9 minute read

Cisco lanceert nieuwe versies van Tetration-platform

Nu ook beschikbaar als SaaS en software only-versie

Cisco lanceert nieuwe versies van Tetration-platform

Advertisement

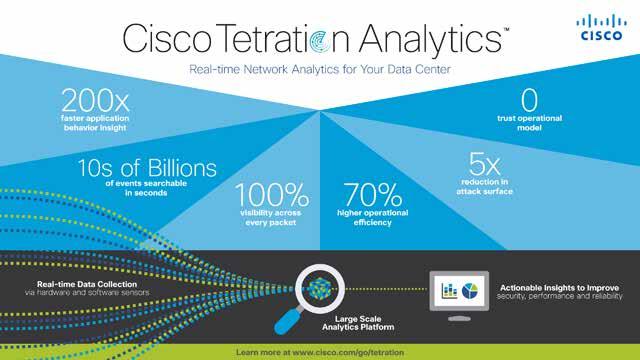

Cisco heeft twee nieuwe varianten geïntroduceerd van zijn Tetration Workload Protection-oplossing. Het Tetration-platform is bedoeld voor het snel en efficiënt beheren en beveiligen van cloud workloads. Vanaf nu is deze functionaliteit ook als een SaaS-oplossing beschikbaar en als een virtuele appliance.

Cisco lanceerde Tetration in eerste instantie als een oplossing die zichtbaarheid geeft in de applicaties en workloads die in het datacenter aanwezig zijn. Zeker bij een wat grotere organisatie met vele duizenden applicaties en workloads is dit namelijk nog een hele uitdaging. Laat staan dat de IT-afdeling in staat is deze zichtbaarheid op een geautomatiseerde wijze tot stand te brengen.

Wie inzicht heeft in applicaties en workloads en bovendien het gebruik daarvan kan volgen, is natuurlijk ook in staat om belangrijke stappen te zetten op het gebeid van security. Vandaar dat Cisco het platform al snel uitbreidde met functionaliteit voor Workload Protection. Hiermee is het Tetration-platform ook in staat om applicaties te checken op bekende kwetsbaarheden. Workload Protection maakt het daarnaast mogelijk het gebruik en de onderlinge relaties tussen workloads, applicaties, databases en dergelijke te monitoren. Is het normale en als veilig vastgestelde gedrag eenmaal in kaart gebracht, dan wordt het uiteraard ook mogelijk om netwerkverkeer, (pogingen tot) connecties en ander gedrag vast te stellen dat afwijkt van de gangbare patronen. Het platform maakt het mogelijk in te grijpen en dit soort afwijkend gedrag onmogelijk te maken.

Agent-software

Daarmee is in slechts één alinea heel snel verteld wat dit platform in grote lijnen mogelijk maakt. Hiervoor is echter wel de nodige tooling en analytics noodzakelijk.

Tetration maakt gebruik van ‘agents’ die worden geplaatst op applicatieservers in het eigen datacenter of bij een externe provider. Deze software verzamelt vervolgens gegevens over applicatieprocessen, brengt ‘system calls’ in kaart, net als bijvoorbeeld het gebruik dat gemaakt wordt van memory, de acties van gebruikers en dergelijke. Het platform is daarmee in staat om de onderlinge relaties tussen applicaties in kaart te brengen. Dit gebeurt bovendien op geautomatiseerde wijze. Of zoals Cisco het noemt: Tetration automatiseert het proces van ‘application dependency mapping’.

Al deze relaties en data worden vervolgens beschikbaar gesteld aan het analytics-gedeelte van het Tetration-platform. Daar wordt al deze informatie verzameld en geanalyseerd. Deze gegevens worden bovendien - waar nuttig en nodig - gecombineerd met de reeds aanwezige informatie over het netwerkverkeer (denk aan packets, datastromen en dergelijke). Op deze manier ontstaat een goed beeld van wat als normaal gedrag van de applicaties en de workloads kan worden betiteld.

Afwijkingen vaststellen

Na deze nulmeting blijven de agents continu monitoren. Ook die data wordt door de analytics-module van Tetration geanalyseerd. De patronen in deze data worden vergeleken met het als normaal vastgestelde gedrag dat uit de eerder genoemde nulmeting naar voren is gekomen. Worden hierbij afwijkingen vastgesteld ten opzichte van deze - zeg maar - ‘baseline’, dan leidt dit tot alarmeringen. Deze afwijkingen kunnen immers wijzen op applicaties of workloads die gecompromitteerd zijn geraakt. Of duiden wellicht op ander verdacht gedrag binnen het netwerk. Wanneer en hoe de alarmeringen plaatsvinden, kan hierbij uiteraard door system managers mede worden bepaald.

Tetration integreert daarnaast met tal van andere Cisco-oplossingen en met externe hulpmiddelen. Denk aan de eigen Firepowerfirewalls van Cisco of bijvoorbeeld de bekende CVE-database met kwetsbaarheden. Daarnaast kan een host agent zelf ook firewall-functionaliteit aannemen waarmee policies kunnen worden afgedwongen of geëxporteerd. Bijvoorbeeld naar de eerder

{‘Tetration automatiseert

het proces van application dependency mapping’

genoemde Firepower-systemen of bijvoorbeeld SDN (software defined networking) controllers. Hiertoe dienen beheerders een of meer ‘whitelists’ samen te stellen waarbij applicaties en workloads met een onderlinge afhankelijkheid als het ware worden gegroepeerd. Hierdoor ontstaan lijsten met geoorloofde connecties. Alle connecties die niet op de lijst staan, zijn daarmee automatisch niet-geoorloofde connecties. Anders gezegd: in deze overzichten ligt vast welke applicaties en workloads met elkaar mogen communiceren. Pogingen tot connecties met applicaties of databases die niet op de whitelist staan, worden vervolgens dus geweigerd. Wat natuurlijk min of meer het principe van een firewall beschrijft.

SaaS- en V-variant

Deze functionaliteit was tot voor kort beschikbaar als een onpremise oplossing via clusters van 6 of 36 servers. Hierbij wordt als hardware gebruikgemaakt van Cisco’s eigen UCS-portfolio. Daar voegt het concern nu dus tevens een SaaS-variant en een gevirtualiseerde optie aan toe. Zowel de SaaS- als de V-variant kan gebruikt worden met een minimale afname van 100 sensors/agents.

Met ‘Tetration SaaS’ kunnen IT-afdelingen gebruik maken van een volledig beheerde externe service. Hierbij is de volledige workload protection-functionaliteit beschikbaar, maar is geen sprake meer van enige on premise hardware. Desondanks biedt deze variant bescherming voor zowel on premise-workloads als workloads die zich in een public- of private cloud-omgeving bevinden. Hierbij kan serieus geschaald worden naar maximaal 25.000 workloads. Monitoring- en trend-data kan bovendien voor langere perioden (maanden) worden vastgelegd.

Niet iedere organisatie kent echter een schaalgrootte die vraagt om een on premise- of SaaS-aanpak die met 20.000 of 25.000 workloads uit de voeten kan. Daarom is onder de naam ‘Tetration-V’ nu ook een aanpak beschikbaar voor kleinere omgevingen - tot 1.000 workloads. De ‘V’ in de naamstelling staat hierbij voor ‘virtual appliance’. Het gaat om een software onlyvariant die geïnstalleerd kan worden op de eigen server- en storagehardware van een organisatie.

Kijk voor een eerste introductie tot Tetration hier: https://www. youtube.com/watch?v=sk5x8qKkBxo

Of kijk hier voor een blog van Cisco over Tetration: https:// blogs.cisco.com/datacenter/a-recipe-to-keep-your-hybrid-cloudworkloads-safe

Cybersecurity-specialist Proofpoint heeft kortgeleden aangekondigd Wombat Security Technologies over te nemen. Het bedrijf biedt phishing-simulaties aan en computergebaseerde trainingen die helpen mensen bewust te maken van de gevaren van cybercriminaliteit. Wij spraken met Ryan Kalember, de Senior Vice President Cybersecurity Strategy van Proofpoint, over de redenen voor de overname, de situatie in Nederland en verdere plannen van het bedrijf.

Waarom deze overname? Hoe past deze in de strategie van Proofpoint? Cybercriminelen mikken steeds meer op de werknemers, steeds minder op technische kwetsbaarheden. Bedrijven en andere organisaties moeten daarom hun verdedigingstactiek aanpassen. Het

is belangrijk dat ze zich ervan verzekeren dat hun medewerkers in staat zijn aanvallen waarmee op dit moment wordt gewerkt te herkennen en tegen te houden. De overname van Wombat geeft ons meer mogelijkheden om onze klanten te beschermen tegen deze aanvallen die zich op personen richten en slim misbruik maken van de menselijke natuur. Wij gaan de technologie van Wombat combineren met onze technieken om aanvallen te herkennen en onze kennis van de meest recente aanvalspatronen. Zo kunnen we bedrijven voorzien van de meest accurate inzichten in de kwetsbaarheden van hun werknemers voor de phishing-aanvallen die hen momenteel dagelijks bestormen. Bovendien gaan we de phishing-berichten verwerken die gebruikers via Wombats PhishAlarm-oplossing aanleveren. Hierdoor kunnen wij onze inzichten over de meest recente aanvalsscenario’s verrijken met data over phishing-aanvallen die bedrijven raken die geen klant zijn van Proofpoint. Dit zal het Proofpoint Nexus-platform verder verbeteren. Organisaties kunnen zo profiteren van de eerste oplossing die technologie ter herkenning van phishing combineert met tools die bewustwording voor de meest recente bedreigingen ondersteunt. Onze klanten kunnen daarom: • reële phishing-aanvallen voor simulaties gebruiken en elke werknemer confronteren met exact dat soort aanvallen dat daadwerkelijk op hem is gericht; • berichten van gebruikers over phishing-aanvallen onderzoeken en tegengaan en automatisch echte aanvallen detecteren, e-mails in de ontvangen mail van gebruikers in quarantaine plaatsen en gebruikers-accounts afsluiten om risico’s te minimaliseren; • gebruikers op precies dat moment trainen dat zij op een gesimuleerde of echte phishing-mail klikken.

Wat doet Proofpoint precies? Proofpoint is een security- en compliance-bedrijf van de nieuwste generatie dat zijn klanten van cloud-gebaseerde oplossingen voorziet om de hedendaagse werkwijze van hun medewerkers te beschermen. Met onze oplossingen kunnen organisaties hun werknemers beschermen tegen de meest geavanceerde aanvallen die zij via e-mail, sociale media, de cloud of mobiele apps tegenkomen. We helpen hen om de informatie die hun werknemers creëren te beschermen

tegen aanvallen. Ook helpen onze oplossingen organisaties om snel te reageren in het geval van een incident.

Onze oplossingen zijn volledig voor de cloud gebouwd en maken gebruik van ‘s wereldst meest vooruitstrevende ‘intelligence platform’. Hiermee kunnen onze klanten gerichte aanvallen effectief detecteren en tegenhouden. Bovendien helpen wij hen bij vermoeden van een inbreuk of datadiefstal heel snel te reageren. We verzamelen en analyseren meer dan honderd miljard ‘data points’ per dag uit meer dan honderd miljoen e-mail postvakken, tweehonderd miljoen social media accounts en zeven miljoen installaties van mobiele apps. Deze informatie voorziet onze klanten van de inzichten die zij nodig hebben om de context en schaal van een aanval te begrijpen en stelt hen in staat een kritische situatie snel en effectief op te lossen.

Wat zijn de doelen voor de toekomst? Cybercriminelen vallen bedrijven steeds meer via hun werknemers aan. Deze ontwikkeling zal voor de voorzienbare toekomst doorzetten. Het is ons doel om onze klanten tegen deze steeds maar groeiende berg van phishing-aanvallen te beschermen met het meest uitgebreide portfolio voor zakelijke e-mail, persoonlijke e-mail, SaaS applicaties en andere vormen van communicatie. Aanvallers hebben altijd al op mensen gemikt omdat zij toegang hebben tot bepaalde dingen. In het verleden waren dit vooral gegevens en hun bevoegdheid geld over te maken. Nu zitten zij steeds meer achter toegangsgegevens voor de cloud aan of zelfs cryptovaluta wallets.

Hoe zit het met Proofpoints positie op de Nederlandse markt? In Nederland is een groot aantal multinationals gevestigd en een aantal belangrijke lokale bedrijven. Zij moeten zich allemaal beschermen tegen de cyberbedreigingen van vandaag de dag. Wij zijn hier daarom heel sterk vertegenwoordigd, zowel door onze eigen organisatie als via channel-partners. Wij werken al met een aantal grote bedrijven en overheidsinstellingen in Nederland.

Proofpoint heeft de e-mail-beveiliging van Nederlandse bedrijven onderzocht. Wat zijn jullie meest belangrijke bevindingen? Wij analyseerden inderdaad 168 online-domeinen van enkele van de grootste Nederlandse bedrijven om te controleren in hoeverre zij DMARC (Domain-based Message Authentication, Reporting & Conformance) geïmplementeerd hebben. DMARC is een erkend e-mailauthenticatieprotocol dat al in een vroeg stadium door de Nederlandse overheid werd aanbevolen. Het is de enige manier om ‘spoofing’ van het domein te blokkeren voordat frauduleuze e-mails de inbox van de geadresseerden bereiken. Het goede nieuws is dat Nederland vooroploopt als het gaat om de adoptie van DMARC. Toch is er nog steeds een aanzienlijk aantal grote bedrijven en bekende Nederlandse merken blootgesteld aan e-mailfraude: • 75% van de Nederlandse topbedrijven had geen DMARC record gepubliceerd. • Van de 25% die wel de eerste stap richting DMARC gezet heeft, had slechts 6% het project al volledig gerealiseerd. • Van de 21 Nederlandse bedrijven in de Forbes 2000 hebben 13 een DMARC record gepubliceerd (60%). Dit is logisch omdat grote bedrijven over het algemeen koploper zijn op het gebied van technologie-adoptie. Dit betekent echter nog steeds dat 40% (twee op de vijf bedrijven) geen zicht heeft op e-mailbedreigingen die gericht zijn op hun onderneming. • Voor de top 20 uit de Elsevier 500 geldt een soortgelijke bevinding. Bij deze bedrijven is de DMARC adoptiegraad 50%. Hoe groter de organisaties, des te serieuzer ze e-mailfraudebescherming lijken te nemen. Begrijpelijk, maar uit alle onderzoeken blijkt dat cybercriminelen zich richten op bedrijven van elke omvang. De implementatie van DMARC is een belangrijke eerste stap om e-mailfraude te voorkomen. Maar e-mailfraudeaanvallen zijn voortdurend in ontwikkeling. Cybercriminelen maken gebruik van verschillende spoofingtechnieken om hun slachtoffers te verleiden namens hen te handelen. Deze omvatten ‘domain spoofing’, maar ook ‘display name spoofing’ en ‘lookalike domain spoofing’. Organisaties hebben meerdere verdedigingslinies nodig om alle vormen van e-mailfraude tegen te gaan. Denk bijvoorbeeld aan dynamische classificatie, e-mailauthenticatie, detectie van lookalike-domeinnamen en het voorkomen van gegevensverlies.