53 minute read

Revista Digital EDI - Edición N° 33 - Diciembre 2019

Advertisement

El Autor es aspirante Docente en UDELAR. Sede Norte. Salto. Uruguay.

Líder regional en Salto, Uruguay de #misdatossoyyo

cada vez más importante para el éxito en muchas industrias y comercios. Este fenómeno afecta a empresas pequeñas que venden productos en nuestras ciudades en Uruguay, como en las grandes empresas que negocian en el

Introducción.

Hoy la ciudadanía digital es un fenómeno que no podemos dejar de lado, más cuando estamos refiriéndonos a redes de profesionales, de las cuales dependen en muchos casos nuestros perfiles y presentaciones en congresos o foros. El mundo de los negocios se hace cada vez más accesible con la expansión de los servicios online a través de internet. Las redes sociales son un factor

mercado de valores y son los mayores exportadores. Las redes sociales tienen la capacidad de expandir nuestra marca más allá de nuestro público y nuestros homónimos. En el segundo caso, los emprendedores pueden aprovechar las redes especializadas para conocer a otros, comunicarse y asociarse con ellos, es un fenómeno global que no tiene barreras imaginables .Es muy actual encontrar en la red Facebook, grupos de compraventa o intercambio de mercaderías que

funcionan a un gran ritmo, aunque sin control o con falta de garantías en algunos casos.

El rol principal de estas redes sociales es ayudar a ingresar en contacto con otros usuarios con el fin encontrar trabajo y/o hacer negocios.

Las redes sociales permiten a los usuarios entrar en contacto con otros profesionales o empresas del ramo a través de conocidos de confianza. Estos sitios ayudan a hacer excelentes conexiones con otras personas que en el mundo off line quedarían ocultas, ya que permiten conocer quiénes son los contactos de otros conocidos, cuestión más que interesante en el momento de exponer nuestros productos, servicios o nuestra labor a realizar. Igualmente las redes sociales son mucho más que una colección de contactos o simple colocación en una vidriera convencional de nuestra oferta comercial, industrial o profesional, ya que es la gran vidriera del siglo XXI.-

Crecimiento de las redes de trabajo y profesionales.

La red de contactos de los trabajadores genera un valor muy importante para las empresas para aprovechar contactos y encontrar a personas que realizan iguales actividades, por lo cual es frecuente el relacionamiento profesional a través de estas redes; sobre todo para aquellos que tienen la oportunidad de intercambiar sus exposiciones o trabajo a nivel internacional o fuera de la comunidad local.

Es destacable la teoría de Stanley Milgram, sociólogo en la Universidad de Harvard, quien expuso la llamada teoría de los seis grados de separación; la cual consiste en que cualquier persona de la tierra está conectada de cualquier otra por medio de una cadena de conocidos de menos de seis personas. Aunque llamativa si la analizamos frente algún personaje o autoridad, es una teoría a tener presente.

Este dato no pasa desapercibido en determinados sectores, donde el capital humano juega un destaque estratégico y es un fenómeno de estos años, donde las empresas buscan el perfil en las redes.

Las redes sociales son interesantes como negocio, puesto que permiten realizar acciones de marketing personalizado y la creación de servicios de suscripción. El 'netwoking' profesional está en auge y aún desconocemos si existe un límite a lo que vendrá en meses o algunos años más, ya que actualmente es un sector en pleno auge.

Funcionamiento básico de estas redes sociales.

Formar parte de una red social es sencillo; tan sólo deben introducirse los datos del usuario y completar el perfil con datos que desde un inicio el usuario debe manejar con conducta debido a su exposición pública, más allá de algunas limitaciones con los contactos que se intercambiarán opiniones, ofertas, etc.

En Uruguay existe legislación sobre protección de datos personales, ley 18331 de 11 de agosto de 2008 y sus

reglamentaciones y modificativas, lo cual deberíamos tener presente al momento de completar nuestros datos personales en estas redes.

Posteriormente el usuario puede buscar a otros contactos mediante el buscador de usuarios o bien de forma automática mediante la sincronización de la libreta de direcciones de correo o mediante contactos que el usuario posea en otros servicios de correo web, como Gmail, Hotmail, y tantos otros que utilizamos.

Una vez agregado un contacto, el usuario puede ver qué otros contactos forman parte de la red social del conocido y agregarlos como nuevos contactos; así se va tejiendo una red profesional según intereses profesionales y oportunidades de negocio para pequeños o grandes emprendedores. Por otra parte,

dentro del perfil del usuario, los contactos pueden realizar comentarios profesionales o personales sobre cada uno de ellos, para ayudar a presentarlos a otros usuarios. Estos pueden ser solicitados por el usuario en cuestión o ingresados por voluntad de contactos que conocen al mismo por su trabajo o profesión, las recomendaciones ya pueden estar en la red para ser vistas por los demás contactos que hemos aceptado.

Algunos datos destacables de estas redes sociales.

Uno de los puntos claves de las redes sociales profesionales consiste en que posibilitan generar nuevas oportunidades laborales, en caso de que las necesidades de las dos partes coincidan. Algunos autores han llegado a decir que constituyen "un currículum vitae vivo”, que interactúa con los compañeros de la persona y con los conocidos, que le pueden recomendar.

Enrique Dans, profesor español del Instituto de Empresa en España y bloguero experto en Internet y nuevas tecnologías, plantea que las

redes sociales profesionales presentan una utilidad evidente, pero como apoyo a las redes sociales que toda persona ya tiene en el mundo físico.

Lineamientos referentes a la acción de agregar a contactos no conocidos en el mundo físico.

¿Se debe admitir o solicitar el contacto con personas a las que no se conozcan en el mundo físico pero que resulten interesantes por su perfil profesional? Es una decisión personal, pero los expertos consultados prefieren admitir o recomendar exclusivamente a las personas que realmente se conocen. Este tema es uno de los que señalamos como muy importante en nuestras charlas dictadas en la ciudad de Salto, Uruguay, en el marco de la campaña #misdatossoyyo . Allí nos referimos a la importancia que tiene conocer nuestro derecho a la protección de los datos personales, derecho que está legislado en nuestro país.

Considero que emplear las redes sociales para mantener la red de contactos física, ayuda a desarrollar la mejor red para nuestro servicio o producto. Es decir, que responda a

los contactos verdaderos y reales de las personas y no se encuentre llena de gente que no se conoce. Entendemos que se puede pedir ayuda a ciudadanos digitales a los que se ha ayudado en el mundo físico, aunque algunos autores mencionan que ese equilibrio no es fácil de mantener.

Redes profesionales más destacadas.

Es la red social de referencia para profesionales, y estableció su posición como principal punto de encuentro para emprendedores, startups y pequeñas empresas al alcanzar los más de 50 millones de usuarios en octubre de 2009, actualmente es la red profesional de excelencia y donde recurrimos para obtener información. La gran popularidad de LinkedIn ha convertido a este sitio en un excelente directorio profesional y tablón de anuncios con ofertas de trabajo. Tener una cuenta en el sitio es ya tan importante como un curriculum.

Fue fundada por un emprendedor llamado REID HOFFMAN, de

nacionalidad norteamericana de 43 años de edad, que integraba el Directorio de Paypal (sitio para efectuar pagos por compras en internet.) y desde el 2006 genera ganancias debido a sus cuentas Premium, destinadas a los Gerentes de Recursos Humanos.

PartnerUp

Esta red llamada PartnerUp, que pretende funcionar para empresas pequeñas y emprendedores que se inician, lo que MeettheBoss para ejecutivos, al ofrecerles la oportunidad de hacer contactos, colaborar y compartir material. PartnerUp se nos presenta como un excelente recurso para encontrar las personas perfectas para nuestro equipo de trabajo.

MeettheBoss

Para un emprendedor ya afianzado, MeettheBoss reduce las actividades de networking empresarial al nivel directivo al ofrecer un portal donde ejecutivos y altos directivos tengan la ocasión de conocerse y comunicarse.

Con sus exclusivas herramientas para hacer un seguimiento de

nuestros intereses y actividad, y su elegante interfaz de usuario profesional, MeettheBoss es un excelente lugar para que socios fundadores conozcan a otros altos directivos para hacer networking y compartir información. La página también va más allá del networking social y ofrece un importante conjunto de funciones, incluyendo artículos y vídeos exclusivos.

Esta red fue creada en Alemania en 2003 por el ejecutivo Lars Hinrichs fue una de las primeras empresas europeas de la llamada Web 2.0 en salir a bolsa en diciembre de 2006. Actualmente cuenta con alrededor de un millón y medio de usuarios registrados, aunque ya no s encontremos muy avanzados de aquel 2.0 que cada vez es más rápido y con gráficos en la web.

Y para finalizar debo afirmar que Facebook es una de las redes sociales de propósito general que más rápidamente ha crecido. En Uruguay existe una encuesta de Equipo Consultores que establece que el 82% de los uruguayos con

nivel terciario la utilizan y un 56% de los estudiantes de secundarios, según datos de agosto de 2018, lo cual evidentemente ha avanzado. Fruto de su política de apertura hacia aplicaciones realizadas por terceros, que le otorgan un mayor número de usos, hay ciudadanos digitales que la usan con fines profesionales, aunque en principio se dirija a fomentar las relaciones de amistad de personas que ya se conocen físicamente o es lo que bregamos a los efectos de evitar los perfiles desconocidos o falsos que pueden existir.

El especialista español Dans manifiesta que "Es mucho más envolvente que LinkedIn o Xing, porque se cuenta toda la vida a la red social: dónde se está, qué se hace, si uno se marcha de vacaciones, con lo cual la gente de la red social tiene una visión más completa de uno mismo y eso provoca que haya quien lo utilice como una red profesional".

Otras redes para contactar con emprendedores son StartupNation, BizNik y Entrepreneur Connect.

Algunas que nos han llamado la atención son Qapacity una red que acompaña a una herramienta de creación de sitios Web y Ning, un sitio para crear y participar en redes sociales personalizadas.

Conclusiones.

Estas redes sociales están en desarrollo por lo cual su potencial aún es desconocido por nosotros, aunque si debemos afirmar que en este mundo globalizado en que vivimos el ingresar a ellas es una buena oportunidad para realizar buenos contactos e iniciar relaciones de trabajo o profesionales.

El uso de estas redes es algo cotidiano y ellas nos ofrecen posibilidades económicas muy viables y los resultados empresariales podrán medirse o mostrarse a través de estas redes sociales.

unen negocios y personas en extremos del Mundo, donde inclusive los regímenes jurídicos son diferentes. Se presenta un gran desafío para quienes estamos en esta actividad, teniendo en cuenta que estas redes tienen permanentes cambios y movimientos que deberemos estudiar y legislar en forma adecuada sin limitar su propio desarrollo tecnológico pero siempre teniendo como centro el derecho humano de protección de datos personales.

Bibliografía consultada y citada en este trabajo.

*Colección PUNTO WEB de Diario El País de Uruguay.2010.-

*Redes Sociales Profesionales. Artículo de Carlos Blanco publicado el 24 de Junio de 2008.

*Web: EroskyConsumer.com.es… trabajos sobre redes sociales profesionales, que han sido citadas en este trabajo. Agosto 2010.

*Web: www.enriquedans.com/ago. 2010

Nosotros, como profesionales de derecho tendremos que realizar grandes esfuerzos para regularizar los movimientos de estas redes que

*Emilio Márquez, información lograda en facebook: Madrid, España, Información detallada Sitio web: http://emiliomarquez.com

http://twitter.com/EmilioMarquez http://www.linkedin.com/in/emiliomar quez...

Información personal: Apasionado de Internet, emprendedor, informático y webmaster. Hoy en el mundo de los negocios, soy responsable de Networking Activo y Yunu.com. En 1996 creé mi primera página personal en Internet (Marqueze) Página de Facebook: http://www.facebook.com/EmilioMar quezEspino Información de contacto Dirección de correo electrónico:emilio@emiliomarquez.c om

*Los autores citados surgen de citas tomadas de internet de sus propios trabajos publicados en sus blogs o web.”

Los tiempos van cambiando, y pareciera que las preguntas también lo han hecho, quedándonos sin respuesta, emergiendo una nueva discusión, con la posible interrogante de ¿Cuál es ahora el derecho fundamental de los derechos fundamentales?, a prima facie y por excelencia la vida es un derecho único pues sin éste, no se pudieren ejercer otros derechos, ahora bien, como diría Rodotá (2016) ¿Los derechos como «patrimonio común de la humanidad»?.

En la actualidad los humanos modificados y mejorados por medio de la cibernética así como por la tecnología, son víctimas de violaciones de derechos humanos y fundamentales, tal es el caso de los

cíborgs, en inglés cyborgs, que son personas que incorporan a su cuerpo tecnología, ósea la unión de organismo vivo con organismo cibernético.

Para entender la naturaleza del cíborg es necesario primero entender lo que no es un cíborg, por lo que no debe confundirse con el de robot y androide, ya que dicho concepto ha sido utilizado de diversas maneras, comenzando por su acuñación del término en 1960 por Manfred Clynes y Nathan S. Kline refiriéndose a un ser humano mejorado que podría sobrevivir en entornos extraterrestres (Clynes & Kline, 1960).

Los robots o androides, siguen siendo tecnología pura, ya que el

robot es una máquina o ingenio electrónico programable, capaz de manipular objetos y realizar operaciones antes reservadas solo a las personas, y el androide es un autómata de figura de hombre (parece humano pero sigue siendo maquina).

Dicho lo anterior, la unión entre materia viva que es el ser humano y dispositivos electrónicos, crea un organismo cibernético, llamado cíborg, en inglés cyborg, un 'organismo cibernético', el ser formado por materia viva y dispositivos electrónicos. Para Steve Mann, creador de la computación portátil (wearable computing), es una persona cuyo funcionamiento fisiológico es ayudado por o dependiente de un dispositivo mecánico o electrónico (Mann & Niedzviecki, 2001).

Los sucesos de violación más contundentes a nivel mundial son por ejemplo: a Neil Harbisson, que por su enfermedad de monocromatismo, posee una antena incrustada en su cerebro que le permite escuchar los colores, le han privado de entrar en algunos cines, al pensar que pretendía grabar la película y distribuirla en versión pirata. Lo

mismo le ha sucedido en supermercados y en 2011, durante unas protestas en Barcelona, la policía le arrancó la antena pensando que había una cámara.

Otro caso es cuando Steve Mann, que no cuenta con ningún déficit pero que posee una pequeña cámara que se conecta a su cráneo con diversas funciones, fue agredido físicamente por empleados de McDonald’s por portar su tecnología y corrido de dicho lugar, por el motivo de llevar un eyetap, que muestra la realidad aumentada su línea de visión, permitiendo fotografiar y tomar videos, por lo que los empleados de McDonald’s argumentaron que violaba la privacidad de los demás consumidores.

Por lo anterior, en la actualidad nuestras leyes consideran como un ente separado al humano y a la tecnología, entendiéndose que un humano y un celular no están conectados, solo considerándose como una persona que está utilizando una máquina, por lo que la violación a estas personas denominadas cíborgs, que tiene incrustada la tecnología a su cuerpo violan sus derechos, pues se excusa

con el argumento de que no perjudican a las personas, sino solo a los dispositivos, sin tener en cuenta que los dispositivos están incrustados en el mismo cuerpo humano pudiendo causar daños a la persona.

La ley también considera a la persona con un marcapasos y al veterano con una prótesis robótica como personas que usan máquinas. Donde ciertas máquinas se incorporan físicamente en el cuerpo o sobre él, o restauran el cuerpo a su funcionalidad "normal" en lugar de mejorarlo, podemos suponer que son más parte de la persona que un teléfono celular (Kolakowski, 2014).

Por tanto, volvemos a uno de los atributos de la persona que hoy se declina en términos de pos-humano y de trans-humano. Se torna problemática la manera de afrontar la definición misma de persona, escindida entre continuidad y discontinuidad, preguntándonos si el tránsito a la condición de poshumano y de trans-humano deberá traer consigo una nueva articulación de los derechos de la persona o si, al contrario, marcará un declive inevitable de los que han sido llamados hasta ahora derechos

<humanos>. Pero la medida de lo humano no puede ser solo la naturalista ni tampoco la meramente tecnológica. Habrá que buscarla a través de la dimensión jurídica y en la nueva reconstrucción que en ella encuentra sus referencias, es decir, en la posibilidad de proyectar en este incierto futuro los principios de igualdad, autonomía y dignidad, haciendo que la persona no tenga que separarse de sí misma, irremediablemente escindida entre atributos antiguos y una humanidad perdida. (Rodotà, 2014)

El escenario puede funcionar de la siguiente manera: tan pronto como las diferentes tecnologías de mejoramiento sean adoptadas por una masa crítica, después de los pioneros iniciales, los humanos mejorados serán simplemente la nueva apariencia de la especie humana. Como resultado, se argumenta que los cyborgs serán los herederos de los derechos humanos que existen en la actualidad. Ahora supongamos que los robots y las máquinas artificialmente inteligentes realizan funciones similares a las de los cyborgs, y quizás incluso se conviertan en androides que tienen un aspecto y funciones equivalentes

a cyborgs, ¿entonces no podrían tener el mismo catálogo de derechos? El tema requerirá un debate sustancial en la sociedad y la academia legal (Barfield, 2015).

¿Cómo tratará la sociedad humana a los cyborgs avanzados como algo menos que humano? ¿Como a los cuerpos con dispositivos sofisticados de soporte vital, o como personas con plenos derechos? ¿Dónde reside el núcleo de un ser humano? ¿Hay un momento en que la sustitución mecánica será tan extensa que un individuo dejará de ser considerado humano? ¿Quién decidirá cuándo y si a un cyborg se le niegan los derechos y privilegios de la personalidad? Dar un paso hacia un lado en una investigación diferente nos da muchas de estas respuestas. (Benford & Malartre, 2007)

Se plantean mayores desafíos para la sociedad en general. Cyborgisation dará lugar a demandas de nuevos derechos. Las personas que han perdido capacidades pero aún no han obtenido las prótesis pertinentes buscarán el derecho a tenerlas. Algunas personas exigirán el derecho no solo de recuperar lo que

se están perdiendo, sino también de mejorarse a sí mismas. Otros exigirán la libertad de no tener prótesis impuestas sobre ellos. Los humanos mejorados buscarán derechos adicionales para ir con las capacidades adicionales que tienen. Los procesos políticos involucrados en cabildear y resistir estos deseos tomarán muchas y variadas formas. Los ingenieros profesionales tienen la obligación de anticipar estos desarrollos y de informar a las instituciones políticas, sociales y económicas sobre su naturaleza, impacto e implicaciones. Hasta ahora, no han podido hacerlo. La tasa de cambio es lo suficientemente rápida como para que la acción sea urgente (Clarke, 2010).

Lo que estamos haciendo ahora es dar los primeros pasos muy confusos en lo que en realidad es una ley de cyborgs en oposición a la ley humana, que es a lo que hemos estado acostumbrados. Y lo que nos confunde es que esta cosa cyborg, la parte de nosotros que no es humana, no orgánica, no tiene derechos. Nosotros, como humanos, tenemos derechos, pero la brecha se está volviendo muy pequeña. Queriendo

decir, que está en el cuerpo todo el tiempo (Wittes & Chong, 2014).

A medida que mejoramos cada vez más con la tecnología cyborg, se plantean cuestiones importantes de leyes y políticas. Por ejemplo, a medida que los dispositivos cyborg implantados dentro del cuerpo crean una clase de personas con capacidades motoras y computacionales mejoradas, ¿cómo deberían responder la ley y la política cuando las capacidades de esas personas superan a las de la población en general? ¿Y qué derechos humanos y legales básicos deberían otorgarse a personas equipadas con tecnología cyborg a medida que se vuelven más máquinas y menos biológicas? Como otros asuntos de importancia, si un tercero accede a un dispositivo neuroprotésico y lo hace para editar su memoria o para plantar un nuevo recuerdo en su mente, o incluso para colocar un anuncio para un producto comercial en su conciencia, ¿debería haber un ley de libertad cognitiva o de "neuro-publicidad" que se aplica? Este documento analiza las leyes y los estatutos promulgados en varias jurisdicciones que se aplican a las tecnologías

cyborg con un énfasis particular en la doctrina legal que se refiere a los dispositivos neuroprotésicos (Barfield & Williams, 2017).

En razón de que la humanidad evoluciona, incorporando la tecnología en su cuerpo y tejido para equilibrar deficits o aumentar capacidades, también deben evolucionar las leyes, enfrentando el cambio tecnológico en progresividad con los principios Constitucionales. Es así, que es necesario analizar desde la perspectiva legal, considerando también diversos encuadres epistemológicos referente a los derechos humanos en relación con el transhumanismo y posthumanismo, tomando como consideración la tecnología implantada en el cuerpo como una extensión al cuerpo humano, con el fin de demostrar casos de violación de derechos fundamentales, respecto a esta mejora por equilibrar un déficit o mejorar las capacidades físicas o mentales y así asegurar la progresividad de los Derechos.

Este resumen es de una obra, que tiene la finalidad de hacer una análisis exhaustivo relacionado con los derechos humanos, el transhumanismo y posthumanismo,

específicamente en los cíborgs, para ello se hace un análisis que comprende al animalismo, humanismo, transhumanismo, posthumanismo y las máquinas, con el fin de identificar conceptualmente y jurídicamente cada sujeto. A la vez se abarcan diversos encuadres epistemológicos, creando una investigación completa con pilares en diversas ciencia auxiliares del derecho.

Dicha obra completa puede ser consultada desde el siguiente hipervínculo:

https://riudg.udg.mx/visor/pdfjs/view er.jsp?in=j&pdf=20.500.12104%2F8 0402%2F1%2FMCUCSH00052FT.p df

Clarke, R. (2010). Cyborg rights. In Technology and Society (ISTAS), 2010 IEEE International Symposium.

Clynes M., & Kline N. (1960). Cyborgs and space.

Kolakowski, N. (2014). We're Already Cyborgs. Slashdot.

Mann, S., & Niedzviecki, H. (2001). Cyborg: Digital destiny and human possibility in the age of the wearable computer. Doubleday Canada.

Rodotà, S. (2014). El derecho a tener derechos. Editorial Trotta.

Wittes, B., & Chong, J. (2014). Our Cyborg Future. Law and Policy Implications.

REFERENCIAS.

Barfield, W. (2015). Cyber-Humans: Our Future with Machines. Springer.

Barfield, W., & Williams, A. (2017). Law, Cyborgs, and Technologically Enhanced Brains. Philosophies.

Benford, G., & Malartre, E. (2007). Beyond Human: Living with Robots and Cyborgs. Tom Doherty Associates.

Hoy en día la tecnología gobierna nuestras vidas, desde un simple llamado que hoy ya lo vemos como videollamada, hasta una simple carta que hoy lo realizamos a través de email, así como comunicarnos a cientos de kilómetros de distancia por medio de whatsapp como si a simples metros nos encontrásemos uno del otro.

Así es que estos avances tecnológicos han llegado también al comercio, ya es poco común realizar compras en persona, siendo lo normal utilizar sistemas informáticos e internet para adquirir objetos o realizar diversas contrataciones.

La influencia de estos avances tecnológicos pareciera verse, en principio, en el anteproyecto de ley de defensa del consumidor que ya fue presentado ante la legislatura nacional.

Dicho anteproyecto reforma en su totalidad a la Ley 24.240 hoy vigente estableciendo una serie de principios y un articulado mas acorde con la realidad actual.

Puntualmente, en cuanto al tema de derecho informático que nos importa, el anteproyecto regula las contrataciones electrónicas e incluso crea un capítulo completo dedicado a tal situación, para ello crea el capítulo 9 titulado “Contratación a distancia” incluyendo artículos que se refieren exclusivamente al comercio electrónico y a las ventas “on line”.

Es claro que esto es un gran avance en cuanto a la conexidad y actualidad del derecho con la realidad tecnológica que estamos viviendo.

Pero, más allá de esto, no puedo dejar de advertir que dicha normativa pareciera dirigida a aquellos

sistemas popularmente conocidos como las compras por medio de internet y contrataciones bancarias o de otro tipo también a través de estos sistemas.

Sin embargo, al día de hoy ya existen otros sistemas y formas de contratación informática, que considero deberían ser incluidas y comenzar a regularlos. Estoy hablando específicamente de la tecnología blockchain y lo que ella conlleva, las criptomonedas y smartcontracts.

A grandes rasgos y para aquellos que no lo saben, el blockchain es el sistema base sobre el cual se generó el bitcoin y las diversas criptomonedas que luego han aparecido.

Asimismo, es la tecnología en base a la cual actualmente encontramos los smartcontract.

El blockchain es, como su nombre lo indica, una cadena de bloques que están interconectados uno contra el otro y replicados en diversos nodos.

Este sistema de descentralización donde ninguna parte tiene el control y siempre necesita el consenso del resto, hacen que sea un sistema

confiable, seguro y prácticamente inviolable.

Para que lo entendamos bien imaginemos un libro contable, en dicho libro se anotarán todas las transacciones y operaciones que realicemos, a su vez de este mismo libro todos tendremos una copia (es decir nosotros seremos los nodos y el libro estará replicado entre todos nosotros) de modo que cada vez que alguno agregue algo, el resto lo verá.

A su vez, toda la información que se inscriba será inmodificable una vez agregada, y cada vez que se empiece un libro nuevo, antes de comenzar deberá colocarse un resumen del anterior y un código hash.

Es decir, cada libro va a tener la seguridad de no ser modificado ilegítimamente, ya que si yo lo modifico, el resto de los libros que ustedes tienen no tendrá esa modificación, y a su vez dado que cada vez que agrego un libro debo colocar un resumen del anterior, también los tendré interconectado como una cadena que impedirá la modificación de uno sin afectar al otro.

Este es el sistema blockchain, en base a este sistema hoy en día existen las criptomonedas y los SmartContracts. Una criptomoneda es un activo digital que se encuentra en una blockchain y que tiene un valor establecido por el mercado.

Por otro lado, un Smartcontracts es un acuerdo entre dos o más partes pero con una particularidad, tiene la inteligencia de ser capaz de ejecutarse y hacerse cumplir por sí mismo, sin intermediarios.

No es ni más ni menos que un programa, que se carga en la blockchain donde cuando se cumplen determinadas condiciones el mismo se ejecuta y comienzan a realizarse las cláusulas allí dispuestas.

Estas nuevas tecnologías pueden afectar de diversa manera al consumidor.

Por un lado, las criptomonedas necesitan de varios sistemas informáticos vinculados como son las wallet (o billeteras virtuales donde guardar los activos) y la utilización de brokers o Exchange para poder intercambiar las criptomonedas e incluso hacerlas líquidas.

Esto puede generar desde abusos en la contratación hasta estafas para con los consumidores que poca información tengan en el tema.

Por otro lado, los Smart Contracts pueden ser dos caras de una misma moneda.

Por ejemplo podemos decir que en España, ante un retraso de un avión, la aerolínea debiera abonar el 7% del valor del pasaje al consumidor, por medio de un SmartContract, dicho contrato accede a las bases de datos que le permiten conocer el estado de los vuelos y ante la noticia del atraso, inmediatamente en tiempo real se le deposita al pasajero el monto equivalente al 7% de su pasaje.

Siendo más extremistas y relacionado con el Internet de las Cosas podemos que decir que en Japón la empresa Toyota al vender un vehículo en cuotas, si se anoticia de la falta de pago de una cuota, utilizando el sistema satelital podrá apagar el vehículo y prohibir su utilización.

Así vemos que este sistema por un lado favorece enormemente los derechos de los consumidores mientras que por el otro no. De que dependerá esto? De la

interpretación, normativa y jurisprudencial pero principalmente de la existencia de leyes que defiendan los abusos.

Y es aquí donde considero que el anteproyecto olvida actualizarse en su totalidad ya que, hoy es el momento ideal para regular estos nuevos sistemas que nos parecen tan futuristas pero que, sin embargo, ya están sobre nosotros.

Uno de los principios de la nueva ley es justamente la prevención, pero si no legislamos un tema cuando el mismo empieza a sonar, estaremos cometiendo el error de esperar a que aparezcan los problemas y conflictos para recién crear las leyes que parchen esos huecos y aquí ya será tarde y el sistema de prevención no se podrá aplicar.

Es importante que como operadores del derecho empecemos a ver formas de regular los distintos efectos que estas tecnologías pueden generar en los consumidores y usuarios de las mismas.

Por eso es que soy de la idea que se podría haber colocado dos artículos en el anteproyecto que empiecen a generar un marco regulatorio sobre el tema.

Uno de ellos podría establecer que, ante toda contratación inteligente realizada en una blockchain pública o privada con o sin criptomonedas, la parte contratante será considerada consumidor si encuadra en el art. 2 de la propia ley.

Mientras que el otro artículo es más general al decir que lo legislado para la contratación electrónica también se aplicará en la tecnología blockchain.

Con estos dos artículos conseguiríamos despejar toda futura duda acerca de las posibles interpretaciones respecto a la naturaleza jurídica de los smartcontracts, si al ser programa igual son o no contrato, que tipo de contrato, si son o no de consumo, si al utilizar criptomoneda se considera o no consumidor al usuario (ya que aquí habrá que ver si la criptomoneda es un activo financiero, una cosa, una cosa virtual o que)….miles de cuestiones que mientras se debaten existirá una parte débil como el consumidor.

Con la existencia de alguno de estos artículos, no quedaría duda que estamos frente a contratos de consumo y por lo tanto el débil (que

en este caso lo es aún más ya que antes no tenía conocimientos legales y ahora también se le exigirían conocimientos informáticos) va a tener más protección.

Considero que esta es una oportunidad para empezar a tratar un tema antes que nos tome por sorpresa y así cumplir con los principios de esta nueva ley.

Cumplamos en la misma ley el principio de prevención que ella establece y regulemos una materia que de antemano podrá ocasionar problemas a los consumidores.

Ganémosle a la tecnología y armemos el cuadro jurídico que necesitamos para evitar futuras disquisiciones doctrinarias donde, como dije, el único perjudicado será el consumidor

Pensemos en un futuro, para así poder prevenir los problemas de los consumidores antes que éstos los sufran.

1 Instituto de Investigación en Informática y Sistemas de Información, Facultad de Ciencias Exactas y Tecnologías, Universidad Nacional de Santiago del Estero clara@unse.edu.ar; lmvfigueroa@yahoo.com.ar; gv857@hotmail.com

2 Oficina de Informática Forense del Gabinete de Ciencias Forenses del Ministerio Público Fiscal de Santiago del Estero acorvalan@jussantiago.gov.ar

Resumen. Resulta relevante destacar los desafíos que genera el avance tecnológico para incorporar la utilización de la evidencia digital al sistema procesal penal, como prueba fundamental en la investigación de cualquier delito. Para ello, es necesaria una regulación adecuada de la misma, que permita una utilización eficiente de

estas en el proceso penal. Si bien, en algunas provincias de nuestro país existen guías de buenas prácticas plasmadas en protocolos de actuación que orientan la obtención de evidencias digitales, en la provincia de Santiago del Estero no se cuenta con normativa al respecto. Es por eso que este trabajo propone un conjunto de lineamientos a los que se puede recurrir al momento de la obtención de las evidencias digitales, específicamente en dispositivos móviles. Estos lineamientos están diseñados permitiendo la integridad de la evidencia, con una metodología aceptable para contribuir a su admisibilidad en procesos legales y en concordancia con las normas ISO/IEC 27037:2012.

Palabras claves: evidencia digital, dispositivos móviles, proceso penal, lineamientos para la obtención de evidencia digital. Normas ISO/IEC 27037:2012.

1 1 Introducción Actualmente las personas requieren cada vez más mejorar las comunicaciones, lo cual ha motivado el desarrollo de la telefonía incorporando conceptos inalámbricos y de movilidad.

De esta manera los dispositivos móviles celulares no son solamente utilizados para enviar o recibir mensajes o llamadas, sino que en la mayoría de los casos están proporcionando otros servicios o funcionalidades, como lograr la conexión a Internet, acceso remoto a portales y, en algunos casos, proveer las mismas funcionalidades que brinda una computadora de escritorio.

Además, esta tecnología de comunicación se ha convertido en elemento importante de evidencias en situaciones delictivas. En este contexto, los celulares pasan a considerarse en una fuente valiosa de pruebas durante el proceso penal. Este artículo tiene como propósito plantear un conjunto de lineamientos organizados en fases, procurando optimizar la labor de los operadores jurídicos durante la obtención válida de la evidencia digital móvil, para evitar el empleo de prácticas que a la

postre resulten cuestionadas en el proceso judicial. Por tal razón, se plantea la necesidad de organizar y generar lineamientos de prácticas plasmadas en protocolos, sobre todo a partir de la aparición del nuevo Sistema Acusatorio que requiere de mayores exigencias durante el trabajo en la investigación penal.

A partir del año 2012 la norma de alcance global referente para el análisis forense es ISO/IEC 27037:2012 [1], la misma proporciona pautas para el manejo de la evidencia digital; sistematizando la identificación, recolección, adquisición y preservación de la misma. Estos procesos deben diseñarse para mantener la integridad de la evidencia y con una metodología aceptable para contribuir a su admisibilidad en procesos legales. Según esta norma la evidencia digital es gobernada por tres principios fundamentales: la relevancia, la confiabilidad y la suficiencia. Estos tres elementos definen la formalidad de cualquier investigación basada en evidencia digital.

En concordancia con lo planteado, los lineamientos que se proponen están definidos bajo el enfoque de esta norma, siguiendo con los tres principios fundamentales que le da formalidad a la investigación digital.

Para abordar esta propuesta ha sido importante examinar las prácticas de actuación de otras provincias más adelantadas en el tema y la jurisprudencia vinculada, para abordar los criterios jurídicos a

tener en consideración al tiempo de concretar y plasmar la propuesta.

La presente propuesta surge en el marco del proyecto de investigación “Métodos y herramientas para el análisis forense de dispositivos móviles”, que se desarrolla en el Instituto de Investigaciones en Informática y Sistemas de Información de la Universidad Nacional de Santiago del Estero. Se ha conformado un equipo de trabajo integrado por profesionales del derecho e informáticos que pertenecen al proyecto de investigación mencionado, al Ministerio Publico Fiscal y al Poder Judicial de Santiago del Estero, los cuales vienen trabajando de manera conjunta para brindar un apoyo a la labor de la oficina de Informática Forense del Gabinete de Ciencias Forenses del Ministerio Público Fiscal durante el proceso de obtención de evidencias digitales móviles.

El presente artículo está organizado de la siguiente manera: en la sección 2 se analizan las normas ISO 27307, en la sección 3 se definen los lineamientos para la obtención de evidencia digital en móviles, con un análisis desde los principios relevancia, confiabilidad y suficiencia propuestos en las normas ISO 27307 y, por último, en la sección 4, se plantean conclusiones.

2 2 Norma ISO 27037 Según la norma ISO/IEC 27037 [1], en la mayoría de las jurisdicciones y organizaciones, la evidencia digital se rige por tres

principios fundamentales: relevancia, confiabilidad y suficiencia. Estos tres principios no solo se aplican en la admisibilidad legal de la evidencia digital, sino que son importantes en toda investigación.

La relevancia es una condición técnicamente jurídica, a través del cual debería ser posible demostrar que el material adquirido es relevante para la investigación, es decir, que contiene información de valor para ayudar a la investigación del hecho y que hay una buena razón para que se haya adquirido. Todo aquello que no cumpla con este requisito será irrelevante y excluido del material probatorio recabado para efectos del caso bajo estudio.

La confiabilidad es otra propiedad fundamental en la cual se establece que todos los procesos utilizados en el manejo de la potencial evidencia digital deben ser auditables y repetibles. Los resultados de la aplicación de tales procesos deben ser reproducibles. La evidencia que se extrae u obtiene es lo que deber ser y que, si un tercero sigue el mismo proceso, deberá obtener resultados similares verificables y comprobables. La suficiencia es la propiedad que está relacionada con la completitud de las pruebas informáticas, se debe haber reunido suficiente material para permitir una adecuada investigación, es decir que se tienen los elementos suficientes para sustentar los hallazgos y verificar las

afirmaciones efectuadas sobre la situación investigada. [2] Teniendo en cuenta los principios es necesario realizar prácticas que permitan validar los mismos, que si bien se describen en [8], no se concretan en acciones específicas que de alguna forma, sugieran una vía de aplicación que pueda validarse. En este contexto, en [3] se detallan algunas preguntas que pueden ser útiles para efectos de validar los tres principios enunciados, las cuales se toman como referencia para analizar las fases propuestas en el apartado siguiente de este artículo.

3 Lineamientos para la obtención de evidencia digital en dispositivos móviles

Según [4], la investigación del delito es una tarea compleja que se aborda de modo multi e interdisciplinario, llevada a cabo bajo la dirección de un Agente del Ministerio Publico Fiscal como titular de la acción pública (sistema procesal penal acusatorio).

La presunta comisión de un delito puede llegar a conocimiento de la justicia por distintas vías, ya sea durante el patrullaje que realice la policía administrativa, advirtiendo un hecho susceptible de su intervención, o esta institución ser alertada por la activación de dispositivos automáticos de alarma. También puede ocurrir que un ciudadano (víctima o testigo) comunique vía telefónica o se

presente ante una dependencia policial para realizar una denuncia, o la denuncia sea presentada directamente ante las oficinas del Ministerio Publico Fiscal.

Conocido el hecho por las autoridades, se propone una serie de fases

que describen los lineamientos del trabajo sugeridos durante la identificación, recolección, adquisición y preservación de la potencial evidencia digital obtenida de dispositivos móviles, teniendo en cuenta los principios propuestos en la norma ISO 27037[1] y las buenas practicas que se deben cumplir para que la evidencia digital sea admisible.

Estos lineamientos pretenden ofrecer suficiente respaldo jurídico para la labor de los peritos informáticos y auxiliares de la justicia en la investigación penal, además de servir como una herramienta para la planificación y control de dicho proceso en la investigación penal preparatoria.

Figura 1: Conjunto de fases del lineamiento propuesto Los lineamientos propuestos [8] han sido refinados y se organizan en fases, que intentan abarcar el proceso completo de tratamiento de la evidencia digital, poniendo especial énfasis en las actividades y técnicas relacionadas con dispositivos móviles. En la figura 1 se muestra esquemáticamente el conjunto de fases en las que se organiza la propuesta. A continuación, se describen las fases del proceso sugerido [5] [6] [7] [9]. [11]: FASE 1- Planificación de la intervención en el lugar del hecho concernientes a las características del hecho delictivo. Para ello, se determinará fecha y hora, personal técnico necesario y los recursos tecnológicos requeridos. En esta fase es importante definir si alguna tarea de recolección de evidencia digital se llevará a cabo en el lugar del hecho (riesgo de vida, integridad de la persona, fuga) o si se procederá en el laboratorio. Es necesario identificar con mayor precisión los objetos de interés, por lo tanto, se recomienda generar un plan de acción que tenga en cuenta las distintas situaciones delictivas y decidir en función del caso.

Siguiendo lo que se propone en [4], las tareas planificadas deben seguir uno de los principios fundamentales que corresponde al campo de las estrategias de la Investigación Criminal, el cual se denomina “Principio de Completitud”, que enuncia “Mayor información es igual a Mejor investigación”; contribuyendo de esta manera al logro del principio de Suficiencia definido en la Norma ISO 27037.

En resumen, las actividades que se proponen seguir son: 1. Planificación de la intervención en el lugar del hecho 2. Interveción en el lugar del hecho 3. Recepción del Oficio sobre solicitud de pericia 5. Adquisición 6. Análisis de la evidencia digital 7. Preparación del informe o dictamen pericial 8. Remisión de los elementos peritados y entrega del dictamen

Recepcionado el requerimiento judicial por parte del Fiscal a cargo de la causa, es necesario realizar una planificación sobre la intervención primaria en el lugar del hecho, en relación a las necesidades

• Definir objetos de interés y posibles fuentes de información digital a recolectar en la intervención primaria del hecho.

• Elaborar un plan de acción que se seguirá durante la intervención en el lugar del hecho. Con el fin de dar cumplimiento a los principios establecidos en la Norma ISO 27037, en esta fase se recomienda que al preparar el plan de acción se considere: • Dispositios móviles que vinculen al sujeto con la escena del crimen y la víctima. • Priorizar dispositivos móviles que den apoyo a las situaciones que se deben probar. • Adoptar las medidas necesarias para evitar potenciales pérdidas de información almacenada en los dispositivos móviles.

• Definir procedimientos sobre los dispositivos móviles que sean respetados como prácticas aceptadas para realizar una investigación de manera sistemática e imparcial.

FASE 2-. Intervención en el lugar del hecho

La entrada de esta fase es el plan de acción elaborado anteriormente, y genera como resultado un conjunto de elementos secuestrados con la documentación que respalda las actuaciones realizadas durante la intervención primaria del hecho. Para un trabajo eficiente, se recomienda considerar las siguientes actividades:

2.1 Asegurar la escena del crimen.

2.2 Identificar los objetos de interés que se encuentran en la escena del crimen.

2.3 Documentar los elementos secuestrados.

2.1 Asegurar la escena del crimen.

Esta actividad tiene como objetivo asegurar la restricción del acceso para que ninguna persona u objeto pueda alterar la escena a investigar. Los responsables de esta tarea deben garantizar actuaciones seguras, evitando procesos que podrían alterar la evidencia digital. [9] Se aconsejan tomar en cuenta las siguientes buenas prácticas durante la intervención en el lugar del hecho:

• Identificar la escena y establecer un perímetro de seguridad.

• Restringir el acceso de personas y equipos informatizados en el perímetro trazado.

• Impedir el uso de dispositivos con tecnología inalámbrica.

• Preservar las huellas mediante la utilización de guantes látex.

2.2 Identificar los objetos de interés que se encuentran en la escena del crimen.

Al identificar los objetos de interés (dispositivos móviles), se debe tener en cuenta los siguientes estados en el que se puede encontrar los teléfonos celulares [1]:

o Encendido: se requiere mantener la batería cargada y sin manipular, evitando tocar la pantalla táctil. Además, realizar los procedimientos adecuados para aislar al celular de la red (cubriéndolo con varias capas de papel aluminio, colocarlo en una Jaula Faraday,

encender un inhibidor de señal en cercanía del teléfono celular o configurar el dispositivo en Modo de Avión). Luego, apagarlo.

o Apagado: mantener de ese modo para ser trabajado en el laboratorio con las herramientas específicas, y de esta manera evitar la sobreescritura.

Con el dispositivo apagado, extraer la batería (en el caso de que sea posible), tarjeta SIM y memoria externa en caso de exista. Todos estos elementos junto con sus accesorios se deben embalar como una unidad, en el mismo sobre, que tendrá que ser de papel. En el caso de que el dispositivo telefónico cuente con dos ranuras para SIM se deberá indicar en cuál de las mismas se encontraba la tarjeta SIM.

Se recomienda considerar la solicitud de los métodos de seguridad de acceso (PIN, contraseña, patrón de bloqueo, huella dactilar, entre otros) que utilizan los dispositivos secuestrados para ser documento en la cadena de custodia.

2.3 Documentar los elementos secuestrados.

Cada elemento recolectado debe ser correctamente embalado y rotulado con los datos que identifiquen al mismo, de modo de asegurar la inviolabilidad de los cierres. Los objetos secuestrados serán señalados con el sello de la Fiscalía y con la firma del Fiscal de Instrucción y de los testigos que dan fe del acto. [10]

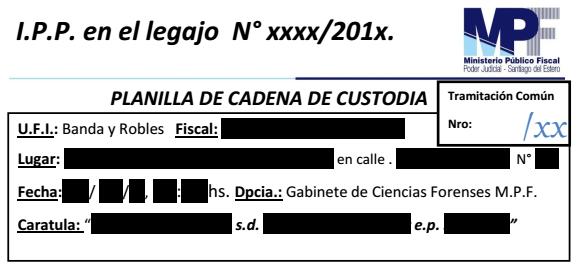

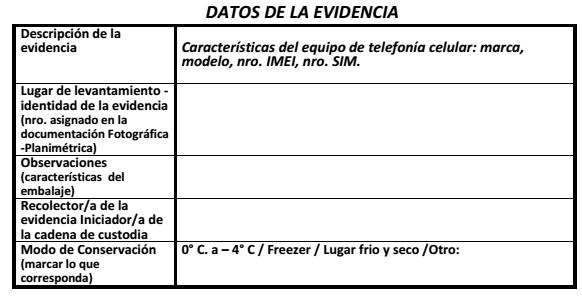

Junto con la recolección se labrará un acta, que se denomina “cadena de custodia, que es el registro minucioso del movimiento de la evidencia y las personas responsables que tomaron contacto con ella. En [4] se presenta un modelo de cadena de custodia, que debe ser iniciada por el funcionario que recolecte el dispositivo que almacena la evidencia digital, en presencia de dos testigos hábiles. Se debe confeccionar la cadena de custodia para cada elemento secuestrado. Los datos deben ser llenados con letra clara, sin tachaduras ni enmiendas y, en caso de equivocaciones se deben realizar las salvedades con las firmas pertinentes.

Los datos requeridos en la cadena de custodia son los siguientes:

• Descripción de cada elemento secuestrado, detallando marca, modelo, IMEI, SIM y alguna característica que lo distinga (color, si tiene algún daño físico, etc.).

• Lugar de recolección y el número o letra con que se identifica a la evidencia durante el procedimiento en el lugar del hecho.

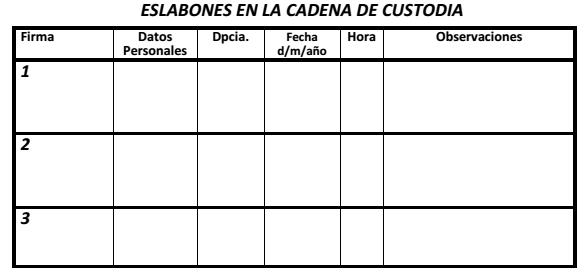

• Los eslabones, que se corresponde con cada persona que tome contacto con la evidencia. Se debe hacer constar nombre completo del interviniente, dependencia a la cual pertenece, fecha y hora de recepción e integridad del embalaje (Ej. “sobre cerrado, rotulado y firmado en sus cierres”).

• Firmas, a través de la cual se manifiesta la voluntad de una persona, dando fe de las actuaciones.

En la Figura 2, puede observar el modelo de cadena de custodia que se propone.

Figura 2. Modelo de Cadena de Custodia

Una vez que la evidencia digital se recolecte debe recorrer un camino, ya sea al laboratorio de Informática Forense o preservada en los depósitos hasta que llegue el momento procesal oportuno para ser ofrecida como prueba. Para esta fase se recomienda: • Inspeccionar el lugar para detectar todos los objetos de interés para la investigación. • Realizar el levantamiento de los objetos identificados utilizando los medios adecuados al tipo de evidencia, esto es: colocarse

guantes, elementos de protección para evitar contaminación, fotografiar dispositivos.

Si fuera necesario solicitar al Gabinete de Criminalística para que registre la existencia de huellas digitales o cualquier otro elemento biológico acorde sus procedimientos.

• Rotular cada elemento, disponiendo para ello de una zona despejada. • Confeccionar el acta de secuestro, consignando número de tarjeta SIM e IMEI (identidad internacional de equipo móvil, por su sigla en inglés), estado general del dispositivo y demás accesorios identificados (cables, tarjetas de memoria, cargador, etc.). • Almacenar adecuadamente el equipamiento recolectado. • Iniciar la cadena de custodia. Teniendo en cuenta el principio de confiabilidad de la Norma ISO 27037, el Fiscal debe asegurar que la evidencia digital es la misma que fue recolectada, o que fue analizada y se ofrece el resultado obtenido. Es decir, que el órgano acusador debe garantizar que la evidencia digital no fue alterada, reemplazada, contaminada o dañada. El modo que tiene el Ministerio Publico Fiscal de garantizar la autenticidad y confiabilidad de su ofrecimiento probatorio, es mediante el empleo correcto de la cadena de custodia.

Visto de este modo, la cadena de custodia es un procedimiento específico que se plasma físicamente en un formulario destinado a garantizar la

autenticidad e integridad de la evidencia digital, que inicia en esta fase de recolección y la acompaña registrando a cada persona que la manipula durante su recorrido hasta si disposición final.

FASE 3-. Recepción del Oficio sobre solicitud de pericia

A partir de esta fase, es responsabilidad del Gabinete de Ciencias Forenses recibir para la adquisición de la evidencia los objetos de interés secuestros y, asegurar la conservación y preservación de los mismos. Por lo tanto, se deben tener en cuenta los siguientes aspectos: • Disponer de un área de recepción –mesa de entrada del Gabinete de Ciencias Forenses- que se encuentre separada del área de laboratorio donde llevan a cabo la tarea técnica los peritos; logrando de esta manera evitar el acceso no autorizado al laboratorio.

• Llevar un registro de los elementos ingresados al Gabinete.

• Disponer de un área designada para ubicar los elementos recibidos que posteriormente serán asignados al perito responsable

• Verificar que los datos consignados en el rótulo del sobre (en el que se encuentra el objeto recibido) se corresponda con lo especificado en la cadena de custodia correspondiente.

• Chequear el estado del sobre (roto, abierto, etc.) y consignar en el

espacio de “observaciones” del eslabón correspondiente en la cadena de custodia. • Completar un nuevo eslabón de la cadena de custodia con los datos del responsable del área de recepción consignando firma, datos personales, dependencia, fecha, hora y las observaciones que se consideren oportunas.

• Registrar los datos generados en esta etapa, por ejemplo, identificación del número de ingreso (asignados por el responsable de la mesa de entrada del Gabinete de Ciencias Forense), fecha de la pericia, perito designado, prioridad asignada a la causa, entre otros.

La etapa de recepción de oficio incluye los siguientes procedimientos:

3.1 Ingresar oficio. 3.2 Asignar prioridad a la causa. 3.3 Designar Perito a la causa.

3.1 Ingresar oficio.

El trabajo se inicia con la recepción de un oficio judicial en la mesa de entrada del Gabinete de Informática Forense, donde se revisa el oficio y se determina si lo solicitado es factible según el alcance de la ciencia forense digital, es decir, la evidencia es electrónica y no de otra manera - como el ADN o las huellas dactilares.

En esta actividad se debe controlar que la información proporcionada en el oficio incluya: número de legajo que identifique la causa, identificación de las partes

(imputados, denunciante, victima), el delito en cuestión, identificación de los elementos secuestrados que son remitidos, puntos de interés, una breve reseña de la causa y la firma de la autoridad competente.

3.2 Asignar prioridad a la causa.

A partir del oficio, el responsable de la mesa de entrada del Gabinete de Ciencias Forense evalúa la prioridad de la causa para determinar la urgencia de la pericia y organizar las actividades involucradas en la pericia.

3.3 Designar Perito a la causa.

El responsable del Gabinete de Ciencias Forenses:

✓Asigna al perito y acuerda fecha de inicio de la pericia teniendo en cuenta:

a. Los métodos y herramientas pertinentes que se utilizaran en la etapa de Adquisición para el atender el pedido.

b. La disponibilidad del personal para llevar a cabo las actividades de pericia.

✓Comunica al Fiscal de la causa “perito asignado, lugar, fecha y hora del inicio de la pericia” para su notificación a las partes, con al menos 3 días de anticipación según lo establece el Art. 273 en [10]. ✓Reserva el uso de los equipos forenses necesarios según los elementos remitos para la pericia (por ejemplo, módulo de extracción de datos UFED).

Considerando como referencia el principio de confiabilidad de la Norma ISO 27037, en esta fase la cadena de custodia está debidamente garantizada si se han completado y registrado correctamente los datos solicitados en los procedimientos descriptos anteriormente.

Al disponer de un área de recepción aislada del laboratorio aporta a que se avale el principio de suficiencia de la Norma ISO 27037 porque se evitaría potenciales perdidas de los objetos secuestrados. FASE 4-. Elaboración del plan de trabajo pericial

Esta fase se inicia cuando el responsable de la mesa de entrada del Gabinete de Ciencias Forense entrega los elementos secuestrados al perito designado; registrando este movimiento en nuevo eslabón de la cadena de custodia según los datos requeridos. A partir de esto, el responsable de elementos es el perito, por lo cual deberá disponer de un área segura y aislada destinada para almacenar los mismos.

El perito designado en esta fase elabora un plan de trabajo pericial a partir de lo especificado en el requerimiento judicial recibido. Las actividades asociadas a esta fase son:

• Recabar información sobre el objeto de la investigación, para comprender los objetivos que se pretende alcanzar con la labor

pericial en el marco de la investigación penal preparatoria. • Informarse sobre los tiempos procesales a fin de establecer una prioridad para el caso. • Sugerir la solicitud de determinadas pruebas o informes como, por ejemplo: reportes a empresas telefónicas, de proveedores de servicios de internet, método de seguridad de acceso (contraseña, pin o patrón de bloqueo). • Establecer las herramientas técnicas y el equipamiento necesario para realizar la Adquisición y el Análisis de la evidencia digital.

Al definir un plan de trabajo pericial es una herramienta que favorece al principio de confiabilidad de la Norma ISO 27037 al permitir que se puedan obtener los mismos resultados siguiendo el proceso planificado.. En definitiva, el plan de trabajo pericial es un instrumento adecuado para organizar el proceso de Adquisición de la evidencia digital, afectando recursos disponibles y, asegurando que todos los elementos secuestrados sean tratados siguiendo el principio de la suficiencia.

FASE 5-. Adquisición

Esta etapa está a cargo del perito designado y tiene como propósito obtener la copia forense del dispositivo móvil considerando la tarjeta SIM, la memoria externa y el dispositivo propiamente dicho, según sea el caso.

Esta etapa incluye las siguientes tareas: 5.1 Apertura del sobre 5.2 Completar el plan de trabajo pericial

5.3 Realizar la copia forense

5.1 Apertura del sobre

Se realiza la apertura de sobres, controlando el contenido del mismo con la cadena de custodia correspondiente. Se elabora un acta de apertura donde se detallan las personas presentes, la cantidad de sobres y el contenido de cada uno, consignando si hubiese discordancia con lo especificado en la cadena de custodia. Se especifica para cada dispositivo móvil marca, modelo, número de serie, IMEI, color. Si posee tarjeta SIM, su número y compañía a la que pertenece. Si tuviese memoria externa, marca y capacidad de almacenamiento.

Se realizan toma fotográfica de cada sobre con lo contenido en él, esto permitirá registrar el estado de los elementos e identificarlos con eficacia en el futuro. Las tomas fotográficas deberán realizarse desde una visión global, así como una vista en primer plano. Registrar si la pantalla está activa y si solicita algún método de validación de ingreso (patrón, PIN, contraseña, etc.).

5.2 Completar el plan de trabajo pericial

Es necesario completar el plan de trabajo pericial considerando la estrategia a utilizar para la obtención de la evidencia digital, teniendo en

cuenta el modelo del teléfono, si cuenta con SIM y tarjeta de memoria externa, los puntos de pericia y la tecnología forense con la que se cuenta.

5.3 Realizar la copia forense

Para cada elemento del que se requiere realizar la extracción de datos es necesario evaluar las opciones disponibles para cada caso. La extracción se puede clasificar en cinco niveles, de acuerdo al nivel que se elija se consume mayor o menor recursos. El nivel más técnico consume más recursos, como se puede observar en la Figura 3:

Más técnica,

tiempo,

costo e

intrusión

Micro Lectura

Chip-Off

Extracción Física

Extracción Lógica

Extracción Manual

Figura 3. Método de extracción de datos de dispositivos móviles

Las actividades sugeridas en esta tarea son:

• Corroborar que el dispositivo se encuentra aislado de toda red. Se puede emplear el clonado de la tarjeta SIM o colocarlo en Modo Avión y desactivar el WiFi, Bluetooth y otras conexiones de red para evitar el intento de conexión de terceros.

• Verificar el hash de la imagen forense para autenticar y preservar la integridad de los datos. • Comprobar que los datos obtenidos tengan el formato apropiado, fechas y horas consistentes y que se pudo extraer toda la información.

Teniendo como referencia los principios de confiabilidad y suficiencia de la Norma ISO 27037, las tareas propuestas en esta fase tienen como propósito que la adquisición de la evidencia digital sea del modo menos intrusivo posible, tratando de preservar la originalidad de los datos contenidos en los elementos secuestrados, evitando potenciales perdidas de información y empleando las herramientas disponibles y adecuadas para cada uno de los dispositivos.

Resulta de vital importancia la repetibilidad y auditabilidad del proceso, a través de la documentación de las diferentes operaciones realizadas sobre el dispositivo como, por ejemplo: toma fotográfica, revisión del acta de apertura y cadena de custodia; asegurar maniobras adecuadas relacionadas al aislamiento del dispositivo de toda red y del método de acceso al mismo.

FASE 6-. Análisis de la evidencia digital

A partir de la copia forense, se seleccionan y analizan los elementos relevantes según los puntos de

pericia, considerándolos como potencial evidencia digital.

Se recomienda llevar a cabo las siguientes actividades:

• Extraer la información de las imágenes forenses, seleccionando la potencial evidencia digital (archivos eliminados, comprimidos, protegidos o encriptados, metadatos, información de configuración, etc.) • Analizar el contenido de los datos extraídos. • Analizar las relaciones entre los distintos elementos extraídos. • Proponer hipótesis y sugerir otras diligencias o pericias que se consideren útiles para la causa.

Se recomienda realizar el análisis con una mirada integral, considerando el conjunto de dispositivos vinculados al caso, desde la perspectiva de los puntos de pericia.

Es importante que la obtención de la evidencia digital responda al principio de relevancia de la Norma ISO 27037, es decir que sirva como prueba de alguna hipótesis de la investigación o que valide algún indicio que permita esclarecer el hecho que se investiga. Además es apropiado llevar a cabo un análisis de todos los elementos vinculados con el hecho y asegurar que no se eliminó o sobrescribió evidencia digital para garantizar el principio de suficiencia de la Norma ISO 27037.

FASE 7-. Preparación del informe o dictamen pericial

En esta fase se documenta lo realizado durante todas las fases del proceso, fundamentando todas las acciones, los métodos, técnicas y herramientas utilizadas. A partir del resultado de las fases previas, se elabora el documento respondiendo a los puntos de pericia, haciendo referencia a la evidencia digital detallada, de acuerdo a lo establecido en el artículo 276 de [10]. Es recomendable que el lenguaje utilizado sea formal no necesariamente técnico, y que permita informar el resultado de la investigación de forma clara y concisa, ya que el lector no tiene porqué conocer la parte técnica.

Durante el desarrollo de esta fase, se deberá:

• Documentar lo realizado durante todo el proceso, fundamentando todas las acciones realizadas, los métodos, técnicas y herramientas utilizadas.

El cumplimiento de las actividades eficiente y eficazmente durante las fases anteriores contribuyen a la validación de los tres principios de la Norma ISO 27037: relevancia, confiabilidad y suficiencia, los cuales se verán reflejados en el informe final.

FASE 8-. Remisión de los elementos peritados y entrega del dictamen

Finalizada la pericia, el documento del dictamen o el informe y los elementos probatorios se remiten al solicitante, resguardando el material para garantizar su integridad y

autenticidad hasta el final del proceso.

Las actividades propuestas para esta fase son:

• Elaborar un acta de remisión, detallando los elementos que se entregarán y la persona que queda al resguardo de los mismos. • Generar un nuevo eslabón en la cadena de custodia con los datos de la persona a la cual se le entregan los dispositivos peritados. • Remitir los elementos secuestrados conjuntamente con el dictamen al organismo solicitante. • Definir el resguardo de las copias forenses y los documentos generados en cada fase, según las políticas establecidas por la autoridad competente (en función de los recursos de almacenamiento disponibles, relevancia del caso y otros criterios internos).

En esta última fase se debe garantizar el cumplimiento del principio de confiabilidad de la Norma ISO 27037 documentando los elementos remitidos y las personas a las cuales se les entrega los mismos. Un aspecto clave es el resguardo de las copias forenses, el tiempo y lugar deben ser definidos por la autoridad competente en función de la legislación y teniendo en cuenta la capacidad de almacenamiento con la que se cuenta.

3 4 Conclusiones Al finalizar el trabajo se destaca: • La necesidad de organizar y generar lineamientos de prácticas plasmadas en protocolos en la provincia de

•

•

Santiago del Estero, a partir de la aparición del nuevo Sistema Acusatorio que requiere de mayores exigencias durante el trabajo en la investigación penal. Los lineamientos a los que se puede recurrir al momento de obtener las evidencias digitales, específicamente en dispositivos móviles, deben seguir los tres principios fundamentales: la relevancia, la confiabilidad y la suficiencia establecidos por la Norma ISO 27037. Sin embargo, sería conveniente definir formalmente herramientas para evaluar los principios de forma sistemática, ya que se puede observar que la dificultad para validar el cumplimiento del mencionado estándar radica en que el documento de la norma sólo los describe, pero no especifica líneas de acción para llevarlos a cabo, de las que se puedan derivar los mecanismos de validación asociados [3].

4 Referencias

[1] ISO/IEC 27037:2012(en) Information technology— Security techniques— Guidelines for identification, collection, acquisition and preservation of digital evidence. Disponible en https://www.iso.org/obp/ui/#iso:std :iso-iec:27037:ed-1:v1:en

[2] Reflexiones sobre la norma ISO/IEC 27037:2012 para la identificación, recolección y preservación de evidencia digital. Disponible en: http://www.informaticalegal.com.ar /2013/09/15/reflexiones-sobre-lanorma-isoiec-270372012- directrices-para-la-identificacionrecoleccion-adquisicion-ypreservacion-de-la-evidenciadigital/ [3] Cano, J.: IT-Insecurity. (2013) Disponible en http://insecurityit.blogspot.com.ar/ 2013/09/reflexiones-sobre-lanorma-isoiec.html [4] Corvalán, A: “La intervención en el lugar de los hechos y la escena del crimen. Principios básicos para una investigación”. Santiago del Estero, Argentina. (2017). Disponible en: https://drive.google.com/file/d/1wb 8QcmXk4tCCSu5Ep18hZsE1hbM 3E9Jf/view?usp=sharing [5] Unidad Fiscal Especializada en Ciberdelicuencia: Guía de obtención, preservación y tratamiento de evidencia digital. (2016). Disponible en http://www.fiscales.gob.ar/procura cion-general/wpcontent/uploads/sites/9/2016/04/P GN-0756-2016-001.pdf [6] Poder Judicial de Neuquén: Pericias informáticas sobre telefonía celular. (2013). Disponible en http://200.70.33.130/images2/Bibli oteca/ProtocoloPericiasTelefonia Celular.pdf [7] Info-Lab: Guía integral de empleo de la informática forense en el

proceso penal. (2015) Disponible en http://infolab.org.ar/images/pdf/14.pdf [8 13] Viaña, G., Lara, C., Lesca, N., Figueroa, L.: “Importancia de la evidencia digital móvil en el Sistema Procesal Penal”. 8vo Congreso Iberoamericano de Investigadores y Docentes de Derecho e Informática (CIIDDI). (2018). [9] Alvarez Murillo, M. “Análisis Forense de dispositivos móviles iOS y Android”. Trabajo final de grado de la Universidad Abierta de Cataluña. (2016). [10] Ley provincial 6.941. Código Procesal Penal de la Provincia de Santiago del Estero (2009). [11] INTERPOL Complejo Mundial para la Innovación de 2019. Directrices Mundial de INTERPOL para los laboratorios forenses digitales. (2019).