40 minute read

IoT hoeft geen

by iMediate

Achtergrond | Edwin Feldmann

Onveilig gebruik van IoT-apparaten vergroot kans op een datalek

IoT hoeft geen security-nachtmerrie te worden

Het aantal Internet of Things-apparaten dat verbonden is met internet, is de afgelopen jaren pijlsnel gestegen. In Nederland zijn dat er ruim drie miljoen. Maar daarmee hebben bedrijven en consumenten onbewust ook beveiligingsrisico’s in huis gehaald. Veel IoT-apparaten worden onvoldoende beveiligd of zijn gemakkelijk te hacken.

In 2018 was er een hele discussie over KNX-systemen, een standaard voor het automatiseren van gebouwen en woningen. In Nederland zouden ruim 1.300 KNX-systemen zijn die eenvoudig te hacken zijn. De fout lijkt vooral veroorzaakt te zijn door bepaalde installateurs want bij de installatie wordt nog wel eens vergeten om rekening te houden met securityen privacy-instellingen van de systemen.

Ook veel huis-tuin-en-keukenelektronica zoals een connected deurbel, beveiligingscamera of de zonnepanelen die via de smartphone te bedienen zijn, zijn vaak een zwakke plek in thuis- of bedrijfsnetwerken. Een veel gemaakte fout is het niet veranderen van standaard wachtwoorden of het niet installeren van software-updates.

Toch schuilt het gevaar veel dieper in de maatschappij dan dat. Ook veel industriële IT-systemen, de zogenoemde Industrial Control Systems en Supervisory Control and Data Acquisition netwerken (ICS/SCADA) blijken vaak kwetsbaarheden te bevatten die door criminelen misbruikt kunnen worden. Als hackers toegang krijgen tot dergelijke systemen kunnen ze mogelijk controle krijgen over kritieke infrastructuur, zoals de bediening van bruggen en sluizen.

Veel kwetsbaarheden Het wetenschappelijk onderzoekscentrum van de overheid, WODC, kwam in augustus met een rapport waarin staat hoe het gesteld met is kwetsbaarheden in dergelijke industriële systemen. “De onderzoekers hebben aangetoond dat het relatief gemakkelijk is om via het internet ICS/SCADA-systemen te lokaliseren. De onderzoekers wisten rond de duizend ICS/SCADA-systemen in Nederland te lokaliseren. Ongeveer zestig van de gevonden systemen bevatte één of meerdere kwetsbaarheden.” En het aantal kwetsbaarheden kan in werkelijkheid nog hoger liggen omdat de onderzoekers alleen hebben gekeken naar reeds bekende kwetsbaarheden, en niet naar zero-day-lekken (waarvoor nog geen patch beschikbaar is).

Overigens zijn de zorgen over slecht beveiligde industriële IT-systemen al langer bekend. Het Nationaal Cyber Security Centrum (NCSC) heeft in 2015 al twee keer gewaarschuwd voor dergelijke pijnpunten.

Security by design Hoe organisaties op een veilige manier gebruik kunnen maken van IoT-apparaten, is een jaar geleden uitgelegd in een document van het Centrum voor Informatiebeveiliging en Privacybescherming (CIP). Wat het veilig gebruik van IoT moeilijk maakt, is dat de gebruiker veelal geen of beperkte invloed heeft op de beveiligingsmaatregelen die zijn ingebouwd of die met het apparaat worden meegeleverd.

Het CIP heeft daarom een soort stappenplan opgesteld waarmee organisaties de IoT-beveiliging kunnen verbeteren (zie kader). Het principe ‘security by design’, waarbij al vanaf de eerste ontwerptekening van een product wordt nagedacht over de beveiliging, blijft voorlopig het beste uitgangspunt. Helaas wordt dit door veel producenten genegeerd omdat ze hun producten snel op de markt brengen, desnoods met minder goede beveiliging.

Dus blijft IoT-beveiliging toch een kwestie van inventariseren, analyseren en concrete beschermende maatregelen nemen. En wanneer je niet weet welk apparaat op je netwerk wordt gebruikt of als het niet te patchen is, dan luidt het advies de IoT-apparaten achter een gateway plaatsen zoals een (extra) fi rewall.

IoT beveiligen is moeilijk omdat de gebruiker geen invloed heeft op de beveiligingsmaatregelen die in een apparaat zijn ingebouwd

Veilig gebruik van IoT-apparaten kan met de volgende stappen: Stap 1: Begin door alle disciplines vanuit hun kennis en kunde erbij te betrekken, zodat zij medeverantwoordelijk worden gemaakt voor een veilige inzet van IoT; Stap 2: Breng het ecosysteem van kansen en risico’s in kaart; Stap 3: Analiseer de beveiligingsrisico’s van het ecosysteem; Stap 4: Voer standaard beveiligingsmaatregelen door in de delen van het ecosysteem; Stap 5: Implementeer compenserende maatregelen voor de resterende zwakke plekken binnen het ecosysteem.

Bescherm uw bedrijf met PoE en PoE+ switches voor IP-beveiligingscamera’s

Bandbreedte Veerkracht

www.netgear.nl/poe

Veiligheid

Vragen over onze NETGEAR Power of Ethernet oplossingen? Neem contact met ons op +31 (0)182-587 003 of stuur ons een e-mail naar nl.rapidresponse@netgear.com

Interview | Rashid Niamat

Ecosysteem groeit want security is nooit af Serverius voegt meer diensten toe aan het gratis securityplatform

In een reguliere uitgave van ChannelConnect is aandacht besteed aan het securityportfolio van Serverius. Het aantal diensten dat deel uitmaakt van dat ecosysteem is toegenomen. Patrick Cress, software engineer binnen het Serverius R&D-team, geeft voor het Security Dossier een update.

Patrick Cress

Serverius levert vanuit meerdere locaties datacenter-colocatie, connectiviteit en cybersecuritydiensten. Het bedrijf investeert veel in het ontwikkelen van de diensten. Daartoe worden de medewerkers aangemoedigd nieuwe kennis te vergaren en de bestaande kennis op peil te houden. Dat Serverius serieus is, blijkt uit het feit dat jaarlijks veertig procent van de omzet gereserveerd wordt voor Research & Development. Deze ongekend grote reservering werpt zijn vruchten af, want het bedrijf kent een goede groei voor elk van de diensten. Waar Serverius zich ook door onderscheid van de rest van de markt is dat het diensten gratis aanbiedt. Voor zowel het peeringplatform Speed-IX als het securityplatform Sercurius geldt dat de gebruikers na registratie de diensten kunnen gebruiken zonder dat er een factuur wordt gestuurd. Serverius doet dit om positief te kunnen bijdragen aan beter en veiliger internet voor de hele BV Nederland.

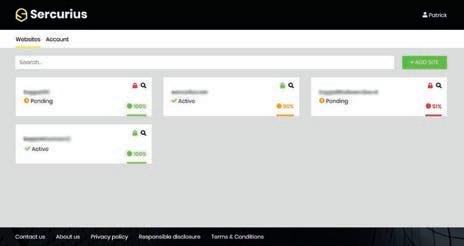

Sercurius Sercurius is de naam van het gratis te gebruiken securityplatform van Serverius. Patrick Cress: “Sercurius is de gratis variant van ons securityportfolio. Het gebruikt de API van Serverius om diensten aan te bieden voor iedereen met een eigen

Interview | Rashid Niamat

website zodat zij die een stuk veiliger kunnen maken. Exact dezelfde API die wij gebruiken voor Sercurius kan ook door andere bedrijven worden gebruikt. Vanuit Serverius bekeken is Sercurius een klant die de API gebruikt om een eigen dienstenportfolio op te bouwen.”

Gratis en geanonimiseerd Iedereen met een eigen website, of websites in beheer, kan gratis gebruikmaken van Sercurius. De gebruiker meldt zich op de website aan en geeft daarbij zijn toestemming dat zijn geanonimiseerde data wordt gebruikt om de diensten verder te ontwikkelen. Cress geeft aan dat die geanonimiseerde data ook echt belangrijk is. “We zien real-time een hoop aanvallen voorbij komen waarbij de aanvalsdata op een hoop wordt gegooid en doormiddel van AI wordt geanalyseerd. De hieruit voortvloeiende patronen worden daarna ingezet om de beveiliging van Serverius- en Sercurius-klanten te verbeteren. Wij zijn ervan overtuigd dat deze methodiek, inclusief de inzet van AI, de enige manier is om succesvol te blijven in de strijd met de cybercriminelen.”

Uitgebreid Met het registeren op Sercurius krijgt de gebruiker toegang tot een overzichtelijke cockpit – waar de diensten staan genoemd en uitgelegd – waaraan wekelijks dingen worden toegevoegd. “We werken met sprints van twee weken, waardoor deze bestaande diensten steeds verbeteren en er structureel diensten bijkomen”, zegt Cress. Daarmee geeft hij expliciet aan dat Sercurius nooit af zal zijn; dat kan ook niet voor een securitydienst.

De eerste indruk van de cockpit is dat het een uitgebreid aanbod is. Het zal iedereen die niet over eigen infrastructuur beschikt, aanspreken dat met een paar klikken zoveel security kan worden toegevoegd. Die security wordt ook zo goed als real-time actief. Activeren, aanpassen of tussentijds uitzetten, het is voor iedereen te begrijpen. Diepgaande technische kennis is niet vereist. “Dat is een van onze uitgangspunten voor deze dienst”, vertelt Cress. “Iedereen met een website moet dit direct, zonder lange studie vooraf, begrijpen.”

Iedereen met een eigen website, kan gratis gebruik maken van Sercurius

Nederlands Sercurius is ook het antwoord op vragen over meer security van bedrijven die voor backoffice-activiteiten een webinterface nodig hebben. In plaats van betaalde oplossingen van deels niet-Nederlandse aanbieders kunnen zij zich gratis aanmelden bij Sercurius. Als Cress die doelgroep benoemt, komt een bijzondere USP van Sercurius ter sprake. Alle data die nodig is om de dienst te kunnen laten draaien blijft in Nederland in datacenters van het Nederlandse bedrijf Serverius. “We zien 100% Nederlands steeds meer als eis voorbijkomen en het is voor ons dan ook heel logisch om daaraan te voldoen.”

Componenten Sercurius bestaat op dit moment uit de volgende diensten: load balancing, source rate limiting, IP reputation, gratis SSL, Captchas en een rule based filter engine. Logging en Metrics wordt daar binnenkort aan toegevoegd. De werking van een load balancer spreekt voor zich. Source Rate limiting betekent dat de websitehouder het maximum aantal requests kan instellen om zo ongewenst verkeer af te weren. De functie staat standaard aan voor alle Sercurius-gebruikers, omdat zo ook het achterliggende Serverius-platform wordt beschermd. IP-reputatie staat ook standaard aan. De gebruiker kan zelf whitelists en blacklists toevoegen.

Gratis SSL maakt gebruik van Let’s Encrypt. Dit onderdeel van Sercurius onderschrijft perfect het innovatieve karakter van het securityplatform. Ten eerste laat het zien dat de websites die bij Sercurius worden aangemeld niet in de datacenters van Serverius hoeven te draaien. Ten tweede kijkt het systeem naar elke website, waar dan ook gehost, die is aangemeld. Zodra die website verkeer genereert en er is geen SSL actief, dan maakt Sercurius dat automatisch aan. Ook het verlengen van SSL (wat bij Let’s Encrypt complex kan zijn) gaat automatisch. Cress geeft aan dat een deel van de sector niet blij is met Sercurius en dat vooral de SSL-module sommigen een doorn in het oog is.

Serverius biedt meer opties met de captchas, waaronder individualisering, dan

de alom bekende Google-uitvoering, stipt Cress kort aan. Waar hij langer bij stil staat is de rule based fi lter engine. “Dat is ons paradepaardje. We hebben bekende regels gegroepeerd, onder andere de OWASP top 10, per type toepassing. In het dashboard vink je aan of je een Wordpress-, Joomlaof Drupal-omgeving hebt. Vervolgens ben je automatisch beschermd tegen de bekende specifi eke aanvallen gericht op die CMS-systemen. De gebruiker kan zelf aanvullende regels activeren.

Serverius maakt als enige dienst in Nederland ook gebruik van de database van het EOKM (Expertisebureau Online Kindermisbruik). Die database bevat miljoenen hashes van illegaal foto- en videomateriaal die door de politiediensten van Nederland en Canada zijn verzameld. Zodra een website of andere online omgeving Sercurius als beveiliging gebruikt, dan weet hij zeker dat er geen illegaal en strafbaar materiaal kan worden geüpload. Dit is weer één van de functies waar je kan zien dat de Serverius WAF perfect is in te zetten voor gebruikers zoals forums et cetera, waarbij men niet altijd vat heeft op de gehoste content. Cress: “We zijn de eerste in Nederland die dit mogelijk maken. We zeggen niet alleen dat we veilig en beter internet voor de BV Nederland belangrijk vinden, we leveren ook de oplossingen.” Hiermee laat Serverius duidelijk zien zijn verantwoordelijkheid te nemen ten behoeve van beter internet.

Compliant Via de uitleg over de EOKM-database komt het gesprek uit bij de AVG. Veel bedrijven moeten sinds mei vorig jaar kunnen aantonen dat ze ‘in control’ zijn als het gaat om de veilige opslag en verwerking van persoonsgegevens. Cress: “Er is een duidelijke trend dat bedrijven, instellingen en ook overheden de processen zo moeten inrichten dat duidelijk is dat ze zich aan de wetten en regels houden. Compliant zijn is niet langer een certifi caat met stempel laten zien. Processen moeten permanent worden gemonitord omdat alleen zo snel en juist ingrijpen mogelijk is. Daarom biedt Serverius beveiliging met geautomatiseerd advies aan de website-eigenaar zodat ook deze zijn web-applicatie beter kan maken” Door deze trend neemt vraag naar tooling toe die veiligheid vergroot en dat combineert met een uitgebreide documentatie. Sercurius biedt dat allemaal en heeft, zoals al eerder door Cress is genoemd, als additioneel voordeel dat de data Nederland niet verlaat.

Uitrol De performance-eisen waaraan web-omgevingen moeten voldoen kunnen slechts worden gerealiseerd als meer security niet gepaard gaat met hoge latency. Om die reden bestaat de Serverius WAF uit meerdere fi lterlocaties (PoP’s), die binnen en buiten de datacenters van Serverius worden gehost. In Nederland zijn er op dit moment al drie PoP’s. De uitrol binnen Europa is inmiddels gestart. De roadmap wereldwijd spreekt van twintig operationele PoP’s voor Q3 2020 waarbij er voornamelijk op Amerika en Azië wordt gefocust.

Cress en zijn collega’s zien die uitrol vol vertrouwen tegemoet. Sercurius is namelijk van scratch af aan opgebouwd, waarbij Golang – de programmeertaal van Google – een centrale rol speelt. Golang is een onvergelijkbare scripttaal die leidt tot zeer effi ciënt gebruik van de fysieke fi lterhardware. Sercurius kan dankzij Golang op een fractie van de hardware draaien die met een andere taal nodig zou zijn. “Op dit moment zitten we op een tiende van de hardware en de performance is minimaal tien keer hoger dan het gebruik van bijvoorbeeld bestaande software als NGiNX”, legt Cress lachend uit. “We kunnen daardoor, zonder veel extra latency, ons securityplatform aanbieden. En tevens biedt het ons veel voordeel om internationaal ons product uit te rollen.”

Deze manier van werken is niet uniek. Partijen zoals Google, Uber en Dropbox zijn hen al voorgegaan en hebben dankzij deze taal ook heel snel de footprint weten te vergroten. Als het aan Cress en zijn collega’s ligt mag Sercurius ook aan dat rijtje succesverhalen worden toegevoegd. Maar dan wel met de belangrijke randvoorwaarde dat Sercurius een gratis dienst is en blijft.

Interview | Marco Mekenkamp

Christian Schallenberg, CTO bij Lancom Systems ‘ Netwerk en security een onafscheidelijk duo’

Ze zijn de sleutel tot een succesvolle digitale transformatie: veilige netwerken. De netwerkinfrastructuur van bedrijven, openbare instellingen en nutsbedrijven is steeds vaker het doelwit van cybercriminelen. Gebruikers staan voor de uitdaging om steeds complexere netwerken effi ciënt te beheren en betrouwbaar te beschermen. “Het is verstandig om netwerk en beveiliging te integreren in één oplossing”, stelt Christian Schallenberg, CTO bij Lancom Systems.

De digitale economie brengt elke branche in beweging. Trends komen en gaan. Maar soms heeft een trend alles in huis om de markt langdurig te veranderen. Het ondersteunen van deze trends voor de digitale economie houdt sterk verband met de ontwikkeling binnen de netwerkindustrie. “Waren netwerktechnologie en security tot voor kort nog strikt gescheiden, momenteel groeien ze in hoog tempo naar elkaar toe”, constateert Christian Schallenberg. “Deze ontwikkeling is te zien aan de initiatieven van grote netwerkfabrikanten om gespecialiseerde securitybedrijven over te nemen en hun oplossingen te integreren in één portfolio. Ook andersom wordt deze tendens zichtbaar: pure securityaanbieders breiden hun aanbod uit met eerste netwerkoplossingen.”

Digitale transformatie heeft veilige netwerken nodig Het ligt voor de hand waarom fabrikanten deze weg inslaan. “Veilige netwerken vormen de basis voor een succesvolle

digitale transformatie van bedrijven, instellingen en de industrie”, weet Schallenberg. “Tegelijkertijd worden bedrijfsnetwerken steeds complexer en neemt de dreiging van cyberaanvallen toe. Een antwoord op deze dubbele uitdaging wordt geboden door holistische oplossingen die het mogelijk maken complexe netwerkarchitecturen, inclusief WAN, LAN en WLAN, zowel te confi gureren en te beheren als betrouwbaar te beveiligen.”

Aangezien vooral netwerkcomponenten zoals routers en gateways worden ingezet bij de kritische overgang van het internet naar het bedrijfsnetwerk, is de noodzaak om netwerk- en beveiligingsfunctionaliteiten hier te koppelen overduidelijk. Maar niet elke fabrikant kan zowel de netwerk- als de beveiligingsbehoeften van zijn eindklanten bedienen. Dit vereist een grondige kennis van beide disciplines en een krachtig platform dat de integratie van netwerk- en veiligheidstoepassingen ondersteunt.

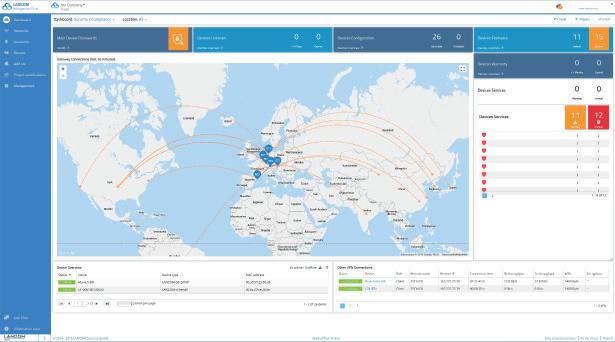

Cloud-managed netwerk & security Schallenberg: “Bij gebruik van moderne netwerkconcepten wordt de hele netwerk infrastructuur software-gebaseerd via een centraal platform aangestuurd, gemonitord en beveiligd. Voorheen langdurige confi guratietaken zijn zo met slechts enkele klikken gepiept. Netwerk-administratoren kunnen de

netwerken vanuit de cloud automatisch ontwerpen en beheren. De Lancom Management Cloud is zo’n geïntegreerd platform. Eindklanten en Managed Services Providers zijn hiermee in staat het volledige Lancom-netwerkportfolio via een uniforme, intuïtieve interface te beheren.”

Naast routers, switches en WLAN access points is nu ook het volledige UnifiedThreat-Management-portfolio in de Lancom Management Cloud geïntegreerd. Lancom R&S Unified Firewalls worden via een eenvoudig koppelingsproces aan het netwerk toegewezen. “Dankzij de modernste technologieën, zoals sandboxing, kunnen de apparaten zelfs onbekende malware betrouwbaar afweren”, vertelt Schallenberg. “Voor meer veiligheid en betere prestaties kunnen beheerders met slechts enkele muisklikken ook regels voor verschillende applicaties vastleggen. Bijvoorbeeld om deze te blokkeren of een Local Breakout op de betreffende bedrijfslocatie toe te staan. Lancom biedt klanten en partners zo een volledig geïntegreerde, centraal beheerde totaaloplossing voor een zeer efficiënte en schaalbare controle van hun volledige netwerk- en security-infrastructuur.”

Security- en compliance-dashboard voor beter overzicht Hoe complexer een netwerk, des te ingewikkelder het is om compliancy in de gaten te houden en af te dwingen. “Via een specifiek security- en compliancy-dashboard biedt de Lancom Management Cloud volledig overzicht en controle”, weet Schallenberg. “De configuratie van alle routers, switches en WLAN access points die via software defined networking worden beheerd, wordt centraal gecontroleerd en naar behoefte aangepast. Administrators krijgen de controle over licenties, firmware en de garantiestatus van de apparaten. Zo kunnen zij voorkomen dat ontbrekende updates of verouderde onderdelen de veiligheid van het bedrijf in gevaar brengen. Bovendien geeft het dashboard alle externe toegangspogingen weer: ongeautoriseerde pogingen worden snel gedetecteerd.”

Het verkoopkanaal heeft er baat bij Eindklanten geven hun wensen voor geïntegreerde netwerk- en security-oplossingen door aan resellers en systeempartners. “Veel gebruikers vertrouwen op end-to-end-concepten en volgen een one-vendorstrategie om compatibiliteitsproblemen te voorkomen. Oplossingen die beide werelden met elkaar verbinden, bieden dus ook voor het kanaal duidelijke voordelen. Zelfs volledig nieuwe verdienmodellen zoals Network & Security as a Service kunnen op deze manier worden gerealiseerd. Partners en integratoren die naast de traditionele projectactiviteiten inspelen op managed services hebben twee belangrijke voordelen. In

Christian Schallenberg

LANCOM Systems is de leidende Europese fabrikant van netwerken security-oplossingen voor het bedrijfsleven en de publieke sector. Het portfolio bevat hardware (WAN, LAN, WLAN, Firewalls), virtuele netwerkcomponenten en cloudgebaseerde software defined networking (SDN). Sinds juli 2019 zet LANCOM de firewall-divisie van zusterbedrijf Rohde & Schwarz Cybersecurity voort. Het bedrijf legt consequent de nadruk op de ontwikkeling van geïntegreerde netwerk- en beveiligingsoplossingen. LANCOM garandeert dat zijn producten vrij zijn van ‘achterdeuren’ en is lid van ‘IT Security Made in Germany’, een initiatief van het Duitse Ministerie van Economische Zaken.

de eerste plaats een nog nauwere betrokkenheid bij het netwerk van de klant en daarnaast terugkerende inkomsten”, zo besluit Schallenberg.

Interview | Rashid Niamat

Datto ondersteunt MSP’s Absolute channel-only-benadering in elke fase

Sinds juli is Hans ten Hove de nieuwe Sales Director Northern Europe voor Datto. In zijn eerste gesprek met ChannelConnect gaat Ten Hove in op de positie van Datto en de redenen waarom IT dienstverleners er voor kiezen een MSP te worden.

Channel Only Ten Hove geeft bij de start van het interview aan dat Datto in Nederland weinig doet om buiten het kanaal bekender te worden. “Datto kiest daar bewust voor. Wij beschouwen ons als een bedrijf dat niets anders doet dan er voor te zorgen dat de managed service provider (MSP) op zo goed mogelijke wijze zijn klanten van managed services kan voorzien.” De communicatie van Datto is daarom niet gericht op de

eindgebruiker. “De hele DNA van Datto is er op ingericht aan MSP’s te leveren. Wij leveren dan ook niets aan eindgebruikers.“

Die absolute channel-only-benadering wordt gewaardeerd. Wereldwijd zijn er meer dan 15.000 MSP’s klant en dat aantal groeit in elk land. Deze MSP’s kiezen voor Datto door de unieke mix van goede producten en de channel-only-strategie. En Datto helpt de MSP’s ook met sales en marketing.

MSP De MSP’s in Nederland zijn alles behalve een homogene groep. Als er al een gemeenschappelijke noemer is, dan is het dat veel MSP-bedrijven – maar niet alle – zijn gestart door enthousiaste techneuten. Ze zijn begonnen met het leveren van hardware en software. Het principe ‘de klant vraagt en wij bouwen’ was voor hen jarenlang het credo. De infrastructuur bij de klanten kan dus heel complex zijn. Dit type bedrijven heeft daardoor in de woorden van Ten Hove een natuurlijke bovengrens. Het aantal technische medewerkers bepaalt hoeveel klanten en projecten men aankan. Wat verder kenmerkend is voor veel MSP’s is dat door de focus op techniek, sales en marketing minder ontwikkeld zijn.

De groep die Datto bedient heeft wel de keuze gemaakt om voor het echte MSP-model te gaan. Ten Hove: “We spreken hier over ondernemingen die er bewust voor gekozen hebben op een andere manier naar techniek en klanten te kijken.” De bedrijven hebben zich op enig moment de vraag gesteld of ze wel door

Hans ten Hove

willen blijven gaan met primair hardware en software aanschaffen en aan de klanten doorleveren; en het antwoord op die vraag was ontkennend. Ze zijn overgestapt op gestandaardiseerde producten en diensten. Dat is een voorwaarde om te kunnen professionaliseren en verder te groeien.

“Organisaties die weloverwogen die stap zetten zijn interessant voor Datto”, vertelt Ten Hove. Het voorbeeld dat hij daarbij geeft is een IT-dienstverlener die voor het continuïteitsvraagstuk van zijn klanten voorheen teruggreep op hardware van meerdere leveranciers. Elke uitbreiding betekende eenmalig te factureren maatwerk. Schaalbaarheid van die oplossing was niet optimaal en door de ontstane complexiteit viel op degelijkheid ook wel af te dingen. Deze dienstverlener is als MSP van Datto nu in staat zijn klant een kant-en-klare oplossing te bieden. Een hardware- en softwareoplossing van een leverancier, Datto, dat elk aspect van continuïteit

regelt. Het zorgt voor ransomwaredetectie en protectie, security en maakt de back-up. Het kastje wordt bij de eindklant geplaatst en maakt deel uit van een maandelijks te factureren dienst door de MSP.

Op de dienst die de MSP inkoopt, bepaalt hij zelf zijn marge. Hij kan het als zelfstandige dienst neerzetten, maar ook onderdeel laten zijn van een bundel. Voor het beheer van de dienst kan hij gebruik maken van Autotask, wat enige jaren terug door Datto is overgenomen. Autotask is de toonaangevende software die door veel MSP’s wereldwijd wordt gebruikt om de eigen business te managen. Het is de cockpit om de diensten van klanten op afstand te beheren.

Goed voorbereid Datto ondersteunt de MSP’s. Het doet meer dan alleen producttrainingen verzorgen. “Er is een online omgeving met marketingtools en marktonderzoek. Dat zijn producten die de MSP naar eigen inzicht kan inzetten om zijn markt, of dat een regio, een vertical of sector is, goed voorbereid te kunnen benaderen.”

De MSP die wil professionaliseren door kennis van een specifieke klantgroep of dienst heeft verder baat bij een eenvoudig te managen dienst. Een voorbeeld daarvan is de Datto Office 365 back-upoplossing. De meeste gebruikers van dit cloud-based officepakket weten niet dat back-ups van de bestanden buiten de SLA van de aanbieder vallen. De Datto MSP kan gebruikers van dat officepakket, maar ook van de concurrerende officepakketten, voor een maandelijks bedrag ontzorgen. Daartoe activeert hij de unieke Datto private cloud-based back-updienst. Vanaf dat moment worden alle bestanden van de klant die gemaakt zijn met dat officepakket op de achtergrond naar een van de grootste private cloud-omgevingen geback-upt. Daarvoor hoeft de MSP niets bij de klant of in een datacenter aan hardware of software te installeren.

Het is een echte win-winsituatie. De klant krijgt een goede back-upoplossing, waarmee zijn bedrijfscontinuïteit is verzekerd. De MSP kan, zonder daarvoor bij de klant hardware of software in te stellen, deze oplossing aanbieden. Activatie en mutaties zijn voor hem met een paar muisklikken te realiseren en de klant is real-time beveiligd. De snelheid, het gemak en het tarief dragen bij aan hoge klanttevredenheid.

Datto familie IT-ondernemers die inzien dat op zo’n manier klanten ondersteunen de toekomst heeft en past bij de eigen strategie zijn MSP of staan op het punt dat te worden. Ten Hove wil bij hen uiteraard bekendmaken wat Datto te bieden heeft. Dat wordt de groep makkelijk gemaakt. Datto organiseert regelmatig bijeenkomsten voor bestaande relaties en prospects. De twee groepen samen uitnodigen is een bewuste keuze van Datto. Zo zien prospects hoe Datto alles in het werk zet om de MSP in elke fase van zijn bestaan nog succesvoller te maken en hoe goed de onderlinge samenwerking – ook tussen Datto MSP’s – is. Niet voor niets spreekt Ten Hove tijdens het interview meerdere keren over de Datto-familie.

Interview | Pim Hilferink

Konica Minolta’s 360-gradenbeveiliging ‘ Toenemende digitalisering vraagt om holistische benadering IT-beveiliging’

De ‘connected world’, waarin digitalisering steeds verder doordringt in ons privé en zakelijke leven brengt helaas niet alleen voordelen met zich mee, maar ook de nodige risico’s. Zo is een groot deel van de bedrijven in het midden- en kleinbedrijf niet of onvoldoende voorbereid op een cyberaanval en daardoor een favoriet doelwit voor cybercriminelen. En de vraag is niet óf een bedrijf wordt aangevallen, maar wanneer.

”Om je bedrijf effectief te beschermen is een strategische beveiligingsaanpak nodig”, zegt Xavier Biermez, Managing Director België en Nederland van Konica Minolta. ”Niet alleen tegen aanvallen van buitenaf, maar ook van binnenuit. Zonder zo’n holistische benadering is er onvoldoende transparantie en reactiesnelheid bij een aanval. vervolgt Biermez. “Daarbij hebben we in de tientallen jaren dat we actief zijn op dit terrein een schat aan ervaring opgebouwd om het afdrukken, verzenden en opslaan van documenten veilig te laten plaatsvinden. Veilig voor zowel voor de gebruiker als de IT-beheerder van de organisatie. Daarvoor hebben ze de beschikking over talloze features die

Alleen een strategische aanpak met de inzet van de juiste middelen en maatregelen leidt tot een effectieve verhoging van het beveiligingsniveau.”

Van doos naar dienst Om deze strategische aanpak te kunnen realiseren is Konica Minolta zelf ook bezig met een transformatie. ‘Van doos naar dienst’: van productleverancier naar IT-dienstverlener met een compleet portfolio van oplossingen en diensten voor het mkb, zoals het 360-gradenbeveiligingsconcept. “De eerste pijler binnen dit allesomvattende concept komt uit de wereld van de (netwerk) printers en MFP’s, waarvan het risicopotentieel vaak wordt onderschat”, al naar gelang behoefte ingeschakeld kunnen worden. Tweede pijler onder het 360-graden concept is de beveiliging van fysieke ruimtes. Daarvoor werken we nauw samen met Mobotix, een van de grootste fabrikanten van video-bewakingsapparatuur waarvan Konica Minolta meerderheidsaandeelhouder is. Sinds 2016 werken we samen aan de ontwikkeling van next-gen fysieke beveiligingsoplossingen voor kantoren en diverse industriesectoren.”

De derde en vierde pijler worden gevormd door de oplossingen van Konica Minolta voor enerzijds de beveiliging van het IT-systeem en anderzijds de data die hier opgeslagen zijn.

Printing en security Elke ketting is zo sterk als de zwakste schakel en dat geldt zeker ook bij security. “We zeggen wel eens gekscherend dat het grootste veiligheidsrisico tussen de rugleuning en het beeldscherm zit”, zegt Robin Schieveen, Product Manager Office bij Konica Minolta. “Veel gebruikers realiseren zich niet dat printers en MFP’s onderdeel van het bedrijfsnetwerk zijn en dus ook goed beveiligd moeten worden. Met ruim een halve eeuw ervaring met copiers, printers en multifunctionals hebben we geleerd hoe we systemen volledig kunnen beveiligen. Daarbij kunnen we de gebruiker de zekerheid geven dat zijn vertrouwelijke documenten ook vertrouwelijk blijven en de beheerder de garantie geven dat er geen lekken in zijn systeem zitten. Beveiligd printen

Robin Schieveen

Xavier Biermez en Gert Lambers

is standaard, maar kan door middel van bijvoorbeeld een pincode, pasje of vingeraderscan verder verfijnd worden, zodat de gebruiker het afdrukken pas kan starten wanneer hij zelf bij de machine staat. Gescande pdf-documenten worden versleuteld en kunnen alleen worden geopend als de ontvanger over de juiste code beschikt. En door een document van een digitale handtekening te voorzien kun je te allen tijde zien of het om een origineel document gaat, of dat er iets gewijzigd is.”

Zelf doen of uitbesteden? IT-beheerders kunnen de beveiliging van Konica Minolta apparatuur grotendeels zelf doen, maar ze kunnen ook gebruikmaken van de diensten van Konica Minolta of een channelpartner. Schieveen: “Zo bieden we bijvoorbeeld met bizhub SECURE ontzorging door systemen volledig te beveiligen. In overleg met de klant kunnen we vrijwel alles naar wens voor hem inrichten. Op IT-gebied zijn wij dan ook een sterke partner als het gaat om veiligheid en compliance, inclusief gebruikerstrainingen en awareness-sessies. Maar wat je niet kunt uitbesteden is gebruikersgedrag: het is aan de gebruiker om die kennis ook daadwerkelijk in de praktijk te brengen en zo zijn of haar bijdrage te leveren aan de veiligheid van de bedrijfs-IT.”

Workplace Hub: IT-dienstverlening inclusief security Met Workplace Hub, een geïntegreerd, centraal IT-platform, kunnen ondernemingen zeer eenvoudig hun gehele bestaande en toekomstige infrastructuur, apparaten en diensten beheren en coördineren. Een centraal dashboard verschaft gebruikers een volledig overzicht van alle IT in het bedrijf en mogelijkheden voor interactie.

“De complexiteit van IT, dus ook alles wat met security en back-ups te maken heeft, bezorgt bedrijven veel kopzorgen. Die willen we oplossen”, zegt Gert Lambers, Chief Commercial & Talent Officer bij Aurelium, de Belgische IT-dienstverlener die vorige zomer werd overgenomen en die een voortrekkersrol speelt bij de uitrol van Workplace Hub-oplossingen in de markt. “Workplace Hub kan een mooie rol spelen in de holistische benadering. Het platform maakt gebruik van de meest geavanceerde servertechnologie met de kleinst mogelijke footprint, is schaalbaar, verbetert de betrouwbaarheid, biedt state-of-the-art beveiliging en voldoet aan de compliance-vereisten van de AVG.”

Kruisbestuiving Het samengaan van Konica Minolta en Aurelium heeft geleid tot een interessante kruisbestuiving. Lambers: “We zijn al dertig jaar als IT-dienstverlener actief in België en binnen afzienbare tijd breiden we uit naar Nederland. Zo komt onze kennis en ervaring nu ook beschikbaar voor de uitgebreide klantenkring van Konica Minolta in België en Nederland. IT is tegenwoordig te belangrijk voor organisaties om dat nog met losse projecten af te kunnen doen. Vroeger was je een heel eind als je een goede perimeterbeveiliging had neergezet, tegenwoordig wordt er vaker mobiel en in de cloud – dus buiten die klassieke perimeter – gewerkt. Dat vraagt om een integrale, holistische, benadering waarbij niet alleen de perimeterbeveiliging, maar ook de data op zich beveiligd moet zijn, waar die zich ook bevindt.”

De kracht van het 360-gradenbeveiligingsconcept wordt ook onderschreven door het onafhankelijke onderzoeksbureau Quocirca (Quocirca Global Print Security Landscape 2019). “Volgens de onderzoekers vervullen we zelfs een voortrekkersrol in databeveiliging binnen de printomgeving”, zegt Lambers met gepaste trots. “En in combinatie met de camerabeveiliging van Mobotix worden in één beweging gebouwen, apparaten, netwerken en data beschermd door één leverancier – een aanbod dat geen enkele andere partij biedt.”

Interview | Michiel van Blommestein

SonicWall brengt technologie onder in Capture Security Center

Een platformaanpak in plaats van een cyber-wapenwedloop

Malwaredetectie op basis van signaturesherkenning is, op zichzelf, steeds minder effectief. Zelfs met andere technieken erbij genomen houden beveiligers ontwikkelingen in cybercrime amper bij. Daarom heeft SonicWall sinds meer dan een jaar zijn strategie aangepast en zet het in op een platformaanpak.

Ooit was het makkelijk: een cybercrimineel stuurt een besmet bestand naar het slachtoffer, in de hoop dat hij of zij het uitvoert. Een beetje antivirus weet dit echter te onderscheppen omdat deel

Cybercriminelen zijn net vliegtuigkapers

van de code voorkomt in een malwaredatabase, en houdt deze tegen. Omdat securityleveranciers hun werk steeds meer delen, kunnen gebruikers ook steeds meer putten uit omvangrijke databases.

Luc Eeckelaert

In stukken binnensmokkelen Maar anno 2019 werkt dit soort verstuurde malware geniepiger, zo zegt Luc Eeckelaert, Regional Sales Director EMEA North bij SonicWall. “Ze zetten slechts een klein deel van de code in het bestand”, legt hij uit. “Dat deel is onherkenbaar als malware, en het doet ook niet direct iets kwaadaardigs. Wat het wel doet, is dat het contact maakt met servers en andere delen van de malware naar binnen haalt, via html en versleutelde https bijvoorbeeld. De code wordt vervolgens direct in geheugen uitgevoerd, wat heel moeilijk te detecteren is.”

De methode lijkt op hoe vliegtuigkapers te werk kunnen gaan: ieder smokkelt een deel van een wapen voorbij de douane, om het in het vliegtuig te monteren. Het zijn dit soort malwareontwikkelingen waarom SonicWall sinds begin vorig jaar inzet op zijn beveiligingsplatform. “We combineren al onze oplossingen en zetten het onder één paraplu: Capture Security Center”, zegt Eeckelaert.

“Het bevat onder meer Capture Advance Threat Protection, waarbij alle oplossingen op het platform dezelfde technologie delen.” Daaronder zitten ook weer technologieën als Secure Mobile Access, Secure Wireless, e-mailsecurity en Cloud Application Security (CAS) voor het beveiligen van cloudapplicaties als Office 365, G Suite en Dropbox.

Patenten “Capture Advance Threat Protection handelt enerzijds artifacts en signatures ter plekke af, dus op de traditionele manier”, legt Eeckelaert uit. “Maar anderzijds reageert de technologie ook op verdachte acties, dingen die een pdf of word-document niet hoort te doen. Dat onderscheppen we dan en sturen het naar een sandboxomgeving voor tests met verschillende engines.” Daar bovenop voert SonicWall ook een eigen unieke, gepatenteerde techniek om de meest geniepige malware op te sporen. “We hebben patent op Real Time Deep Memory Inspection (RTDMI), waardoor we ieder jaar duizenden dreigingen kunnen vinden die eerder niet waren waargenomen”, zegt Eeckelaert. “Het kijkt direct in het geheugen. Een excelbestand doet bij uitvoer altijd hetzelfde, dus bij afwijkingen weet je dat er iets mis is.” Zo is SonicWall ook in staat om zogenaamde side-channel attacks, misbruik van imperfecties in computercomponenten, te blokkeren, aldus Eeckelaert.

“Partners krijgen door de platformaanpak de mogelijkheid om meerdere beveiligingstechnologieën onder te brengen onder één look and feel, of “Single Pane of Glass”, zegt Eeckelaert. “Wat voorheen niet duidelijk en niet geïntegreerd was, is dat met Capture Security Center wel. Dat helpt ze hun klanten te overtuigen van het nut van deze oplossing.”

Technologie | Marco Mekenkamp

Geen cash, geen kaart, geen pincode Letterlijk alles in eigen hand

Biometrische technologie zoals irisscans, gezichtsherkenning, vingerafdrukken, spraakherkenning en biometrische handtekeningen worden uiteraard al langer gebruikt. Identificatie met de handpalm is volgens Fujitsu een van de meest zorgvuldige biometrische authenticatiesystemen die op het moment beschikbaar is.

Dit is Annelies. Privé gaat haar aandacht uit naar haar zoon en echtgenoot, maar ze houdt er ook van om foto’s te maken van haar huis, bloemen en interieurontwerp. Je zou haar een influencer in de sociale media kunnen noemen. Dat is haar passie.

In haar professionele leven werkt Annelies bij een IT-bedrijf. Een typische dag begint meestal met het zoeken naar haar toegangskaarten en het onthouden van tientallen pincodes als ze op kantoor komt. Iets wat Annelies niet erg op prijs stelt.

Stel je voor dat u, net als Annelies, een zakenreis plant naar een evenement dat door uw bedrijf wordt georganiseerd. Om dit te doen, zult u in de meeste gevallen zeer waarschijnlijk een vliegtuig, trein, bus of ander openbaar vervoer nemen om op uw bestemming te komen. Zodra u op de plaats van bestemming bent aangekomen, moet u zich identificeren om toegang te krijgen tot het conventiecentrum of tot de verschillende aangeboden sessies. Om te voorkomen dat u uw bagage de hele dag met u mee hoeft te nemen, overhandigt u uw koffer en jasje bij de garderobe. Ten slotte moet u na het evenement inchecken in uw hotel om u op te frissen voor het avondfeest.

Voor al deze activiteiten gedurende uw dag heeft u verschillende tickets, reserveringen, ID-kaarten, wachtwoorden, pincodes of sleutels nodig. Of kan dit anders?

Veiligheid steeds belangrijker Het is niet alleen erg omslachtig om alle documenten bij je te hebben en om wachtwoorden bij de hand te hebben, maar er zijn ook veel veiligheidsproblemen. Hoewel het bewustzijn van organisaties over cyberveiligheid toeneemt, is één ding duidelijk: degenen die achter inbreuken en hacks zitten, vinden altijd nieuwe en creatieve manieren om organisaties op de knieën te krijgen.

Dit wordt verder gedreven door de opkomst van de cloud en Internet of Things (IoT), maar ook door het feit dat de hoeveelheid opgeslagen en geanalyseerde gegevens blijft exploderen, waardoor organisaties zich meer moeten richten op het beschermen van hun bedrijf, medewerkers en klanten.

Iedere onderneming moet goed nadenken over specifieke informatiebeveiligingsbehoeften en deze beschermen tegen onbevoegden. Het ICT-kanaal speelt een belangrijke rol om hierbij de helpende hand te bieden en mee te denken over een comfortabel authenticatie-concept voor toegang tot gebouwen, IT-systemen en nog veel meer.

Via de handpalm Het goede nieuws is dat er een innovatieve manier is om verschillende toegangscontrolesystemen, identificaties en authenticatiemechanismen uit te voeren zonder veel pasjes, documenten of wachtwoorden bij je te hoeven dragen. Dit minimaliseert effectief het risico van gestolen, verloren of gedeelde identifiers en onbevoegde toegang. Op zoek naar slimme authenticatiemethoden doen steeds meer organisaties een beroep op biometrie om gegevens en fysieke toegang te beschermen.

Fujitsu heeft enige tijd geleden een nieuwe versie van handpalmidentificatie geïntroduceerd die op een veilige manier toegang moet geven tot computers, gebouwen, datacenters en allerlei applicaties. De biometrische oplossing is gebaseerd op PalmSecure-technologie. De PalmSecure-methode versterkt de beveiliging, is makkelijk in het gebruik en bespaart kosten, aldus Fujitsu. Wachtwoorden zijn niet langer nodig en applicaties kunnen worden geopend door de aderen in de handpalm te lezen. Biometrische technologie zoals irisscans, gezichtsherkenning, vingerafdrukken, spraakherkenning en biometrische handtekeningen worden uiteraard al langer gebruikt, maar identificatie met de handpalm is volgens Fujitsu één van de meest nauwkeurige biometrische authenticatieoplossingen die momenteel beschikbaar zijn. Palmader is interne biometrie en daarom moeilijk te verslaan in vergelijking met externe biometrie zoals vingerafdruk, gezicht en iris.

Hoe werkt het Bij persoonsidentificatie op basis van aderpatronen in de handpalm houdt de gebruiker zijn of haar hand boven de scanner, die de handpalm met een soort infraroodstraling registreert. Deze straling wordt door het gereduceerde hemoglobine in de bloedvaten van de handpalm geabsorbeerd, waardoor de weerkaatsing vermindert. De identiteit van de persoon in kwestie kan vervolgens worden bevestigd door dit patroon van bloedvaten te vergelijken met het patroon dat hij of zij eerder heeft laten registreren. Bloedvaten bieden een groot aantal differentiërende eigenschappen waardoor het aannemen van een valse identiteit door vervalsing uiterst moeilijk is. Het bloedvatpatroon van iedere persoon is namelijk uniek, zelfs bij eeneiige tweelingen.

Na de eenmalige registratie kan de individuele biometrische dataset gebruikt worden over de nationale grenzen heen en over verschillende juridische entiteiten heen, zodat het mogelijk is voor Annelies uit ons voorbeeld om toegang te krijgen tot het evenement, of om in te checken in haar hotel door haar hand boven een sensor te plaatsen.

De magie achter biometrie is dat elke gebruiker deze altijd bij zich draagt. Mensen hoeven dus geen ingewikkelde wachtwoorden te onthouden of steeds naar sleutels en toegangskaarten te zoeken. Palmader-technologie deelt veel van de kenmerken van het scannen van vingerafdrukken. Het is intuïtief en nauwkeurig. Maar het gaat nog verder. Het heeft uitzonderlijk lage weigeringsof valse acceptatiepercentages, zo stelt Fujitsu. En het is bovendien contactloos, waardoor het hygiënischer en comfortabeler in gebruik is.

Mogelijkheden voor het ICT-channel De PalmSecure-technologie is te gebruiken in een breed scala aan scenario’s en op bijna elke plaats waar veilige identificatie en authenticatie vereist is, inclusief banken, transport, productie of gezondheidszorg. En het is reeds ingebed in een aantal van de apparaten van Fujitsu. “De veiligheid van de toekomst ligt in onze handen, of beter gezegd, in onze aders, omdat ons aderpatroon een absoluut unieke fysieke eigenschap is, die een perfect ‘materiaal’ biedt voor een veilige authenticatie”, aldus Louis Hensen, Head of Product Sales bij Fujitsu Nederland.

Hoe gaat het met Annelies uit ons voorbeeld? Eenmaal geregistreerd, begint Annelies’ reis zonder te zoeken naar haar documenten. Bij de garderobe raakt ze nooit haar ticket kwijt. Fysieke toegang tot een evenement of locaties of virtuele toegang, bijvoorbeeld tot een IT-systeem, is eenvoudig te verlenen. Zelfs voor het inchecken in een hotel is creditcard, ID of reservering niet nodig en de rekening wordt gemakkelijk naar het e-mailadres gestuurd dat in het systeem is opgeslagen. En bij evenementen na sluitingstijd hoeft zij zich geen zorgen meer te maken over het verlies van sleutels, ID of creditcards.

Een wonderlijke wereld van de toekomst? “De technologie is beschikbaar”, weet Louis Hensen. Dus je kunt eigenlijk beter stellen: wat een wonderlijke wereld is dit nu al!”

Column | Mary-Jo de Leeuw

Mary-Jo de Leeuw

Hoe triest is dat…

Een furieuze mensenmassa die met slijptollen, bijlen en verfbussen camera’s te lijf gaat. Dat klinkt als een spannende aflevering van een serie op Netflix waar je ’s avonds even lekker voor gaat zitten met een bak popcorn. Voor de inwoners van Hongkong was dit medio augustus 2019 helaas harde werkelijkheid toen zij, kokend van woede na een zoveelste inmenging vanuit China, de straten op gingen. De boodschap van deze betogers is dan ook luid en duidelijk: “We vechten voor de dingen waar we in geloven en het verzamelen van (biometrische) data – in opdracht van de Volksrepubliek China –verstaan we daar niet onder.” Waar ging dit mis?

In 1984 ondertekenden Engeland en China een verdrag waarin werd afgesproken dat Hongkong – dat sinds 1841 in handen was van Engeland – vanaf 1997 formeel een ‘speciale bestuurlijke regio’ van de Volksrepubliek China zou worden. Daarnaast zou het een ‘hoge mate van autonomie’ krijgen (‘één land, twee systemen’) gedurende de daarop volgende vijftig jaar. Tot 2047 geen inmenging en bemoeienis van China, zo was de afspraak. Maar vanaf de dag dat de handtekeningen werden gezet, ging China zich steeds openlijker met Hongkong bemoeien! Toen de Chinese overheid bekendmaakte voornemens te zijn een wet aan te nemen die het mogelijk maakt om onderdanen uit Hongkong uit te leveren voor berechting in China was de maat vol voor de Hongkongers. Men ging openlijk in protest tegen de zoveelste schending van de afspraken en kwam daarna ook in opstand tegen de massasurveillance die steeds bedreigender vormen aanneemt. Technieken die dit mogelijk maken, zoals de camera’s in de openbare ruimten, worden dan ook door de ziedende burgers vakkundig gesloopt.

Massasurveillance is een netwerk van innovatieve digitale technologieën en monitoringingssystemen dat door de Chinese overheid wordt ingezet om (het gedrag van) burgers te volgen. Camera’s houden door middel van gezichtsherkenning precies bij waar mensen heen gaan, met wie ze gaan en wat ze daar doen. Ook wat je zoekt op het internet wordt nauwkeurig gemonitord. Daarnaast voert China geleidelijk een sociaal kredietstelsel in (‘social score’) dat burgers op basis van hun gedrag een score geeft. Die score wordt berekend aan de hand van financiële gegevens, het aantal keren dat je door een rood stoplicht bent gelopen en het aantal keren dat je jouw moeder vergat op Moederdag. Burgers worden dus door de overheid geanalyseerd, bekritiseerd, gecategoriseerd en in het ergste geval gediskwalificeerd. Of acht je een verzoek tot data-inzage bij de Chinese overheid succesvol, zoals we dat inmiddels in de Europese Unie (dankzij de invoering van de Algemene verordening gegevensbescherming) gewend zijn? Recht op vergetelheid? In een land waar dictatuur en censuur de norm is, wordt helemaal níets vergeten! En wat doe je dan als burger? Je komt in actie en gaat met slijptollen, bijlen en verfbussen de straat op om de camera’s die grootschalige burgerspionage mogelijk maken, te vernietigen.

En zo zijn we ongemerkt in een tijdperk terechtgekomen waarin we – om het recht op privacy af te dwingen – de technologieën verwoesten die waren uitgevonden om ons op vele gebieden vooruit te helpen. Hoe triest is dat?

Mary-Jo de Leeuw is adviseur cybersecurity, innovatie en data. Zij is verkozen tot Inspiring50 2019, door Opzij in 2018 uitgeroepen tot een van top100 influencers en uitverkoren tot de UK Top50 influencers 2018 in cybersecurity. Reageren? m@ry-jo.nl

CAPTURE CLOUD-PLATFORM

Het SonicWall Capture Cloud-platform ondersteunt ons complete portfolio van high-performance hardware, virtuele apparaten en end-point clients om de kracht van de cloud met een gerust hart te kunnen benutten.

Het platform combineert de wereldwijde Security Intelligentie van het SonicWall Capture Threat-netwerk met Cloud gebaseerd beheer, rapportage en analyse van het Capture Security Center en de real-time aanval preventie van onze multi-engine Capture Advanced Threat Protection (ATP) sandbox.

CAPTURE ATP • SSL DPI • ANTI-MALWARE • IPS • CLOUD APPLICATION SECURITY • ANTI-PHISHING • URL FILTERING

THREAT PREVENTION MANAGEMENT REPORTING / ANALYTICS

Real-time e-mail beveiliging powered door de Cloud.

Bescherm uw organisatie tegen e-mail bedreigingen zoals Ransomware, Zero-Day, spear-phishing en Business Email Compromises — alles via betaalbaar, voorspelbaar en flexibel maandelijkse of jaarlijkse abonnementsopties.

Beschikbare integratie met de SonicWall Capture Sandbox-service. Hiermee kunt u alle verdachte e-mailberichten dynamisch scannen, bijlagen en Url's en gevaarlijke bestanden blokkeren voordat ze uw netwerk bereiken. Het biedt zelfs geavanceerde bedreigingsbeveiliging voor Office 365 en G-suite services.

Verdedig uw endpoints automatisch.

Met een malware bescherming van de volgende generatie powered by SentinelOne, past SonicWall Capture Client geavanceerde bedreigings beveiligingstechnieken toe zoals machine learning, netwerksandbox integratie en mogelijkheid tot het terugzetten van de systeemsoftware om ervoor te zorgen dat uw endpoints niet worden aangetast door de huidige kwaadaardige malware, waaronder Ransomware.

Na het stoppen van aanvallen, kan Capture Client snel een roll back uitvoeren en automatisch uw endpoints immuniseren — allemaal met één enkele klik. Gemakkelijk terugkeren naar een eerdere ' gezonde staat ' zodat uw medewerkers snel terug productief zijn.

Indien U meer wilt leren rond ons SonicWall Cloud Security platform kan je ons altijd contacteren: benelux@sonicwall.com

Every move you make...

I’ll be watching you.

De Avocent® ACS 800 seriële console geeft u vanaf elke locatie backstage toegang tot uw apparatuur. Zodat u ervoor kunt zorgen dat uw orkest van bedrijfskritieke apparatuur nooit een beat mist.

Blijf rocken op Vertiv.com/VertivRocks met onze volledige reeks producten.

Word een VIP.

Vertiv-resellers verdienen €€ bij elke verkoop. Gratis aanmelden. Geen minimale verkoop. Gemakkelijk. SELL. EARN. REPEAT.

Ga naar vertiv.com/partner voor meer informatie.

Verkrijgbaar bij