ENTREVISTA 04

Vicente González, experto en ciberseguridad de la Agencia de la Unión Europea para la Ciberseguridad (ENISA)

09

RECONOCIMIENTOS

10 14

JORNADA DE CIBERSEGURIDAD

Los ciberataques se están triplicando con respecto al año 2023

AUMENTA EL MERCADO NEGRO DE DATOS MÉDICOS

El sector salud se ha convertido en uno de los principales objetivos de los ciberdelincuentes en los últimos años. 16

El curso de Delegado de Protección de Datos de Secure&IT es reconocido por ISMS Forum 18

LAS ADMINISTRACIONES PÚBLCAS FOCO DE LOS CIBERATAQUES

El 34% de los ciberataques en España son dirigidos a estos organismos

ARTÍCULOS PARTNERS

• Bitdefender: Cómo proteger unas superficies de ataque cada vez más amplias

• Delinea: Cómo abordar el reto del acceso privilegiado para proveedores externos

• Dotlake: Panorama actual de ciberataques. Estrategias de mitigación y análisis crítico

• Fortinet: La IA, un arma de doble filo en ciberseguridad

La nueva tendencia en los sitios web que busca monetizar la experiencia del usuario 28

ACEPTAR LAS COOKIES O PAGAR

14 28 2 SECURE MAGAZINE

10

Estimados lectores,

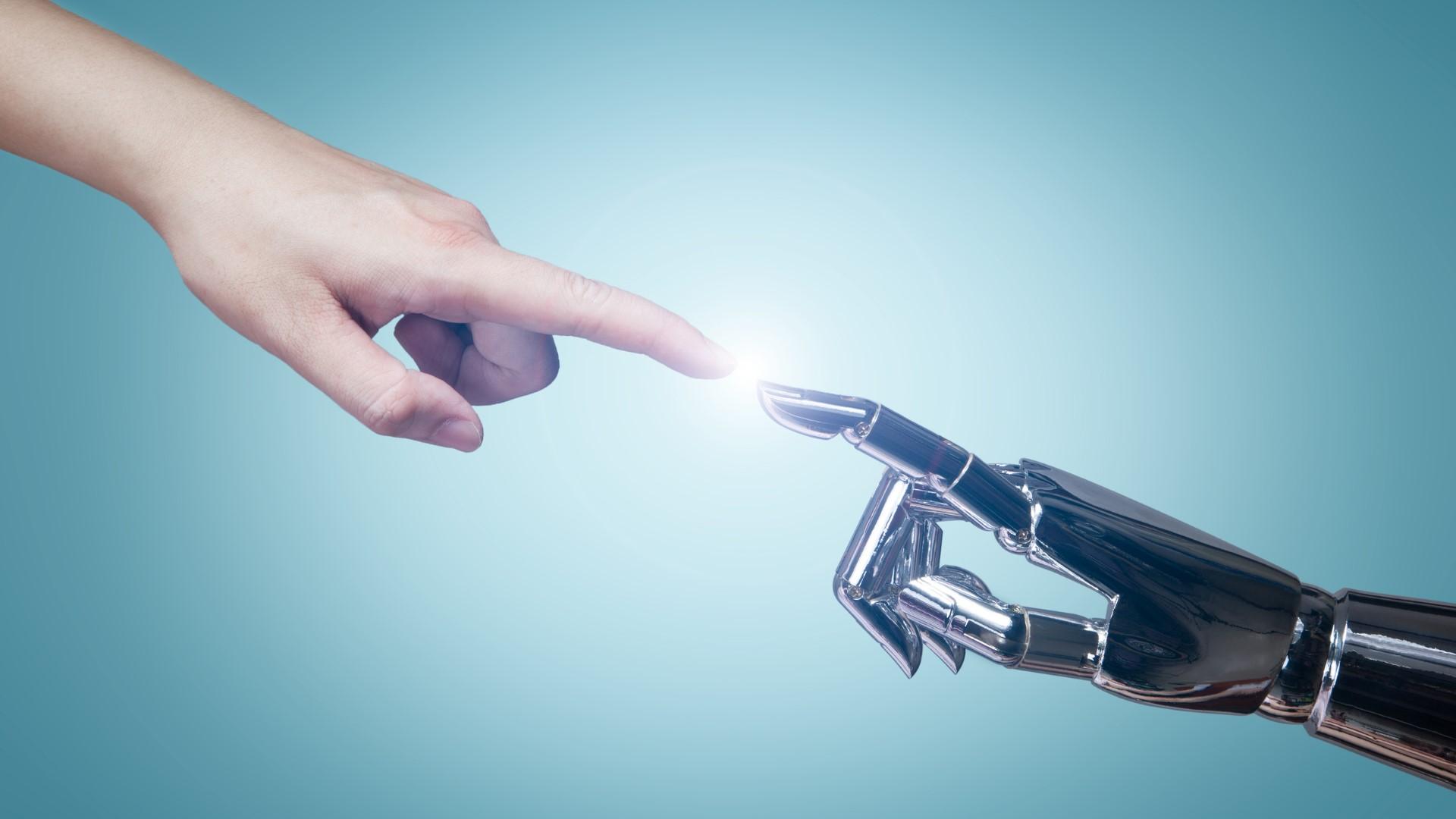

La ciberresiliencia se ha convertido en un concepto indispensable en el mundo de la seguridad de la información. La seguridad al 100% no existe, por este motivo, además de contar con capacidad de anticipación ante las amenazas, con el objetivo de prevenir y evitar ciberataques, es fundamental que las organizaciones sean capaces de responder, resistir y recuperarse en caso de que se produzca un ataque. En este sentido, Francisco Valencia, director general de Secure&IT asegura que con la ciberresiliencia damos un paso más en la ciberseguridad: “No hay que limitarse a tratar de prevenir los ataques, sino que hay que estar preparados para responder, actuar y resistir en caso de que se produzcan. De hecho, contamos con un nuevo y coordinado marco legislativo, centrado principalmente en la ciberresiliencia, que evalúa la capacidad de una organización para resistir ciberataques; este enfoque da por supuesto que las organizaciones van a sufrir un ataque en algún momento”.

Con respecto al marco legislativo, destaca la aprobación simultánea de gran cantidad de normas en materia de ciberseguridad. Y, según apunta Sonia Martín, directora de Servicios de Gobierno y Derecho de las TIC de Secure&IT, estas nuevas normas hablan, sobre todo, de gobernanza, de marco de gobierno, de gestión de riesgos, de mejora continua y de resiliencia: “Existe una gran preocupación en la UE por la ciberseguridad. Por este motivo, se está tratando de conseguir una armonización en toda la Unión y ha habido un gran despliegue normativo”.

Estos son solo algunos de los aspectos que se trataron en nuestra jornada de ciberseguridad, que este año se titulaba, precisamente, “Ciberresiliencia, un paso más en la ciberseguridad”. En el evento también participó Vicente González Pedrós, experto en ciberseguridad de la Agencia de la Unión Europea para la Ciberseguridad (ENISA) que, además, es el entrevistado de esta edición de Secure&Magazine.

El experto de ENISA explicó que uno de los aspectos más importantes que ha trabajado la organización en los últimos tiempos es el Cyber Resilience Act (CRA), un sello que garantiza que los productos de ciberseguridad que se venden en Europa cumplan unos requisitos mínimos.

En este 2024, las empresas se están enfrentando a un crecimiento exponencial en el número y la sofisticación de los ciberataques, lo que pone de manifiesto un incremento del riesgo. Uno de los sectores más afectados es el de la salud, que se ha convertido en uno de los principales objetivos de los ciberdelincuentes en los últimos años.

Según el estudio realizado por ENISA, sobre las amenazas de ciberseguridad en la UE, este sector registra el 8% de los incidentes de ciberseguridad y se sitúa por delante la banca, el transporte o la energía. Por eso, en esta edición de nuestra revista, hablamos del aumento del mercado negro de datos médicos.

Los datos del informe de ENISA revelan, además, que la administración pública es el que mayor número de incidentes registra; casi el 20 por ciento del total. Por eso, también dedicamos uno de nuestros artículos a desgranar los motivos por los que estos organismos se han convertido en otro de los focos de los ciberdelincuentes.

Además, analizamos el modelo “Pay or ok”, mediante el que un sitio web o aplicación dirigida al consumidor, puede poner un precio a cualquier opción de rechazo de cookies.

Como siempre, contamos con la participación de varios colaboradores a los que agradecemos su dedicación. En este caso, queremos dar las gracias a las compañías Bitdefender, Delinea, Dotlake y Fortinet. Sin sus aportaciones, esta publicación no sería lo mismo.

Aprovechamos también la ocasión para reiterar nuestro agradecimiento a los asistentes, patrocinadores y ponentes su participación en nuestra jornada de ciberseguridad.

3 SECURE MAGAZINE

El equipo de Secure&IT

VICENTE GONZÁLEZ

Desde marzo de 2021, Vicente González forma parte de la unidad de Mercado, Certificación y Estándares de la Agencia de la Unión Europea para la Ciberseguridad (ENISA), así como de su equipo de investigación e innovación.

Lidera el grupo de trabajo encargado de la preparación de la guía para la gestión de vulnerabilidades en soluciones certificadas ENISA Thematic Group for Vulnerability Handling on Certified Solutions.

Antes de unirse a ENISA, trabajó durante 17 años para ISDEFE, en diversos proyectos y direcciones de la organizacíon. Además, cuenta con varias certificaciones en ciberseguridad como CISSP, CISM, CISA y ETH.

ENTREVISTA

4

“El aspecto que más me preocupa hoy en día es la falta de profesionales en ciberseguridad”

Desde 2021 formas parte de la Agencia de la Unión Europea para la Ciberseguridad (ENISA). Cuéntanos cuándo nace ENISA y cuál es el propósito de la organización.

ENISA se fundó hace ya 20 años. En este 2024 celebramos nuestro 20 aniversario. Empezamos nuestra actividad como Agencia de Seguridad para las TIC y, posteriormente, en 2019, cambió la denominación y nos convertimos en la Agencia de la Unión Europea para la Ciberseguridad.

También se estableció una nueva ubicación, y nos movimos desde Creta, donde estábamos, hasta Atenas. A partir de ese momento, con un mandato ya permanente y nuevos recursos, pudimos crecer y abordar muchas más actividades de las que llevábamos a cabo hasta ese momento. Todas estas actividades están contempladas en el Cybersecurity Act, así como la colaboración y cooperación con otras agencias y Estados miembros o la mejora de capacidades de ciberseguridad para todos los países.

Concretamente, tú trabajas en la unidad de Mercado, Certificación y Estándares, y también formas parte del equipo de investigación e innovación. ¿Qué supone (y qué implica) la certificación de ciberseguridad a nivel de la UE?

Lo que se busca con la con la unificación de la certificación de ciberseguridad es armonizar el mercado europeo para la adquisición de productos y servicios de ciberseguridad.

Para ello, estamos creando los esquemas de ciberseguridad. Hemos empezado con el Esquema de Common Critertia (Common

Criteria based European cybersecurity certification scheme - EUCC), o de los elementos comunes, que sustituirá al antiguo SOG-IS. Había muchos Estados miembros que ya estaban en este acuerdo, pero, con esto tendremos un esquema unificado para todos. Esto supone que, como productor o creador de un producto, tienes las puertas abiertas para poder vender en toda Europa sin tener que pasar un proceso de certificación específico en cada país.

En este sentido, es muy importante destacar que la certificación a nivel europeo es por ahora voluntaria. Y, a no ser que llegue una nueva ley que la haga obligatoria, todo lo que estamos haciendo es una cuestión voluntaria por parte de los de los fabricantes.

¿En qué proyectos trabajáis en la actualidad? ¿Cuáles son los nuevos esquemas de certificación a destacar? ¿En qué situación se encuentran estos esquemas?

El primer esquema de certificación, del que por fin ya tenemos la regulación publicada desde enero de este año, es el Esquema de Common Criteria (EUCC). Esto significa que pasará un año hasta que podamos tener los primeros certificados, que llegarán el año que viene.

En poco tiempo también esperamos que esté la regulación del esquema de certificación de soluciones en la nube (European Cybersecurity Certification Scheme For Cloud ServicesEUCS). De hecho, próximamente tenemos una reunión en Bruselas en la que esperamos que, por fin, se dé el visto bueno al esquema técnico elaborado por ENISA, con el objetivo de que la Comisión trabaje en la autorregulación

ENTREVISTA

5

y que pueda estar listo en breve.

También tenemos casi finalizada, y esperamos poder publicarlo cuanto antes, la parte técnica del esquema de 5G (5G Security - EU5G). Este proyecto se divide en tres partes y se van a priorizar dos de ellas.

Por otro lado, estamos haciendo un estudio de viabilidad para el próximo esquema que creemos que va a llegar, y que probablemente nos encargarán con bastante urgencia, dada la posible modificación de la Ley de Ciberseguridad, en el cual se incluye específicamente un esquema de certificación para proveedores de servicios de ciberseguridad.

Y también hemos hecho un estudio de un posible esquema para Inteligencia Artificial, por si nos llega el encargo. Los resultados de este estudio los publicaremos en los próximos meses.

nacionales de los Estados miembros.

Otro de los grandes desafíos, que constantemente estamos intentando solventar, es la falta de personal formado en ciberseguridad, ya que la escasez de personas cualificadas supone un riesgo. Y, por mucho que desde Europa se regule y se intente ayudar a las empresas y a los países a mejorar su nivel de seguridad, no lo conseguiremos si no hay personal que pueda cubrir los puestos necesario para realizar esas tareas. Por nuestra parte estamos trabajando mucho en ello, con iniciativas como el European Cybersecurity Skills Framework (ECSF), o la Cybersecurity Skills Academy. De esta forma, tratamos de dotar con más herramientas a los países y solucionar este problema.

“Con toda esta vorágine de regulaciones que están llegando, yo diría que uno de los mayores retos es la adaptación y coordinación que hay que llevar a cabo entre todas ellas”

¿Cuáles son los mayores retos a los que os enfrentáis en ENISA en el trabajo del día a día?

Con toda esta vorágine de regulaciones que están llegando, yo diría que uno de los mayores retos es la adaptación y coordinación que hay que llevar a cabo entre todas ellas. De hecho, en las últimas evaluaciones de la Comisión, uno de los os aspectos clave que se ha tratado es el de conseguir una mayor armonización entre toda la normativa que está saliendo.

Desde ENISA ponemos el foco en esto, pero, a veces no está en nuestra mano lograr esa armonización. Por ejemplo, en el caso de la notificación de incidentes, dependiendo de la regulación que te aplique, a veces es necesario hacer tres notificaciones distintas, a distintos organismos. Nosotros estamos potenciando una armonización en ese proceso y, para ello, nos coordinamos con los representantes

Si hablamos de ciberseguridad, y en líneas generales, ¿en qué situación dirías que nos encontramos en Europa? ¿Estamos suficientemente comprometidos los usuarios y, especialmente, las organizaciones con la seguridad de la información?

Entre otras cosas, desde Europa estamos colaborando mucho con Estados Unidos en esta materia. El año pasado empezamos el diálogo, concretamente entre CISA (Cybersecurity & Infraestructure Security Agency – America’s Cyber Defense Agency) y la Comisión, para alinearnos y hacer frente a este gran problema de ciberseguridad que existe a nivel global. Gracias a esto, estamos llegando a grandes acuerdos con Estados Unidos, mediante distintos grupos de trabajo que se están creando. El objetivo es mejorar el estado de la ciberseguridad global que, como sabéis, es una gran amenaza en el paradigma en el que nos encontramos.

A nivel de los usuarios, yo creo que cada día están tomando más consciencia del gran problema que existe y de las medidas que tienen que tomar.

6 ENTREVISTA

En parte esto también sucede gracias a las campañas de comunicación que están realizando las entidades privadas y a los cambios en la normativa. De hecho, uno de los principales cambios que plantea NIS 2 implica que la alta dirección de las empresas se puede enfrentar a responsabilidades, que pueden llegar a ser penales, si no forman a sus empleados. Y yo creo que eso va a suponer un incremento de la ciberseguridad a nivel europeo muy importante.

En la actualidad, hablamos mucho de ciberresiliencia. De hecho, comentábamos en nuestra Jornada de Ciberseguridad que supone un paso más en la ciberseguridad. Uno de los aspectos más importantes en los que ha trabajado ENISA en los últimos tiempos es el Cyber Resilience Act (CRA). ¿En qué consiste CRA y cómo va a beneficiar a los ciudadanos europeos?

Cyber Resilience Act (CRA) se puede explicar y definir fácilmente como el sello europeo de la marca CE de ciberseguridad. Cualquier producto conectado que se venda en Europa va a tener que cumplir con esos mínimos requisitos de ciberseguridad, para poder cumplir con la CRA.

Aunque existen tres niveles dentro de la CRA, el 98% de los productos estarán en el nivel más básico. Por tanto, por ahora, no estamos exigiendo con esto unos requisitos de seguridad muy elevados. Pero, se va a obligar a cumplir unas exigencias mínimas, porque ahora mismo muchísimos de los productos que se están poniendo en el mercado no cumplen con ningún tipo de requisito.

Dentro de mis competencias, una de las cosas con las que estoy trabajando es la cadena de suministro y creo que es importante destacar este aspecto. En Cyber Resilience Act una de las cosas que se le pide al vendedor o al distribuidor es que sepa qué componentes tienen el producto que está vendiendo. Y esto, aunque parezca mentira, es una cuestión complicada, ya que muchos vendedores no saben responder; no saben qué componentes tienen los productos que venden.

“Cyber Resilience Act (CRA) se puede explicar y definir fácilmente como el sello europeo de la marca

CE de ciberseguridad”

CRA exige que los vendedores sean capaces de responder a esa pregunta, ya que tendrán que contar con un SBOM (software Bill of materials) o lista de materiales de software.

Por supuesto, todas estas medidas suponen cambios radicales y, por tanto, va a haber un tiempo de adaptación para las empresas, pero, las organizaciones ya tienen que saber que dentro de unos años van a tener que cumplir con ello.

También hablaste en la jornada de otra actividad: el eIDAS Wallet, o cartera de identidad digital de la UE. ¿En qué consiste y en qué situación está este proyecto? ¿Ves factible que, en unos años, los ciudadanos europeos tengamos un DNI comunitario en el móvil?

Hace poco nos llegó el encargo, por parte de la Comisión, de ayudar a los Estados miembros para realizar este wallet a nivel nacional. Hay tres formas de aproximarlo y cada Estado miembro lo abordará de una manera distinta. Puede ser que el propio dispositivo incluya la identificación digital de la persona; que sea en un servicio remoto que provea el país, o en un dispositivo, tipo chip, que tenga el usuario comunitario.

Ante la pregunta de si vamos a tener un sistema unificado a nivel europeo, la respuesta es que no. Cada país abordará el desarrollo de este wallet como decida, pero ese desarrollo sí que va a ser reconocido a nivel europeo. Es decir, si yo como español, por ejemplo, en mi caso, voy a Grecia y me tengo que identificar en una web del gobierno griego para hacer cualquier gestión, mi sistema de identificación va a ser válido.

7

ENTREVISTA

La idea es que haya una integración entre los sistemas europeos para la identificación de la persona en las páginas gubernamentales de otros países. Esa es la unificación en la que estamos trabajando ahora mismo y vamos a apoyar a los países para esa unificación sea posible. Cada país, eso sí, decidirá qué tecnología va a utilizar y cómo va a desarrollarla.

Con respecto al DNI comunitario, como te comentaba, el objetivo no es que todos tengamos la misma aplicación. La idea es que tú cuentes con tu aplicación “DNI español”, pero, si necesitas validarlo en cualquier otro país de la UE, van a reconocer ese DNI europeo tuyo como válido y van a poderlo comprobar. Y sus sistemas te permitirán acceder, aunque tú tengas tu propia aplicación.

¿Cuál es tu visión sobre el futuro de la ciberseguridad a nivel europeo? ¿Qué aspectos son los que más te preocupan? ¿Hacia dónde debemos ir?

ENISA no es una organización muy grande, somos 100 personas y cubrimos muchísimas áreas. Por este motivo, en nuestro trabajo diario nos apoyamos de grupos de expertos y, también, contratamos a profesionales individuales para colaborar en informes puntuales.

Yo siempre invito a cualquiera que sea experto en alguna de las diversas ramas de la ciberseguridad a que colabore con nosotros. Buscamos todo tipo de perfiles: cumplimiento normativo, pentesting, consultoría…

En la web contamos con una lista de expertos, en la que cualquier profesional del sector se puede apuntar. Cada seis meses hacemos una evaluación de la gente que se ha apuntado, mediante sus currículums, y los incluimos en una lista interna. De esta forma, cuando necesitamos expertos para algún proyecto o informe, buscamos en esa lista.

“Podemos estar creando normativas que intenten apoyar a la industria y mejorar la ciberseguridad, pero, si no hay personas

que puedan cubrir y realizar esas tareas, seguimos teniendo un gran problema”

Como te comentaba antes, el aspecto que más me preocupa hoy en día es la falta de profesionales en ciberseguridad. Por nuestra parte, podemos estar creando normativas que intenten apoyar a la industria, que intenten mejorar la ciberseguridad, pero, si no hay personas que puedan cubrir y realizar esas tareas, seguimos teniendo un gran problema.

Tenemos que trabajar mucho más en eso, en ver cómo podemos atraer a este mundo a los perfiles que buscamos para conseguir cubrir las necesidades que existen.

En ENISA trabajáis un grupo de profesionales, pero, también contáis con expertos colaboradores. ¿Con qué tipo de perfiles contáis y cómo se puede colaborar con vosotros?

Octubre es el Mes Europeo de la Ciberseguridad. Desde ENISA se lleva a cabo esta campaña que promueve la ciberseguridad y las buenas prácticas en esta materia. Por tanto, imagino que es un mes muy importante para vosotros. ¿Cómo lo abordáis?

El mes de la ciberseguridad era un mes muy relevante y para ENISA suponía una de las actividades principales. Y digo “era” porque creo, sinceramente, que ahora el mes de la seguridad son todos los meses. De hecho, por la cantidad de ciberataques que vemos en las noticias, casi todos los días son días de la ciberseguridad.

No quiero decir con esto que se vaya a dejar de hacer esta actividad o que no tenga mucha relevancia, de hecho, cada año se enfoca a un sector específico. Pero, lo cierto es que nuestro trabajo de concienciación debe ser diario.

ENTREVISTA 8

EL CURSO DE DPO DE

RECONOCIDO POR

Estamos muy orgullosos de anunciar que, la entidad certificadora ISMS Forum, acreditada por ENAC para certificar bajo el esquema de la Agencia Española de Protección de Datos (AEPD), ha reconocido el programa formativo del Curso de Delegado de Protección de Datos de Secure&IT.

Este curso de 60 horas ofrece a los profesionales y alumnos la oportunidad de obtener certificados tanto de Secure&IT, como de la Universidad Nebrija, y la posibilidad de presentarse a examen para ser reconocidos comoDelegadosdeProteccióndeDatos.

El contenido del curso está diseñado de acuerdo al temario establecido por la AEPD en el Esquema de certificación de Delegados de Protección de Datos, lo que garantiza una preparación adecuada para el examen oficial de certificación. Además de cubrir aspectos legales, también ofrecemos formación en temáticas organizativas de gobierno corporativo y soluciones técnicasenmateriadeciberseguridad.

Las primeras de ellas están relacionadas con la implantación de sistemas de gestión y cumplimiento (ejemplo, ISO27701), que permitan una adecuada adopción de políticas y procedimientos en materia de protección de datos, y en el caso de soluciones técnicas en materia de ciberseguridad, están orientados a garantizar el nivel adecuado de seguridad a aplicar a los datos, en todo el ciclo de vida; desde su recopilación, hastasuefectivaeliminación.

El objetivo es proporcionar a nuestros alumnos conocimientos no solo legales, sino también técnicos y organizativos que les permitan entender la protección de datos dentrodel conceptomásampliodelaprivacidad y la seguridad de la información. Somos conscientes de que la realidad de este cargo trasciende al plano exclusivamentelegal,sobretodo,teniendoencuenta la evolución de tecnologías innovadoras que trastocan el mundo del Derecho como, porejemplo,laInteligenciaArtificial.

Por ello, pretendemos fomentar la aplicación analítica de las condiciones de protección de datos con respecto a los avances que vayan surgiendo en la era digital, y los riesgos asociados en materia de ciberseguridad que puedan llegar a comprometer la privacidad y adecuada proteccióndelosdatostratados.

En Secure&IT mantenemos nuestro compromiso de formar profesionales capacitados y de contribuir a un mundo más seguro y protegido.

9

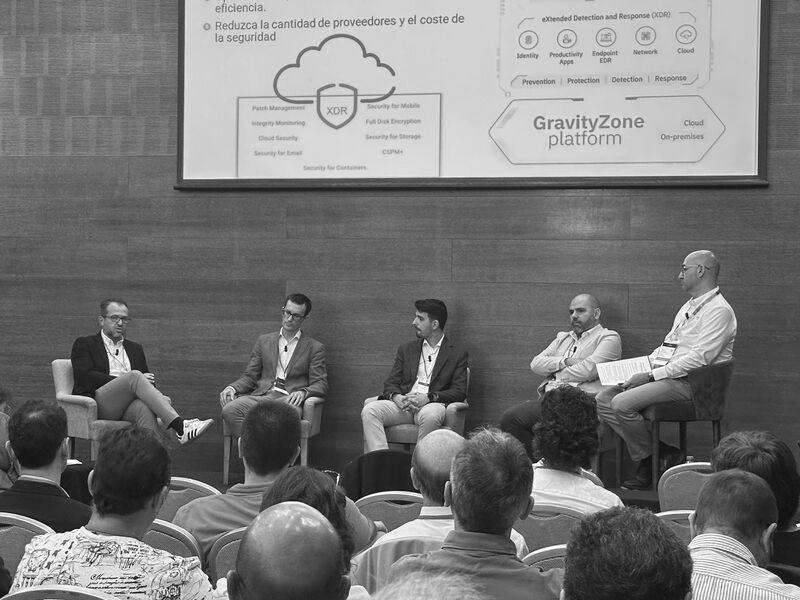

JORNADA DE CIBERSEGURIDAD

SECURE MAGAZINE

Los ciberataques se están triplicando con respecto al año 2023

• Si el cibercrimen fuera un país, sería el tercer motor económico del mundo.

• Las empresas tienen que estar preparadas para hacer frente a los nuevos ciberataques.

En este 2024, las empresas se están enfrentando a un crecimiento exponencial en el número y la sofisticación de los ciberataques, lo que pone de manifiesto un incremento del riesgo. El director general de Secure&IT, Francisco Valencia, asegura que “los ataques se están triplicando con respecto al año pasado”. “Según datos de las Fuerzas y Cuerpos de Seguridad del Estado, si comparamos enero y febrero de 2024 con los dos primeros meses del año pasado, la cibercriminalidad crece un 13,5%”, indica Valencia.

Estos son solo algunos de los datos que se trataron en la Jornada titulada “Ciberresiliencia, un paso más en la ciberseguridad”, organizada por Secure&IT, compañía española referente en el ámbito de la ciberseguridad. En este evento también se habló sobre el cibercrimen. Este ha alcanzado un valor global cercano al 1,5% del PIB mundial. Como cualquier organización, los ciberdelincuentes buscan la máxima rentabilidad: la reducción de costes, el incremento de los ingresos, la mejora de la eficacia y la continuidad de su negocio.

Francisco Valencia aseguraba en estas jornadas que, si el cibercrimen fuera un país, “sería el tercer motor económico del mundo”.

La ciberresiliencia como solución

Este mecanismo se define como la capacidad de un sistema u organización para resistir y/o recuperarse ante ciberataques. La ciberresiliencia se ha convertido en un concepto indispensable en el mundo de la seguridad de la información. Ante las amenazas actuales, las organizaciones deben ser capaces de responder, resistir y recuperarse en caso de que se produzcan ataques, porque la seguridad al 100% no existe.

Desde Secure&IT, recalcan que es fundamental saber anticiparse a las amenazas.

Vicente González Pedrós, experto en ciberseguridad en la Agencia de la Unión Europea para la Ciberseguridad (ENISA), fue el encargado de iniciar las ponencias de esta Jornada. Pedrós apuntaba que uno de los aspectos más importantes que ha trabajado ENISA en los últimos tiempos es el Cyber Resilience Act (CRA): “Se trata de un sello que garantiza que los productos de ciberseguridad que se venden en Europa cumplan unos requisitos mínimos. No se trata de tapar todos los agujeros, porque es imposible, pero sí de mejorar los estándares europeos”, indicaba.

Francisco Valencia, también explicaba durante este evento que, gracias a este mecanismo llamado ciberresiliencia, estamos dando un paso más en la ciberseguridad: “No hay que limitarse a tratar de prevenir los ataques, sino que hay que estar preparados para responder, actuar y resistir en caso de que se produzcan. De hecho, contamos con un nuevo y coordinado marco legislativo, centrado principalmente en la ciberresiliencia, que evalúa la capacidad de una organización para resistir ciberataques”, explicaba.

Un marco legislativo que protege y ampara

Si hablamos de ciberresiliencia, también hay que tener en cuenta el marco legislativo que se ha creado en torno a este y otros mecanismos relacionados con la seguridad de la información. En estas jornadas, Sonia Martín, directora de Servicios de Gobierno y Derecho de las TIC en Secure&IT, fue la encargada de destacar la aprobación simultánea de una gran cantidad de normas en materia de ciberseguridad.

SECURE MAGAZINE

11

Estas nuevas normas hablan, sobre todo, de gobernanza, de marco de gobierno, de gestión de riesgos, de mejora continua y de resiliencia: “Existe una gran preocupación en la Unión Europea por la ciberseguridad. Por este motivo, se está tratando de conseguir una armonización en todo este territorio con un gran despliegue normativo. Eso supone, entre otras cosas, que debe existir coherencia y homogeneidad en la respuesta a un incidente. Para ello, es muy importante que se implanten medidas jurídicas, organizativas y técnicas adecuadas”, explicaba Sonia Martín.

En la Jornada “Ciberresiliencia, un paso más en la ciberseguridad”, también se hizo hincapié en la necesidad de que administraciones y empresas no piensen en la ciberseguridad solo en términos de negocio (denuncias, pérdidas económicas, etc.). Por ello, Francisco Valencia concluía: “Lo importante son las personas que hay detrás (empleados, clientes, proveedores...). Su integración, bienestar, salud o desarrollo debería ser claves en la gestión que hacemos. Las organizaciones tenemos la obligación moral de darle la vuelta a esto. Este es un sector que mueve mucho dinero y todavía seguimos echando la “culpa” al usuario que abre un correo electrónico malicioso. Tenemos la responsabilidad de conseguir que las tecnologías que utilizamos sean seguras”, concluyó el director general de Secure&IT

También participaron en el evento Jesús Varela, Regional Sales Director de la empresa Fortinet; Raúl Benito, Territory Account Manager para Iberia de Bitdefender; Juan Denia, Channel Manager en Iberia de Delinea; Javier Morejón, CTO de Dotlake y el conferenciante y experto en influencia, persuasión e intuición, Javier Luxor.

Igual que en la edición anterior, la jornada se dividió en dos partes. La tarde se destinó a la realización de varios talleres, en los que los participantes pudieron comprobar, de forma práctica, cómo las tecnologías pueden ayudar a las empresas en la gestión de su seguridad de la información.

SECURE MAGAZINE 12

El sector salud se ha convertido en uno de los principales objetivos de los ciberdelincuentes en los últimos años. Según el estudio realizado por ENISA, sobre las amenazas de ciberseguridad en la salud en la UE, este sector registra el 8% de los incidentes de ciberseguridad, situándose por detrás de la administración pública (19%), pero por delante de otros sectores como la banca (6%), el transporte (6%) o la energía (4%).

Los proveedores de atención médica son los más afectados, con un 53% del total de incidentes. Los hospitales, en particular, son los más vulnerables, con un 42% de los casos reportados. Además, otras entidades de la sanidad como las autoridades sanitarias y la industria farmacéutica también han sido objetivo de ataques.

El caso de Change Healthcare Uno de los mayores ataques sanitarios de la historia, ocurrido en febrero de este año 2024, puso en relieve la vulnerabilidad de este sector. Change Healthcare, una empresa que procesa pagos y recetas médicas en Estados Unidos, sufrió un ciberataque perpetrado por el grupo de ransomware Blackcat, que impidió a hospitales y centros médicos emitir recetas, recibir pagos y realizar otras funciones críticas. Las consecuencias de un ciberataque en el sector sanitario pueden ser devastadoras. Además del perjuicio económico, que puede ser considerable, este tipo de ataques representa un peligro real para la salud de los pacientes, ya que puede poner en riesgo la atención médica e, incluso, ocasionar daños físicos.

Francisco Valencia, CEO de Secure&IT advierte: "En el ámbito sanitario, un ciberataque va más allá de una simple filtración de datos. Los riesgos para la salud de los pacientes son reales y potencialmente mortales. Imaginémonos un escenario donde los sistemas informáticos de un hospital se ven comprometidos, lo que provoca la desactivación de equipos médicos críticos o la alteración de registros de medicamentos. Las consecuencias podrían ser catastróficas: retrasos en la atención, diagnósticos erróneos e incluso la administración de tratamientos incorrectos. La ciberseguridad en el sector sanitario no es solo una cuestión de privacidad, es una cuestión de vida o muerte”.

Los ciberdelincuentes encuentran en el sector salud un blanco altamente atractivo debido a la valiosa información que se maneja, como historiales médicos, datos financieros y otros datos personales. Esta información puede ser empleada para diversos fines ilícitos, como el robo de identidad, la extorsión o la venta en el mercado negro. Según el informe realizado por ENISA, un historial médico puede llegar a costar entre 30 y 1000 dólares, mientras que una tarjeta de crédito se puede vender entre 1 y 6 dólares.

Los ciberataques más comunes en el sector salud

Los ciberataques al sector salud tienen como objetivo principal el robo de datos sensibles,

como historiales médicos, información financiera y otros datos personales. Estos ataques se realizan a través de diversos métodos (ransomware, phishing, etc.), que afectan a la disponibilidad de datos, la prestación de servicios y la calidad de la atención al paciente. Además, la falta de recursos, la complejidad de los sistemas informáticos y la falta de concienciación del personal sanitario agravan esta situación.

Según estudios de referencia, las principales puertas de entrada para los ciberataques en el sector salud incluyen la mala configuración de seguridad, errores humanos en la operación, ataques de ingeniería social y ataques en la cadena de suministro. El ransomware es el tipo de ataque más frecuente, seguido del robo de datos y los ataques de intrusión.

Es importante destacar que, además del ransomware, existen otras amenazas importantes para el sector. Por ejemplo, los ataques de denegación de servicio (DDoS), que tienen como objetivo sobrecargar los sistemas informáticos de una organización con tráfico falso, lo que los hace inaccesibles para los usuarios legítimos. Los ataques DDoS pueden causar graves interrupciones en la actividad de las organizaciones sanitarias, lo que puede tener consecuencias importantes para los pacientes.

Javier Martí, responsable de Ciberseguridad de Secure&IT, recalca: “La ciberseguridad en el sector salud es un desafío que no podemos ignorar. Es necesario tomar medidas contundentes para proteger la información de los pacientes y garantizar la confianza en el sistema sanitario. Esto implica invertir en medidas de protección para los sistemas informáticos y los datos de los pacientes, así como implementar medidas de prevención, como formación del personal, actualización de software y desarrollo de planes de respuesta a incidentes. Además, la colaboración público-privada es fundamental para desarrollar estrategias conjuntas de prevención y respuesta”.

SECURE MAGAZINE 15

PÚBLICAS

FOCO

DE LOS CIBERATAQUES

En la actualidad, sectores como la salud, la industria y las administraciones públicas están entre los principales objetivos de los ciberdelincuentes. Las administraciones públicas (AAPP) se han convertido en blancos atractivos para los criminales, de hecho, el 34% de los ciberataques en España son dirigidos a estas entidades.

El número de ataques de las administraciones públicas ha ido aumentando a lo largo de los años. En 2022, sufrieron 55.000 ciberataques, en 2023 aumentaron a 107.000 y, solo en los dos primeros meses de 2024, las AAPP recibieron 25.000 ciberataques.

Esto supuso un aumento de un 190% con respecto a los mismos meses (enero y febrero) del año anterior. “Este incremento exponencial es consecuencia, principalmente, de la respuestadelaorganizacióncriminal LockBit tras la Operación Cronos, que puso su web bajo el control de las autoridades. LockBit lanza el 40% de los ataques en el mundo. Es una entidad tremendamente estructurada que cayó hace poco y su respuesta ha sido incrementar sus ataques de una manera

exponencial”, explica Francisco Valencia, director general de Secure&IT.

Las administraciones públicas, un sector poco protegido

Existe una brecha importante en cuanto a las medidas de seguridad que aplican las administraciones.Muchasvecesesprovocada por aspectos presupuestarios o de falta de conocimiento. Normativas como el Esquema Nacional de Seguridad (ENS) o la

SECURE MAGAZINE

16

Directiva NIS 2 imponen la adopción de unas medidas mínimas de seguridad, pero no siempre se integran de la manera más adecuada.

Ataques más frecuentes en el sector público

“La administración pública es uno de los sectores más atacados en nuestro país, pero, por el contrario, no es uno de los más protegidos. Está, en general, en una situación de vulnerabilidad, y aunque se trata de un sector muy regulado, la tasa de éxito de implantación de medidas es bastante deficiente. De todos los casos de ciberataques que aparecen en medios, la mayoría son ayuntamientos”, asegura Francisco Valencia.

El 34% de los ciberataques en España son dirigidos al sector público, y entre los más atacados destacan la sanidad e industria.

Uno de los casos más recientes fue comunicado por la Cyberzaintza, la agencia vasca de seguridad, que confirmó que seis instituciones públicas vascas sufrieron ataques perpetrados por el grupo de ciberdelincuentes prorrusos NoName057. Este grupo, conocido por atacar a lo que consideran “enemigos del pueblo ruso”, ha lanzado una campaña contra varios países europeos y delaOTANquebrindanapoyoaUcrania.

“En este caso, comunicaron en su grupo de Telegram, que iban a lanzar un ataque contra organizaciones españolas, debido a que en España se estaba formando a soldados ucranianos. Los ataques se han dirigido a entidades de todo tipo, pero, fundamentalmente, se han centrado en administraciones públicas, empresas de transporte, de energía y alimentos”, apunta eldirectorgeneraldeSecure&IT.

El ransomware es uno de los ataques más destacados contra la administración pública. Hay organizaciones muy activas, como Lockbit3, que están involucradas en la mayor parte de estos ataques. El conocido como “fraude al CEO” también ocupa uno de los primeros puestos. Se trata de un ataque de suplantación de identidad muy elaborado que, aunque no es nuevo, está muypresenteenlaactualidad. Grupos de ciberdelincuentes, como NoName057, también están llevando a cabo ataques de Denegación de Servicio Distribuido (DDoS) dirigidos a infraestructuras públicas y privadas en varios paísesanivelinternacional. Incluso cuentan con un canal de Telegram en el que publican sus ataques ysusvíctimas.

No hay que olvidar que un ciberataque tiene múltiples consecuencias. En el plano operativo, puede afectar gravemente al funcionamiento de los servicios públicos (oficinas virtuales, recaudación, servicios de emergencia, etc.). Pero, el impacto económico también puede ser muy alto: la recuperación y restauración de sistemas y datos, la pérdida de ingresos debido a la inactividad, posibles sanciones por incumplimientonormativo,etc.

Por último, el daño reputacional también es muy importante, puesto que el prestigio y la confianza en la organización se ven gravementeafectados.

17

SECURE MAGAZINE

CADA VEZ MÁS AMPLIAS

ciberseguridad permanece inalterable: proteger los activos digitales de una organización. Lo que cambia es la infraestructura subyacente y cómo las entidades autorizadas obtienen acceso a los activos digitales de la empresa.

La cantidad de aplicaciones web, plataformas SaaS, servicios web de terceros, dispositivos personales o sensores de IoT que intentan conectarse a la red corporativa se ha disparado, y proteger todos esos activos es cada vez más complicado. Muchos son dispositivos inteligentes con softwares especializados en los que los equipos de IT no pueden instalar controles de seguridad, como antivirus o software de monitorización.

Además, el traslado de los sistemas de misión crítica a la nube, especialmente a entornos multicloud, añade un punto de complejidad al complicar el seguimiento del estado de seguridad y el control de intentos de infracción.

Posture Management (CSPM) pueden ayudar a las organizaciones a controlar mejor la superficie de ataque al proporcionar una mayor visibilidad y ofrecer a los equipos de seguridad más capacidad para identificar y remediar configuraciones incorrectas de la nube.

Pero no todas las soluciones CSPM son iguales. A la hora de elegir, habría que tener en consideración los siguientes factores:

1. Visibilidad de todo el entorno digital - No se puede proteger lo que no se ve. Los equipos de seguridad necesitan una visibilidad completa de la superficie de ataque, desde la infraestructura local y los activos gestionados hasta entornos de múltiples nubes, aplicaciones web de terceros y endpoints descentralizados. Las soluciones CSPM ofrecen una visibilidad integral del entorno cloud; sin embargo, para lograr una capacidad de

18

acceso e identidad cloud. Las organizaciones aprovechan miles de servicios cloud, desde el almacenamiento de archivos hasta el balanceo de carga, y es casi imposible saber qué entidad accede a qué activo y por qué. El problema es que la autenticación está fuera de control. Es posible que haya políticas activas que ya no estén en uso o que se hayan olvidado las identidades privilegiadas de las máquinas. El error humano puede provocar configuraciones erróneas, a menudo en forma de atajos temporales que nunca se corrigen.

4. Escalar la eficiencia en los esfuerzos de clasificación y remediación - Las soluciones CSPM deberían ser capaces de priorizar los de problemas y proporcionar de forma automática recomendaciones de remediación, aunque siempre con supervisión humana.

a las empresas aplicar fácilmente las políticas de gestión de identidad y acceso (IAM) y las mejores prácticas de configuración, especialmente en la búsqueda del cumplimiento, en entornos multicloud. Bitdefender GravityZone CSPM+ simplifica la evaluación, la supervisión y la gestión de las configuraciones de la infraestructura en la nube y garantiza que las identidades que acceden a los recursos sean válidas para hacer cumplir las políticas establecidas, cumplir con la normativa y ayudar a minimizar el riesgo de explotación o abuso de los ciberdelincuentes.

Luis Fisas, Regional Sales Director Southern

19

DEL ACCESO PRIVILEGIADO

Los proveedores (incluidos contratistas, consultores, socios y otros terceros) necesitan acceso remoto privilegiado a sus recursos corporativos por todo tipo de motivos: desarrollo continuo, aumento de TI o asistencia inmediata. Las empresas además necesitan agilidad y simplicidad por lo que es importante evitar políticas y requisitos técnicos complejos.

Sin embargo, no se puede mantener una postura de seguridad sólida si el acceso de los proveedores es demasiado amplio o la supervisión es laxa. ¿Cómo protege sus recursos críticos sin causar fricciones ni ralentizar el trabajo?

En este artículo, Delinea describe las claves para ofrecer un acceso remoto privilegiado que le permita brindar acceso justo a tiempo y suficiente a terceros que trabajan de forma remota y supervisan su comportamiento tal como lo haría con un empleado interno in situ.

¿Por qué el acceso de los proveedores suele ser tan problemático?

Tiene razón al preocuparse por la seguridad de los proveedores. La forma en que operan muchos proveedores crea desafíos importantes para asegurar el acceso privilegiado.

Los proveedores externos tienen más flexibilidad que muchos empleados en cuanto a cómo y dónde trabajan por lo que no siempre se tiene todo el control sobre la red a la que se conectan o sus dispositivos.

Algunas organizaciones de proveedores a menudo cambian de personal o realizan trabajos por turnos, lo que significa que normalmente no se sabe exactamente quién accederá a sus sistemas. Debido a este modelo, los proveedores pueden inclinarse por compartir credenciales y contraseñas privilegiadas entre un grupo de usuarios.

Los proveedores suelen utilizar sus propias direcciones de correo electrónico, que no están en el sistema de gestión de identidad corporativa, como Active Directory, por lo que no puede agregarse fácilmente a Grupos ni utilizar otros procesos dependientes de AD para la Gestión de acceso privilegiado (PAM).

En muchas ocasiones sólo se dispone de tecnologías tipo VPN para dar acceso acceso a la red complicando la gestión a los departamentos de IT y teniendo en cuenta que las VPN pueden exponer inadvertidamente los sistemas a malware, desafiando los principios de confianza cero y privilegios mínimos.

¿Qué políticas debería establecer para el acceso privilegiado del proveedor?

Es importante abordar los casos de uso para el acceso de proveedores en una política documentada de gestión de acceso privilegiado que se alinee con los requisitos de la política de seguridad definida en la organización y las obligaciones de cumplimiento normativo. Asegúrese de que cualquier empleado que contrate proveedores esté familiarizado con la política.

Además, ponga a disposición de los proveedores una versión de la política para que conozcan sus derechos y responsabilidades y las consecuencias si no la cumplen en cualquier momento.

A medida que desarrolle políticas para el acceso privilegiado de proveedores, tenga en cuenta los siguientes principios:

1. Decisiones basadas en riesgos

No todas las relaciones con los proveedores ni todos los escenarios de acceso son iguales. Al igual que las políticas de gestión de acceso privilegiado (PAM) que usted define para sus empleados internos tienen en cuenta el contexto, desarrolle sus políticas de proveedor en función de su umbral de riesgo.

Considere diferentes factores que afectan el riesgo del proveedor:

• ¿Cuán críticos son los sistemas a los que el proveedor necesitará acceder?

• ¿El proveedor trabajará en un solo sistema o en varios sistemas?

• ¿Cuán confidenciales o protegidos son los datos a los que necesitarán acceder?

• ¿El proveedor trabajará in situ, dentro de su firewall, o de forma remota?

• ¿Trabajarán codo a codo con su equipo y tendrán supervisión continua, o ejecutarán el trabajo por su cuenta?

• ¿El compromiso con el proveedor es a corto o largo plazo?

• ¿Se trata de una relación con un nuevo proveedor o de un socio de confianza?

• ¿El proveedor asumirá responsabilidades para las que usted ya tiene definidos roles y permisos estándar, o su trabajo es personalizado o dinámico?

2. Mejores prácticas con privilegios mínimos

Evite siempre otorgar privilegios excesivos a sus proveedores. En su lugar, proporcione a los proveedores el nivel más bajo de acceso posible que les permita seguir haciendo su trabajo.

Considere especificar:

• Los sistemas concretos (servidores, bases de datos, aplicaciones, etc.) a los que pueden acceder los proveedores.

• Los archivos y datos específicos a los que pueden acceder dentro de esos sistemas.

• Momentos en los que se les permite acceder a recursos privilegiados.

• Procesos para otorgar elevación temporal de privilegios cuando sea necesario.

21 SECURE MAGAZINE

• Fechas de vencimiento de cualquier cuenta o sistema privilegiado al que tengan acceso. Idealmente, puede configurar una fecha de vencimiento con anticipación para que el acceso del proveedor caduque automáticamente sin intervención humana.

3. Supervisión granular de sus proveedores

Debería asegurarse de que todos los controles de seguridad de acceso que defina funcionen como se espera para limitar el comportamiento privilegiado de los proveedores, cada vez que verifican un secreto de su sistema de gestión de privilegios (PAM), inician una sesión remota, elevan sus privilegios, etc.

Como parte de su estrategia de acceso remoto privilegiado, debe establecer:

• Autenticación multifactor en el acceso inicial y elevación de privilegios para capas de garantía de identidad. Es posible que solicite a sus proveedores que utilicen aplicaciones de autenticación aprobadas por la empresa, Yubikeys, etc.

• Flujos de trabajo de aprobación: es posible que desee solicitar que un empleado de nivel superior apruebe la concesión de acceso inicial a los proveedores o la elevación de sus privilegios, así como actividades como renovar o deshabilitar el acceso. Idealmente, querrá automatizar estos flujos de trabajo de aprobación y estandarizar la información compartida y recopilada, para que funcionen sin problemas.

• Monitorización y grabación de sesiones: de todo el comportamiento de los proveedores dentro de sus sistemas.

• Alertas: si un proveedor se comporta de una manera inesperada, es posible que desee que su SOC o equipo de respuesta a incidentes reciba alertas para que pueda investigar.

• Auditoría e informes: querrá realizar un seguimiento automático del comportamiento privilegiado del proveedor de una manera que pueda recuperarse fácilmente, sin la necesidad de revisar los registros. Una vez que finaliza la interacción con el proveedor, es posible que incluso desee realizar una verificación posterior, solo para asegurarse de que no se haya producido ningún acceso inesperado y que todas las cuentas privilegiadas hayan sido retiradas y el acceso deshabilitado.

• Descubrimiento: para garantizar que no tenga ningún privilegio de proveedor no autorizado u olvidado, es una buena práctica comprobar periódicamente (incluso continuamente) si hay cuentas privilegiadas desconocidas o no utilizadas. Si los encuentra, verifique que todavía sean necesarios y, de ser así, asegúrese de que su equipo de seguridad los administre de manera centralizada.

Beneficios de un acceso remoto privilegiado (PRA) centralizado para proveedores y terceros

Disponer de una solución de acceso remoto privilegiado centralizada facilita la gestión y el control de los accesos de terceros de manera segura, sencilla y ágil. Manteniendo un control total en todo momento y monitorizando y limitando la actividad con las políticas adecuadas de mínimo privilegio.

Algunas de las características que debe tener una solución de este estilo son:

• Aplicación de MFA en distintas capas (acceso al sistema central, acceso a un servidor, elevación de privilegios…).

• Que permita gestionar los accesos durante todo el ciclo de vida del proveedor, proporcionando, accesos permanentes o temporales en función de las necesidades, permitiendo flujos de aprobación para solicitud o revocación de privilegios, controles de acceso basado en roles (RBAC), etc.

• Limitar los privilegios otorgados con políticas de mínimo privilegio

• Proporcionar acceso seguro sin VPN y únicamente a los recursos gestionados

• Monitorización completa tanto a nivel de registros de auditoría integrados con los sistemas corporativos como grabación de sesiones.

Alex FitzGerald, Product Marketing Manager at Delinea

SECURE MAGAZINE

22

INDUSTRIAL

PANORAMA ACTUAL DE CIBERATAQUES

Como citaba el VP Ciso de SEB Groupe Stephane Nappo; "La ciberseguridad es un campo de batalla y todos estamos en primera línea."

El panorama actual de la ciberseguridad, se vuelve cada vez más complejo y dinámico con cada semana que pasa. Las amenazas cibernéticas se multiplican y cadavez son más estructuradas y sofisticadas, afectando a individuos, empresas y gobiernos por igual. En las últimas semanas, varios ciberataques destacados han puesto de manifiesto la urgencia de reforzar nuestras defensas digitales.

En este artículo, Dotlake pretende vislumbrar alguno de los ciberataques más recientes y ofrecer consejos prácticos sobre cómo podemos protegernos contra ellos.

Principales ciberataques recientes:

1. Ataquea una gran cadena de supermercados

Una conocida cadena de supermercados en Europa sufrió un ciberataque masivo que interrumpió sus operaciones durante varios días. Los atacantes utilizaron ransomware para cifrar los datos de la empresa, exigiendo un rescate multimillonario para liberar los sistemas. Este incidente no solo afectó la capacidad de la cadena para atender a sus clientes, sino que también expuso información confidencial de los empleados y clientes.

2. Phishingmasivodirigidoa usuarios debancos

En las últimas semanas, ha habido un aumento significativo en los ataques de phishing dirigidos a clientes de grandes bancos en América del Norte. Los delincuentes enviaron correos electrónicos que parecían legítimos, solicitando a los usuarios que ingresaran sus credenciales en sitios web falsos. Como resultado, muchos usuarios desprevenidos proporcionaron involuntariamente sus datos bancarios a los atacantes.

3. Robo de datos enuna empresade tecnología

Una importante empresa de tecnología sufrió una brecha de seguridad en la que los atacantes accedieron a una gran cantidad de datos de clientes, incluyendo información personal y detalles financieros. Este ataque fue posible gracias a una vulnerabilidad no parcheada en el software utilizado por la empresa, que los ciberdelincuentes explotaron para infiltrarse en los sistemas.

4. Ataqueainfraestructurascríticas

Recientemente, un grupo de hackers logró acceder a los sistemas de una planta de

tratamiento de agua en una ciudad de Estados Unidos. Utilizando técnicas avanzadas de hacking, los atacantes alteraron los niveles de productos químicos en el agua tratada, poniendo en riesgo la salud pública. Afortunadamente, el ataque fue detectado y neutralizado a tiempo por los operadores de la planta.

“Cómo gestionar o evitar estos ciberataques”

"Los riesgos cibernéticos no pueden eliminarse, pero pueden gestionarse." Y es que esta cita de Bill Gates pone de manifiesto que la educación y la concienciación son un elemento clave que no hay que perder de vista. Y es que, como en cualquier estamento de la vida, la educación y crear una cultura de concienciación entre los usuarios de las organizaciones se considera un elemento clave y la base sobre la que debe girar toda compañía. "La ciberseguridad no es solo una cuestión de tecnología, sino también de educación y concienciación. Las empresas deben proporcionar formación regular en ciberseguridad a sus empleados, cubriendo temas como el reconocimiento de correos electrónicos de phishing, la importancia de las contraseñas seguras y las mejores prácticas de seguridad en línea.

Por otro lado, la autenticación multifactor (MFA) es una capa adicional de seguridad que requiere más de una forma de verificación antes de conceder acceso a una cuenta o sistema. Implementar MFA puede reducir significativamente el riesgo de que los atacantes accedan a las cuentas utilizando credenciales robadas.

Además de eso, muchas brechas de seguridad ocurren debido a vulnerabilidades en el software que no han sido parcheadas.

24 SECURE MAGAZINE

CIBERATAQUES

Es crucial mantener todos los sistemas y aplicaciones actualizados con los últimos parches y actualizaciones de seguridad. Las organizaciones deben establecer procesos regulares de gestión de parches para asegurar que todas las vulnerabilidades conocidas se solucionen rápidamente.

Además, implementar soluciones avanzadas de seguridad, como antivirus, firewalls y sistemas de detección y prevención de intrusiones (IDS/IPS), es esencial para protegerse contra una amplia gama de amenazas. Estas herramientas pueden detectar y bloquear actividades sospechosas antes de que causen daño significativo. Además de las soluciones de protección, también es clave incorporar soluciones disruptivas de monitorización y prevención de la información como Dotlake CTI. El monitoreo continuo de sistemas y redes que permite detectar actividades anómalas en tiempo real. Las empresas deben implementar soluciones de monitoreo que alerten sobre cualquier comportamiento sospechoso, permitiendo una respuesta rápida y efectiva a posibles incidentes de seguridad. Este tipo de soluciones de ciberinteligencia, que combinan inteligencia artificial y machine learning en sus motores de búsquedas, proporcionan información detallada y en tiempo real sobre amenazas potenciales que se hablan en la Surface web, Deep web y dark web, permitiendo a las empresas anticiparse a posibles ataques y responder de manera efectiva.

Por otro lado, realizar copias de seguridad regulares de todos los datos críticos es una medida vital para recuperarse rápidamente de un ataque de ransomware u otros incidentes que puedan comprometer la integridad de los datos. Las copias de seguridad deben almacenarse en ubicaciones seguras y ser verificadas periódicamente para garantizar su integridad y disponibilidad.

Un aspecto que debería ser obligatorio en toda

organización que recabe datos sensibles, cualquieraque sea su tamaño o dimensión, es la de limitar los accesos y privilegios a los sistemas y datos a solo aquellos empleados que realmente los necesiten para realizar su trabajo. Esto es crucial. La gestión de accesos y privilegios asegura que los atacantes no puedan explotar cuentas con permisos elevados para causar más daño.

Por último, realizar simulaciones de ataques y pruebas de penetración permite a las organizaciones evaluar la efectividad de sus medidas de seguridad y detectar posibles vulnerabilidades antes de que los atacantes puedan explotarlas. Estas pruebas deben ser realizadas por profesionales capacitados que puedan proporcionar recomendaciones para mejorar la seguridad.

Por ende, los recientes ciberataques resaltan la necesidad de una ciberseguridad robusta y proactiva. La educación y concienciación, junto con la implementación de medidas de seguridad avanzadas, son fundamentales para protegerse contra las amenazas cibernéticas. Mantener los sistemas actualizados, utilizar autenticación multifactor, realizar copias de seguridad y monitorear continuamente las redes son pasos esenciales para minimizar los riesgos.

En suma, la ciberseguridad es una responsabilidad compartida. Individuos, empresas y gobiernos deben trabajar juntos para crear un entorno digital más seguro y resiliente. Al adoptar prácticas de seguridad proactivas y estar siempre alerta ante posibles amenazas, podemos proteger mejor nuestros datos, sistemas y, en última instancia, nuestras vidas digitales.

Manuel Desarrollo de Negocio Dotlake

25

La popularización de la inteligencia artificial, y especialmente la IA generativa (GenAI) plantea nuevos retos a los directores de seguridad de la información (CISO). Los datos son contundentes: el año pasado dos tercios de las organizaciones confirmaron que ya estaban empezando a emplearla y sólo el 3% de las empresas no tenían previsto adoptar esta tecnología.

La IA se ha convertido en un arma de doble filo para la ciberseguridad. Por un lado, ha reducido la barrera de entrada a los atacantes, permitiendo a los aspirantes a delincuentes generar malware sin apenas conocimientos de programación y proporcionando a los más expertos capacidades que pocos podrían haber imaginado hace relativamente poco tiempo. Por otra parte, los ciberdefensores pueden aprovechar la IA para la automatización inteligente y las estrategias de defensa. La IA tiene el potencial de nivelar el terreno de juego incluso contra adversarios equipados con IA y ante las amenazas dinámicas que plantean.

En este campo de batalla, los ciudadanos y sus derechos también juegan un papel relevante. En este sentido, el Parlamento Europeo es pionero en la regulación de la IA, y recientemente ha ratificado la primera ley de inteligencia artificial del mundo, que previsiblemente entrará en vigor en 2026. Se trata de un

marco regulador que, entre otras funciones, evaluará el impacto que cualquier nuevo sistema de IA tenga sobre los derechos fundamentales antes de ser introducido en el mercado europeo.

Entre otros, el nuevo reglamento contempla medidas para tratar de reducir el uso de la IA por parte de los cibercriminales. Así, identifica toda una serie de sistemas de inteligencia artificial de alto riesgo que solo se podrán comercializar si sus desarrolladores garantizan que respetan los derechos fundamentales. Por ejemplo, los que puedan influir en el resultado de unas elecciones o los que empleen las entidades financieras para evaluar la solvencia y la calificación crediticia de los clientes. Asimismo, pone el acento en prácticas potencialmente peligrosas como la identificación biométrica. Hace escasos días la Agencia Española de Protección de Datos (AEPD) obligaba a la una compañía de criptomonedas a interrumpir, de forma cautelar, su actividad en España y le prohibía seguir escaneando el iris. La ley de inteligencia artificial de la UE legisla también en este sentido, prohíbe el uso de identificación biométrica remota en tiempo real en lugares de acceso público con fines policiales, a excepción de algunos delitos. Del mismo modo, tampoco se permite la identificación biométrica remota posterior sin autorización. La normativa europea alude a la necesidad de evitar el riesgo de condenar a una persona inocente por un fallo de precisión.

26 LA INTELIGENCIA

INTELIGENCIA ARTIFICIAL,

Una tecnología que puede facilitar la actividad de los cibercriminales…

Gracias a GenAI, un posible ciberagente malicioso ya no necesita conocimientos de programación para crear malware, ya que las herramientas de IA de modelos de lenguaje extenso (LLM) lo permiten. La IA también se usa para explotar rápidamente vulnerabilidades de software conocidas públicamente, lo que da a los ciberdelincuentes la capacidad de aprovecharlas antes de que muchas organizaciones apliquen parches o actualizaciones. GenAI puede aumentar la sofisticación de los ataques de spear-phishing al evitar contenido repetitivo, errores ortográficos y gramaticales que solían ayudar a identificar el malware. Además, puede analizar el contenido de correos electrónicos comprometidos para generar mensajes personalizados que coincidan con la sintaxis y los asuntos utilizados anteriormente. Por ejemplo, la suplantación de voz y vídeo generados por IA son un método complejo de detectar.

Por otro lado, hace una década, sólo los Estados nación tenían la capacidad de procesar grandes conjuntos de datos en CPDs. La revolución de la IA en la minería de datos y el aumento del poder de cálculo y el almacenamiento por uso hacen que los datos masivos sean objetivos atractivos para los criminales y los Estados nación.

…y a la vez, contribuir a reforzar la acción de los ciberdefensores

Los profesionales de la ciberseguridad utilizan el término `superficie de ataque´ para describir la complejidad del entorno digital, que es difícil de mapear o entender por completo. La IA y las arquitecturas de malla de ciberseguridad ofrecen la oportunidad de convertir esta complejidad en una ventaja. Los sensores conectados permiten a los operadores de red y a los defensores generar datos en tiempo

real, que la IA y el ML pueden analizar al instante.

Los ciberdelincuentes, incluso utilizando IA, rara vez tienen éxito en su primer intento, pero confían en que sus ataques fallidos pasen desapercibidos entre las numerosas alertas de seguridad. La IA ayuda a detectar y responder actividades anómalas en tiempo real, protegiendo los activos digitales de la organización contra nuevos ataques. La eficacia de la IA y el ML depende de la cantidad de datos disponibles para su entrenamiento. Por lo general, los defensores tienen acceso a más datos que los atacantes. Aunque en ciertos casos, como el spear phishing, el atacante puede tener ventaja, la tendencia favorece al defensor en la "carrera armamentística de los macrodatos".

Aunque la IA ofrece beneficios significativos para los CISO, su implementación en el lugar de trabajo enfrenta desafíos. Entre ellos cabe destacar las preocupaciones sobre la privacidad de datos en las consultas de GenAI infracciones de los derechos de autor, la revelación de información personal identificable, el uso de datos sesgados o censurables y resultados erróneos, conocidos como "alucinaciones" de la IA.

Las organizaciones son cautelosas con GenAI; pero los trabajadores a menudo no comprenden las razones detrás de esta precaución ni ven las medidas de seguridad implementadas. Aunque están familiarizados con GenAI en su vida personal, lo utilizan de manera independiente en el trabajo. GenAI se ha convertido en una forma de TI no oficial a la que deben enfrentarse los CISO y los CIO.

Gorka Sainz, Director, Systems Engineering Fortinet Iberia

SECURE MAGAZINE 27

WEBS QUE BUSCA MONETIZAR LA EXPERIENCIA

• Con el modelo “Pay or ok”, un sitio web o aplicación dirigida al consumidor, cualquier opción de rechazo de cookies.

• En abril, el Comité Europeo de Protección de Datos publicó la Opinión de los modelos “Pay or ok” que están implantado las grandes plataformas.

La legislación europea exige el consentimiento por parte del usuario para la instalación de cookies analíticas y publicitarias u otros dispositivos análogos de seguimiento en sus terminales (smartphone, ordenador, etc.).

Por su parte, la Agencia Española de Protección de Datos (AEPD) o la CNIL en Francia, admiten la posibilidad de que, en el caso de que no se acepte el uso de cookies, se impida el acceso al sitio web o la utilización total o parcial del servicio. Para ello, se debe informar adecuadamente al usuario y, además, hay que ofrecer una alternativa, no necesariamente gratuita, de acceso sin aceptar el uso de cookies.

En este sentido, la Agencia Española de Protección de Datos actualizó, en julio de 2023, la Guía sobre el uso de cookies para alinearse con las directrices del Comité Europeo de Protección de Datos (CEPD o EPDB por sus siglas en inglés).

“Según esta normativa, los usuarios deben tener la libertad de rechazar el tratamiento de datos no esenciales sin perder acceso al servicio, teniendo alternativas de servicio equivalente, que podrían ser de pago, pero, el principal debate radica en definir qué es lo que se considera una remuneración adecuada”, ex-

plica Andrea Fernández, Consultora de Derecho TIC y Protección de Datos en Secure&IT.

En abril de este año, y a solicitud de diferentes autoridades de control europeas, el CEPD publicó la Opinión 08/2024 en aplicación del art. 64 RGPD, con la finalidad de abordar la validez del consentimiento en el contexto de los modelos de “Pay or ok” desplegados por las grandes plataformas en línea.

La información que proporcionan las cookies

Hasta el momento, numerosas empresas encontraban beneficios significativos al aprovechar el potencial de las cookies. Según un estudio de BCG y Google, las empresas que usan datos originales proporcionados por los clientes, mediante métodos como las cookies, experimentan un aumento de hasta un 29 % en sus ingresos y reducen sus costes en un 15 %.

Precisamente, el propósito fundamental de las cookies es rastrear y proporcionar información a las marcas y empresas sobre el comportamiento de los usuarios en internet. Así, el 70% de las cookies son de terceros y rastrean nuestra actividad para ofrecernos publicidad personalizada. No obstante, Google ha desactivado las cookies de terceros para el 1% de los usuarios de Chrome y espera eliminar por completo estos elementos de rastreo a finales de este año 2024.

A FONDO

28

LA TENDENCIA EN LAS

EXPERIENCIA DEL USUARIO

consumidor, puede

poner un precio a

Opinión 08/2024, donde analiza la licitud plataformas.

El modelo “Pay or ok” (consiente o paga)

Muchas páginas web han adoptado el modelo “Pay or ok” (consiente o paga). Así, un sitio web o aplicación dirigida al consumidor puede poner un precio a cualquier opción de rechazo de cookies. Esto provoca que la gran mayoría de los usuarios acepten el uso de sus datos personales o se vean obligados a pagar una tarifa que, en algunos casos, puede ser superior a los ingresos generados por las empresas por el uso de los datos.

Como asegura Fernández, “en el ámbito de la publicidad personalizada intervienen tantos elementos (calidad y contenidos de terceros, publicidad, personalización, seguimiento en línea y acceso a servicios, etc.) que reducir esto a dos opciones (“acepta el uso de tus datos” o “paga), parece no ser la mejor alternativa”.

Y añade: “En ocasiones se interpreta que la monetización de datos conlleva implícita una pérdida de privacidad o una vulneración de derechos, pero, no necesariamente tiene que ser así. Las organizaciones deben trabajar para alcanzar un equilibrio justo entre los derechos de los usuarios y los intereses comerciales de las empresas”.

El CEPD, a través de su Opinión 08/2024, indica que los modelos “Pay or ok” que están aplicando las grandes plataformas, en la mayoría

de los casos, podría no cumplir con los requisitos de un consentimiento válido en los términos exigidos en RGPD. Esto es debido a que los usuarios se enfrentan únicamente a la posibilidad de elegir entre dar su consentimiento para el tratamiento de sus datos con fines de publicidad conductual o pagar una tasa. En este sentido, el CEPD considera que ofrecer solo una alternativa de pago no debe ser el camino predeterminado para los responsables del tratamiento, debiendo considerar la posibilidad de ofrecer alternativas equivalentes que no impliquen el pago de una tasa, como una tercera opción intermedia.

Finalmente, el CEPD anuncia la elaboración de unas directrices más concretas sobre modelos “Pay or ok”, de las se está a la espera, para analizar las diferentes posibilidades con las que los responsables del tratamiento contarán.

“Además, algunas organizaciones deberán tener en cuenta la Ley de Servicios Digital (Digital Services Act) y la Ley de Mercados Digitales (Digital Markets Act) que introducen cambios importantes en el sector publicitario, exigiendo a plataformas en línea y motores de búsqueda mayor responsabilidad y transparencia en el uso de datos personales” concluye Fernández.

A FONDO

29