10 minute read

Analyse | IoT security, standaarden en protocollen

Analyse | Bram Dons

IoT security, standaarden en protocollen

IoT security vormt uitdaging voor eindgebruikers

Vrijwel alle elektronisch devices zijn binnenkort met het internet verbonden. Mobiele telefoons, auto’s, koelkasten, lichtschakelaars, elektriciteitsmeters, noem maar op. Tegen 2020 overstijgt het aantal IoT-devices de 20 miljard. Wat betekent deze explosieve groei voor security en met welke uitdagingen krijgen bedrijven straks te maken?

Wie naar de toekomst kijkt, begrijpt al snel dat het aantal IoT-devices de komende jaren explosief zal toenemen. De mogelijkheden van IoT zijn oneindig, maar daarmee ook het aantal devices dat gevaar loopt om te worden gehackt. Ieder met internet verbonden device kan als achterdeur fungeren voor kwaadwillenden om in netwerken van bedrijven door te dringen. Doordat besturingssystemen op IoT-devices meestal niet met security als primair doel zijn ontworpen, kennen deze bijna allemaal tekortkomingen op het gebied van security.

Bedrijven en organisaties en hun eindgebruikers moeten de komende jaren zich bewust zijn van de risico’s en gevaren bij de toepassing van IoT. Disruptieve cyberattacks op IoT, zoals DDoSaanvallen, kunnen voor de getroffen bedrijven schadelijke gevolgen hebben. Als duizenden IoT-devices proberen verbinding te zoeken met een website van een bedrijf, kan dat tot frustraties en verlies van inkomsten leiden.

Snelle patches De veiligheidsrisico’s van IoT zijn vergelijkbaar met die van ‘Bring Your Own Device’. Daarom moet bij elk IoT-project de factor security worden meegenomen. IoT-devices hebben soms hardware-platforms of software die volkomen nieuw zijn voor bedrijven. De risico’s van deze IoT-devices moeten daarom vooraf worden ingeschat.

Ook het aanbrengen van patches op grote aantallen IoT-devices vormt een uitdaging. Voor de meeste devices komt op zeker moment een firmware upgrade uit. Het is complex om die onmiddellijk op honderden remote devices uit te

voeren. Ook zorgwekkend is het omgaan met default credentials, wanneer IoTdevices voor het eerst in gebruik worden genomen. Een testomgeving voor het testen van de initiële configuratieinstellingen van devices is dan ook onontbeerlijk.

In hedendaagse IT-omgevingen is redundantie een vanzelfsprekend. De vraag is of bedrijven het concept van een gelaagd security-model ook voor IoTomgevingen kunnen implementeren. De grote hoeveelheid van nieuwe via Wifi verbonden devices genereren voor bedrijven een stroom van data bij de opslag, verwerking en analyse. Zij moeten deze data kunnen identificeren, legitimeren en erbinnen verdachte verkeerspatronen kunnen herkennen. Daarvoor zijn goede security analyse-tools nodig. De toepassing van IoT zal, ten slotte, een explosie van netwerkverkeer afkomstig uit streaming media, peer-topeer-applicaties en social networking laten zien. Om een hoge servicegraad te garanderen, moet hiervoor de vereiste bandbreedte worden toegevoegd, inclusief de benodigde traffic management en monitoring tools.

Cyberstorm Dat de risico’s van IoT niet denkbeeldig zijn, is al een paar keer in de praktijk gebleken. Nog geen jaar geleden was de wereld getuige van de ‘Mirai’-malware-aanval die IoT-devices als wireless routers, security-camera’s en VDI-recorders hackte. Ook op dit moment trekken experts aan de bel voor een nog gevaarlijkere ‘Reaper’ en ‘IoTroop’ malware. Deze malware verspreidt zich via security-lekken in IoTsoft- en hardware. Er zijn indicaties dat

‘Sterkte IoTbeveiliging hangt af van protocol’

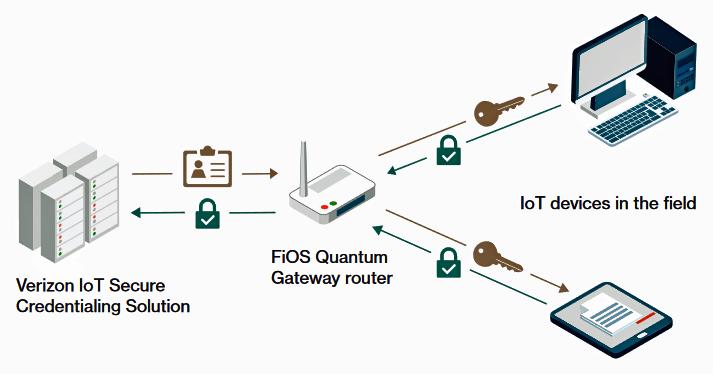

er al meer dan een miljoen organisaties zijn geïnfecteerd, zo meldt het Israëlische security-bedrijf CheckPoint Technologies. Het nieuwe virus zou een cyberstorm kunnen veroorzaken die het gehele internet kan platleggen. In tegenstelling tot Mirai, die naar default gebruikersnamen en wachtwoorden zoekt, zoals de bekende ‘admin’ en ‘password’, speurt de nieuwste malware naar zwakheden in devices. Gelukkig zijn er ontwikkelingen die dit soort aanvallen tegengaan. Er komen steeds meer routers op de markt die specifiek voor bepaalde IoT-omgevingen zijn ontwikkeld, zoals de FiOS Quantum Gateway router. Deze router gebruikt de IoT SC credentials van operator Verizon voor de FQG-routers die in het veld staan. IoT SC gebruikt standaard protocollen voor digitale certificaten. Het is toepasbaar voor een groot aantal IoTdevices. De firma Symantec biedt een SCSP-oplossing dat bescherming biedt aan applicaties en besturingssystemen. Voor de Wifi-thuismarkt bestaat er de Bitdefender Box die continue scant op verborgen achterdeurtjes, default instellingen en slecht beveiligde verbindingen.

IoT-standaarden Een manier om de beveiliging van IoT snel naar een hoger plan te tillen, is het omarmen van standaarden. Helaas is het massaal omarmen van standaarden nog ver weg. Pogingen daartoe worden gedwarsboomd door kwesties rond intellectuele eigendommen. Legertjes advocaten claimen rechten namens bedrijven als Microsoft, Samsung en Cisco. Voor hen staat er veel op het spel in een potentieel gigantische markt. De kans om de IoT-markt te domineren met eigen standaarden geven ze niet zomaar op.

Toch gloort er hoop. Twee van de grootste IoT-rivalen, de ALLSeen Alliance en het door Intel gesteunde Open Internet Consortium, vonden elkaar vorig jaar in de Open Connectivity Foundation (OCF). Een ander veelbelovend teken is de IEEE P2413-standaard die in een universele benadering bij de definitie van IoT-architecturen voorziet. Verder zijn er spelers die gevestigde technologieën als algemene lagen voor interoperability aanbieden. Zo kondigde tijdens de CES de

Client/Server versus Publish/Subscribe Bij IoT-protocollen zijn er twee groepen te onderscheiden, client/server en publish/subscribe. In het C/S-mo del bevat de server de data en geeft aan de client antwoord. Zo kan een client een temperatuur aflezen en weet op voorhand de server te con necteren. Het P/S-model verlangt dat devices via een tussenliggende broker communiceren. Zo kan een temperatuur elke minuut worden gesampled, maar wordt slechts een keer per uur gepubliceerd. Het ont koppelt de producent van de consument. P/S-protocollen zijn meer geschikt wanneer de infrastructuur onbekend is. C/S-protocollen zijn meer schaalbaar en bieden een be tere beveiliging vanwege de point-topoint-verbinding. Ze zijn echter min der schaalbaar, moeilijker te beheren en meer belastend voor het systeem.

ZigBee Alliance een universele taal voor IoT aan met de naam DotNet. Het protocol is al in veel devices geïmplementeerd die het ZigBee draadloze netwerk gebruiken. DotNet werkt ook al met Thread-netwerken.

Vertrouwen Zelfs al zou een deel van de IoT-technologie-stack zijn gestandaardiseerd, dan nog blijven er belangrijke hobbels te nemen. Het gaat niet alleen om de beveiliging zelf. Ook het vertrouwen bij bedrijven en consumenten is een punt van zorg. Uit onderzoek blijkt dat consumen

ten de beveiliging van IoT-devices massaal wantrouwen. Hoopvol is dat Europese chipfabrikanten dit voorjaar een IoT-cybersecurity baseline hebben voorgesteld voor nieuwe reguleringen, zoals security features als authenticatie en autorisatie. Het stelt eenvoudige richtlijnen voor bij toepassing van thermostaten en meer uitgebreide regels voor complexere devices als smartphones.

Analyse | Bram Dons

Figuur 3. IoT Eco fases (bron: Forrester)

Dit soort standaarden en protocollen zijn om een aantal redenen belangrijk. Ten eerste geeft het de garantie dat aangesloten IoT-devices met de IT-omgeving kunnen communiceren. Ten tweede kan ervan worden afgeleid welke beveiligingsmethoden mogelijk zijn. Zo kan worden bepaald wat het securityniveau is bij het koppelen van IoT-devices.

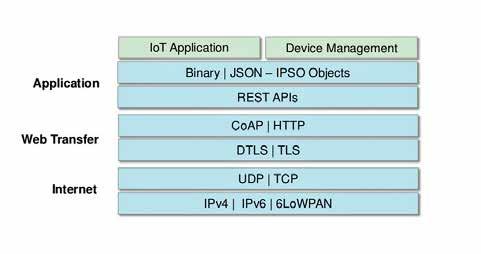

Keuze IoT-protocol Hoe sterk IoT-beveiliging is, hangt mede af van de keuze voor een protocol. Toch is dat niet het enige criterium. Andere overwegingen zijn bandbreedte, realtime prestaties, connectiviteit en memory footprint. Ook de gekozen hardware en de keuze voor open-source of proprietary spelen een rol. De verwachting is eigenlijk dat beveiliging de doorslag geeft, maar in de praktijk is dat interoperabiliteit. Bij de keuze voor een protocol is het nuttig terug te gaan naar de basis en naar het OSI 7-lagenmodel (zie tabel) te kijken. Het helpt om in te schatten welke OSI-lagen IoT gebruikt in relatie tot de gewenste uitvoeringstaken van communicatie, data exchange en device management.

Het OSI-model

7. 6. 5. 4. 3. 2. 1. APPLICATION PRESENTATION SESSION TRANSPORT NETWORK DATA LINK PHYSICAL

De belangrijkste focus ligt op het protocol dat de data-laag gebruikt. Er is veel keuze, maar de laatste tijd zien we vooral CoAP en MQTT opkomen. Ze worden gecombineerd met web-technologieën als XMPP en RESTful HTTP. Zowel CoAP als MQTT gebruiken kleine berichten en hebben een beperkte overhead. MQTT gebruikt onversleutelde TCP, maar met TLS/SSL is het verkeer te beveiligen.

CoAP draait alleen over UPD. Dit is minder betrouwbaar dan TCP, maar voor sommige IoT-applicaties is dat niet zo’n probleem, zoals het uitlezen van een temperatuur waarbij het niet uitmaakt dat sommige berichten verloren gaan. Net als TCP wordt UDP normaal gesproken niet versleuteld, maar het kan met DTLS voor beveiliging en met de technologieën RSA en AES of ECC en AES worden aangevuld.

Van beide protocollen is MQTT de meest volwassen en stabiele standaard. Maar CoAP heeft een enorm marktaandeel en ontwikkelt zich snel. Het is aannemelijk dat CoAP in de nabije toekomst een vergelijkbaar niveau bereikt als MQTT.

Home automation Voor home automation is een aantal specifieke protocollen ontwikkeld, waaronder Thread, Zigbee en Z-Wave. Google gebruikt Thread voor haar toepassing Nest met producten als Learning Thermostat en Nest Protect. Zigbee wordt door een groot aantal fabrikanten gebruikt, waarbij het IoT-verkeer

Figuur 4. Web- vs. IoT-architectuur (bron: Sensinode)

met 128 bit AES wordt versleuteld. De technologie is in een nek-aan-nekrace verwikkeld met Z-Wave. Deze laatste technologie kent een lagere transmissiesnelheid. Ook kunnen

Welke IoT-standaarden zullen overleven?

devices niet buiten hun eigen ‘home regio ‘worden gebruikt. Het heeft als optie een 128 bit AES-versleuteling. Tenslotte is er Apple Homekit. Dit is eigenlijk een software framework waarmee ontwikkelaars smart home devices aan hun iPhone en iPad kunnen koppelen. Er is een bridge naar Z-Wave en Zigbee in de maak. Tot dusver zijn er slechts enkele producten op de markt, waaronder Smart Lock.

Wel of geen protocol-standaarden? Vandaag de dag draaien er tientallen, zo niet honderden, protocollen op het web. Met de komst van IoT zullen er daar nog tientallen bijkomen. Ontwerpers moeten bij het ontwerpen van een systeem precies definiëren wat de eisen zijn en daarbij de juiste protocollen kiezen. Want, het internet is niet meer dan een drager, het kan voor IoT net zoveel protocollen inkapselen zoals het nu doet voor het web. Veel industrie-experts roepen om de standaardisatie van IoT-protocollen. Maar als er zo veel protocollen voor het web zijn, waarom dan niet voor IoT? Het enige verschil is dat IoT-protocollen, net zoals destijds het internet, nog hun betrouwbaarheid moeten bewijzen.

Protocollen voor IIoT De technologieën die schuilgaan achter het Industrial Internet of Things (IIoT) bestaan over het algemeen al jaren. Bij discus sies over IIoT komen drie termen vaak terug, remote toegang, Machine-to-Machine (M2M) en cloud. Vakgenoten reageren vaak al op die termen als de eerste is niks nieuws, de tweede doen we al jaren en de derde is een andere naam voor servers met aan hele lange kabel eraan. Toch is er wel iets nieuw aan IIoT. De automation-indus trie wil verschillende producten met elkaar laten communiceren. Interoperabiliteit is dus essentieel en daarvoor zijn standaar den en protocollen nodig. De volgende protocollen hebben de potentie om industriële devices met IoT-platforms te verbinden: OPC UA, DDS, http (REST/JSON) en de hiervoor al besproken MQTT en CoAP.

Het klassieke OPC is in de industrie wel bekend en is een standaard interface voor communicatie met Programmable Lo gic Controllers (PLCs). OPC UA is een uitbreiding met als doel het bieden van interoperabiliteit van OPCs. Het is een client/ server-protocol en voor de IT-wereld volko men nieuw. Het is een goede oplossing om PLC- en sensor data naar bestaande in dustriële applicaties als SCADA- en MESsystemen te brengen. Het probleem is dat bedrijven tot dusver zelf hun beveiliging ter hand moeten nemen. Onlangs heeft Micro soft op de IoT Expo in Taipei aangekondigd om voor het beveiligen van OPC UA mee te werken aan een open source, cross plat form Global Discovery Server (GDS). Data Distribution Service (DDS) is een pu blish/subscribe-protocol. In tegenstelling tot MQTT ,waar een gecentraliseerde bro ker voor nodig is, werkt DDS op peer-topeer basis. Het is een goede oplossing voor betrouwbare, realtime aflevering van data en wordt gebruikt voor snelle M2M-com municatie. Http is een connectionless client/serverprotocol en een vanzelfsprekendheid bin nen de IT- en webwereld. De industrie heeft wel wat ervaring met http voor device- en productconfiguratie, maar niet voor de uit wisseling van data. Dit gaat verandereren naarmate meer gateways en PLCs native http gaan ondersteunen. Maar, let op voor interoperabiliteit tussen http-producten. Vaak zijn de JSON-formats verschillend.