7 minute read

Trusted Wireless Environment streeft standaard voor wifi-security na

Initiatief van WatchGuard

Trusted Wireless Environment streeft standaard voor wifi-security na

Advertisement

De huidige aanpak rond wifi-security werkt niet. Dat is de stellige overtuiging van Ryan Orsi. Hij is director of product management bij WatchGuard. “Wat hebben we aan een beveiligingsmethode als WPA2 als ik met een eenvoudige pentester in vrijwel ieder ‘beveiligd’ draadloos netwerk binnen kan komen?”, vroeg hij zich retorisch af tijdens een bezoek aan Nederland. Het wordt tijd dat we wifi-security serieus gaan nemen, meent hij. Daarom is Orsi gestart met een project dat luistert naar de naam ‘Trusted Wireless Environment’, een poging om samen met alle relevante spelers in de wifi-wereld tot een serieuze standaard voor wifi-security te komen.

Ryan Orsi van WatchGuard: “Het blijkt niet mee te vallen om de industrie hierin mee te krijgen.”

“De wifiindustrie heeft veel te lang voorrang gegeven aan prestaties boven veiligheid”, stelt Orsi. “Het is tijd om de status quo te veranderen. Want al jaren maken cybercriminelen gebruik van de gaten in de wifibeveiliging om geld en gegevens te stelen van zowel bedrijven als consumenten.”

Kinderlijk eenvoudig

Hoe zij dat doen is vaak kinderlijk eenvoudig, meent Orsi. Ten eerste zijn er op de markt volstrekt legale apparaten als pentesters te koop. Daarmee kan iedereen een serieuze poging doen om een draadloos netwerk binnen te komen. “Ook in dit hotel lukte dat, net als in vrijwel ieder andere wifiomgeving die ik test”, vertelt Orsi tijdens zijn bezoek aan ons land. “Terwijl ook hier weer het wifinetwerk zogenaamd beveiligd is.”

Wellicht nog erger zijn rogue access points. Hierbij wordt gebruikgemaakt van een aanpak die ook wel ‘evil twin attack’ wordt genoemd en die vooral in openbare ruimtes populair is bij cybercriminelen. Het gaat om access points die in alle opzichten lijken op officiële wifibasisstations, terwijl zij dit niet zijn. Met name op stations en vliegvelden komen we deze veel tegen. Doordat veel gebruikers denken dat het om een officieel netwerk gaat, vertrouwen zij erop dat deze wifinetwerken goed beveiligd zijn. Vaak gaat het echter om een access point dat door criminelen is opgezet, met als doel malware op de aangesloten apparaten te plaatsen en zo inloggegevens en andere waardevolle informatie te stelen. Maar ook het vertrouwen dat mensen hebben in zogenaamd wel goed beveiligde draadloze netwerken klopt dus niet, meent Orsi. Zoals zijn pentestervoorbeeld wel laat zien.

Beweging

Hier moet iets aan gebeuren, vindt hij. Maar het blijkt niet mee te vallen om de industrie hierin mee te krijgen. Of dat een kwestie van commerciële belangen is of andere prioriteiten, durft Orsi niet te zeggen. Feit is in ieder geval wel dat hij nauwelijks fabrikanten tegenkomt die roadmaps hebben opgesteld waarin het verder verbeteren van wifisecurity een

prioriteit is. “Terwijl dit voor de afnemers zowel bedrijven, overheden als consumenten uitermate belangrijk is.”

Daarom is Orsi op het idee gekomen om zeg maar het publiek te mobiliseren. Dat doet hij via de zogeheten Trusted Wireless Environment Movement. Dit moet letterlijk uitgroeien tot een beweging die de fabrikanten prikkelt of zelfs onder druk zet om security serieus te gaan nemen. Wie dit thema belangrijk vindt, kan dit laten weten via de website https://www.watchguard.com/wgrdsolutions/jointhemovement.

Nieuwe standaard

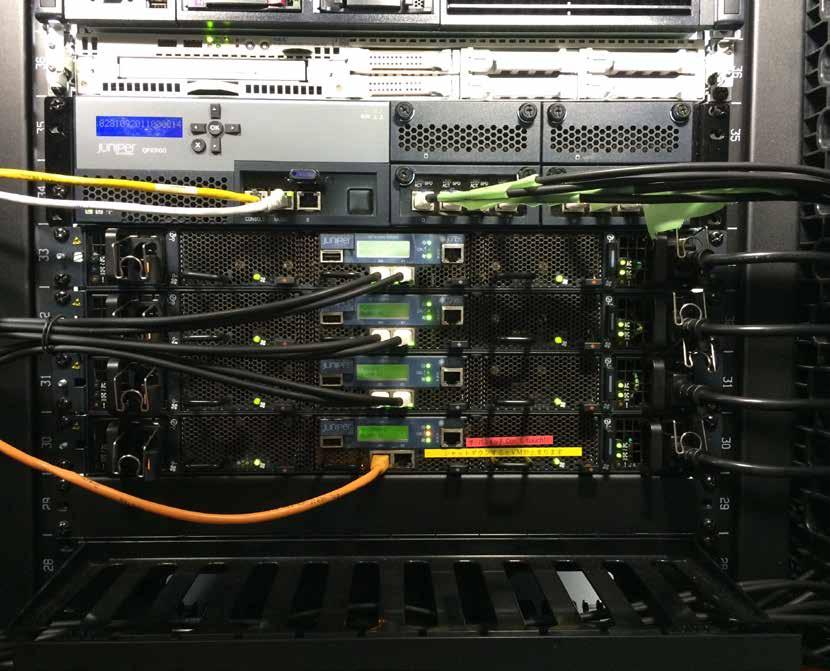

Doel van Orsi is om te komen tot een standaard op het gebied van wifisecurity. Die standaard beschrijft wat hem betreft waaraan apparatuur moet voldoen als het gaat om beveiliging tegen wifidreigingen. Dat geldt voor zowel netwerk hardware zoals access points en routers, als voor de apparatuur die via het wifinetwerk contact legt. Denk aan tv’s, laptops, smartphones, beveiligingscamera’s, koelkasten en domotica.

Volgens Orsi is de opvolger van de huidige Wifi 6standaard (IEEE 802.11ax) een prima kans om veiligheid een prominente plek te geven. “Ik ben blij als we in Wifi 7 echte security hebben ingebakken”, zegt hij. Daarnaast moeten ook niettechnische gebruikers veilige wifinetwerken volgens hem direct gemakkelijk kunnen herkennen. “Bijvoorbeeld met eenvoudige iconen.”

WPA3 geen goed antwoord

In de loop van dit jaar komen producten op de markt die WPA3 ondersteunen, een nieuwe standaard voor de versleuteling van draadloos netwerkverkeer. Deze standaard is een goede ontwikkeling, maar volgens Orsi beslist geen ultieme oplossing.

Zo biedt WPA3 volgens Orsi standaard geen weerstand tegen een evil twinaanval. Daarbij zetten aanvallers een wifinetwerk op met een naam die sterk lijkt op die van het originele wifinetwerk. Zo verleiden ze gebruikers met dat netwerk contact te leggen. Eenmaal verbonden kunnen de aanvallers het netwerkverkeer eenvoudig onderscheppen en op die manier bijvoorbeeld wachtwoorden en creditcardgegevens achterhalen. WPA3 biedt daar geen enkele bescherming tegen.

WatchGuard heeft inmiddels zelf het voortouw genomen en een raamwerk ontwikkeld voor veilige wifinetwerken: het Trusted Wireless Environmentframework. Dit framework biedt bescherming tegen wat Orsi de 6 belangrijkste wifibedreigingen noemt: rogue AP’s, evil twin AP’s, neighbour AP’s, rogue clients, adhoc networks en verkeerd geconfigureerde AP’s.

Onderzoek BitSight en Center for Financial Professionals: ‘Veel zorgen over

third-party cyberrisico’s’

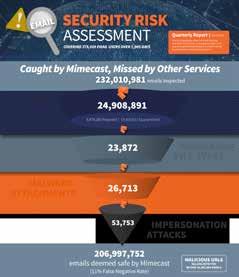

BitSight en het Center for Financial Professionals (CeFPro) hebben een gezamenlijk onderzoek gepresenteerd naar de uitdagingen waar financiële instellingen mee te maken hebben op het gebied van third-party cyberrisico’s. Het rapport, getiteld ‘Third Party Cyber Risk for Financial Service: Blind Spots, Emerging Issues & Best Practices’, concludeert dat het beheren van third-party cyberrisico’s noodzakelijk is, maar dat onder andere een gebrek aan continue monitoring en consistente rapportages ertoe leiden dat organisaties kwetsbaar zijn voor datalekken.

Veel organisaties werken met honderden thirdparties, waardoor risico’s ontstaan die actief moeten worden beheerd. Met name spelers in de financiële sector hebben te maken met een groot zakelijk leveranciersnetwerk van juridische organisaties, accountancy en HRorganisaties, consulting en outsourcing, IT en softwareleveranciers. Al deze leveranciers zijn een potentiële kwetsbaarheid wanneer de opdrachtgever het intrinsieke risico bij de uitwisseling van gevoelige data niet actief beheert.

Bedrijfsbeslissingen

“Het beheren van thirdparty cyberrisico’s is een topprioriteit voor bedrijven”, zegt Jake Olcott, Vice President of Communications and Government

Affairs bij BitSight. “In de financiële sector wordt al veel gedaan om risico’s te beheren. Het rapport toont echter aan dat er veel ruimte voor verbetering is, met name als het gaat om monitoring en effectieve rapportage.”

Thirdparty cyberrisico’s sturen belangrijke bedrijfsbeslissingen. Bijna 97% van de respondenten zegt dat cyberrisico’s die invloed hebben op thirdparties een groot probleem vormen. Bijna 80% zegt dat ze een relatie hebben opgezegd of zouden weigeren vanwege de cybersecurityprestaties van een leverancier. Een op de tien organisaties heeft een functie in het leven geroepen die zich bezighoudt met risico’s van leveranciers of thirdparties.

Consistente metingen

Er is een gebrek aan consistente metingen en rapportages van thirdparty risico’s. Slechts 44% van de respondenten rapporteert regelmatig aan hun managers en directie. Het gebrek aan consistente rapportages verklaart

mogelijk waarom een op de vijf respondenten denkt dat de directie of managers hun aanpak van thirdparty risicobeheer (TPRM) niet begrijpt.

Een meerderheid van de organisaties gebruikt geen kritieke tools. Respondenten vertrouwen nog steeds op methodieken zoals jaarlijkse onsite assessments, vragenlijsten en rondleidingen om de houding van thirdparty ten aanzien van security te beoordelen. Hierdoor ontstaat slechts een beperkt beeld van thirdparty cyberrisico’s. Ondertussen maakt slechts 22% van de organisaties gebruik van een leverancier van security ratings om de prestaties van derden continu te monitoren, dit terwijl 30% aangeeft te kijken naar een leverancier van security ratings.

TPRM-uitdagingen

Third Party Risk Management (TPRM)uitdagingen en zorgen voor de toekomst blijven groeien. Bedrijven maken zich zorgen over de nauwkeurigheid en

praktische waarde van risicoassessment data en over de onduidelijkheid over wie binnen een organisatie verantwoordelijk is voor dit type risicobeheer. Kijkend naar de toekomst richten respondenten zich op het ontwikkelen van effectievere securityprogramma’s, uptodate blijven op het gebied van nieuwe regelgevingen en het prioriteren van continue monitoring en zichtbaarheid.

Potentiële oplossingen

“Dit rapport roept een aantal interessante vragen en uitdagingen op voor de industrie. Clevel managers nemen verantwoordelijkheid en het is duidelijk dat de meerderheid van de respondenten begrijpt hoe groot thirdparty risico’s kunnen zijn. Daarnaast is ook duidelijk dat er helderheid moet zijn, met meer communicatie op directieniveau”, zegt Andreas Simou, Managing Director bij CeFPro. “Hoewel er de laatste jaren een significante groei is in effectiviteit, aandacht en resources voor thirdparty cyberrisico’s, is er nog steeds veel te doen. Bijvoorbeeld het inzetten van effectievere tools en technieken om de groeiende dreigingen binnen de industrie het hoofd te bieden, waarmee onder meer third en fourthparty cyberrisico’s zogenaamde concentratierisico’s worden aangepakt. Dit rapport toont een aantal potentiële oplossingen en mogelijkheden.”

Er komen steeds meer tools en best practices op de markt om organisaties te helpen bij belangrijke uitdagingen en zorgen die bij het onderzoek naar boven zijn gekomen. Om de risico’s effectief te beheren en toekomstige uitdagingen het hoofd te kunnen bieden, moeten organisaties gebruikmaken van best practices en continue monitoring zoals security ratings om cyberrisico’s te meten en te beheren met accurate thirdparty data.