6 minute read

PLANEACION Y ADMINISTRACION DE PROCESO DE MANTENIMIENTO A EQUIPOS

from numero 12

Ing. Cristian Alexander Ramírez Gómez Universidad Politécnica del Valle de México

INTRODUCCIÓN

Advertisement

En la mayoría de las empresas es necesario un área Tecnologías de la información o en su caso Soporte técnico para poder mantener la red y los equipos de cómputo en óptimas condiciones además de poder implementar nuevas tecnologías para agilizar y automatizar procesos tales como respaldos de información, generación de reportes, inventarios, puntos de venta, etc.

Para mantener una red segura se debe comenzar con capacitar a los trabajadores para una navegación segura y las bases para proteger sus equipos de cómputo como es el uso de un antivirus y firewall.

Es importante tener un proceso para realizar el mantenimiento a los equipos de computo comenzando con un inventario de equipos, generación de reporte de falla, reporte de solución y confirmación del usuario.

OBJETIVOS

Poder aplicar todos los conocimientos adquiridos en la universidad y en mi especialización en Gestión de la Ciberseguridad, sobre el mantenimiento preventivo y correctivo de los equipos de cómputo, configuración de redes de computadoras, Sistemas operativos, seguridad de la información y ciberseguridad.

DESARROLLO DEL PROYECTO

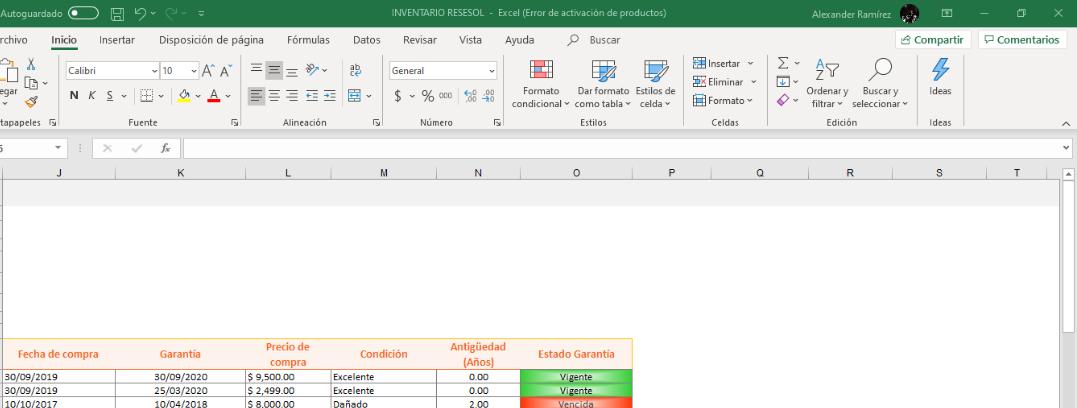

Se comenzó realizando un inventario de los equipos de computo e impresoras que se tenían en la empresa para poder comenzar con los mantenimientos preventivos y correctivos. En el mantenimiento a los equipos de cómputo se realizaban actividades como:

Respaldo de información Remplazo de HDD (En caso de ser necesario) Formateo de equipo de computo Instalación del sistema operativo Actualización e instalación de controladores Instalación del software requerido por el trabajador Instalación y configuración de antivirus 12

Configuración de impresora en el equipo de computo

Al finalizar todas las actividades se proseguía a la entrega del equipo de computo al trabajador para verificar que tuviera lo necesario para que pudiera realizar sus actividades. Al momento de la entrega del equipo de cómputo se le informaba al trabajador que, si surgía algún problema con su equipo, software o sistema en particular, se pusiera en contacto para poder realizar Soporte Técnico de manera remota utilizando la herramienta de TeamViewer y de esta manera poderle ayudar lo más pronto posible.

Se realizaron diversas cotizaciones de equipos de cómputo para poder remplazar los equipos antiguos ya que tenían demasiados problemas o el hardware era muy limitado para poder funcionar correctamente, de igual manera se cotizaron impresoras de tinta rellenable para remplazar a las impresoras de cartucho y de esta manera reducir costos en consumibles.

Se recomendó poder realizar un mantenimiento preventivo cada 2 semanas para poder actualizar el sistema operativo, el software y realizar inspecciones completas con el antivirus en busca de archivos infectados.

Se llevó a cabo una platica sobre las recomendaciones para una navegación segura por internet y la importancia de un antivirus. Con mi experiencia y conocimientos adquiridos en la especialización en Gestión de la Ciberseguridad en Perú he logrado comprender la importancia de mantener una red interna segura y que la principal vulnerabilidad en una red es el propio usuario al navegar por sitios inseguros y descargar archivos desconocidos.

Se recomendó implementar un IDS/IPS como pfsense para mejorar la infraestructura de seguridad en la red, además de poder implementar reglas de firewall y filtrado de paquetes a nivel de la capa de aplicación. Se realizó un respaldo de la información primordial de la empresa como es el inventario y documentos confidenciales, además se recomendó establecer un horario especifico para poder llevar a cabo esta actividad sin interrumpir las labores de los trabajadores.

Se crearon y configuraron cuentas de correo electrónico a los trabajadores de la empresa para poder organizar los correos de acuerdo con el asunto. Se realizó una cotización de monitores para poder tener mayor espació de trabajo y mejorar la productividad, se compraron accesorios para transmisión de datos y video, además de entregar mouses a los trabajadores que contaran con laptop.

Frecuentemente se realizaba la compra de consumibles para la impresora y de esta manera mantenerla siempre lista para funcionar. 13

Se llevo a cabo una platica sobre como reconocer un ataque de phishing, los métodos más usados en la actualidad para el robo de cuentas bancarias y de redes sociales, de esta manera advertir a los trabajadores de nunca dar información bancaria por teléfono y en caso de recibir una supuesta llamada de un cargo desconocido colgar y marcar a los números telefónicos del banco que se encuentran en la parte trasera de la tarjeta.

Formato de inventario de equipos de cómputo e impresoras.

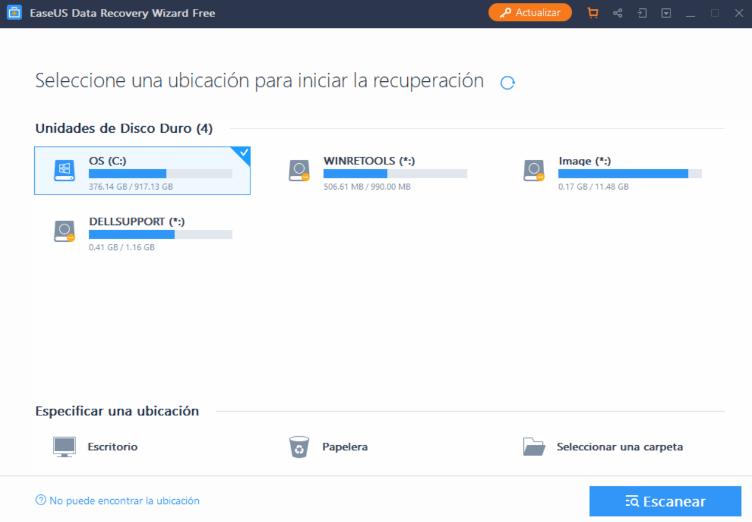

EaseUS: Software utilizado para la recuperación de información de discos duros internos o medios extraíbles como USB o discos.

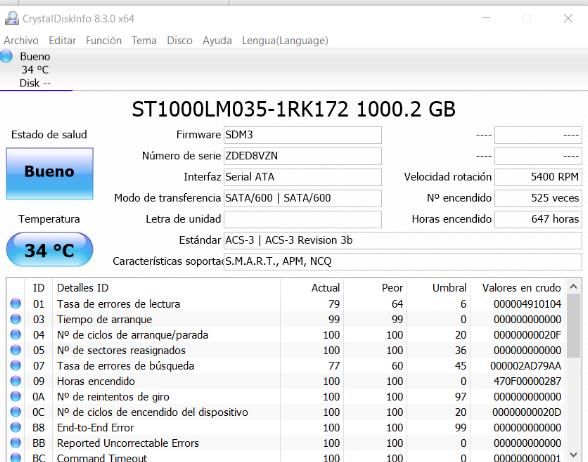

CrystalDiskInfo: Software utilizado para revisar el estado del disco duro y saber si es necesario remplazar el disco duro por uno nuevo.

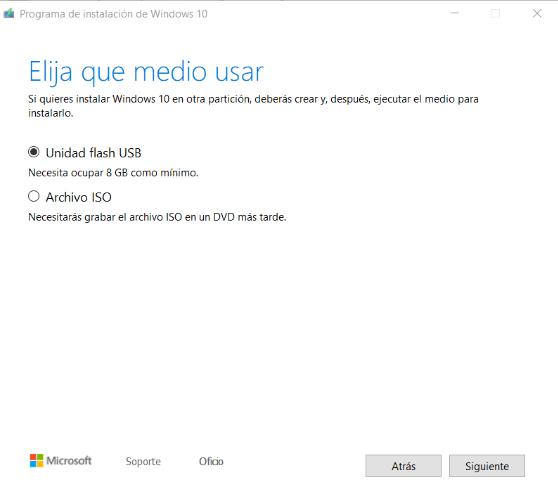

Media Creation Tool: Software oficial de Windows para crear una USB como medio de instalación de Windows 10.

Driver Booster: Software utilizado para actualización de controladores.

Equipos de cómputo antiguo y con fallas en disco duro que fueron remplazados por laptops con mejor procesador y gran capacidad de almacenamiento en disco duro.

Evidencia de algunos de los equipos de cómputo adquiridos, instalados y/o con mantenimiento preventivo-correctivo.

RESULTADOS

Como resultado de las actividades realizadas en la empresa se logro mantener los equipos de cómputo funcionando correctamente además se capacitó al personal para que utilice mejor los recursos de las computadoras, así como también navegar por internet de manera segura evitando los sitios web inseguros y descargas de archivos desconocidos, el personal de la empresa ahora es capaz de para realizar el respaldo de información de sus equipos y el uso correcto del antivirus.

CONCLUSIÓN

En mi punto de vista el área de soporte técnico o también llamada IT es muy importante ya que puede agilizar y automatizar muchos de los procesos que los trabajadores realizan y de esta forma mejorar la productividad, si no se lleva una correcta organización en esta área pude tener un efecto negativo en la productividad ya que la red y los equipos de cómputo deben tener siempre un correcto funcionamiento y en caso de alguna falla darle solución lo más pronto posible, además hoy en día es importante estar siempre informados sobre la seguridad informática y aplicar las mejores practicas de seguridad desde el personal hasta la infraestructura de la red.

BIBLIOGRAFÍA

1. Walker, Gary (2001) “Gestión de problemas de TI” Prentice Hall. pp. 85-113 2. Kent D. Stuckey (1996), “Internet”, pp. 6-47 3. Windley, Phillip J. (2002). “Brindar servicios de alta disponibilidad utilizando un modelo de soporte de múltiples niveles”. Windley’s

Technometria. 4. Kajko-Mattsson (2004). “Problemas dentro del soporte front-end” 5. ISACA (2008). ISACA MANUAL DE PREPARACIÓN AL EXAMEN CISM 2008. Information Systems Audit and Control Association