11 minute read

NETWITNESS

NETWITNESS: ‘ORGANISATIES HEBBEN VAAK GEEN IDEE VAN DE COLLATERAL DAMAGE’

Incident Response als verzekering

Te veel organisaties denken nog altijd dat een hack hooguit bij de buren plaats zal vinden en niet bij henzelf. Als je dan toch wordt aangevallen, moet je weten wat je te doen staat. Hierbij komt de Incident Responseservice van NetWitness van pas. “Direct alle stekkers uit de netwerkapparatuur trekken, is het onverstandigste wat

je kunt doen.” Tekst: Martijn Vet

Tijdens de pandemie is, met de versnelde digitalisering, het aantal cyberdreigingen flink toegenomen. Daar komt bij dat hackers steeds betere tools hebben en steeds strategischer te werk gaan. “Een hacker zet meestal niet direct de aanval in, maar gaat eerst eens rustig bekijken waar de kroonjuwelen zich bevinden,” vertelt Hielke Veltman, Channel Alliance Manager bij NetWitness.

Paniekreactie

Wanneer een organisatie een ongenode gast opmerkt, is vaak de eerste reflex alle kabels uit de netwerkapparatuur te trekken en de oude backup herstellen. “Dat is een “Veel organisaties willen meer dan de firewalls en andere securitymaatregelen die ze al hebben getroffen maar weten niet waar ze moeten beginnen. Hen raad ik aan op z’n minst een Incident Responsedienst te nemen. Zie het als een verzekering, maar dan een die niet uitkeert, maar met jou op zoek gaat naar de hacker en naar een oplossing om nu en in de toekomst erger te voorkomen. Dat kan ertoe leiden dat we gaan onderzoeken waarom de hack heeft plaatsgevonden. Was het een doelgerichte aanval of heeft iemand op een phishinglink geklikt? Moet ik wat doen aan bewustwording? Dat is iets waar onze partners dan weer sterk in zijn: vooraf onderzoeken of je uptodate bent en via pentesting het hele netwerk scannen. Ook kunnen zij je medewerkers trainen met een bewustwordingscampagne.”

Flexibele schil

Wordt een organisatie gehackt, dan is meestal niet de menskracht aanwezig om het te onderzoeken. Daarmee biedt de Incident Responseservice een flexibele schil. “Dat is geen overbodige luxe, zeker niet als je geen zaken meer kunt doen en je niet weet hoe je met de pers moet omgaan. Vaak hebben organisaties wel een globaal idee van de schade, maar niet van de collateral damage.” Als het eenmaal nodig is om op incidenten te reageren, kan dat fysiek of op afstand. “We doen dit altijd binnen Europa en houden daarbij vanzelfsprekend rekening met de AVG.” ◾

paniekreactie voor de korte termijn. Een hacker heeft dan juist in de gaten dat hij is ontdekt. Wij zeggen altijd: the postman always rings twice. Een hacker komt vaak terug om alsnog toe te slaan als de dijkbewaking niet is versterkt.”

Waar te beginnen?

Naast diensten voor Network Detection and Response en Endpoint Detection and Response (gezamenlijk aangeduid als XDR (eXtended Detection and Response) biedt NetWitness ook Incident Response als service aan. Daarbij stelt de specialist zich op als agnostic vendor: het is niet nodig om SIEM of XDRdiensten van NetWitness af te nemen.

Hielke Veltman

CYBERCRIMINELEN VOLGEN STEEDS VAST STRAMIEN BIJ EEN HACK De acht fasen van een succesvolle cyberaanval

Cybercriminelen bereiden een aanval grondig voor. Als MSSP moet je de verschillende fasen kennen om adequaat in te kunnen spelen op de dreigingen.

Tekst: Mels Dees

Wie zich niet goed voelt gaat naar de dokter en hoopt op een behandeling of medicijn. Maar daarnaast stellen mensen hun arts vaak de vraag hoe de ziekte of kwetsuur precies ontstond. Waren er al eerder signalen? Had er ingegrepen kunnen worden voor een bepaalde infectie zich in volle omvang manifesteerde? Zo is het bij cyberaan vallen ook. Tegen de tijd dat systemen zijn geblokkeerd en losgeld in het kader van een ransom ware-aanval wordt geëist, zijn de criminelen soms al maanden actief in het netwerk. De succesvolle cyberaanval volgt bijna altijd dezelfde stappen. Channel Connect zet de acht fasen op een rij.

1. Verkenning

Allereerst gaan hackers op jacht naar potentiële doelwitten. Dit kunnen zowel bedrijven als personen zijn. Het kan hen bijvoorbeeld gaan om geld, toegang tot gevoelige informatie, het zorgen voor imagoschade, etc. Vervolgens gedragen ze zich als detectives en verzamelen informatie om hun doelwit echt te begrijpen. Dat gaat van het onderzoeken van e-maillijsten tot open source-informatie, van pogingen data uit gelekte wachtwoordbestanden te matchen aan medewerkers, tot het scannen van vacatureteksten. De inzet van de criminelen is om het netwerk van het slachto er nóg beter te kennen dan de mensen die het beheren en onderhouden. Ze checken daartoe of er zwakke punten zijn. Eigenlijk is de verkenningsfase de belangrijkste. Niet alleen omdat die tot de beslissing leidt de aanval daadwerkelijk uit te voeren, maar ook omdat er veel tijd mee bemoeid is. Soms zijn aanvallers er maanden mee bezig.

2. Kiezen voor aanvalstype en bewapening

Nadat criminelen een goed beeld van de kwetsbaarheden bij hun target hebben (en daarbij beslist geen ventilatoren, buitenthermostaten, bewakingscamera’s en andere endpoints overslaan) bepalen de aanvallers welke aanvalsstrategie het meest geschikt is om een bres te slaan in het netwerk. Spoofi ng door een vervalst gastennetwerk? Een nepmailtje van de snackbar om de hoek die elke week de vrijdagmiddagborrel brengt? Het standaard admin-wachtwoord van de airco manipuleren?

In veel gevallen is er maar één gebruiker nodig om een slechte link te openen of kwaadaardige malware te downloaden en te installeren.

3. Het bruggenhoofd

Deze fase van de levenscyclus van een cyberaanval komt in beeld zodra de exploit in het netwerk, de code of het systeem is geïmplementeerd. En vooral: niet direct worden ontdekt en afgeslagen. Het biedt ruimte een bruggenhoofd te bouwen van waaruit de vijand wapens in stelling kan brengen om volgende stappen te ondernemen. Klinkt dat als oorlogstaal? Zeker. De vijand heeft voet

aan de grond gekregen, maar zou, bij ontdekking nog heel eenvoudig te weren zijn.

4. Omsingeling

De volgende fase is ingewikkeld. Om bij de vergelijking met een oorlog te blijven: de jonge rekruten willen nu meteen uit de startblokken, maar het is veel verstandiger het slachtoffer langzaam te omsingelen. Het primaire doel van deze fase is niet om toegang te krijgen tot de gewenste gegevens, maar om een veilige verbinding met het thuisnetwerk van de criminele organisatie op te bouwen. De aanvoerlijnen moeten betrouwbaar zijn, zonder op te vallen. Zo kunnen de criminelen communiceren en data overdragen tussen de geïnfecteerde omgeving en de eigen infrastructuur. Het is in deze fase voor een aanvaller de uitdaging om dit verkeer er te laten uitzien als ‘normaal’ webverkeer. Dat is vooral ook essentieel om langdurig onopgemerkt te blijven in het systeem.

5. Laterale beweging

De laterale fase verwijst naar de verschillende technieken die aanvallers gebruiken om zich te verplaatsen en verspreiden binnen een netwerk. In de meeste gevallen proberen aanvallers zich te verplaatsen van het ene systeem naar een ander systeem, en toegangsrechten te verkrijgen om bij de meest waardevolle gegevens van een netwerk te komen. Wanneer zij worden ontdekt op één van de systemen, hebben zij nog de mogelijkheid om vanuit een nieuwe positie de aanval voort te zetten.

6. Commando en controle

Ook dit klinkt als een legeroefening, maar het geeft wel in essentie de zesde fase van de aanval aan. De tegenstanders hebben nu het bevel aan elke kant van de bestaande verbinding en voeren hun aanvalsplannen uit. Ze hebben de controle over het netwerk, het systeem of de applicatie(s) van hun beoogde slachtoffer. De aanvallers beginnen het proces van het extraheren van de persoonlijke informatie of gevoelige gegevens en verzamelen die aan hun kant. Die gevoelige gegevens verschillen per gekozen target. Bij de zorg zal het dan bijvoorbeeld gaan om data uit het Elektronisch patiëntendossier (EPD)

Dit extraheren gebeurt vaak onder de neus van de gebruikers. Aanvallers gebruiken namelijk dezelfde toepassingen en protocollen als zij. Zo vallen ze nauwelijks op.

7. De ‘bonus’

Wanneer de data zijn ontvreemd, kan de aanvaller ook nog eens besluiten om ransomware toe te passen. Als men beide acties op het slachtoffer loslaat, dan spreken we over ‘double extortion’.

8. De oogstfase

Uiteindelijk hebben de aanvallers hun doel bereikt. Soms worden hun activiteiten pas veel later ontdekt, maar het laatste jaar maken aanvallers zich juist bekend, of ondernemen een opvallende actie zoals het blokkeren van een website. Dit om losgeld te eisen voor de vrijgave van gegijzelde data, of deblokkade van het systeem.

Het juiste wapen voor elke aanvalsfase

Op elk niveau van de aanvalscyclus kan een MSSP een rol spelen bij het weren, ontdekken of neutraliseren van een aanval. In deze editie van ChannelConnect komt een groot aantal van die technieken aan de orde van endpointbeveiliging (bijvoorbeeld antivirus), via firewalls tot 2FA en de wachtwoordloze toegang die FIDO mogelijk maakt. Het is voor iedere dienstverlener van belang te weten welke verdediging bij welke aanvalslinie past, om eindklanten maximaal te beveiligen. ◾

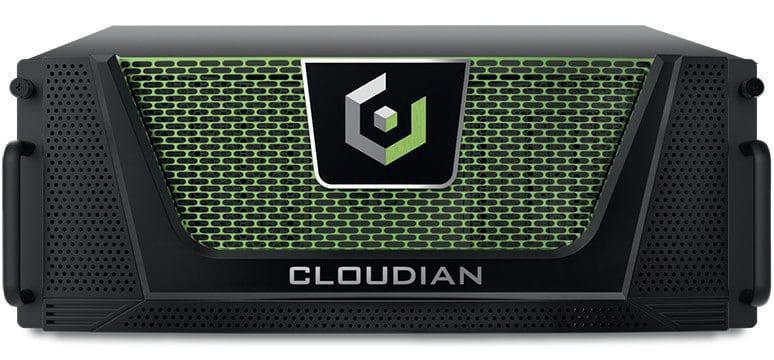

CLOUDIAN BIEDT SOFTWAREMATIGE OPSLAG UITSLUITEND VIA PARTNERS

Cloudian levert met zijn S3 Storage-oplossing niet alleen het ideale platform voor back-upvoorzieningen, maar volgens Mark Dik, verantwoordelijk voor het ontwerpen van S3 Cloud Infrastructure Oplossingen, is dit het opslagsysteem van de toekomst. Hij legt uit voor wie de oplossing interessant is. Tekst: Mels Dees

De groep eindklanten die de object storage-oplossingen van Cloudian gebruikt is heel divers. “Op basis van toepassingsmogelijkheden (use cases) kunnen we iedereen bedienen, van kleinere ondernemingen tot enterprise organisaties en van financiële instellingen tot productieorganisaties, ziekenhuizen en overheden,” legt Mark Dik uit. Daarbij is het verzorgen van back-up van oudsher de meest gebruikte activiteit waarvoor het platform van Cloudian wordt gebruikt. “30% van de afnemers gebruikt het om te integreren met de verschillende back-up-omgevingen om zich met onze object lock opties extra te beveiligen tegen ransomware,” geeft Dik aan. S3 Storage heeft volgens hem echter veel meer in zijn mars. “Eigenlijk is het de storage-oplossing van de toekomst. Veel applicaties zijn inmiddels zodanig geschreven dat ze koppelen aan het internet door data direct naar S3 Storage weg te schrijven.” Dan heb je in de praktijk dus niet meer te maken met bijvoorbeeld een storage array met een filesystem. “Het werkt vanuit de URL, waardoor je data portable zijn. Het maakt niet meer uit of je de opslagomgeving vanuit de cloud benadert, vanuit een container, direct vanuit de applicatie, lokaal of een combinatie van deze. Je kunt het overal gebruiken.” Om die reden is het natuurlijk heel geschikt als back-up, maar het gebruik verschuift in de praktijk nu ook naar datalake-achtige en IoT-toepassingen, is de observatie van Dik. “Er zijn nu camera’s op de markt die beelden rechtstreeks naar S3 schrijven. Je koppelt daar automatisch metadata aan. En die metadata is doorzoekbaar. Dit geeft veel nieuwe toepassingsmogelijkheden doordat we in tegenstelling tot traditionele opslagsystemen ongelimiteerd databronnen aan elkaar kunnen koppelen.”

Elke wijziging als nieuwe versie opslaan

Mensen zien soms niet direct hoe ons systeem werkt, weet Dik. “In de kern komt het erop neer dat we elke keer dat de gebruiker iets wijzigt in een object, en daarmee bedoelen we een file of foto, een nieuwe versie opslaan. De versie die je als laatste wegschreef wordt als actuele kopie getoond. Maar alle voorgaande versies zijn er ook nog. Dus als een hacker er al bij zou komen en de file probeert te versleutelen om losgeld te vragen, dan moet dit voor ieder individueel object gebeuren. Ons systeem detecteert dat en kan het door middel van een Write-Stop stoppen. Vervolgens kun je simpelweg de voorlaatste versie van het document openen, waardoor in zeer korte tijd de situatie weer opgelost kan worden.” Deze manier van werken heeft nog een voordeel: er is geen externe back-up meer nodig, want het systeem verzorgt en synchroniseert continu zijn eigen back-up. “Als je al een nadeel wilt aanwijzen, dan is het wellicht dat we vrij veel opslagruimte nodig hebben. Het is daarom zaak het aantal kopieën en de bewaartermijn goed vast te leggen.”

Veilig wegschrijven

Dat zorginstellingen en banken de oplossing van Cloudian omarmen, zoals Dik aangaf, is niet gek. De veiligheid van de opgeslagen data is door de technologie die de fabrikant ontwikkelde gegarandeerd. Dik: “We ontkoppelen de metadata van de daadwerkelijke data. De gegevens zijn zonder elkaar onbruikbaar. Daarnaast kunnen we de data die naar het platform geschreven

Mark Dik

worden ook beveiligen tegen het verwijderen.” Als die data vastliggen voor een bepaalde retentieperiode, dan kan noch Cloudian, als leverancier, noch een hacker daar iets mee doen. “Wat we daarmee bieden is een soort objectlock. De gebruiker kan de data ongelimiteerd lezen, maar kan het niet verwijderen.”

Incentive als partners hun omzettarget halen

Tijdens het gesprek wordt de aandacht soms afgeleid door de kleurrijke motieven van een flipperkast. “Dat is een incentive voor onze partners,” legt Mark Dik uit. “Bij het behalen van een bepaald omzettarget krijgen ze een flipperkast. En uiteraard hebben we er hier op kantoor ook een staan, die nemen we ook regelmatig mee naar evenementen.” Dit vormt een logisch bruggetje naar de rol die de partners van Cloudian hebben. Dik: “Cloudian werkt volledig indirect, dus altijd via partners. Dat betekent ook dat we partners enthousiasmeren en trainen. En dat we leads doorgeven aan hen.” Mark Dik speelt zelf een rol bij het begeleiden en trainen van partners. “Op het eerste gezicht lijkt ons product simpel. Het is immers op software gebaseerde storage.” Cloudian levert een applicatie, die partners voor hun klanten zowel op fysieke, als op virtuele hardware kunnen installeren – en ook in containers. “Maar je moet natuurlijk wel weten waar je mee bezig bent. Dat is waar we partners en hun medewerkers in trainen.” Het gaat er vooral om, maakt Dik duidelijk, dat de oplossing past binnen de omgeving van de klant. “Als een van onze partners bezig is met de afronding van een verkooptraject, dan gaat de propositie ook door mijn mailbox. Ik wil graag weten welke configuratie waarvoor gebruikt gaat worden, en of dat ook de slimste manier is om het probleem van de eindklant op te lossen. We zorgen er liever voor dat die toets vooraf aan de implementatie wordt gedaan, dat bespaart veel mogelijke obstakels in een later stadium.”◾