4 minute read

Analyse | Meeste aanvallen in 2017 door ransomware

by iMediate

Analyse | Bram Dons

SSL-aanvallen nemen toe

Is SSL nog wel zo veilig?

Tegenwoordig gebruiken hackers ook SSL-beveiligde verbindingen om hun kwaadwillende activiteiten te verbergen. Doordat een groot deel van het netwerkverkeer van ondernemingen op deze manier is beveiligd, wordt het voor IT-beheerders steeds moeilijker om onderscheid te maken tussen ‘goed’ en ‘slecht’ netwerkverkeer. Zijn dit soort verbindingen nog wel veilig?

De intentie van het al twintig jaar oude SSL-protocol was om een versleutelde veilige verbinding tot stand te brengen tussen twee media, client en server. Maar, net zoals alle andere netwerktechnologieën, kent ook SSL/TLS een aantal zwakke plekken. Hackers maken daarvan gebruik. Het resultaat zien we door de verschillende types aanvallen die via SSL plaatsvinden. Malware-families gebruiken in toenemende mate het SSL-protocol om de communicatie tussen een gecompromitteerd eindpunt en een hackers command and control (C&C) punt te versleutelen. Bijna 6o procent van de ‘malicious payloads’ van banking Trojan-families als Zbot, Vawtrak en Trickbot gebruikten dit voorjaar SSL/TLS bij hun C&C-activiteiten. Een andere 12 procent van deze kwaadaardige payloads betrof het stelen van informatie via Trojanfamilies als Fareit en Papra. Tot slot was een kwart van alle payloads afkomstig van ransomware-families en ook phishing gebruikt SSL.

Is ‘slotje’ veilig? Door het tonen van het woord ‘secure’, de letter ‘s’ in een URL (https://...) en/of het slotje op de webpagina, gaan eindgebruikers er van uit dat ze met veilige websites te maken hebben. Dat is helaas niet altijd het geval. Eindgebruikers realiseren zich vaak niet dat deze indicatoren alleen iets zeggen of het certificaat dat (hopelijk) valide is bij een SSLverbinding. Maar het biedt geen enkele

garantie dat de betreffende website legitiem is of claimt te zijn. De enige manier waarop eindgebruikers kunnen vaststellen of een website daadwerkelijk tot de echte eigenaar behoort, is om naar het certificaat zelf te kijken. Sommige webbrowsers maken het makkelijk door de domeinnaam van de eigenaar te tonen. Soms krijgt het gebruik van open source Certificate Authorities (CA’s), zoals Let’s Encrypt, de schuld van het toenemend aantal SSL-aanvallen. Maar ook de gerenommeerde CA’s als Symantec blijken niet altijd zo betrouwbaar te zijn. Zo klaagde Google in 2015 Symantec aan dat ze certificaten uitgaven voor Google Chrome aan domeineigenaren die niet uitvoerig waren gecheckt via een Extended Validation (EV).

Beveiliging Helaas biedt het merendeel van beschermingsoplossingen tegen Distributed Denial of Service (DDoS)-aanvallen alleen bescherming tegen bepaalde typen aanvallen. In veel gevallen worstelen zij nog met SSL-aanvallen. Bij veel security-oplossingen ontbreekt verder de mogelijkheid om versleuteld netwerkverkeer te ontsleutelen en te inspecteren. Daarmee is de data kwetsbaar voor cyberaanvallen. Zelfs voor oplossingen die daar wel toe in staat zijn, vormt dit vaak een zware processing-belasting voor de servers. De afgelopen jaren hebben op SSL gebaseerde aanvallen zich verspreid tot een drietal typen: web-aanvallen, aanvallen op de SSL-infrastructuur en DDoS-aanvallen. Het merendeel van de bedrijven beschikt over heeft een oplossing voor het eerste type, web-aanvallen. Dergelijke oplossingen ontsleutelen weliswaar

het dataverkeer met behulp van een in line decryption device, maar zijn vaak niet in staat om een hoog volume van versleutelde DDoS-aanvallen aan te kunnen. De meeste security-oplossingen zijn ook eindgebruikersoplossingen en niet in staat om de verschillende type aanvallen te kunnen pareren. Hybride beveiligingsoplossingen kunnen hierbij helpen, zoals DefenseSSL van Radware. Deze oplossing beschermt tegenaanvallen als TCP SYN Floods, SSL Negotiaton Floods, HTTPS Floods en Encrypted Web Attacks.

‘Overstap naar TLS v1.2 is een must’

Sommige geavanceerde security-oplossingen gebruiken fuzzy logic engines om realtime het dataverkeer te analyseren. Daarbij wordt continue het gedrag van het dataverkeer, de eindgebruikers en applicaties verzameld. Aan de hand van een aantal karakteristieke parameters wordt een analyse gemaakt en realtime een beslissing gemaakt over ernst van de aanval. Op basis daarvan, neemt het systeem tegenmaatregelen.

Tot slot, de ultieme beschermingsmaatregel is een systeem dat volledige beIn april 2015 zijn SSL en de eerste versies van TLS door de internationale organisatie voor beveiligingsstandaarden voor databescherming, de PCI Security Standards Council, de PCI DDS-standaard v3.1 verwijderd en heeft voor 30 juni 2018 ingesteld voor migratie van SSL en TLS. De standaardiseringsorganisatie verlangt dat alle bedrijven overstappen van SSL- en oudere TLSversies naar de nieuwe versie van TLS v1.2. Voor alle nieuwe implementaties is het gebruik van SSL of vroege TLS-versies niet meer toegestaan.

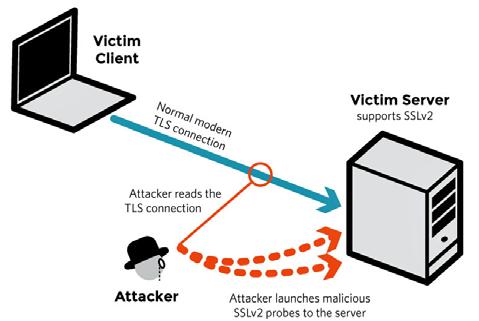

Migratie van SSL naar TLS SSL v3.0, en haar opvolgers TLS v1.1 en v1.2, zijn niet langer veilig. Vanaf de SSL release v3 zijn er al niet meer te repareren onvolkomenheden in het protocol geïdentificeerd. Dit speelt al vanaf 2014 met aanvallen van Freak, Poodle, WinShock en recenter Drown. Hierdoor is er een dringende behoefte ontstaan om naar een meer veilige omgeving te migreren, minimaal naar TLS versie 1.2 en hoger.

scherming biedt tegen verschillende types - multivector-aanvallen, met inbegrip van SSL, en daarnaast een hoge schaalbaar heid heeft naast innovatieve methoden om risico’s te minimaliseren. Naast het implementeren van protectiesystemen, valt ook een overstap naar het TLS v1.2- protocol aan te bevelen.

Figuur 2: Attack Migitation Device (bron: Radware}research)

Overheid en TLS-migratie De Nederlandse overheid schrijft in Digikoppeling van 4 april 2016 dat ervoor gekozen is om PKI overheid certificaten te gebruiken voor het communicatielokaal (TLS). In het voorschrift TLS004 staat beschreven dat TLS v1.0 en v1.1 vanaf 10 september 2016 niet meer mogen gebruikt. Diverse instanties, zoal NIST, ENISA en NCSC, adviseren te migreren naar een veiliger versie van TLS, zoals TLS v1.2 of hoger.

Meer informatie migratie SSL naar TLS In het document ‘Migrating from SSL and Early TLS information supplement’ worden de richtlijnen voor de migratie beschreven. Dit document kan worden geraadpleegd op: https:// www.pcisecuritystandards.org/documents/Migrating_from_SSL_Early_ TLS_Information%20Supplement_ v1.pdf