securit y dossier 2017 | chan n e lco n n ec t

Analyse | Bram Dons

SSL-aanvallen nemen toe

Is SSL nog wel zo veilig? Tegenwoordig gebruiken hackers ook SSL-beveiligde verbindingen om hun kwaadwillende activiteiten te verbergen. Doordat een groot deel van het netwerkverkeer van ondernemingen op deze manier is beveiligd, wordt het voor IT-beheerders steeds moeilijker om onderscheid te maken tussen ‘goed’ en ‘slecht’ netwerkverkeer. Zijn dit soort verbindingen nog wel veilig? De intentie van het al twintig jaar oude SSL-protocol was om een versleutelde veilige verbinding tot stand te brengen tussen twee media, client en server. Maar, net zoals alle andere netwerktechnologieën, kent ook SSL/TLS een aantal zwakke plekken. Hackers maken daarvan gebruik. Het resultaat zien we door de verschillende types aanvallen die via SSL plaatsvinden. Malware-families gebruiken in toenemende mate het SSL-protocol om de communicatie tussen een gecompromitteerd eindpunt en een hackers command and control (C&C) punt te versleutelen. Bijna 6o procent van de ‘malicious payloads’ van banking Trojan-families als Zbot, Vawtrak en Trickbot gebruikten dit voorjaar SSL/TLS bij hun

C&C-activiteiten. Een andere 12 procent van deze kwaadaardige payloads betrof het stelen van informatie via Trojanfamilies als Fareit en Papra. Tot slot was een kwart van alle payloads afkomstig van ransomware-families en ook phishing gebruikt SSL.

Is ‘slotje’ veilig? Door het tonen van het woord ‘secure’, de letter ‘s’ in een URL (https://...) en/of het slotje op de webpagina, gaan eindgebruikers er van uit dat ze met veilige websites te maken hebben. Dat is helaas niet altijd het geval. Eindgebruikers realiseren zich vaak niet dat deze indicatoren alleen iets zeggen of het certificaat dat (hopelijk) valide is bij een SSLverbinding. Maar het biedt geen enkele

garantie dat de betreffende website legitiem is of claimt te zijn. De enige manier waarop eindgebruikers kunnen vaststellen of een website daadwerkelijk tot de echte eigenaar behoort, is om naar het certificaat zelf te kijken. Sommige webbrowsers maken het makkelijk door de domeinnaam van de eigenaar te tonen. Soms krijgt het gebruik van open source Certificate Authorities (CA’s), zoals Let’s Encrypt, de schuld van het toenemend aantal SSL-aanvallen. Maar ook de gerenommeerde CA’s als Symantec blijken niet altijd zo betrouwbaar te zijn. Zo klaagde Google in 2015 Symantec aan dat ze certificaten uitgaven voor Google Chrome aan domeineigenaren die niet uitvoerig waren gecheckt via een Extended Validation (EV).

Beveiliging

Figuur 1: T rojans, malware, ransomware, worms en phishing, ze gebruiken allemaal het SSL-protocol. (bron: Arstechnica) 52

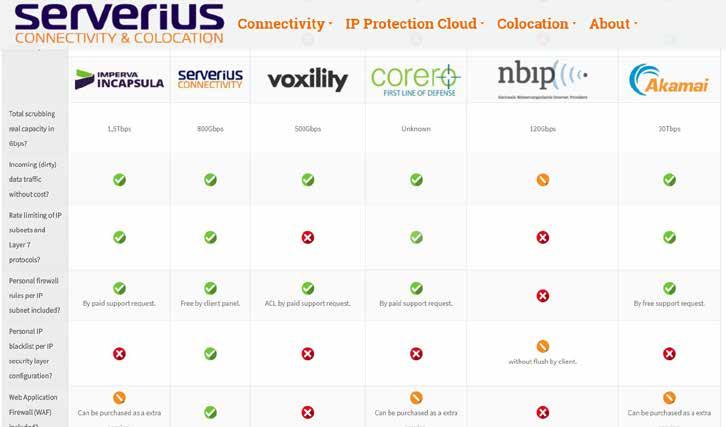

Helaas biedt het merendeel van beschermingsoplossingen tegen Distributed Denial of Service (DDoS)-aanvallen alleen bescherming tegen bepaalde typen aanvallen. In veel gevallen worstelen zij nog met SSL-aanvallen. Bij veel security-oplossingen ontbreekt verder de mogelijkheid om versleuteld netwerkverkeer te ontsleutelen en te inspecteren. Daarmee is de data kwetsbaar voor cyberaanvallen. Zelfs voor oplossingen die daar wel toe in staat zijn, vormt dit vaak een zware processing-belasting voor de servers. De afgelopen jaren hebben op SSL gebaseerde aanvallen zich verspreid tot een drietal typen: web-aanvallen, aanvallen op de SSL-infrastructuur en DDoS-aanvallen. Het merendeel van de bedrijven beschikt over heeft een oplossing voor het eerste type, web-aanvallen. Dergelijke oplossingen ontsleutelen weliswaar