Revista

Por Lic. Héctor Aguirre, Director LNXnetwork S R L

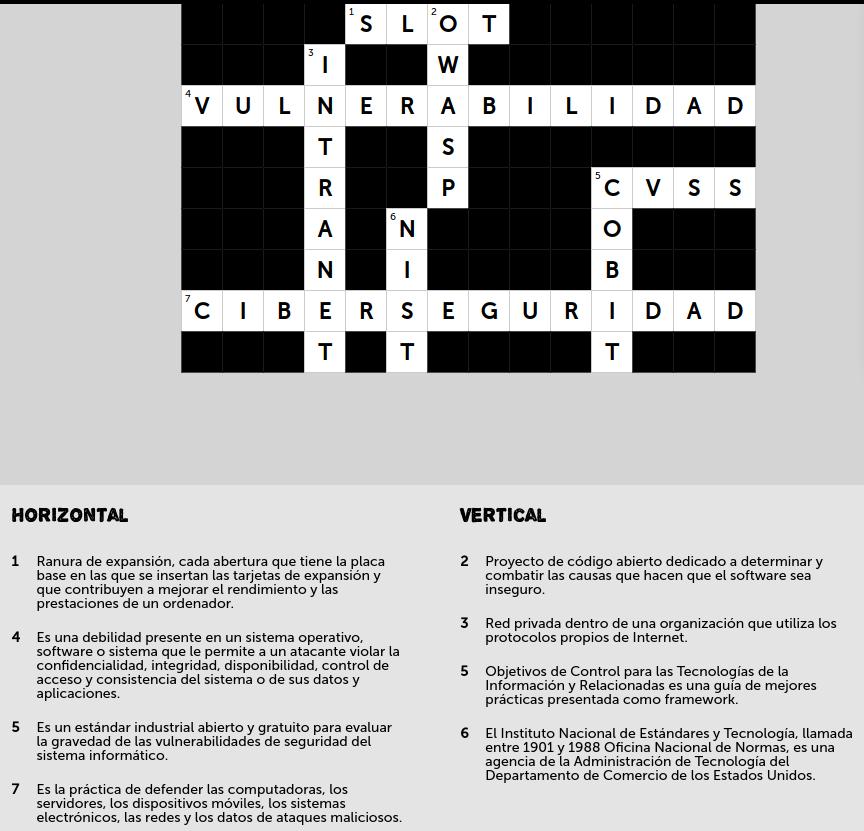

e cierra un año lleno de desafíos y comienza uno nuevo, con desafíos aún mayores y grandes expectativas. Uno de los desafíos principales de la Ciberseguridad para las empresas ha sido la falta de expertos en la materia; comento entre líneas que desde el 2019 a la fecha, han surgido diversas Especializaciones y Diplomados en el país en esta materia que nos han brindado excelentes profesionales Ahora tenemos la otra cara de la moneda de este gran desafío donde encontramos a Empresas que aún no cuentan con un profesional o con la previsión de contar con un departamento formalizado de Ciberseguridad, he aquí la importancia de contar con un CISO y un departamento de Ciberseguridad que brinde protección a la organización protegiendo los sistemas informáticos (las computadoras y dispositivos electrónicos, el sistema operativo, las aplicaciones, etc)

Cuando hablamos de Ciberseguridad, es importante destacar el trabajo preventivo de protección, donde es necesario disponer de herramientas adecuadas que permitan estar preparados ante el caso de producirse un ataque o brecha de seguridad El gran desafío para el 2023 en las Empresas es poder minimizar los riesgos de ciberseguridad en los equipos de tus trabajadores previendo ataques dirigidos al eslabón más débil de la cadena de seguridad: Phishing, Ransomware, MiNT, Ataques de Día 0, Ingeniería Social, etc ¿Imaginas que los ciberdelincuentes pudieran acceder a la información más valiosa de tu empresa? ¿A datos confidenciales de tus clientes? ¿Has pensado en las consecuencias o en su impacto al negocio tanto técnicas como reputacional? En este sentido es importante tener en cuenta: • Configurar los equipos de teletrabajo con un nivel adecuado de seguridad. • Eliminar los escritorios remotos y crear una máquinas virtuales conectadas por VPN a los servicios de la empresa • Contar con un antivirus de categoría XDR que tenga IA (son muchos los beneficios que ganas con respecto a un EDR). • Contar con un SOC 24/7 para monitorear y detectar actividades sospechosas • Configurar el doble factor de autenticación para evitar accesos indebidos. • Comprobar que el firewall de la empresa filtra el acceso de los equipos a la red • Evitar publicar servicios con vulnerabilidades • Realizar evaluaciones constantes sobre la infraestructura y servicios expuestos mediante Pentest o Ethical Hacking. • Contar con los respaldos o backups adecuados tanto de datos , equipos de usuarios críticos , como de configuraciones de servicios; esto nos brinda una mayor capacidad de recuperación. • Microsegmentación de servicios. • Trabajar la seguridad en Capas • Implementar un entrenamiento efectivo de awareness para los funcionarios de la empresa a modo de cubrir la capa de usuarios. Las previsiones de los expertos señalan que en 2023, nueve de cada diez empresas sufrirán un ataque informático Esto no solo se traduce en un aumento de la inversión en Ciberseguridad en las empresas, sino también en que el número de la demanda de expertos en la materia se multiplicará en los próximos meses Una de mis frases favoritas es que el CISO nunca duerme. Debes respirar ciberseguridad en todo momento: Mejorar la imagen corporativa y la confianza de los clientes a través de ella. Mantener una buena imagen en Ciberseguridad es uno de los principales mandamientos de toda empresa para este 2023; Con ello, podrán garantizar a los clientes que pueden confiar en la seguridad de sus productos y servicios “Lo que construye la marca no es el mensaje, es la experiencia que se vive con ella”, aquí el CISO tiene un gran aporte Gracias a sus gestiones oportunas aumenta la productividad: al mantener todos los equipos e infraestructuras tecnológicas con un buen nivel de seguridad, los servicios continúan, la actividad no se paraliza y aumenta la productividad. La actividad de un buen CISO ahorra gastos imprevistos como ser: los pagos por rescates de datos secuestrados por ransomware, o incluso la paralización temporal de una actividad o servicio corporativo, evitando perdidas técnicas o económicas

Como mensaje final a empresarios y colegas quiero decir: ¡Evita estas consecuencias y benefíciate de la ciberseguridad a través de un profesional certificado, altamente calificado, eficaz y de confianza! Lo que plantes ahora, lo cosecharás en el futuro ¡Que disfruten la lectura!

ontinuando con la edición anterior donde estuvimos viendo y aprendiendo sobre el concepto del SOC, logrando comprender sus funciones, organigrama, tipos y en especial las etapas de seguridad en la que esta nuestra organización. Así que en esta edición vamos a ir viendo las herramientas necesarias dentro de un SOC tanto de las opciones de pago, como las versiones OpenSource, además de las certificaciones existentes para los analistas en sus diferentes niveles

.

Algunas certificaciones que se recomienda que tenga un analista y que ayudan a comprender mejor el tipo de incidente, los manejos y sistemas necesarios para un soc y la comprensión de los distintos tipos de logs adquiridos por los diversos sistemas implementados Las certificaciones que recomiendo son las siguientes: •

•

•

•

dad e las a un r dando ago ra este plo que cual rmar su a . and oderosa dizaje ar dictiva ridad tigador álisis ol, y em es

adecuado para todo tipo de organizaciones, tanto para para

implementaciones locales como SaaS Debido a su escalabilidad, la herramienta funciona para casi cualquier tipo de negocio e industria

Wazuh es un sistema de detección de intrusos basado en host de código abierto y libre (HIDS) Realiza análisis de registro, comprobación de integridad, supervisión del registro de Windows, detección de rootkits, alertas basadas en el tiempo y respuesta activa Proporciona detección de intrusiones para la mayoría de los sistemas operativos, incluyendo Linux, AIX, HP-UX, macOS, Solaris y Windows Wazuh tiene una arquitectura centralizada y multiplataforma que permite que múltiples sistemas sean fácilmente monitoreados y administrados

Detección y respuesta para EndPoints (EDR). SentinelOne (De pago):

SentinelOne es un ejemplo de una plataforma de seguridad empresarial integral que proporciona funciones de detección, búsqueda y respuesta de amenazas que permiten a las organizaciones descubrir vulnerabilidades y proteger las operaciones de TI.

SentinelOne integra inteligencia artificial (IA) estática para proporcionar protección de punto final en tiempo real y reducir los falsos positivos que descarrilan las investigaciones o hacen que la detección de amenazas sea un proceso intensivo en capital.

Las características de la plataforma incluyen:

• Caza de amenazas

• Prevención asistida por IA

• Respuesta automatizada

SentinelOne ofrece a las organizaciones la opción de utilizar la plataforma SentinelOne, que proporciona una protección integral de puntos

finales o soluciones individuales que pueden integrarse en diversas plataformas en la nube y herramientas SIEM . SentinelOne proporciona integraciones personalizadas para Splunk , Fortinet Okta, BigFix y Tanium

Sistema de Tickets.

El sistema de tickets va a ser el aliado del SOC puesto que este podrá dar visibilidad a la cantidad de incidentes reportados, cuantos fueron resueltos, el tiempo de respuesta ante cualquier incidente y sobretodo un control sobre los incidentes por el tipo de gravedad

Algunos de los sistemas de ticket que recomiendo son:

• Osticket

• RTIR

• Itop

También debemos de implementar en las organizaciones que monitorizamos un HIDS/HIPS y NIDS/NIPS para poder observar el tráfico y poder observar conexiones dentro de la organización además de establecer un nivel de seguridad interna.

Con estas herramientas logramos tener la visibilidad de los logs de los servidores, las conexiones dentro de la organización y una capa más de seguridad para los endpoints por parte de SentinelOne.

Hay que dejar en claro también que existe una metodología de implementación para cada tipo organización logrando implementando distintas herramientas y softwares para lograr tener una mayor visibilidad sobre los servicios que una organización tiene activamente ya sea interna o externa.

La próxima edición vamos a realizar una prueba de laboratorio con wazuh y un servidor vulnerable para lograr observar cómo se ven los incidentes dentro del servidor.

En tan solo unos años, el mundo de la ciberseguridad ha cambiado drásticamente Han surgido nuevas tecnologías y amenazas, las antiguas se han quedado en el camino y lo que está en juego nunca ha sido tan alto.

A medida que avanzamos hacia 2023, es importante hacer un balance del año pasado y aprender de nuestros errores Estos son algunos de los mayores errores de ciberseguridad de 2022 y cómo evitarlos en el Año Nuevo

Con la creciente dependencia de la tecnología en nuestra vida personal y profesional, es esencial contar con fuertes medidas de ciberseguridad para protegerse contra amenazas como piratas informáticos, malware y violaciones de datos Cometer errores en esta área puede tener graves consecuencias, incluida la pérdida de información confidencial, daños financieros y daños a la reputación de una organización

Además de implementar el nivel correcto de seguridad (usando IA), estos son algunos de los principales errores que observamos en 2022:

• No actualizar el software y los parches de seguridad

• Uso de contraseñas débiles y fáciles de adivinar

• No hacer una copia de seguridad de los datos importantes

• Caer en estafas de phishing.

• No capacitar a los empleados en las mejores prácticas de ciberseguridad.

• Confiar en medidas de seguridad obsoletas.

• Sin protección de identidad implementada

• Sin búsqueda de amenazas y falta de monitoreo regular de violaciones de seguridad

No mantener el software actualizado puede ser riesgoso, ya que los proveedores de software identifican y corrigen regularmente nuevas vulnerabilidades de seguridad Un ejemplo son las vulnerabilidades como las que se encuentran en los productos de Microsoft, designadas con una etiqueta CVE (vulnerabilidades y exposición comunes).

Las vulnerabilidades de día cero , donde aún no existe un parche del proveedor, pueden convertirse rápidamente en vulnerabilidades de día N, lo que significa que se ha emitido un parche pero la organización aún no lo ha aplicado. Los días N son potencialmente más peligrosos que los días cero porque la existencia de la vulnerabilidad ahora es pública y los actores de amenazas se apresuran a desarrollar exploits y buscar organizaciones que aún no han parcheado El infame ransomware WannaCry que causó estragos en todo el mundo fue una vulnerabilidad de día N en el protocolo de servidor SMBv1 de Microsoft, más conocido popularmente como EternalBlue .

Este tipo de escenarios proporciona una razón aún mayor para que las organizaciones mantengan su entorno actualizado y ejecuten las versiones más recientes de cada producto El mantenimiento proactivo puede ayudar a proteger los centros de datos y las redes contra infracciones y pérdidas de datos

Este es un ciclo de vida típico de un ataque que utiliza un día cero para comprometer dispositivos:

1. Un autor de malware descubre una vulnerabilidad o un nuevo vector de ataque.

2. La capacidad está armada y se ha demostrado que funciona.

3. El día cero se mantiene en secreto y es utilizado por los ciberdelincuentes

4 Los defensores descubren la vulnerabilidad

5. El proveedor del sistema operativo o el proveedor de la aplicación entrega un parche.

6. El día cero se convierte en un día N.

El desafío es que parchear requiere tiempo Comienza con la divulgación del software vulnerable, luego está el tiempo que le lleva al proveedor crear una solución y, por último, el tiempo que lleva implementar la solución.

Uso de contraseñas débiles y fáciles de adivinar / Reutilización de contraseñas para múltiples cuentas Usar contraseñas débiles y fáciles de adivinar es un error común que puede afectar seriamente la ciberseguridad Las contraseñas son la primera línea de defensa contra el acceso no autorizado a una cuenta o dispositivo en línea, por lo que es crucial usar contraseñas seguras y únicas que sean difíciles de adivinar o descifrar para otros.

Las contraseñas débiles son cortas, usan palabras o frases comunes o incluyen información personal fácil de adivinar, como un nombre o una fecha de nacimiento Los atacantes pueden descifrar fácilmente estas contraseñas utilizando herramientas automatizadas, que luego pueden usarse para obtener acceso a una cuenta o dispositivo.

El uso de contraseñas débiles y fáciles de adivinar pone en riesgo la información confidencial y la seguridad de la cuenta o del dispositivo Usar contraseñas seguras y únicas y evitar usar la misma contraseña para varias cuentas puede ayudar a mitigar los compromisos de contraseñas

Mantener una identidad segura y la protección de la cuenta es fundamental para todos en el mundo conectado de hoy. Desafortunadamente, hacer un seguimiento de varias contraseñas es difícil, lo que lleva a muchas personas a reutilizar contraseñas iguales o similares en varias cuentas, una práctica de seguridad peligrosa que puede conducir fácilmente a infracciones Las organizaciones pueden aprovechar las opciones de autenticación multifactor ( MFA ) y autenticación de dos factores (2FA) para ayudar a fortalecer la seguridad de la cuenta. También se recomiendan claves de seguridad de hardware y autenticación biométrica para mayor seguridad

Descuidar la copia de seguridad de datos importantes

No hacer una copia de seguridad de los datos necesarios es un error para la ciberseguridad porque puede tener graves consecuencias en caso de un ciberataque u otro incidente que provoque la pérdida de datos La copia de seguridad de los datos periódicamente crea una copia de los archivos y la información importantes, que se pueden usar para restaurar los datos originales si se pierden o dañan Sin copias de seguridad, la recuperación de datos perdidos o dañados puede ser imposible, lo que puede provocar interrupciones significativas, pérdidas financieras u otras consecuencias negativas.

Además de proteger contra la pérdida de datos , la copia de seguridad periódica de los datos críticos también puede ayudar a restaurar los datos cifrados en los ataques de ransomware Aunque es posible que esto no impida que los atacantes intenten extorsionar a las víctimas con amenazas de filtrar datos robados , puede ayudar a las empresas a restaurar los servicios esenciales y minimizar la interrupción del negocio causada por tales ataques

En el segundo trimestre de 2022, el Grupo de trabajo antiphishing (APWG) observó un número récord de ataques de phishing, con más de 1 millón de instancias. Esto marca el peor trimestre para el phishing que APWG haya observado También ha habido un aumento en la cantidad solicitada en los ataques de Business Email Compromise (BEC) de transferencia bancaria, y las industrias como la atención médica y el transporte han visto un aumento en los ataques de ransomware

Las amenazas en las redes sociales también han aumentado, con un aumento del 47 % del primer al segundo trimestre de 2022 El fraude basado en teléfonos móviles, como el smishing y el vishing, también ha aumentado Estas tendencias resaltan la naturaleza continua y en evolución de los riesgos de seguridad cibernética de los ataques de phishing

Las estafas de phishing cada vez más sofisticadas son una realidad desafortunada de nuestro mundo digital y representan una seria amenaza para la seguridad personal y financiera Los correos electrónicos o sitios web fraudulentos parecen legítimos, pero engañan a las víctimas para que proporcionen información confidencial, como contraseñas, números de tarjetas de crédito y otros detalles, que pueden ser perjudiciales si los malintencionados acceden a ellos. Además, estos ataques a menudo sirven como puntos de entrada para la distribución de malware, lo que representa otro riesgo para el dispositivo y los sistemas de datos de la víctima Los mayores errores de ciberseguridad de 2022

Descuidar la capacitación de los empleados en las mejores prácticas de ciberseguridad

No capacitar a los empleados en las mejores prácticas de seguridad cibernética es un error porque deja a las personas dentro de una organización vulnerables a los ataques cibernéticos Los humanos a menudo se consideran el eslabón más débil en las defensas de ciberseguridad de una organización, ya que los ciberdelincuentes pueden engañarlos o manipularlos fácilmente mediante tácticas de

phishing o ingeniería social Si los empleados no están capacitados para reconocer y prevenir estos ataques, sin darse cuenta pueden poner en riesgo los datos y sistemas de la organización.

Los empleados que necesitan recibir capacitación sobre las mejores prácticas de seguridad cibernética pueden necesitar aprender a manejar datos confidenciales de manera adecuada o mantener la seguridad de los sistemas de la organización, lo que puede aumentar aún más la vulnerabilidad de la organización a los ataques cibernéticos Capacitar a los empleados en las mejores prácticas de ciberseguridad es esencial para la estrategia general de ciberseguridad de una organización.

El problema al que se enfrentaban las empresas con las antiguas soluciones AV heredadas giraba en torno al hecho de que se basaban en la detección de archivos de malware a través de firmas , generalmente un hash del archivo, pero luego mediante la identificación de cadenas reveladoras contenidas en el binario a través de metodologías de búsqueda como las reglas YARA

Este enfoque demostró tener varias debilidades En primer lugar, los autores de malware comenzaron a eludir la detección basada en firmas simplemente rellenando archivos con bytes adicionales para cambiar el hash del malware o usando diferentes formas de cifrar cadenas que no podían leerse fácilmente mediante el escaneo binario. En segundo lugar, los adversarios que intentaron robar datos e IP de la empresa, o infligir daños a través del ransomware, ya no solo intentaban escribir archivos detectables y maliciosos en la máquina de la víctima En cambio, las tácticas de los malos actores habían evolucionado para incluir ataques "sin archivos" en la memoria, explotar aplicaciones y procesos integrados ( "living off the land" ) y comprometer las redes mediante la suplantación de identidad de los usuarios para obtener credenciales o el robo de recursos con criptominería Las soluciones AV heredadas no tenían los recursos para hacer frente a

la nueva ola de tácticas, técnicas y procedimientos.

A día de hoy, todavía hay una parte significativa del mercado que depende de estos productos Los equipos de seguridad pueden comparar soluciones AV heredadas con tecnología más moderna como SentinelOne para ayudar a comprender las implicaciones de confiar en tecnologías de seguridad más antiguas.

Sin protección de identidad implementada

No tener implementada la protección de identidad es un problema para la ciberseguridad porque deja a las personas y organizaciones vulnerables al robo de identidad y otros tipos de ataques cibernéticos.

Como hemos visto en la brecha de Cisco , basta con comprometer a un usuario para obtener acceso a toda la red Con las redes sociales, la multitarea y la evolución de los dispositivos que nos rodean, tiene sentido que los adversarios sigan invirtiendo en ingeniería social

• La plataforma Singularity™ Identity de SentinelOne resuelve este problema a través de:

• Detección y respuesta a amenazas de identidad: el paquete de identidad ofrece prevención, detección y respuesta holísticas Protege en tiempo real contra el robo de credenciales, la escalada de privilegios, el movimiento lateral, el encubrimiento de datos, la exposición de identidad y más, y admite el acceso condicional y la ciberseguridad de confianza cero.

• Gestión de la superficie de ataque de identidad: las herramientas de evaluación de identidad brindan visibilidad instantánea de Active Directory de configuraciones incorrectas, cambios sospechosos de contraseña y cuenta, exposición de credenciales, acceso no autorizado y más, lo que permite la reducción de la superficie de ataque centrada en la identidad

• Identity Cyber Deception: la suite de engaño basada en la red y la nube atrae a los atacantes para que se revelen. Al desviar el ataque con tácticas que incluyen migas de pan y cuentas señuelo, archivos e IP, las organizaciones obtienen la ventaja del tiempo para detectar, analizar y detener a los atacantes y las amenazas internas sin afectar los activos de la empresa

Ausencia de caza de amenazas y falta de supervisión periódica de las infracciones de seguridad

No realizar una búsqueda de amenazas y no monitorear regularmente las infracciones de seguridad es un problema para la seguridad cibernética porque puede conducir a amenazas y ataques no detectados o mitigados. Las organizaciones pueden implementar una estrategia de seguridad que implique buscar varias herramientas y técnicas para identificar indicadores de compromiso (IOC), como tráfico de red inusual o comportamiento sospechoso del usuario, e investigarlos para determinar si son una amenaza

Esto es necesario porque:

• Ninguna medida de seguridad es 100% efectiva, por lo que es importante contar con múltiples capas de protección Mediante la búsqueda de amenazas y el monitoreo regular de las infracciones de seguridad, las organizaciones pueden identificar amenazas y ataques potenciales lo antes posible, lo que les permite tomar medidas para prevenir o minimizar el daño

• La búsqueda de amenazas permitirá a las organizaciones buscar de manera proactiva signos de posibles violaciones de seguridad o ataques dentro de sus sistemas y redes Esto puede ayudarlos a identificar nuevos indicadores de compromiso que sus medidas de seguridad existentes pueden no detectar Las organizaciones pueden mejorar su postura de seguridad mediante la búsqueda de amenazas y protegerse mejor contra amenazas potenciales.

¿Estamos perdiendo la guerra contra el cibercrimen? Si bien es cierto que constantemente surgen nuevas amenazas y que puede ser difícil mantenerse a la vanguardia de estas amenazas, es importante recordar que las empresas pueden hacer mucho para mitigar el riesgo, cortar las vías fáciles de ataque y para fortalecer las defensas de ciberseguridad de la organización. A medida que miramos hacia 2023 , resolver el desafío de la seguridad cibernética será una combinación de implementar el producto correcto y contar con las personas, los procesos y los procedimientos adecuados para minimizar el riesgo

esde que eramos chicos, crecimos viendo series de anime como Robotech, Mazinger Z, Megazone 23, series que estaban avanzadas para la época, claro, estoy hablando allá por los años 80 cuando andabamos en pañales, pero ya eramos aficionados a la tecnología y a lo que seria la cultura del Cyber Punk

En dichas series se mostraba como una computadora tenia voluntad propia lo cual nos dejaba totalmente fascinados, como podría ser que una computadora tomara sus propias decisiones para salvaguardar a los humanos, desplegar ejércitos de drones y auto defenderse de los ataques informáticos que recibía a través de virus y de hackers, pues bien, a eso se le podría llamar una inteligencia artificial

A lo largo de los años, la tecnología a avanzado tanto y se han hecho tantos descubrimientos y desarrollos de sistemas que prácticamente es imposible abarcar todos los ámbitos en una empresa, una ciudad o en un gobierno, es por eso que se opta por utilizar una inteligencia artificial que pueda ayudar con las tareas las 24 horas, pero ¿que es una inteligencia artificial?

La inteligencia artificial o IA (Artificial Intelligence, o AI en inglés) es la simulación de procesos de inteligencia humana por parte de máquinas, especialmente sistemas informáticos. Estos procesos incluyen el aprendizaje (la adquisición de información y reglas para el uso de la información), el razonamiento (usando las reglas para llegar a conclusiones aproximadas o definitivas) y la auto corrección Las aplicaciones particulares de la AI incluyen sistemas expertos, reconocimiento de voz y visión artificial.

El término AI fue acuñado por John McCarthy, un informático estadounidense, en 1956 durante la Conferencia de Dartmouth, donde nació la disciplina. Hoy en día, es un término general que abarca todo, desde la automatización de procesos robóticos hasta la robótica actual Ha ganado prominencia recientemente debido, en parte, a los grandes volúmenes de datos, o al aumento de velocidad, tamaño y variedad de datos que las empresas están recopilando. La IA puede realizar tareas tales como identificar patrones en los datos de manera más eficiente que los seres humanos, lo que permite a las empresas obtener más información sobre sus datos.

Existen distintos tipos de inteligencia artificial, y pueden ser categorizados en cualquier numero de maneras, aquí hay dos ejemplos

El primero clasifica los sistemas de inteligencia artificial como IA débil o IA fuerte. La IA débil, también conocida como IA estrecha, es un sistema de IA que está diseñado y entrenado para una tarea en particular Los asistentes personales virtuales, como Siri de Apple, son una forma de débil de IA

La IA fuerte, también conocida como inteligencia general artificial, es un sistema de IA con habilidades cognitivas humanas generalizadas, de modo que cuando se le presenta una tarea desconocida, tiene suficiente inteligencia para encontrar una solución La prueba de Turing, desarrollada por el matemático Alan Turing en 1950, es un método utilizado para determinar si una computadora puede realmente pensar como un humano, aunque el método es polémico

El segundo ejemplo es de Arend Hintze, profesor asistente de biología integradora e ingeniería y ciencias de computación en la Universidad Estatal de Michigan Categoriza la IA en cuatro tipos, desde el tipo de sistemas de IA que existen hoy en día hasta los sistemas sensitivos, que aún no existen Sus categorías son las siguientes:

• Tipo 1: Maquinas Reactivas

• Tipo 2: Memoria Limitada

• Tipo 3: Teoría de la Mente

• Tipo 4: Auto conocimiento

Y aqui es donde tenemos que entrar a detallar un poco de lo que seria el aprendizaje de las maquinas

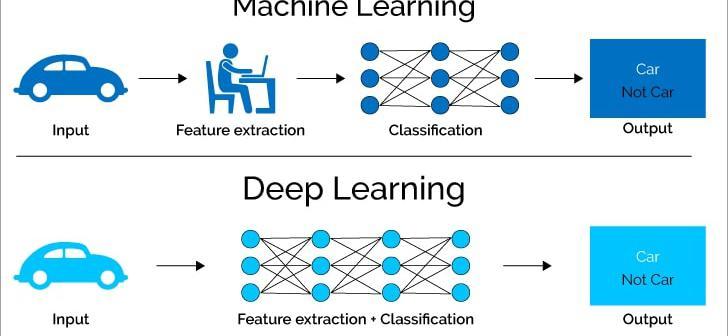

Es la ciencia de conseguir que una computadora actúe sin programación. El aprendizaje profundo (deep learning) es un subconjunto del aprendizaje automático que, en términos muy simples, puede considerarse como la automatización de la analítica predictiva Existen tres tipos de algoritmos de aprendizaje automático: el aprendizaje supervisado, en el que los conjuntos de datos están etiquetados para que los patrones puedan ser detectados y utilizados para etiquetar nuevos conjuntos de datos; el aprendizaje no supervisado, en el que los conjuntos de datos no están etiquetados y se clasifican de acuerdo a similitudes o diferencias; y el aprendizaje de refuerzo, en el que los conjuntos de datos no están etiquetados, pero después de realizar una acción o varias acciones, el sistema de AI recibe una retroalimentación

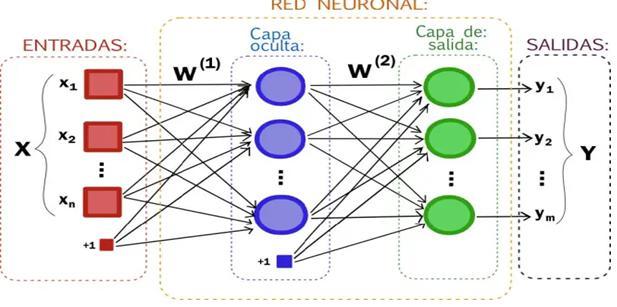

Las unidades de procesamiento se organizan en capas Hay tres partes normalmente en una red neuronal: una capa de entrada, con unidades que representan los campos de entrada; una o varias capas ocultas; y una capa de salida, con una unidad o unidades que representa el campo o los campos de destino. Las unidades se conectan con fuerzas de conexión variables (o ponderaciones) Los datos de entrada se presentan en la primera capa, y los valores se propagan desde cada neurona hasta cada neurona de la capa siguiente, al final, se envía un resultado desde la capa de salida.

Es un modelo simplificado que emula el modo en que el cerebro humano procesa la información: Funciona simultaneando un número elevado de unidades de procesamiento interconectadas que parecen versiones abstractas de neuronas

Ahora que tenemos una visión de lo que es, y como funciona prácticamente una Inteligencia Artificial, veamos como se implementa dentro de la seguridad informatica

Muchas empresas estan utilizando las IA para la deteccion de spam, como ser la IA de Google que llego a reducir al 80% en la búsqueda de contenido en el 2021, algunas IA también son utilizadas para la legitimidad del trafico, en este articulo, nos centraremos en una IA que pueda clasificar el trafico real con un trafico basado en escaneo de puertos La empresa X (no damos nombre por confidencialidad) que llamaremos Alpha Lab (soy fanático de Doom) tenia ciertos y cientos de problemas de comunicación, por lo que en ciertas horas el trafico de la red era insoportable, por ello solicitaron la realización de una auditoría, y que mejor manera de detectar el problema que con una IA.

Entonces, me puse manos a la obra, analizando la infraestructura, me di cuenta la cantidad de equipos y sub redes que tenían dentro de Alpha Lab, por lo que decidí realizar una IA para la clasificación de trafico,

basado en trafico real, y trafico sospechoso, para ello utilizamos una Micro OC Raspberry Pi 3 con python y las librerías de tensorflow lite

El primer paso fue la captura de todo el trafico de la red con el wireshark para poder entrenar a la IA y que pueda clasificar el trafico real con algún tipo de trafico malicioso, el entrenamiento de la IA y su red neuronal, no fue tarea sencilla, capturamos el trafico, lo exportamos a una planilla electrónica y luego a CSV para que la librería de python la pueda leer e interpretar y así clasificarla en un cluster

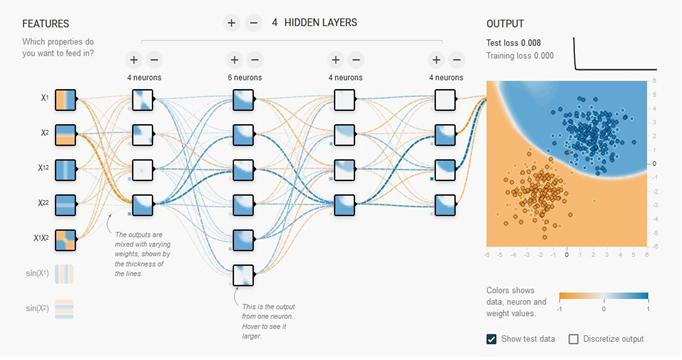

La siguiente imagen, nos muestra una simulación de como funcionaria la clasificación de los datos cargados del CSV a nuestra IA formando dos cluster.

Para este ejemplo, utilizamos una la función de activación Lineal, que explicaremos en otro articulo.

Se puede apreciar en la imagen, como se generan dos tipos de variables en forma de estrellas, que son los tráficos legales e ilegales

Una vez realizado el aprendizaje nos presenta en la pantalla la clasificación de los tráficos, teniendo mas trafico ilegal (rojo) que el legal (amarillo) identificando el verdadero problema, una serie de escaneo de puertos de distintos equipos en modo stealth

Se ve en la imagen que nuestra red neuronal, cuenta con 4 capas de entrada, 4 capas ocultas con 18 neuronas, y es donde se realiza el proceso de análisis y clasificación para luego mostrar los datos clasificados El sitio para realizar la emulación es https://playground.tensorflow.org/

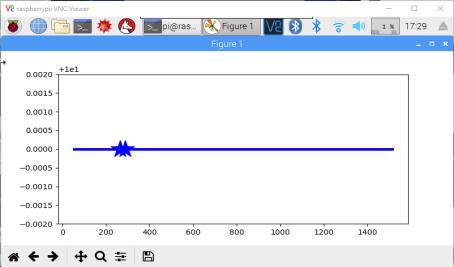

Una vez que se consiguió la emulación de la clasificación, realizamos el proceso ya en nuestra IA obteniendo los siguientes resultados

Realizamos la lectura de los datos a procesar por lo que nos muestra una linea igualitaria para todos los datos planos.

Una vez que se empieza a realizar el aprendizaje de cual es el trafico legal y cual seria el trafico ilegal o con algún mal formato, los va agrupando en dos cluster

La empresa Alpha Lab, estaba siendo atacada a través de sitios web maliciosos creados y publicados con la herramienta Beef, donde tenían un javascrip que realizaba los escaneos dentro de la red para identificar equipos vulnerables, para luego realizar movimientos laterales y robar información, gracias a la IA se pudo detectar la cantidad de escaneos que se realizaban con la herramienta nmap que utilizaban la sintaxis -sS.

Concluyendo, la Inteligencia Artificial es un gran aliado para la realización de tareas en seguridad informática, tiene todavía algunas limitaciones, pero dependiendo de las tareas que sean necesarias, pueden ser de mucha utilidad, para detectar tráficos, spam y porque no algunos ataques básicos, dentro de una infraestructura empresarial, pero, claro, estamos a años luz todavía de ver una IA como en Megazone 23, Mazinger Z o Robotech, y mucho mas todavía de ver una IA como Skynet y algún T-800 que ande por ahí

Es un proceso para la eliminación segura de la información contenida en los discos duros y diversos soportes, basado en exponer las memorias a un fuerte campo magnético con el fin de eliminar los datos e inutilizar la memoria, preservando así la información almacenada en ella de posibles recuperaciones.

• Eliminación de datos de forma permanente. • No se pueden recuperar los datos. • Aplicable a todos los medios de almacenamiento magnéticos. • Recomendado para el más alto nivel de seguridad de datos. • La NSA, AAP lo recomiendan. • Cumple con la GDPR que requiere un enfoque preventivo con gestión de datos. • El desmagnetizador es una solución proactiva.

Los desmagnetizadores ProDevice son dispositivos de alta calidad para la eliminación segura e irreversible de datos de soportes magnéticos funcionales o dañados.

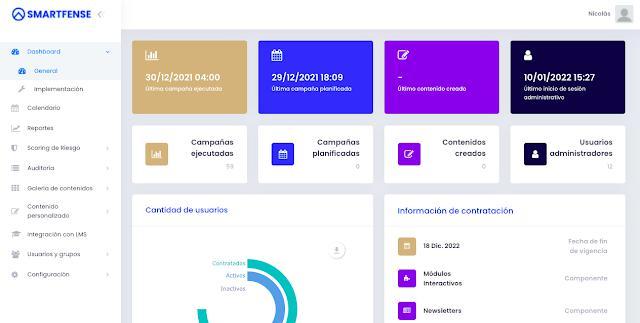

Implementación de tecnologías de seguridad

Monitoreo de actividades sospechosas e incidentes de seguridad

Respuesta de Incidentes

Administración de reglas y filtros de seguridad Control de cambios y configuraciones Alerta de Vulnerabilidades Detección de Intrusos Reportes periódicos

Valor para su negocio

Visualización objetiva de niveles de riesgo a los que está expuesta la organización.

Optimización del nivel de visibilidad sobre la superficie de ataque.

Identificación de puntos de compromiso.

Prevención ante los ataques emergentes.

Mitigar la pérdida de información por ataques cibernéticos.

Ventajas que brinda nuestro SOC

Disminuye el impacto de incidentes de seguridad de TI a través de procesos y procedimientos establecidos para cada escenario basados en Mitre ATT&CK.

Reduce el Nivel de Riesgo Tecnológico Corporativo.

Integración con su equipo de seguridad. Servicio de monitoreo proactivo 24x7x365.

Nivel de Servicio LNXnetwork CSIRT

Acompañamos a nuestros clientes en todo el ciclo de vida del servicio de SOC desde la consultoría o análisis de requerimientos e implementación de lo contratado, hasta su administración, monitoreo y soporte de la misma.

Trabajamos la seguridad de manera preventiva gestionando los eventos y amenazas cibernéticas de forma proactiva .

Los candidatos para la certificación CCISO deben tomar el entrenamiento oficial en LNXnetwork para CCISO. Una vez que se haya completado la capacitación, los solicitantes que deseen presentarse al examen CCISO deberán completar la Solicitud de elegibilidad para el examen que demuestre que, además de la capacitación, también tienen 5 años de experiencia en administración de SI en 3 de los 5 dominios CCISO. Los solicitantes que no cumplan con estos requisitos tienen la opción de presentarse al examen EC-Council Information Security Manager (E|ISM) como parte del Programa Asociado CCISO.

Esta opción está disponible para los candidatos que aún no poseen los años de experiencia requeridos para la certificación CCISO. Los EISM pueden realizar la capacitación oficial de CCISO y luego tomar y aprobar el examen de Gerente de Seguridad de la Información (EISM) de EC-Council para ingresar al programa CCISO una vez que cumplan con los requisitos en cada dominio.

Dominios que abordan los programas CCISO | EISM

Dominio 1: Gobernanza, riesgo, cumplimiento.

Dominio 2: Controles de seguridad de la información y gestión de auditorías.

Dominio 3: Gestión y operaciones del programa de seguridad.

Dominio 4: Competencias básicas de seguridad de la información.

Dominio 5: Planificación estratégica, finanzas, adquisiciones y gestión de terceros.

Sobre el examen

• Número de preguntas: 150

• Duración: 2,5 horas

• Formato : opción múltiple

• Puntaje de aprobación 70%

A quien va dirigido este curso?

• Administradores de Seguridad

• Gerentes de Seguridad

• Jefes en Ciberseguridad

• Pentesters

• Analista de Seguridad

LNXnetwork S.R.L. : Padre Buenaventura Suárez 1600 entre India Juliana y Alfredo Seiferheld (Paseo Andemsan, Oficina 2) | Asunción, Paraguay | Teléfono:+595 21 327 4568 capacitacion@lnxnetwork.com| https://www.lnxnetwork.com