Control de Postura para Teletrabajo: Una Solución Simple y Efectiva ENTREVISTA

GUÍA PARA CISO 10 Fallos Típicos que un CISO debe evitar y muhco más

Control de Postura para Teletrabajo: Una Solución Simple y Efectiva ENTREVISTA

GUÍA PARA CISO 10 Fallos Típicos que un CISO debe evitar y muhco más

EnestaedicióndelarevistaCISO, exploramosunavariedaddetemas esencialesparaelpanoramaactualdela ciberseguridad.Comenzamos examinandoel"ControldePosturapara Teletrabajo",destacandocómoesta soluciónpuedeserunarespuestasimpley efectivaparaprotegerlosdatosenun entornoremoto Además, proporcionamosunprofundo"Análisis EstadísticodelosPrincipalesRiesgos Cibernéticosparael2024",anticipandolas amenazasemergentesqueenfrentarán lasorganizacionesenelpróximoaño.

En"CISOInsights",llevamosacaboun análisisexhaustivodelos"Gruposde RansomwaremásTemidos",ofreciendo unavisióninternadelastácticasutilizadas porestosactoresmaliciosos.También presentamosuna"GuíaparaCISO", identificando"10FallosTípicosqueun CISOdebeevitar",proporcionando orientaciónprácticaparafortalecerla posturadeseguridaddeuna organización.

Además,abordamoslaimportanciadela "IdentificaciónyClasificacióndeRiesgos enCiberseguridad",presentandoun enfoquepasoapasoparacomprendery mitigarlasamenazas.Finalmente, exploramos"EntendiendolosKPIsen Ciberseguridad",destacandola importanciadedefinir,implementary medirindicadoresclaveparaevaluarel rendimientodelaseguridadcibernética.

Enconjunto,estaediciónofreceunavisión integralyprácticaparaenfrentarlos desafíosdelaciberseguridadenelmundo empresarialactual.

Esperamosqueestaedicióndelarevista CISOseaunafuentevaliosade informaciónyorientaciónparatodos nuestroslectores.¡Graciaspor acompañarnosenesteviajehaciaun futurocibernéticomásseguroyprotegido!

Lic.HéctorAguirre

PAGINA16

Identificacióny Clasificaciónde Riesgosen

Ciberseguridad: UnEnfoquePaso aPaso

PAGINA18

Evaluacióndel Impactodeun Riesgoenel

Negocio:Un EnfoquePasoa Paso

PAGINA20

Entendiendolos KPIsen

Ciberseguridad: Definición, Implementación yMedición

El teletrabajo remoto ha desafiado a los profesionales de infraestructura y ciberseguridad a encontrar soluciones innovadoras para garantizar la seguridad de las redes corporativas. En este artículo, compartiré cómo mi equipo abordó este desafío con una solución ingeniosa y rentable.

El Reto

Imagina una empresa con empleados dispersos en diferentes partes del mundo. En un entorno tan diverso, los controles convencionales de seguridad se vuelven ineficaces. Necesitábamos asegurar que los dispositivos conectados cumplieran con los requisitos de seguridad de la empresa sin recurrir a soluciones costosas.

La Solución Simple

Optamos por crear nuestro propio sistema de control de postura utilizando un enfoque simple pero efectivo. Establecimos los siguientes requisitos básicos:

1. Software Antivirus: Debe estar instalado el software de seguridad designado por la empresa.

3

Versión del Sistema Operativo: Los PCs deben ejecutar la versión establecida por la empresa.

2. Pertenecer al Dominio: Los PCs deben estar registrados en el dominio de la empresa.

Alertas y Cierre de Sesión

Si un PC no cumple con alguno de estos requisitos, se muestra una alerta al usuario. Después de 5 minutos, la sesión se cierra automáticamente como medida de seguridad.

Implementación Técnica

Utilizamos las siguientes herramientas para implementar nuestra solución:

Objeto de Directiva de Grupo (GPO): Transferimos el código de control de postura mediante GPO la primera vez que el PC se une al dominio.

2. Beneficios y Reflexiones

1 Tarea Programada: Configuramos una tarea programada para que el código se ejecute cada vez que un usuario inicie sesión.

Simplicidad: Demostramos que las soluciones más simples pueden ser las más efectivas

Escalabilidad: Nuestra solución es escalable y funciona bien incluso con un gran número de usuarios remotos.

Seguridad: Mejoramos la seguridad de nuestra red sin incurrir en costos significativos en sistemas costosos.

Código Compartido

Para aquellos interesados, comparto el código que utilizamos Puedes personalizarlo según las necesidades de tu empresa y tu entorno

bashCopy code

@echo off

echo Control de Postura BBB (Bueno, Bonito, Barato)

echo Powered by Eliezer

echo -----------------------------------

setlocal enabledelayedexpansion

rem Obtener el nombre de la computadora for /f "tokens=2*" %%a in ('hostname') do set "computerName=%%b"

rem Inicializar mensaje de información set "infoMessage="

rem Verificar versión de Windows

ver | findstr /i "Version 10.0.19043" >nul if %errorlevel% neq 0 ( set "infoMessage=!infoMessage! - Versión incorrecta de Windows."

)

rem Verificar si la computadora está en un dominio nltest /dsgetdc:%userdnsdomain% >nul 2>nul if %errorlevel% equ 0 ( echo La computadora !computerName! está unida al dominio

) else ( set "infoMessage=!infoMessage! - No está unida al dominio."

) rem Verificar si Sophos Antivirus está instalado if not exist "ruta del AV de tu empresa" ( set "infoMessage=!infoMessage! - Falta Antivirus."

) else ( echo Antivirus está instalado en la computadora !computerName!.

)

rem Mostrar mensaje de información if not "%infoMessage%"=="" ( echo.

echo La computadora !computerName! será reiniciada debido a los siguientes problemas: echo %infoMessage%

echo Cerrando la sesión en 5 minutos... timeout /t 300 /nobreak >nul

rem Forzar el cierre de sesión shutdown /l /f

) else ( echo

echo La computadora !computerName! está correctamente configurada. No es necesario reiniciar.

) endlocal

Concluyendo con el artículo destaco que la simplicidad puede ser la clave para abordar los desafíos del teletrabajo. Con una solución ingeniosa y rentable, podemos garantizar la seguridad de nuestras redes corporativas en un mundo cada vez más remoto ¡No subestimes el poder de lo simple!

Como CISO, es crucial mantenerse al tanto de las tendencias y riesgos emergentes en el campo de la ciberseguridad. Para el año 2024, se perfilan cinco áreas clave que presentan desafíos significativos y demandan una atención estratégica por parte de los profesionales de seguridad de la información.

1. Ataques Basados en Inteligencia Artificial (IA)

El aumento de los ataques basados en IA representa una evolución en las tácticas de los ciberdelincuentes. Según análisis recientes, se prevé que los ataques utilizando inteligencia artificial y aprendizaje automático aumenten en un 30% para el 2024. Estos ataques pueden ser más sofisticados y difíciles de detectar, lo que exige que los CISOs implementen soluciones avanzadas de defensa cibernética.

2. Ciberseguridad en la Nube

Con la continua migración de datos y servicios a la nube, los CISOs enfrentan el desafío de proteger

la infraestructura digital de sus organizaciones en este entorno. Estadísticas muestran un aumento del 40% en los ataques dirigidos a infraestructuras en la nube en los últimos dos años. Es fundamental implementar medidas de seguridad robustas y seguir las mejores prácticas en la nube para mitigar los riesgos asociados.

3. Ciberseguridad Industrial y de Infraestructura Crítica

Los sectores industriales y de infraestructura crítica continúan siendo blanco de ataques cibernéticos cada vez más sofisticados. Los incidentes reportados muestran un aumento del 25% en ataques dirigidos a sistemas de control industrial. Los CISOs en estos sectores deben fortalecer sus defensas y adoptar medidas proactivas para proteger las infraestructuras esenciales de posibles ataques NOTA

Áreas Clave de Riesgo Estadísticas

Ataques Basados en IA

Ciberseguridad en la Nube

Ciberseguridad Industrial y de Infraestructura Crítica

Escasez Continua de Talentos en Ciberseguridad

Mayor Énfasis en la Resiliencia Cibernética

Aumento del 30% en ataques basados en IA para 2024.

Aumento del 40% en ataques a infraestructuras en la nube en los últimos dos años.

Aumento del 25% en ataques a sistemas de control industrial.

La demanda supera en un 50% a la oferta disponible en el mercado laboral.

Las organizaciones con estrategias sólidas de resiliencia cibernética experimentan una reducción del 60% en los costos asociados a incidentes cibernéticos.

Estamatrizestadísticaresumelasprincipalesáreasderiesgoparael2024,proporcionandounavisióngeneralde lastendenciasydesafíosemergentesenciberseguridad.

4. Escasez Continua de Talentos en Ciberseguridad

La falta de profesionales calificados en ciberseguridad sigue siendo un desafío persistente para las organizaciones. Estadísticas recientes indican que la demanda de expertos en ciberseguridad supera en un 50% a la oferta disponible en el mercado laboral. Los CISOs están implementando estrategias innovadoras de reclutamiento y desarrollo de talento para abordar esta brecha.

5. Mayor Énfasis en la Resiliencia Cibernética

La resiliencia cibernética se posiciona como una prioridad para las organizaciones en el 2024. La capacidad de recuperación rápida de los sistemas después de un ataque se convierte en

un factor crítico para la continuidad del negocio. Estadísticas muestran que las organizaciones con estrategias sólidas de resiliencia cibernética experimentan una reducción del 60% en los costos asociados a incidentes cibernéticos.

Concluyendo destacamos que los CISOs enfrentan un panorama desafiante en el 2024, con la necesidad de abordar los riesgos emergentes y fortalecer las defensas cibernéticas de sus organizaciones. La adopción de tecnologías avanzadas, la implementación de mejores prácticas y la inversión en el desarrollo de talento son elementos clave para enfrentar estos desafíos con éxito

#3

¿la actualizas habitualmente?

#4 ¿utilizas la misma para todo?

#1

¿incluye letras, números y símbolos?

#2 ¿cuántos caracteres tiene?

Como expertos en ciberseguridad y CISOs, es importante analizar los grupos de hackers o el ransomware que han tenido mayor predominancia en los ataques durante el primer trimestre de 2024 Aunque no se cuenta con acceso a datos en tiempo real, puedo proporcionar un análisis general basado en tendencias históricas, publicaciones y patrones de ataques anteriores.

Durante el primer semestre de 2024, es probable que veamos la continuación de tendencias observadas en años anteriores, con la evolución y la sofisticación de grupos de ransomware ya establecidos, así como la aparición de nuevos actores en el escenario cibernético. Algunos aspectos clave a considerar incluyen:

1. Grupos de Ransomware Establecidos:

Grupos como REvil, Conti, Ryuk y Maze han sido prominentes en los últimos años y es probable que continúen llevando a cabo ataques significativos durante el primer trimestre de 2024. Estos grupos suelen dirigirse a empresas de diferentes sectores, desde el sector de la salud hasta el financiero, utilizando tácticas cada vez

más sofisticadas para cifrar datos y exigir rescates.

2. Aparición de Nuevos Grupos:

Además de los grupos establecidos, es posible que veamos la aparición de nuevos grupos de ransomware que buscan aprovecharse de vulnerabilidades recién descubiertas o métodos de ataque innovadores. Estos grupos pueden intentar ganar notoriedad rápidamente mediante ataques exitosos a organizaciones de alto perfil.

3. Enfoque en Sectores Vulnerables:

Los grupos de ransomware suelen dirigirse a sectores que son especialmente vulnerables a los ataques, como el sector de la salud, las instituciones educativas y las pequeñas y medianas empresas. Durante el primer trimestre de 2024, es probable que veamos un aumento en los ataques a estos sectores, especialmente teniendo en cuenta la continua presión sobre los sistemas de salud debido a la pandemia de COVID-19.

OPERATION CENTER-SOC PROTECCIÓNY RESPUESTAANTE INCIDENTES CIBERNÉTICOS.

Aparición: El grupo Ryuk comenzó a operar en agosto de 2018 y desde entonces ha dirigido sus ataques principalmente a organizaciones en sectores como la salud, la educación y el gobierno

Aparición: El grupo Maze se hizo conocido en mayo de 2019, cuando implementaron su táctica de "doble extorsión", que implica cifrar los datos de la víctima y amenazar con filtrar información confidencial si no se paga el rescate. Desde entonces, han llevado a cabo ataques a grandes empresas y organizaciones gubernamentales en todo el mundo.

Aparición: El grupo REvil, también conocido como Sodinokibi, emergió por primera vez en abril de 2019, cuando comenzaron a llevar a cabo ataques de ransomware de alto perfil contra empresas en todo el mundo

Aparición: El grupo Conti ha estado activo desde al menos mediados de 2020, cuando comenzaron a perpetrar ataques de ransomware utilizando métodos similares a REvil, incluyendo el phishing y la explotación de vulnerabilidades

*Estosgruposdehackersutilizanmétodossofisticadosyherramientasavanzadasparallevaracabosusataques Son conocidosporsucapacidadparaevadirlasmedidasdeseguridadtradicionalesycausarundañosignificativoalas organizacionesafectadas.

4. Evolución de Tácticas y Herramientas:

Los grupos de ransomware seguirán evolucionando sus tácticas y herramientas para maximizar el impacto de sus ataques y el éxito en la obtención de rescates. Esto puede incluir el uso de técnicas de ingeniería social más sofisticadas, la explotación de vulnerabilidades de día cero y la adopción de técnicas de evasión de detección más avanzadas.

Durante el primer semestre de 2024, es probable

que los grupos de ransomware establecidos continúen siendo una amenaza significativa, mientras que también podemos esperar la aparición de nuevos actores en el escenario cibernético. Los CISOs y los profesionales de ciberseguridad deben permanecer vigilantes y estar preparados para defenderse contra estas amenazas en constante evolución mediante la implementación de medidas de seguridad robustas y la colaboración con la comunidad de ciberseguridad.

Implementacióndetecnologíasde seguridad

Monitoreodeactividades sospechosaseincidentesde seguridad

RespuestadeIncidentes

Administracióndereglasyfiltros deseguridad

Controldecambiosy configuraciones

AlertadeVulnerabilidades

DeteccióndeIntrusos

Reportesperiódicos

Valorparasu negocio

Visualizaciónobjetivade nivelesderiesgoalos queestáexpuestala organización

Optimizacióndelnivelde visibilidadsobrela superficiedeataque Identificacióndepuntos decompromiso.

Prevenciónantelos ataquesemergentes

Mitigarlapérdidade informaciónporataques cibernéticos

Ventajasquebrinda nuestroSOC

Disminuyeelimpactode incidentesdeseguridad deTIatravésde procesosy procedimientos establecidosparacada escenariobasadosen MitreATT&CK

ReduceelNiveldeRiesgo TecnológicoCorporativo

Integraciónconsu equipodeseguridad.

Serviciodemonitoreo proactivo24x7x365

NiveldeServicio LNXnetworkCSIRT

Acompañamosa nuestrosclientesentodo elciclodevidadel serviciodeSOCdesdela consultoríaoanálisisde requerimientose implementacióndelo contratado,hastasu administración, monitoreoysoportedela misma

Trabajamoslaseguridad demanerapreventiva gestionandoloseventos yamenazascibernéticas deformaproactiva.

PadreBuenaventuraSuárez1600(PaseoAndemsan,Oficina2)entreIndiaJulianayAlfredoSeiferheld-Asunción,Paraguay

Contactos:+595213274568|csirt@lnxnetworkcom|wwwlnxnetworkcom

Identificar los errores comunes que cometen los CISO (Chief Information Security Officers) es crucial para fortalecer las defensas de una organización. Aquí hay 10 errores comunes y recomendaciones para mitigarlos:

1. Falta de Conciencia de Seguridad: Error: No priorizar la conciencia y la capacitación en seguridad entre los empleados, lo que puede conducir a prácticas de seguridad laxas y aumentar el riesgo de ataques.

Recomendación: Implementar programas de concienciación en seguridad que eduquen a los empleados sobre las mejores prácticas de seguridad y las amenazas actuales. Realizar simulacros de phishing y entrenamientos regulares para mantener a los empleados alerta.

2. Deficientes Políticas de Seguridad: Error: Falta de políticas de seguridad claras y actualizadas, lo que puede dejar lagunas en la protección de datos y sistemas críticos.

Recomendación: Establecer políticas de seguridad claras y exhaustivas que aborden aspectos como el acceso de los empleados, la

gestión de contraseñas, la seguridad del correo electrónico y la protección de datos.

Actualizar estas políticas regularmente para adaptarse a las nuevas amenazas y regulaciones.

3. No Realizar Evaluaciones de Vulnerabilidad: Error: No realizar evaluaciones regulares de vulnerabilidad en sistemas y redes, lo que deja a la organización vulnerable a exploits conocidos y desconocidos.

Recomendación: Implementar programas de evaluación de vulnerabilidades que identifiquen y remedien las debilidades en sistemas y aplicaciones. Realizar escaneos de vulnerabilidades periódicos y realizar pruebas de penetración para identificar y corregir posibles puntos débiles

4. Ignorar la Gestión de Riesgos: Error: No realizar una evaluación completa de riesgos que identifique y priorice las amenazas y vulnerabilidades potenciales.

Recomendación: Implementar un proceso formal de gestión de riesgos que identifique, evalúe y priorice los riesgos de seguridad. Desarrollar planes de mitigación específicos para abordar los riesgos identificados y revisar regularmente el proceso de gestión de riesgos para adaptarse a los cambios en el entorno de amenazas.

5. Falta de Actualizaciones de Seguridad:

Error: No aplicar parches y actualizaciones de seguridad de manera oportuna, lo que deja a los sistemas expuestos a vulnerabilidades conocidas.

Recomendación: Implementar un proceso de gestión de parches que garantice que todas las aplicaciones y sistemas estén actualizados con los últimos parches de seguridad. Automatizar este proceso tanto como sea posible para garantizar una cobertura completa y oportuna.

6. No Monitorear Actividades Anómalas:

Error: No implementar sistemas de detección de intrusiones y no monitorear de manera efectiva las actividades de red y sistema en busca de comportamientos anómalos.

Recomendación: Implementar soluciones de monitoreo de seguridad que puedan detectar y alertar sobre actividades sospechosas en tiempo real. Utilizar análisis de comportamiento para identificar patrones de actividad inusuales que podrían indicar un ataque en curso.

7. No Establecer una Estrategia de Respuesta a Incidentes:

Error: No tener un plan de respuesta a incidentes documentado y probado, lo que puede resultar en una respuesta inadecuada y una mayor exposición a los ataques.

Recomendación: Desarrollar un plan de respuesta a incidentes detallado que establezca roles y responsabilidades claras, procesos de comunicación y acciones a seguir en caso de un incidente de seguridad. Probar regularmente este plan a través de ejercicios simulados de respuesta a incidentes para garantizar su efectividad

8. No Proteger los Datos de Manera Efectiva:

Error: No implementar medidas adecuadas

de protección de datos, como cifrado de datos y controles de acceso, lo que puede resultar en la exposición de información confidencial.

Recomendación: Implementar una estrategia de protección de datos que incluya el cifrado de datos en reposo y en tránsito, controles de acceso basados en roles y políticas de retención de datos. Utilizar soluciones de seguridad de endpoint para proteger los datos en dispositivos finales.

9. Descuidar la Seguridad en la Nube: Error: No implementar medidas de seguridad adecuadas para proteger los datos y sistemas en entornos de nube, lo que puede resultar en fugas de datos y accesos no autorizados.

Recomendación: Implementar controles de seguridad específicos para entornos de nube, como el cifrado de datos, la autenticación multifactor y la monitorización continua de la actividad de la nube Utilizar soluciones de gestión de identidades y accesos para controlar el acceso a los recursos en la nube.

10. No Involucrar a la Alta Dirección:

Error: No involucrar adecuadamente a la alta dirección en las decisiones de seguridad, lo que puede resultar en una falta de apoyo y recursos para iniciativas de ciberseguridad.

Recomendación: Establecer una cultura de seguridad desde arriba hacia abajo, con el respaldo activo y visible de la alta dirección Proporcionar informes regulares sobre el estado de la seguridad de la información y el progreso de las iniciativas de ciberseguridad para mantener a la alta dirección informada y comprometida.

Al abordar estos errores comunes y seguir las recomendaciones proporcionadas, los CISO pueden fortalecer las defensas de seguridad de su organización y reducir la probabilidad de ser víctimas de ciberataques

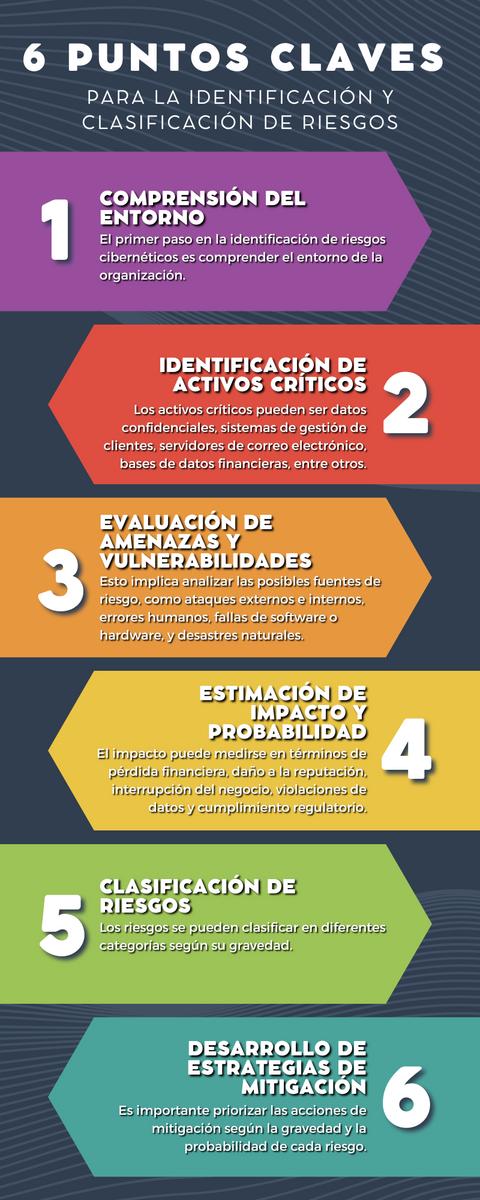

En el mundo actual altamente interconectado y digitalizado, la ciberseguridad se ha convertido en una preocupación crítica para todas las organizaciones. La identificación y clasificación adecuadas de los riesgos cibernéticos son fundamentales para desarrollar estrategias efectivas de protección de datos y mitigación de amenazas En este artículo, exploraremos un enfoque paso a paso para identificar y clasificar los riesgos en ciberseguridad.

Paso 1: Comprensión del Entorno

El primer paso en la identificación de riesgos cibernéticos es comprender el entorno de la organización. Esto incluye conocer los activos digitales, como datos confidenciales, sistemas críticos, redes, aplicaciones y dispositivos. Además, es importante comprender las amenazas potenciales a las que se enfrenta la organización, como malware, phishing, ataques de denegación de servicio (DDoS) y vulnerabilidades de software

Paso 2: Identificación de Activos Críticos

Una vez que se comprende el entorno, el siguien-

te paso es identificar los activos críticos de la organización. Esto incluye cualquier recurso digital que sea vital para el funcionamiento y la continuidad del negocio. Los activos críticos pueden ser datos confidenciales, sistemas de gestión de clientes, servidores de correo electrónico, bases de datos financieras, entre otros

Paso 3: Evaluación de Amenazas y Vulnerabilidades

Con los activos críticos identificados, es necesario evaluar las amenazas y vulnerabilidades que podrían afectarlos. Esto implica analizar las posibles fuentes de riesgo, como ataques externos e internos, errores humanos, fallas de software o hardware, y desastres naturales. Además, se deben identificar las vulnerabilidades en los activos que podrían ser explotadas por amenazas potenciales

Paso 4: Estimación de Impacto y Probabilidad

Una vez identificadas las amenazas y vulnerabilidades, es importante estimar el impacto potencial y la probabilidad de ocurrencia de cada riesgo. El impacto puede medirse en términos de pérdida financiera, daño a la reputación, interrupción del negocio, violaciones de datos y cumplimiento regulatorio. La probabilidad de ocurrencia se evalúa considerando factores como la frecuencia histórica de incidentes similares, la madurez de los controles de seguridad y la evolución del panorama de amenazas.

Paso 5: Clasificación de Riesgos

Basándose en la evaluación del impacto y la probabilidad, los riesgos se pueden clasificar en diferentes categorías según su gravedad. Esto puede incluir riesgos críticos que representan una amenaza inminente y significativa para el negocio, riesgos importantes que requieren atención inmediata pero tienen un impacto menor, y riesgos menores que pueden abordarse de manera proactiva pero tienen un impacto limitado en el negocio.

Paso 6: Desarrollo de Estrategias de Mitigación

Una vez que se han identificado y clasificado los riesgos, es crucial desarrollar estrategias efectivas de mitigación. Esto puede implicar la implementación de controles de seguridad adicionales, la mejora de políticas y procedimientos existentes, la capacitación del personal en mejores prácticas de seguridad y la inversión en tecnologías de seguridad avanzadas. Es importante priorizar las acciones de mitigación según la gravedad y la probabilidad de cada riesgo.

La identificación y clasificación de riesgos en ciberseguridad son procesos fundamentales para proteger los activos digitales y garantizar la continuidad del negocio en un entorno cada vez más peligroso. Al seguir un enfoque paso a paso como el descrito en este artículo, las organizaciones pueden identificar y priorizar los riesgos de manera efectiva, desarrollar estrategias de mitigación adecuadas y fortalecer su postura de seguridad cibernética en general.

Evaluar el impacto de un riesgo en el negocio es una parte fundamental de la gestión de riesgos en ciberseguridad. Comprender cómo un evento adverso podría afectar a la organización es crucial para tomar decisiones informadas sobre la asignación de recursos y la implementación de medidas de mitigación. En este artículo, proporcionaré un enfoque paso a paso para evaluar el impacto de un riesgo en el negocio.

Paso 1: Identificar los Activos Críticos

El primer paso es identificar los activos críticos de la organización, como datos confidenciales, sistemas clave, aplicaciones comerciales y servicios críticos. Estos activos son fundamentales para la operación y continuidad del negocio y serán el foco de nuestra evaluación de impacto

Paso 2: Determinar los Escenarios de Riesgo

Una vez que se han identificado los activos críticos, es necesario determinar los diferentes escenarios de riesgo que podrían afectarlos. Esto incluye eventos como violaciones de datos, interrupciones del servicio, ataques de ransomware, pérdida de reputación, entre otros.

Cada escenario debe ser detallado y considerar tanto el impacto directo como el impacto colateral.

Paso 3: Evaluar el Impacto Financiero

El siguiente paso es evaluar el impacto financiero de cada escenario de riesgo. Esto implica calcular los costos asociados con la interrupción del negocio, la recuperación de datos, la pérdida de ingresos, los gastos legales y regulatorios, así como los costos de reparación y mitigación. Es importante tener en cuenta tanto los costos directos como los costos indirectos.

Paso 4: Evaluar el Impacto en la Reputación

Además del impacto financiero, es crucial evaluar cómo cada escenario de riesgo podría afectar la reputación de la organización. Esto incluye considerar el daño a la marca, la pérdida de confianza de los clientes, el impacto en las relaciones con socios comerciales y proveedores, así como las posibles ramificaciones legales y regula-

torias Una pérdida de reputación puede tener consecuencias a largo plazo y afectar la viabilidad futura del negocio

Paso 5: Evaluar el Impacto Operativo

Otro aspecto importante a considerar es el impacto operativo de cada escenario de riesgo. Esto implica evaluar cómo afectaría la capacidad de la organización para operar de manera efectiva y cumplir con sus objetivos comerciales. Se deben considerar aspectos como la disponibilidad de sistemas y servicios, la capacidad de respuesta a incidentes, la continuidad del negocio y la capacidad de recuperación

Paso 6: Cuantificar el Impacto Total

Finalmente, es necesario cuantificar el impacto total de cada escenario de riesgo. Esto implica combinar los impactos financieros, de reputación y operativos para obtener una imagen completa del costo potencial para la organización. Al cuantificar el impacto total, se pueden priorizar los riesgos y tomar decisiones informadas sobre la asignación de recursos y la implementación de medidas de mitigación

Evaluar el impacto de un riesgo en el negocio es un proceso crítico para la gestión efectiva de riesgos en ciberseguridad. Al seguir un enfoque paso a paso como el descrito en este artículo, las organizaciones pueden identificar y comprender mejor los riesgos potenciales, tomar decisiones informadas sobre cómo mitigarlos y proteger así sus activos y la continuidad de sus operaciones.

Errores que se comenten en la Evaluación del Impacto de un Riesgo en el Negocio

La evaluación del impacto de un riesgo en el negocio es una tarea crítica en la gestión de riesgos en ciberseguridad. Sin embargo, a veces se cometen errores que pueden comprometer la precisión y la efectividad de este proceso. A continuación, se enumeran algunos de los errores más comunes:

Falta de Identificación de Activos Críticos: No identificar correctamente los activos críticos de la organización puede llevar a una evaluación incompleta del impacto del riesgo Incluya todos los activos relevantes estén incluidos en el análisis.

Subestimación del Impacto Financiero: No tener en cuenta todos los costos asociados con un escenario de riesgo puede llevar a una subestimación del impacto financiero. Considere tanto los costos directos como los costos indirectos, así como los posibles costos a largo plazo.

Ignorar el Impacto en la Reputación: No evaluar adecuadamente el impacto en la reputación de la organización puede resultar en una evaluación incompleta del impacto del riesgo. La pérdida de reputación puede tener consecuencias significativas y duraderas para el negocio.

No Considerar el Impacto Operativo: Ignorar el impacto operativo de un escenario de riesgo puede llevar a una evaluación incompleta de su impacto total. Evalúe cómo afectaría la capacidad de la organización para operar de manera efectiva y cumplir con sus objetivos comerciales.

No Cuantificar el Impacto Total: No cuantificar adecuadamente el impacto total de un riesgo puede dificultar la comparación y priorización de riesgos. Combine todos los aspectos del impacto (financiero, de reputación y operativo) para obtener una imagen completa del riesgo.

Depender Exclusivamente de Suposiciones: Basar la evaluación del impacto en suposiciones en lugar de datos concretos puede llevar a conclusiones inexactas. Recopile y analice datos relevantes para respaldar la evaluación del impacto del riesgo

No Actualizar Regularmente la Evaluación: No actualizar regularmente la evaluación del impacto del riesgo puede resultar en una imagen obsoleta de los riesgos y sus impactos. Actualice periódicamente el entorno operativo y las amenazas.

Al evitar estos errores comunes y seguir las buenas prácticas en la evaluación del impacto de un riesgo en el negocio, las organizaciones pueden tomar decisiones más informadas y efectivas para mitigar los riesgos y proteger sus activos y operaciones.

Como Chief Information Security Officer (CISO), uno de los aspectos clave en la gestión efectiva de la ciberseguridad es la capacidad de medir y evaluar el rendimiento de las estrategias y controles de seguridad implementados. En este contexto, los Indicadores Clave de Rendimiento (KPIs) juegan un papel fundamental al proporcionar métricas tangibles para evaluar el éxito de las iniciativas de seguridad cibernética. En este artículo, exploraremos qué son los KPIs, cómo definirlos específicamente para ciberseguridad y cómo medirlos de manera efectiva.

¿Qué son los KPIs?

Los KPIs son medidas cuantificables que se utilizan para evaluar el rendimiento de una organización en relación con sus objetivos estratégicos En el contexto de la ciberseguridad, los KPIs proporcionan una forma de medir y monitorear la efectividad de las iniciativas de seguridad, identificando áreas de mejora y permitiendo la toma de decisiones informadas.

Definiendo KPIs para Ciberseguridad

Al definir KPIs específicos para ciberseguridad, es importante tener en cuenta los objetivos y prioridades únicas de cada organización.

Algunos ejemplos de KPIs comunes en ciberseguridad incluyen: Tiempo de Detección de Incidentes: Este KPI mide la rapidez con la que una organización detecta incidentes de seguridad cibernética una vez que ocurren. Un tiempo de detección más rápido puede indicar una capacidad de respuesta más efectiva ante amenazas. Índice de Falsos Positivos: Este KPI evalúa la precisión de los sistemas de detección de amenazas al medir la proporción de alertas que resultan ser falsas alarmas. Un menor índice de falsos positivos indica una mayor eficiencia en la detección de amenazas reales.

Porcentaje de Cumplimiento de Políticas de Seguridad: Este KPI mide el grado en que los empleados y sistemas de la organización cumplen con las políticas y procedimientos de seguridad establecidos. Un alto porcentaje de cumplimiento puede indicar una cultura de seguridad sólida dentro de la organización

Tiempo de Resolución de Incidentes: Este KPI evalúa la rapidez con la que una organización resuelve y recupera de incidentes de seguridad cibernética una vez que han sido detectados. Un tiempo de resolución más rápido puede minimizar el impacto de los incidentes en el negocio.

Una vez que se han definido los KPIs relevantes para la ciberseguridad de una organización, es crucial establecer un proceso para medir y monitorear estos indicadores de manera continua

Algunas prácticas recomendadas incluyen: Recopilación de Datos: Implementar sistemas y herramientas de monitoreo que puedan recopilar datos relevantes para cada KPI identificado.

Análisis de Datos: Analizar los datos recopilados para evaluar el rendimiento de cada KPI y detectar tendencias o patrones significativos. Reporte y Visualización: Presentar los resultados de manera clara y concisa a través de informes y paneles de control que permitan a los interesados comprender fácilmente el estado de la ciberseguridad de la organización.

Ajuste Continuo: Revisar periódicamente los KPIs y ajustarlos según sea necesario para garantizar que sigan siendo relevantes y útiles para la organización.

Los KPIs desempeñan un papel crucial en la medición y evaluación del rendimiento de las iniciativas de ciberseguridad de una organización Al definir KPIs específicos para ciberseguridad y establecer procesos efectivos para medir-

los, los CISOs pueden obtener una visión clara del estado de la seguridad cibernética de su organización y tomar medidas proactivas para mitigar los riesgos.

Errores Comunes en la Definición de KPIs en Ciberseguridad y Cómo Evitarlos

La definición adecuada de Indicadores Clave de Rendimiento (KPIs) en ciberseguridad es fundamental para evaluar la efectividad de las estrategias y controles de seguridad implementados. Sin embargo, existen errores comunes que pueden comprometer la utilidad y relevancia de los KPIs.

Algunos errores:

Falta de alineación con los objetivos del Negocio

No ser específico y medible

No Considerar el Contexto y la Complejidad.

No Involucrar a las partes interesadas relevantes.

No revisarlo y ajustarlo regularmente

Evitar estos errores comunes en la definición de KPIs en ciberseguridad es fundamental para garantizar que los KPIs sean efectivos y proporcionen información valiosa sobre el rendimiento de la seguridad cibernética de la organización

Al alinear los KPIs con los objetivos comerciales, hacerlos específicos y medibles, considerar el contexto y la complejidad, involucrar a las partes interesadas relevantes y revisarlos regularmente, las organizaciones pueden desarrollar KPIs sólidos que respalden una postura de seguridad cibernética sólida y efectiva.

En la siguiente edición abordaremos con mayor detalle sobre como evitar los errores al definir los KPIs y lograr una implementación exitosa.

DETECCIÓNYRESPUESTAEXTENDIDAS SINGULARITY COMPLETE: ES LA CONSOLIDACIÓN DE FUNCIONES VITALES DE SEGURIDAD. DISEÑADO PARA ORGANIZACIONES QUE BUSCAN PREVENCIÓN, DETECCIÓN, RESPUESTA Y BÚSQUEDA DE NIVEL EMPRESARIAL DE UN SOLO AGENTE EN ENDPOINT, NUBE E IOT JUNTO CONAUTOMATIZACIONESCRÍTICAS.SOLICITEUNADEMOSTRACIÓNSINCOSTO.

RepresentaydistribuyeenParaguay

Teléfono:+595213274568|www.lnxnetwork.com|comercial@lnxnetwork.com

Debido a que LNXnetwork SRL, se encuentra aliada a organizaciones como EC-Council (Certificadora Internacional de Profesionales en Ciberseguridad), ALAPTI (Asociación Latino Americana de Profesionales en TI), OWASP (Open Web Application Security Project), LACNIC CSIRT, LACNOC, ISOC, FIRST, nos permite nutrirnos de un cúmulo de experiencia que le brindamos a nuestros clientes.

Servicios que brindamos:

• Evaluaciones y Certificaciones de Nivel de Seguridad

• Consultoría en TI, Seguridad de la Información y Ciberseguridad

• Pruebas de Intrusiones/Ethical Hacking:

– Pruebas de penetración (Pentest) internos y externos (caja negra, gris y blanca).

– Pruebas de penetración sobre sitios web corporativos y transaccionales

– Pruebas de penetración sobre aplicaciones móbiles

– Pruebas de seguridad con análisis de código fuente para flujos de procesos

– Pruebas de ingeniería social

• Auditoría Externa en Seguridad y TI

• Auditoría y mediciones de nivel de cumplimiento sobre el SGSI

• Auditoría e Informática Forense

• Formación de Dpto. de Ciberseguridad.

• Controles de cumplimiento para el MGCTI (Manual de Gobierno y Control de TI), CIS Controls, ISO 27001, PCI-DSS, SGSI.

• Definción de requerimientos de Seguridad para el Desarrollo de Aplicaciones basas en el estándar OWASP y NIST Aplicaciones basas en el Estándar OWASP y NIST

LNXnetwork S.R.L. se destaca por su compromiso con la excelencia y la seguridad cibernética. La empresa es una fuente confiable de servicios especializados y formación en ciberseguridad en la región, lo que la convierte en un socio estratégico para cualquier organización que busque fortalecer su postura de seguridad y proteger sus activos de información en el mundo digital en constante evolución.