Governo de Minas e

Apresentam

REVISTA DE

GAMBIOLOGIA * * * * * * * * * * * * * facta.art.br * * * * * * * * * * * * *

ARTE • GAMBIARRA • TECNOLOGIA • DIY • CULTURA POP TUPINIQUIM COLECIONISMO • DESIGN SUSTENTÁVEL • TEORIA E PRÁTICA HACKER

"Alerta" em publicação da rádio evangélica estadunidense Southwest Radio Church (1978)

“Habit d’Orlogeur”, Nicolas II de Larmessin (circa 1690)

por Fred Paulino

– Est-ce qu'on ne peut pas admettre que des hommes capables, intelligents, et à plus forte raison doués de talent ou même de génie – donc indispensables à la société – au lieu de végéter toute leur vie soient dans certains cas libres de désobéir aux lois? – Cela me paraît difficile, et dangereux. – Pour la société ce serait tout bénéfice. – Et qui distinguera des autres ces hommes supérieurs? – Eux-mêmes, leurs consciences.1

O

filme "Pickpocket", obra-prima de Robert Bresson, narra a trajetória de um atormentado, talentoso e apaixonado batedor de carteiras. Apesar de exercer esse “ofício”, o protagonista não parece ser movido por ambição. Ele parece, na verdade, instigado por um misto de falta de opção, conveniência e satisfação tátil, mas, principalmente, por um sentimento irracional de desafio pessoal, a partir da contravenção. Mais do que uma obra genial sobre a condição psicológica humana e seus desvios, em uma sociedade que nos cobra, a todo instante, coerência e produtividade, o filme – realizado com extremo rigor cinematográfico – abre caminho para uma leitura singular sobre a questão ética. A ética (proveniente do grego ethos, “bom costume”, traduzido para o latim mos) é um conceito amplamente abordado na filosofia. Para se ter ideia, uma busca pelo termo na Stanford Encyclopedia of Philosophy retorna nada mais nada menos que 907 verbetes. Em linhas gerais, a ética está relacionada com

a atuação do homem sobre o meio coletivo, pautada pelo caráter e pelas regras sociais vigentes (ou possíveis). É o estudo do código moral e da forma como lidamos com ele cotidianamente, a partir de nossas múltiplas individualidades. Filósofos da antiguidade defendiam que o homem deve ser correto e virtuoso. Para Aristóteles, a felicidade (eudemonia) não consiste nem nos prazeres, nem nas riquezas, nem nas honras, mas numa vida virtuosa. Séculos depois, Spinoza abordaria o tema de forma racional e geométrica no livro “Ética”, de 1677. Segundo ele, para alcançar a felicidade é preciso compreender e criar as circunstâncias que aumentem nossa potência de agir e de pensar. É imprescindível, para isso, tornar-se o mais independente possível das paixões. A ética pode, portanto, ser interpretada como uma espécie de estudo “qualitativo” da conduta humana em sua relação com o mundo, pautada por duas interpretações relacionadas, mas frequentemente incompatíveis: o julgamento 7

Da ética à poética, num salto de milênios

de si pela maioria e a busca pela satisfação pessoal. Nossa procura pelo prazer está quase sempre relacionada com o outro. Como, então, pensar a ética hoje, em um contexto no qual nossa relação com a sociedade é cada vez menos pessoal, e sim virtualizada e mediada pela tecnologia? Há um obscuro personagem da sociedade contemporânea que nos permite diversas elucubrações sobre a ética: o hacker. Ele é o tema desta edição. O que é um hacker? O senso comum sugere um jovem cidadão sagaz, geralmente do sexo masculino, com conhecimento tecnológico avançado que, guiado por um espírito destrutivo e aproveitando-se de fragilidades em sistemas de criptografia e segurança, passa seu tempo invadindo computadores e contas bancárias alheias. Segundo essa leitura, o hacker flerta constantemente com a ética, ou com a ausência dela, ignorando a legalidade na rede em prol de benefícios próprios. Mas essa interpretação é limitada, se considerarmos a potência por trás desse personagem. 8

O termo “hacker”, cuja etimologia original é “cortar grosseiramente” (por exemplo, com um machado ou facão), foi reapropriado na década de 1950, para descrever modificações em relés eletrônicos de controle dos trens. A partir de meados de 1970, passou a ser usado para nomear truques mais ou menos engenhosos de programação, muitas vezes usando recursos obscuros do computador. Nos anos 1980, surgem os primeiros vírus eletrônicos e posteriormente, no início da década 1990, hackers derrubam seguidamente a rede de ligações de longa distância da AT&T nos EUA. A reação governamental vem na mesma proporção, com a criação de leis específicas para conter e punir o chamado “crime digital”. Desde sempre, à medida que contraventores eletrônicos praticam sua arte, o sistema trabalha arduamente para contê-los.

Há um obscuro personagem da sociedade contemporânea que nos permite diversas elucubrações sobre a ética: o hacker.

* POÉTICA HACKER *

No entanto, analisando mais profundamente a atuação dos hackers e seus valores, é possível concluir que eles não estão necessariamente interessados em praticar crimes digitais, mas muito mais em usar as limitações de segurança das redes de computador – e de outros sistemas – para testar, e aprimorar, seus conhecimentos sobre tecnologia e, por que não, sobre o mundo em geral. Sempre movidos muito mais pela superação de desafios próprios e pela colaboração com a comunidade com a qual se relacionam do que por benefício material. Muito já se escreveu sobre o assunto, mas a pedra fundamental de uma possível “filosofia hacker” é o livro “Hackers: heroes of the computer revolution”, publicado pelo jornalista norte-americano Steven Levy, em 1984, e lançado tardiamente no Brasil, em 2012. Na obra, Levy discorre sobre as pessoas, as máquinas e os eventos que definiram a cultura hacker e propõe os fundamentos de uma "ética hacker", seguida até hoje por muitos adeptos. São eles:

• o acesso a computadores – e a qualquer coisa que possa ensinar algo sobre como o mundo funciona – deve ser ilimitado e total; • toda informação deve ser livre; • duvide da autoridade, promova a descentralização; • hackers devem ser julgados pelo que realizam, e não por critérios fictícios, como grau acadêmico, idade, raça ou posição social; • você pode criar arte e beleza no computador; • computadores podem mudar a sua vida para melhor. Mesmo que o autor devaneie acerca da concepção clássica sobre a ética, a interpretação visionária “hackeada” de Levy sobre o conceito abre caminho para nova leitura da relação tecnólogo-mundo, possibilitando uma compreensão mais ampla do nosso personagem. Já no sumário do livro, ele se refere aos hackers como “aventureiros, visionários, gente que corre riscos, artistas..." e não nerds rejeitados socialmente, ou programadores pouco profissionais que escrevem códigos de computação toscos.

Nos anos 1970, em Nova York, iniciou-se um " hack" na função do sistema público de transporte. O metrô era usado por grupos de bairros distantes para transmitir mensagens entre si, que eram pintadas nos vagões. Esse " jogo proibido" consolidou o desenvolvimento de uma nova linguagem artística: o graffiti.

A proposta de uma ética hacker é retomada em outra obra fundamental sobre o tema, “The hacker ethic and the spirit of the information age” (“A ética hacker e o espírito da era da informação”), de Pekka Himanen. O livro – cujo título remete a “A ética protestante e o espírito do capitalismo”, de Max Weber – estabelece princípios que relacionam, ou contrapõem, a ética hacker à protestante, focando sua análise nas relações com o tempo, o trabalho, a estabilidade e o dinheiro. Himanen sugere que o hacker (assim como o protagonista de Bresson) não se pauta pelo retorno financeiro nem se prende à rotina em busca de resultados imediatos. Sua construção é cotidiana, movida por impulsos de paixão e liberdade, em que há um fluxo dinâmico entre o trabalho criativo e os prazeres da vida. O que importa é o valor simbólico da sua realização, os benefícios à comunidade e o reconhecimento pelo grupo, nem sempre através de uma remuneração. Resistente ao modelo de acumulação produtiva capitalista, o hacker não está necessariamente interessado em um resultado final, mas num processo, ou mais, em uma potência transformadora.

O “hackeamento” pode ser, assim, comparado a uma intervenção. Hackear é transfigurar um sistema qualquer – inserindo nele algo não previsto inicialmente, subvertendo seu uso original, redefinindo sua função. Isso nos permite uma nova definição do hacker: ele deixa de ser o “nerd tecnólogo”, ligado exclusivamente ao universo dos computadores. Como muito bem aponta Raquel Rennó (colaboradora essencial na articulação das pautas para esta edição, diga-se), em seu texto para o catálogo da exposição “Gambiólogos 2.0”, citando Mackenzie2: é um engano nos limitarmos “a entender a tecnologia e mesmo o software como virtualidade”. Para o autor, é necessário “ver o código como prática e matéria, até mesmo para se compreender como se deu a construção discursiva que deu origem à ideia de invisibilidade e, consequentemente, todas as implicações sociais e políticas desse fenômeno. Assim, retiramos a tecnologia do ambiente puramente técnico e podemos compreendê-la a partir de seus entrelaçamentos com as práticas culturais”. Não se trata mais de uma subcultura específica

Life hacking: os cartões que acompanhavam embalagens de cigarro no início do séc. XX traziam dicas de "macetes" para o dia a dia 10

* POÉTICA HACKER *

do território da informática, tampouco de uma contracultura. A verdadeira cultura hacker se manifesta, também, no cotidiano e em inúmeras áreas do conhecimento. O hacker pode atuar efetivamente sobre a realidade, questionando e reprogramando saberes. Compreender a dinâmica do hackeamento no mundo atual e aproveitar-se da noção de reaproveitamento/reapropriação/refuncionalização é se instrumentalizar para compreender melhor o uso das coisas e, por fim, do mundo. Assim como o artesão-gambiólogo cria novas utilidades para os objetos ao redor, multissignificando seus usos, o hacker “brinca” com códigos digitais, refuncionalizando sistemas segundo necessidades ou interesses (não por acaso, esse acento lúdico fica claro quando observamos que muitos hackers são, profissionalmente, programadores de jogos). Da mesma forma, o poeta, por sua vez, é aquele que “reprograma” o vocabulário, criando novos significados, nem sempre lineares. O artista joga com os materiais do mundo; o poeta manipula livremente as palavras, para além das normas gramaticais. Ambos transfiguram linguagens, subvertendo-as. Pois voltamos a Aristóteles, que, junto a Platão, foi pioneiro na investigação da poesia enquanto criação estética. Várias de suas anotações foram organizadas posteriormente no livro “Poética”, em que reflete sobre a poiesis, ou seja, “fazer, compor, realizar, converter pensamento em matéria” – o que curiosamente, diga-se, nos faz remeter à figura do maker e, por que não, do hacker. Dentre diversas possíveis interpretações sobre sua obra, podemos reconhecer a poesia como o processo criativo em si, que pode ter um viés lúdico ou não, mas sempre resulta em uma experiência de prazer.

Reaproveitamento: projeto de antena parabólica caseira, por José Geraldo de Oliveira, conhecido como "Maluco Mineiro"

Refuncionalização: concepção de cidade-container pelo escritório inglês Urban Space Management

Pino Parini, por sua vez, afirma que “no campo das artes, poiesis se refere à fascinação provocada no momento em que, mediante múltiplos fenômenos associativos alcançados pela percepção, os diferentes elementos de um conjunto se interrelacionam e integram-se para gerar uma entidade nova, denominada estética”.3 Trata-se, literalmente, do próprio processo de hackeamento definido como poesia e, portanto, como arte. A ética hacker torna-se uma poética. Conforme sugerido por Steven Levy, o hacker é, então, um criador. Por meio de uma poética própria (que não é necessariamente estética, mas pode ser), ele reconfigura e remodela sistemas quaisquer a seu redor. Esta edição da Facta não nega o hacker tecnólogo, mas propõe

* POÉTICA HACKER *

11

o hacker é aquele que, saindo da obscuridade, invade o nosso dia a dia e disponibiliza formas alternativas e, por que não, criativas, de acessarmos os sistemas vigentes.

pensarmos além. Da mesma forma que a Gambiologia é a ciência que une o analógico ao digital, a criatividade cotidiana às artes formais, a inovação tecnológica à cultura de rua, o hacker é aquele que, saindo da obscuridade, invade o nosso dia a dia e disponibiliza formas alternativas e, por que não, criativas, de acessarmos os sistemas vigentes.

Como o hackeamento biológico, a decifração e a recombinação dos códigos genéticos podem reverberar em conquistas que melhorem efetivamente a vida das populações? Como avaliar a incomensurável relevância de hackers como Edward Snowden e Julian Assange, figuras-chave para se compreender a dinâmica geopolítica atual?

Retornemos ao batedor de carteiras. Ao invadir o espaço de outro indivíduo sem ser notado, seria ele um hacker de sentidos? E o que dizer de um ilusionista que se livra de correntes debaixo d’água, a olhos vistos, sem que jamais cogitemos descobrir o seu truque? Seria ele um hacker do olhar? Há formas de hackear o sistema educacional, o mercado de ações, o escritório? Seria a causa-tendência queer uma forma de hackear o cotidiano e a sexualidade, ditados há séculos pela heteromonogamia?

Na contemporaneidade, tempo em que praticamente toda comunicação passa por sistemas indexados comercializáveis, o cotidiano é programável e a vigilância é crescente, o impulso hacker pode, e deve, estar presente em qualquer área, em qualquer indivíduo. E, talvez, hackear a realidade através de uma poética seja, a esta altura, a única forma de independência e criatividade possível.

1–

2 M ACKENZIE,

Será possível admitir que homens com certas habilidades, dotados de inteligência, talento ou genialidade, e que são indispensáveis para a sociedade, ao invés de se sentirem paralisados sejam livres para desobedecer às leis em certos casos? – Isso seria difícil. E perigoso. – A sociedade só ganharia com isso. – Quem identificaria esses homens superiores? – Eles mesmos. Suas consciências. (Diálogo do filme “Pickpocket – O batedor de carteira”, de Robert Bresson, 1959).

12

My crime is that of curiosity.4

A. Cutting Code: Software and Sociality. New York: Peter Lang, 2006.

3 PARINI,

Pino. Los recorridos de la Mirada: del esteretipo a la creatividad. 2001. Disponível em: http://es.wikipedia. org/wiki/Poiesis. Acesso em: 24/03/2015. (tradução livre)

4 Citação ao manifesto "A consciência de um hacker", apresentado

a seguir nesta edição.

* POÉTICA HACKER *

"Terceira mão" de Stelarc: a arte de customizar o corpo humano

HACKER POETICs by Fred Paulino

– Can we not admit that certain skilled men, gifted with intelligence, talent or even genius, and thus indispensable to society, rather than stagnate should be free to disobey laws in certain cases? – That could be difficult. And dangerous. – Society could only gain from it. – Who will identify these supermen? – They themselves. Their conscience. (dialogue from "Pickpocket", by Robert Bresson, 1959)

"Pickpocket", Robert Bresson's masterpiece, tells the story of a tormented, passionate and talented pickpocket. Despite of performing this "job", the protagonist doesn't seem to be moved by ambition. He actually seems to be instigated by a mix of lack of options, convenience and tactile satisfaction, but mainly by an irrational sense of personal challenge, from misdemeanors. More than a genious piece on human psychological condition and its deviations, in a society that charges us, all the time, consistency and productivity, the film - carried out with extreme cinematographic accuracy - paves the way for an unique reading on the issue of ethics. Ethics (from the Greek ethos, "good practice", translated into Latin mos) is a widely discussed concept in philosophy. To get an idea, a search for the term in the Stanford Encyclopedia of Philosophy gives us no less than 907 entries. In general lines, ethics is related to the actions of man on the collective realm, guided by character and prevailing (or possible) social rules. It is the study of the moral code and how we deal with it every day, from our multiple individualities. 13

Ancient philosophers held that man must be right and virtuous. For Aristotle, happiness (eudaimonia) is not in pleasures, nor in riches or in honors, but in a virtuous life. Centuries later, Spinoza would address the issue with a rational and geometric approach in his book “Ethics”, from 1677. For him, to achieve happiness we must understand and create the conditions that increase our power to act and to think. It is necessary though to free ourselves from passions as much we can. Ethics can, therefore, be interpreted as a kind of "quality" study of human conduct in her/his relationship with the world, marked by two related but often incompatible interpretations: the trial of oneself by the "majority" and the search for personal satisfaction. Our wish for "pleasure" is almost always related to the other. How could we reflect upon ethics today, in a context in which our relationship with society is becoming less personal, but rather virtualized and mediated by technology? There is an obscure character of contemporary society that allows us to various musings on ethics: the hacker. He is the theme of this edition of Facta. What is a hacker? Common sense suggests that it is a young clever citizen, usually male, with advanced technological knowledge whose, guided by a destructive spirit and taking advantage of weaknesses in encryption and security systems, spends his time breaking into computers and bank accounts. According to this reading, the hacker constantly flirts with ethics, or with the lack of it, ignoring legality in the net for his own benefits. But this interpretation is limited, if we consider the power behind this character. The term "hacker", whose original etymology is something like "grossly cut" (eg with an ax or machete), was reappropriated in the 1950s to describe changes in electronic relays of trains control. From the 1960s on, it came to be used to name more or less clever programming tricks, often using obscure computer resources. In the 1980s there were the first electronic viruses and later, in the early 1990s, hackers sequentially drop the AT&T long distance network in the U.S.. The government's reaction comes in the same proportion, with the creation of specific laws to hold them back and punish the socalled cybercrime. Since always, to the same extent that electronic offenders practice their art, the system works to restrain them. However, by analyzing the work of hackers and their values more in depth, we conclude that they are not necessarily interested in practicing cybercrimes, but rather in using the security limitations of computer networks and other systems - to test and enhance their knowledge of technology and, why not, about the world in general. 14

Always moved much more by overcoming their own challenges and collaborating with the community to which they relate than for material benefits. Much has been written on the subject, but the cornerstone of a possible "hacker philosophy" is the book "Hackers: Heroes of the Computer Revolution," published by American journalist Steven Levy in 1984, which had been released in Brazil only much later, in 2012. In this work, Levy talks about the people, the machines and the events that defined a "hacker culture" and proposes the foundations of the hacker ethic, today still followed by many adepts. They are: • Access to computers - and to anything that might teach us something about how the world works - should be unlimited and total. • All information should be free. • Mistrust authority—promote decentralization • Hackers should be judged by their hacking, not criteria such as degrees, age, race, sex, or position • You can create art and beauty on a computer. • Computers can change your life for the better Even if the author muses about the classical conception of ethics, Levy's visionary "hacked" interpretation on the concept paves the way for a new reading of the technologistworld relationship, allowing for a broader understanding of our character. In the synopsis of the book he already refers to hackers as "adventurers, visionaries, risk-takers, artists..." and not "nerdy social outcasts or ‘unprofessional’ programmers who wrote dirty, ‘nonstandard’ computer code". The proposal of a hacker ethic is taken up in another major work on the subject, "The Hacker Ethic and the Spirit of the Information Age", by Pekka Himanen. The book - whose title refers to "The Protestant Ethic and the Spirit of Capitalism" by Max Weber - sets out principles that relate or oppose the hacker ethic to the protestant, the analysis being focused on relations with time, work, stability and money. Himanen suggests the hacker (as well as Bresson's character) is not necessarily moved by financial reward nor is attached to routine in search for immediate results. His construction is daily, driven by passionate and freedom drives, where there is a dynamic flow between creative work and the pleasures of life. What really matters is the symbolic value of his doings, his benefits to the community and the recognition by the group, not always by means of remuneration. Resistant to the capitalist productive accumulation model, the hacker is not necessarily interested in a final result, but in a process, or more, in a transforming power. The "hacking" can thus be compared to an intervention. To hack is to transfigure any given system - inserting

* HACKER POETICS *

something not originally intended in it, subverting its original use, redefining its role. This allows us a new definition of hacker: he is no longer the "techie nerd" exclusively linked to computers.

the different elements of a set are interrelated and integrate themselves to generate a new entity, called aesthetic."2 This is literally the hacking process defined as poetry and, therefore, as art.

As Raquel Rennó (an essential collaborator for the articulation of this isuee’s guidelines, I must say) rightly points out in her text for the “Gambiólogos 2.0” exhibition catalogue, citing Mackenzie1: it is a mistake to limit ourselves "to understand technology and even software as virtuality”. For him, it is necessary to “see the code as practice and matter, even to be able to understand how the discursive construction that gave rise to the idea of invisibility was given and, consequently, all the social and political implications of this phenomenon. Therefore, we remove technology from the pure technical realm and we can understand it through its entanglements with cultural practices."

The hacker ethic becomes a poetics.

It is no longer a specific subculture of the computer territory, nor a counterculture. The real "hacker culture" is manifested also in daily life and in several areas of knowledge. The hacker can effectively act on reality, questioning and reprogramming wisdom. Understanding the dynamics of hacking in the current world and take advantage of the notion of recycling/reappropriation/ refunctionalisation is to equip us to better understand the use of things and, finally, the world. Just as the artisan-maker creates new uses for the surrounding objects, multi-signifying their uses, the hacker "plays" with digital codes, refunctioning systems according to needs or interests (not coincidentally, this playful accent becomes clear when we observe that many hackers are professional game developers). Likewise the poet that "reprograms" the vocabulary, creating new meanings, not necessarily linear. The artist plays with the materials of the world; the poet freely manipulates words, beyond grammatical rules. Both transfigure languages, subverting them. So we go back to Aristotle, who, together with Plato, was a pioneer in the research of poetry as aesthetic creation. Several of his notes were subsequently organized in the book Poetics, where he reflects on the poiesis, ie "do, compose, perform, translate thought intomatter" - what curiously, we must say, makes us think about the figure of the "maker" and, why not, the hacker. Among several possible interpretations of his work, we may recognize poetry as the creative process on itself, which can have a playful accent or not, but that always results in an experience of pleasure. Pino Parini, in turn, states that "in the arts, poiesis refers to the fascination provoked at the moment in which, through multiple associative phenomena achieved by perception,

As proposed by Steven Levy, then the hacker is a creator. Through an own poetics (which is not necessarily aesthetical but it can be), he resets and remodels any systems around him. This issue of Facta doesn't deny the tech hacker, but it proposes that we think further. Just as Gambiologia is the science that unites analog to digital, ingenuity creativity to the fine arts, tech innovation to street culture, the hacker is the one who, stepping out of obscurity, invades our day-to-day and offers alternative, and why not creative, ways to access current systems. Let us return to the pickpocket. When invading the space of another individual without being noticed, would he be a hacker of the senses? And what about an illusionist who frees himself from underwater chains, visibly, without us cogitating to reveal his trick? Would he be a hacker of sight? There are ways to hack the educational system, the stock market and the office? Would the queer causetrend be a way of hacking daily life and sexuality, for centuries dictated by hetero-monogamy? How biological hacking, the decryption and recombination of genetic codes can reverberate in achievements that effectively improve people's lives? How to evaluate the immeasurable importance of hackers such as Edward Snowden and Julian Assange, key figures to understand current geopolitical dynamics? In contemporaneity, when almost all communication passes through tradable indexed systems, the everyday is programmable and surveillance is ubiquitous, the hacker impulse can, and should, be present in any area, in any individual. And maybe, to hack reality through a poetics is, at this point, the only possible path to independence and creativity. My crime is that of curiosity.3

1 M ACKENZIE,

A. Cutting Code: Software and Sociality. New York: Peter Lang, 2006.

2 PARINI,

Pino. (2001) "Los recorridos de la Mirada: del esteretipo a la creatividad". Retrieved from http:// es.wikipedia.org/wiki/Poiesis.

3 Quote from the manifest "The Conscience of a Hacker", present

in this edition.

* HACKER POETICS *

15

The following was written shortly after my arrest... =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=\/\The Conscience of a Hacker/\/ by +++The Mentor+++ Written on January 8, 1986 =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=Another one got caught today, it's all over the papers. "Teenager Arrested in Computer Crime Scandal", "Hacker Arrested after Bank Tampering"... Damn kids. They're all alike. But did you, in your three-piece psychology and 1950's technobrain, ever take a look behind the eyes of the hacker? Did you ever wonder what made him tick, what forces shaped him, what may have molded him? I am a hacker, enter my world... Mine is a world that begins with school... I'm smarter than most of the other kids, this crap they teach us bores me... Damn underachiever. They're all alike. I'm in junior high or high school. I've listened to teachers explain for the fifteenth time how to reduce a fraction. I understand it. "No, Ms. Smith, I didn't show my work. I did it in my head..." Damn kid. Probably copied it. They're all alike. I made a discovery today. I found a computer. Wait a second, this is cool. It does what I want it to. If it makes a mistake, it's because I screwed it up. Not because it doesn't like me... Or feels threatened by me... Or thinks I'm a smart ass... Or doesn't like teaching and shouldn't be here... Damn kid. All he does is play games. They're all alike. And then it happened... a door opened to a world... rushing through the phone line like heroin through an addict's veins, an electronic pulse is sent out, a refuge from the day-to-day incompetencies is sought... a board is found. "This is it... this is where I belong..." I know everyone here... even if I've never met them, never talked to them, may never hear from them again... I know you all... Damn kid. Tying up the phone line again. They're all alike... You bet your ass we're all alike... we've been spoon-fed baby food at school when we hungered for steak... the bits of meat that you did let slip through were pre-chewed and tasteless. We've been dominated by sadists, or ignored by the apathetic. The few that had something to teach found us willing pupils, but those few are like drops of water in the desert. This is our world now... the world of the electron and the switch, the beauty of the baud. We make use of a service already existing without paying for what could be dirt-cheap if it wasn't run by profiteering gluttons, and you call us criminals. We explore... and you call us criminals. We seek after knowledge... and you call us criminals. We exist without skin color, without nationality, without religious bias... and you call us criminals. You build atomic bombs, you wage wars, you murder, cheat, and lie to us and try to make us believe it's for our own good, yet we're the criminals. Yes, I am a criminal. My crime is that of curiosity. My crime is that of judging people by what they say and think, not what they look like. My crime is that of outsmarting you, something that you will never forgive me for. I am a hacker, and this is my manifesto. You may stop this individual, but you can't stop us all... after all, we're all alike. +++The Mentor+++

16

O texto a seguir foi escrito pouco depois da minha prisão... =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=\ / \ A Consci ncia de um Hacker / \ / por +++O Mentor+++ Escrito em 8 de janeiro de 1986 =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=Mais um foi pego hoje, est em todos os jornais. "Adolescente Preso em Escândalo de Crime de Computador", "Hacker preso depois que o banco foi Adulterado" Malditas crianças. Eles são todos iguais. Mas voc , na sua psicologia de tr s peças e 1950, sempre da uma olhada atrav s dos olhos de um hacker? Voc j se perguntou o que o fez, Que forças lhe formaram, O que pode ter moldado ele? Eu sou um hacker, entrando no meu mundo... O meu um mundo que começa na escola, Eu sou mais esperto que a maioria das outras crianças, esta besteira que nos ensinam me chateia... Malditos fracassados. Eles são todos iguais. Estou no ensino m dio ou ensino fundamental. Eu escutei os professores explicarem pela d cima quinta vez a forma de reduzir uma fracção. Eu entendo isso. "Não, Sra. Smith, eu não mostrei meus calculos. Eu fiz eles na minha cabeça..." Droga garoto. Provavelmente copiou. Eles são todos iguais. Eu fiz uma descoberta hoje. Eu encontrei um computador. Espere um segundo, isso legal. Ele faz o que eu quero. Se ele comete um erro, porque eu estraguei tudo. Não porque não gosta de mim... Ou sente-se ameaçado por mim... Ou pensa que eu sou mais inteligente... Ou não gosta de ensinar e não deveria estar aqui... Maldito garoto. Tudo que ele faz jogar. Eles são todos iguais. E então aconteceu... uma porta aberta para um mundo... correndo pela linha telefônica como hero na pelas veias de um viciado, um pulso eletrônico enviado, um ref gio das incompet ncias do dia-a-dia procurado... uma placa foi encontrada. " isso... este o meu lugar..." Eu sei que todos aqui... mesmo os que eu nunca conheci, nunca conversei, posso nunca ouvi-los novamente.... Sei que todos voc s... Maldito garoto. Amarrando-se a linha telefônica novamente. Eles são todos iguais... Voc pode apostar que somos todos iguais... N s temos sido alimentados de mão beijada com comida de beb na escola enquanto nossa fome de bife... os pedaços de carne que voc deixou escapar foram premastigados e sem gosto. N s fomos dominados por s dicos, ou ignorados pelos ap ticos. Os poucos que tiveram algo a ensinar aos alunos dispostos nos encontraram, mas esses poucos são como gotas d' gua no deserto. Este nosso mundo agora... o mundo do el tron e do switch, a beleza do baud. N s fazemos uso de um serviço j existente sem pagar, o que poderia ser barat ssimo se não fosse usado por gananciosos aproveitadores, e voc nos chama de criminosos. N s exploramos... e voc nos chama de criminosos. N s buscamos por conhecimento... e voc nos chama de criminosos. N s existimos sem cor de pele, sem nacionalidade, sem preconceito religioso... e voc nos chama de criminosos. Voc constroi bombas atômicas, voc empreende guerras, voc assassina, engana e mente para n s e tenta fazer-nos crer que para nosso pr prio bem, contudo n s somos os criminosos. Sim, eu sou um criminoso. Meu crime o da curiosidade. Meu crime o de julgar as pessoas pelo que elas dizem e pensam, não pelo que eles se parecem. Meu crime o de ser mais inteligente que voc , algo que voc nunca vai me perdoar. Eu sou um hacker, e este meu manifesto. Voc pode parar este indiv duo, mas voc não pode parar todos n s... afinal de contas, somos todos iguais. +++O Mentor+++

17

Facta #3 - poética hacker abril/2015

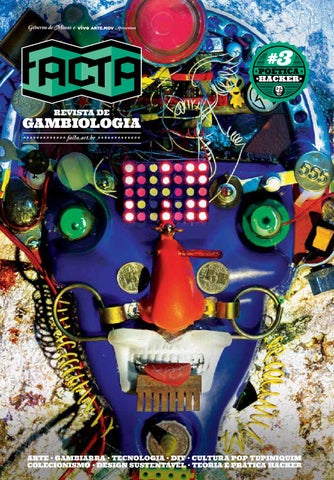

Capa: "As duas faces de Jean Baptiste" , por Coletivo Gambiologia Fotos: Nidin Sanches Designer assistente: Guilherme Malaquias Publicação aperiódica Tiragem: 1440 exemplares Contatos / contacts: editor@facta.art.br producao@facta.art.br redacao@facta.art.br www.facta.art.br www.gambiologia.net Este trabalho está licenciado em conformidade com a Creative Commons Atribuição-NãoComercial-CompartilhaIgual 3.0 Brasil. Para ver uma cópia da licença, visite http://creativecommons.org/licenses/by-nc-sa/3.0/br

concepção e edição EDITOR

Fred Paulino CONSELHO EDITORIAL editorial board

Lucas Mafra Paulo Henrique Pessoa "Ganso" Raquel Rennó Rodrigo Minelli (in memorian) REDAÇÃO writers

Daniel Barbosa Fred Paulino VERSÃO PARA INGLÊS english version

Lu Tanure e Glenn Cheney - Access Group Thais Mol projeto gráfico & ilustrações art director & illustrations

Xande Perocco design graphic design

Fred Paulino Xande Perocco

FOTOGRAFIA PHOTOGRAPHY

Nidin Sanches produção production

Fernanda Salgado assessoria jurídica legal advice

Diana Gebrim - Diversidade conteúdo audiovisual audiovisual content

Apiário impressão print

Imprimaset COLABORADORES #3 COntributorS #3

Aruan Mattos • Brett Scott • Bruno Vianna • Conrado Almada • Felipe Fonseca • Fernando Rabelo • H.D. Mabuse • Jarbas Jácome • Laerte • Maria Ptqk • Mikko Lipiäinen • Nelson Pretto • Newton C. Braga • Nian Pissolati • Pedro Markun • Raquel Rennó

Apiário

Espaço de criação e cultivo de ideias, dedica-se à produção e concepção de trabalhos artísticos e comerciais, filmes, vídeos, animações, ilustrações, fotografias, escritos e sons de variadas espécies. Apiário is a space for creation and cultivation of ideas. It is dedicated to conceiving and producing artistic and commercial works, films, videos, animations, illustrations, photographs, writings, and sounds of varied species.

Aruan Mattos

B e l o -h o r i z o nt i n o , artista plástico, já participou de diversas exposições, residências artísticas, recebeu prêmios e bolsas no Brasil e exterior. Atualmente desenvolve os trabalhos Máquinas Inúteis e Traslador. Artist, born in Belo Horizonte, he has joined several exhibitions, artist residencies and have been granted awards and scholarships in Brazil and abroad. He is currently developing the works "Useless Machines" and "Traslador".

Brett Scott

Jornalista, ativista e autor de "The Heretic's Guide to Global Finance: Hacking the Future of Money" (Pluto Press: 2013). Ele bloga no suitpossum.blogspot.com e tweeta no @atsuitpossum. Journalist, activist and author of "The Heretic’s Guide to Global Finance: Hacking the Future of Money" . He blogs at suitpossum.blogspot.com and tweets at @suitpossum.

Bruno Vianna

Trabalha com audiovisual e suportes interativos. Realizou curtas metragens e dois longas interativos de ficção. É programador, formado em cinema, mestre pelo ITP-NYU. É educador na Oi Kabum! e gestor da Nuvem Estação Rural de Arte e Tecnologia. Works with audiovisual and interactive media. He has directed short films and two interactive feature films. He is a programmer, with a B.A. in Film and a M.A. from ITP-NYU. He is a teacher at Oi Kabum! and manager of Nuvem Rural Station of Art and Technology.

Conrado Almada

Formado em Comunicação e natural de Belo Horizonte. Artista audiovisual, trabalha em diferentes suportes, do papel ao vídeo. He is born in Belo Horizonte and graduated in Communications. He is an audiovisual artist that works in different media, from paper to video.

Daniel Barbosa

Jornalista cultural, trabalha no O Tempo e tem passagens pelo Hoje em Dia, Gazeta Esportiva Online (SP) e revista Palavra. Atuou como curador em programas como Natura Musical, Música Minas e Vozes do Morro. Toca na banda de hardcore Vulgaris. A cultural journalist, he works at "O Tempo” and has worked at Hoje em Dia, Gazeta Esportiva Online (São Paulo) and Palavra magazine. He has served as a curator in programs such as Natura Musical, Música Minas and Vozes do Morro. He plays in the hardcore band Vulgaris.

Felipe Fonseca

Pesquisador e articulador de projetos relacionados a redes de produção colaborativa e livre, mídia independente, software livre e apropriação crítica de tecnologia. Researcher and articulator of projects related to collaborative and free production networks, independent media, free software and critical appropriation of technology.

Fernanda Salgado

Produtora cultural e roteirista audiovisual. Graduada em Radialismo e Mestre em Artes pela UFMG, é sóciafundadora da Apiário. Coleciona histórias, personagens e narrativas. Cultural producer and screenwriter. She graduated in Radio, TV and Film and holds a Master of Arts, both from UFMG. She is a founding member of Apiário and collects stories, characters and narratives.

Fernando Rabelo

Artista audiovisual, pesquisador, graduado em Cinema de Animação e Mestre em Arte e Tecnologia da Imagem na Escola de Belas Artes da UFMG. É professor na UFRB (Universidade Federal do Recôncavo Baiano). Audiovisual artist and researcher. He graduated in Animation Cinema and is a Master of Arts and Image Technology at UFMG School of Fine Arts. He lectures at UFRB .

Fred Paulino

Cientista da computação, designer, artista e gambiólogo. Realiza e coordena desde a década de 1990 projetos criativos como Mosquito, Osso Design, Graffiti Research Lab Brasil e Coletivo Gambiologia. É editor da Facta. Computer scientist, designer, artist, gambiologist. He has carried out and coordinated, since the 1990’s, creative projects such as Mosquito, Osso Design, Graffiti Research Lab Brazil and the Gambiologia collective. He's the editor of Facta.

H.D. Mabuse

Trabalha desde 1990 com comportamentos emergentes, colaboração e remix de várias linguagens nas áreas das artes visuais, design e música. Foi um dos fundadores do Re:combo, é membro do coletivo Autom.ato e consultor em design do C.E.S.A.R. He works since 1990 with collaboration, emerging behaviors and remix of several languages in visual arts, design and music. He was a founder of the Re:combo, is a member of Autom.ato collective and a Design Consultant at C.E.S.A.R.

Jarbas Jácome

Músico potiparapernambaiano, mestre em Ciência da Computação pela UFPE, pesquisador de computação gráfica, computação musical e sistemas interativos. É professor da UFRB. Foi guitarrista da banda Negroove e do coletivo re:combo. Potiparapernambahian musician, Master in Computer Science from UFPE, researcher of computer graphics, computer music and interactive systems. He is a Professor at UFRB. He has been a guitar player at Negroove band and Re:combo collective.

FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA

QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA

QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz

Lucas Mafra

Grão Mestre gambiólogo, designer de produtos, artista de dispositivos, hobbysta em eletrônica, PC’s hacking, DIY e gambiarras tecnológicas. Gambiological Grand Master, Products Designer, device artist, hobbyist in electronics, PC hacking, DIY and technological makeshifts.

Luciana Tanure

Amapaense por direito e mineira por contingência, é tradutora da Facta e gambióloga de coração, é Jornalista pela UFMG e Mestre em Artes pela Universidade do Texas. Especialista em fronteiras, trabalha nos grandes campos da Arte, Educação Tecnologia e Cultura. Facta collaborator, gambiologist by heart, she is a Journalist from UFMG and a Master of Arts from the University of Texas. Specialized in frontiers, she works within the greatest fields of Art, Education, Technology and Culture.

Maria Ptqk

Nasceu em Bilbao, Espanha, em 1976. Pesquisadora cultural independente, curadora e produtora, trabalha no cruzamento entre mídia, ciênciatecnologia, estudos de gênero e politicas públicas. www.mariaptqk.net Born in Bilbao, Spain, 1976. She is an independent cultural researcher, curator and producer working at the crossroads of media, techno-science, gender studies and cultural policies. www.mariaptqk.net

Mikko Lipiäinen

Artista, ativista, opera na intersecção de mídia, performance e arte socialmente engajada. Interessado na polinização cruzada de conceitos e práticas dos mundos online e não-online. Artist/ activist who operates in the intersection of media, performance and socially engaged art. He is interested in the crosspollination of the concepts and practices between online and nononline worlds.

Nelson Pretto

Professor (e ativista) da Faculdade de Educação da UFBA, da qual foi diretor. Doutor em Comunicação pela USP. Secretário Regional da SBPC Bahia. Membro da Academia de Ciência da Bahia. É editor da Revista entreideias: educação, cultura e sociedade. Professor (and activist) in the Faculty of Education of UFBA, where he served as a Director. PhD in Communications from USP. Regional Secretary of SBPC Bahia. Member of the Bahian Academy of Science. He is the editor of the entreideias magazine: on education, culture and society.

Newton C. Braga

Autor de centenas de artigos em revistas técnicas de eletrônica e mecatrônica, tem mais de 140 livros publicados no Brasil e exterior. É professor do Colégio Mater Amabilis e proprietário da Editora NCB. Author of hundreds of articles in technical magazines of electronics and mechatronics. He has over 140 published books in Brazil and abroad. He is a Professor at Colégio Mater Amabilis and owner of NBC Publishing House.

Nian Pissolati

Realiza pesquisas e trabalha nas áreas de antropologia, artes e linguagens visuais, relacionadas às temáticas urbanas, diversidade social e cultural e ocupação do espaço público. É mestre em antropologia pela UFMG e integrante do VAGO, grupo de pesquisa e intervenção urbana em Belo Horizonte. Conducts research and works in the fields of Anthropology, Arts and Visual Languages, related to urban issues, social and cultural diversity, as well as the occupation of public space. He is a Master in Anthropology from UFMG and a member of VAGO, research and urban intervention group in Belo Horizonte.

Paulo Henrique Pessoa “Ganso”

Artista gráfico, gambiólogo, designer de luminárias, diretor de arte, colecionador de coleções. Graphic artist, gambiologist, light designer, art director, collector of collections.

Pedro Markun

Ativista da cultura digital, programador, consultor de mídias sociais e provocador nato. Foi um dos fundadores da Casa da Cultura Digital (SP). É diretor do LabHacker. Digital culture activist, programmer, social media consultant and natural born provocateur. He is one of the founders of the Digital Culture House (São Paulo). He is the LabHacker director.

Raquel Rennó

Nasceu em São Paulo (1972). É professora da UFRB e do mestrado em Artes, Cultura e Linguagens da UFJF. Doutora em Comunicação e Semiótica pela PUC-SP. Coordena e participa de projetos de pesquisa e experimentação em arte e cultura digital no Brasil e exterior como: Festival Tropixel, Pixelache, Associação ZZZINC, Bioart Society e revista ARTNODES. Born in São Paulo (1972). She is a Professor of UFRB and of the Master in Arts, Culture and Languages at UFJF. PhD in Communications and Semiotics from PUC-SP. She coordinates and participates in research projects and experimentation in art and digital culture in Brazil and abroad, such as: Tropixel Festival, Pixelache, ZZZINC Association, BIOART Society and ARTNODES magazine.

Rodrigo Minelli

Artista, professor e curador, foi idealizador de projetos coletivos de experimentação e reflexão sobre arte eletrônica como o FAQ e Festival Arte.mov. Artist, Professor and curator. He was the creator of collective projects of experimentation and reflection on electronic art such as FAQ and Arte.mov Festival.

Xande Perocco

Azucrinista que fAZ questão de perder seu tempo entre desenhar letra, e avacalhar tudo que é possível como seu alterego Azucrina! Azucrinist who makes sure to waste his time between drawing letters and messing up everything possible as his alter-ego Azucrina!

QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA

z FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA

QUEM FAz FACTA QUEM FAz FACTA QUEM FAz FACTA QUEM FA

"Estação espacial" no hackerspace c-base, próximo a Berlim (Alemanha). Foto por: MeTaVoLuT1oN PsY-ph0toNiCs, 2014

HACKERS: SUBVERTENDO SISTEMAS Hoje estampado na mídia mundial, vinculado às esferas política e econômica, o hacker é também um fazedor de gambiarras

Foto: Santiago Zavala (http://www.flickr.com/photos/dfectuoso17)

O

termo “hacker” pode comumente ser associado ao responsável por aquele vírus que apareceu no seu computador, ao sujeito ou grupo que invadiu um determinado site ou rede de notícias, que se apropriou de dados sigilosos de uma empresa, à pirataria no ambiente virtual, a Julian Assange, ao Anonymous. Todas essas relações estão corretas, mas o conceito de “hacking” é muito mais amplo e profundo do que o cyberativismo, por um lado, ou o crime digital, por outro. Mesmo esse antagonismo, aliás, estreita a compreensão acerca da cultura e da prática hacker.

Pioneiros na linha Rebobinar a história até a década de 1950 talvez ajude a entender as origens, o desenvolvimento, as definições e tudo o que hoje orbita o conceito hacker – termo que, na esfera do léxico, pode significar tanto corte seco, abrupto, quanto gambiarra. Foi um grupo de modelistas de trens do Tech Model Railroad Club, ligado ao Massachusetts Institute of Technology (MIT), que se apropriou primeiramente da palavra “hack” para designar o que faziam – basicamente, a criação de ajustes rápidos, pontuais e eficientes nos sistemas de controle operacional ferroviário. Um feito épico do TMRC foi quando usaram uma central telefônica de chaveamento que havia sido jogada fora para controlar os desvios de suas maquetes, o que permitiu a criação de uma maquete maior do que

qualquer outra da época, a um custo irrisório. O hacker, naquele momento, era o sujeito que fazia modificações em relés eletrônicos de controle dos trens. Não era ligado aos computadores, como, no geral, se concebe hoje. A partir dessa origem, uma das muitas definições possíveis é que um hacker é alguém que faz um sistema agir de uma maneira que não era esperada pelo seu projetista, alguém que pode ser capaz de dominar o comportamento de um sistema, ou de uma parte dele, além do que o próprio criador pensou originalmente. O TRMC, que segue ativo em Massachusetts, faz questão de se identificar com o conceito original do termo. Em texto amplamente divulgado, diz: “Usamos o termo hacker só com o seu significado original, de alguém que aplica o seu engenho para conseguir um resultado inteligente, o qual é chamado de ‘hack’. A essência de um ‘hack’ é que ele é feito rapidamente, e geralmente não tem elegância. O hacker atinge os seus objetivos sem modificar o projeto total do sistema onde está inserido. Apesar de não se encaixar no design geral do sistema, um ‘hack’ é, normalmente, rápido, esperto e eficiente. O significado inicial e benigno se distingue do recente – e mais utilizado – da palavra hacker, como a pessoa que invade redes de computadores, geralmente com a intenção de roubar ou vandalizar. Aqui no TRMC, onde as palavras ‘hack’ e ‘hacker’ foram criadas e são usadas com orgulho desde a década de 1950, ficamos ofendidos com o uso indevido da palavra para descrever atos ilegais”.

* HACKERS: SUBVERTENDO SISTEMAS *

25

Hacker pioneiro do Tech Model Railroad Club - Cortesia MIT Museum

Tecnologia de garagem

em março de 1975, na garagem de Gordon French, em Menlo Park. Hoje, o co-fundador da Apple, Steve Wozniak, atribui a esse encontro uma das principais inspirações para o desenvolvimento do Apple I. A partir dos anos 80, esse mesmo grupo, acrescido de outros entusiastas, ampliou o foco, passando a centrar atenção não apenas no hardware, mas também no software.

Dos engenhos pioneiros do TRMC para a esfera da computação propriamente dita, chegamos à década de 1970, com a criação, no Vale do Silício, do Homebrew Computer Club. Entusiastas de novas tecnologias reuniram-se em 1975 para debater a construção de computadores pessoais. Esses encontros, que se estenderam até 1986, serviam para Com a expansão e populaa apresentação de protótipos de computadores “faça Usamos o termo hacker só rização dos computadores você mesmo” e para a troca com o seu significado origi- domésticos, criou-se o terrede peças de hardware e de nal, de alguém que aplica o no fértil para o surgimento informações sobre os pro- seu engenho para conseguir e fortalecimento da ideia um resultado inteligente. de hacker mais diretamente jetos em andamento. Desse associada ao ambiente grupo surgiram vários hackers e empreendedores de ampla projeção, da informática. Já naquele momento era como Bob Marsh, Lee Felsenstein, Adam possível identificar o hacker “do bem”, que, como os modelistas do Tech Model Osborne, Steve Wozniak e Steve Jobs. Railroad Club, criavam ajustes pontuais em O principal objetivo do clube era tornar a sistemas digitais, eventualmente ajudando informática compreensível e acessível para a formatar ou desenvolver softwares, e o qualquer pessoa, além de incentivar o uso hacker “do mal” (chamado de “cracker”), dos computadores pessoais para a realização que empregava essa capacidade de intervir de feitos cotidianos. A primeira reunião e modificar um sistema digital com intenoficial do Homebrew Computer Club foi ções escusas. 26

* HACKERS: SUBVERTENDO SISTEMAS *

Reunião do Homebrew Computer Club em 1979

Insegurança na rede

Desde que existem organizações como o CCC ou crackers que atuam de forma indeNa esfera da computação, muitos hackers pendente, existe também a preocupação com compartilham informações e colaboram em a segurança. À medida em que a sofisticação projetos comuns que incluem congressos, dos hackers de computação foi aumentando, ativismo e criação de software livre, constituin- eles começaram a entrar no radar da polícia e do uma comunidade com cultura, ideologia do Judiciário. Nos anos 80 e 90, parlamentares e motivações específicas. Isso se aplica tanto norte-americanos e britânicos aprovaram leis ao Anonymous – a comunidade global de que permitiam que hackers fossem levados ativistas envolvidos em causas as mais diversas, aos tribunais. Seguiram-se uma série de operações, culminando com como a luta pela liberdade de a Sundevil, liderada pelo serexpressão, e que tem como Desde que existem emblema a máscara do perso- organizações que atuam viço secreto norte-americano nagem Guy Fawkes, das HQs de forma independente, em 1990. Mas esses esforços e do filme “V de Vingança” existe também a preocu- não conseguiram parar os pação com a segurança. hackers. Com a internet cada – quanto ao Chaos Computer vez mais onipresente, novos Club (CCC) – uma associação de hackers criada na Alemanha com o objetivo grupos surgiram, sempre ansiosos por praticar de garantir a liberdade de acesso à informação, suas habilidades. liberdade de expressão e transparência nos governos ao redor do mundo. Fundado em Em 1998, integrantes do grupo L0pht dissesetembro de 1981, o CCC esteve envolvido ram, diante do Congresso Americano, que eles no primeiro caso de cyberespionagem poderiam derrubar a internet em 30 minutos. internacional: um grupo foi pego burlando O hacker conhecido como Mafiaboy tirou sistemas do governo dos EUA e de computa- do ar sites de empresas como Yahoo, Amadores corporativos e vendendo código-fonte zon, Ebay e CNN. Outro, autodenominado Dark Dante, usou seus conhecimentos para aos soviéticos.

* HACKERS: SUBVERTENDO SISTEMAS *

27

Em novembro de 1988, Robert Tappan Morris, estudante da Cornell University, estava no MIT distribuindo o que seria considerado o primeiro código malicioso a se espalhar pela internet. O “Morris worm”, como ficou conhecido, alastrou-se rapidamente e inutilizou muitos sistemas. Estimativas sugerem que a praga infectou 10% dos 60 mil computadores que, na época, formavam a rede mundial. O worm pegou de surpresa os administradores e usuários da internet, que nunca tinham visto um ataque Os hackers podem ter surgido O Morris worm parecido. Embora o vírus nos Estados Unidos, mas pegou de surpresa os não tivesse nenhuma se tornaram um fenômeno administradores e carga maliciosa, um proglobal. “Mais recentemente usuários da internet... blema em sua programação apareceram grupos ao redor sobrecarregava sistemas indo mundo, em lugares como Paquistão e Índia, onde há uma competição fectados, impedindo sua operação. entre os hackers”, diz Ferguson. Na Romênia, grupos como o HackersBlog atacaram várias Além de dar início à valorização da segurança empresas. Na China e na Rússia, acredita-se em softwares, a mais notável consequência do que muitos hackers trabalhem como agentes episódio foi a criação do CERT (Computer do governo. Por tudo isso, além da segurança Emergency Response Teams)1, um time de nas redes, a disseminação dos vírus ou especialistas responsável pela comunicação “worms” tornou-se também uma preocupa- e tratamento de incidentes de segurança. Muitos países e mesmo empresas possuem, ção mundial. manipular as linhas telefônicas de um programa de rádio para que ele pudesse ser o 102º a ligar durante uma promoção e ganhar um Porsche 944. Para Rik Ferguson, pesquisador na área de segurança, ações como estas mostram como os hackers cruzam a linha entre atividades legais e ilegais. “Os grupos podem ser tanto ‘white hat’ como ‘black hat’, às vezes ‘grey’, dependendo de sua motivação”, diz. (ver box na página ao lado)

Em 2010, o Computer Chaos Club comemorou seu vigésimo aniversário com a instalação do projeto de intervenção urbana “Dubbed Blinkenlights”, que transformou o edifício Haus des Lehrers, na Alexanderplatz em Berlim, em uma tela de computador gigante. Foto: Thomas Fiedler

hoje, equipes com o mesmo objetivo. Em 1990, Robert Tappan Morris foi condenado por fraude em computadores. Não foi para a cadeia, mas teve que pagar uma multa de US$ 10 mil e prestar 400 horas de serviços comunitários. Hoje, o “criador do primeiro vírus” é professor no MIT.

Cultura hacker + ativismo = hacktivismo

White Hat Hacker que estuda sistemas de computação à procura de falhas na sua segurança, mas respeitando princípios da ética hacker. Ao encontrar uma falha, o White Hat normalmente a comunica em primeiro lugar aos responsáveis pelo sistema, para que tomem as medidas cabíveis.

Newbie Muitas vezes abreviado NB, é o termo usado (em sentido um tanto pejorativo) para designar um hacker principiante.

Dois casos emblemáticos envolvendo a segurança digital e como ela está presente na esfera política e econômica são os de Julian Assange e de Edward Snowden. Após fundar, em 2006, o Wikileaks – um banco de dados confidenciais construído de forma colaborativa Se o Morris worm responde pela condição –, o programador e jornalista Julian Assange de pioneiro entre os vírus na internet, é do esteve envolvido na publicação de documentos “ILOVEYOU”, criado em sobre execuções extrajudi2000, possivelmente nas ciais no Quênia, resíduos Em apenas dez dias, Filipinas, o título de mais tóxicos na África e o trataaproximadamente 50 danoso, tendo gerado um milhões de computadores mento dado aos prisioneiros prejuízo de quase 10 bideGuantánamo,entreoutros. foram infectados pelo lhões de dólares. O motivo Em 2010, o Wikileaks disILOVEYOU. é óbvio: todo mundo abriponibilizou detalhes sobre ria um e-mail cujo assunto o envolvimento dos EUA nas guerras do é “Eu Te Amo”. Em apenas dez dias, apro- Afeganistão e Iraque. Em 28 de novembro ximadamente 50 milhões de computadores do mesmo ano, o site publicou telegramas foram infectados. Além de usuários comuns, secretos da diplomacia dos EUA. Assange grandes órgãos de governo também tiveram se tornou, assim, uma espécie de ameaça seus PCs afetados. Vários deles, como a CIA, para o governo norte-americano, que desde tiveram que desligar seu sistema de e-mail então o tem em sua mira. Hoje, vive exilado na para diminuir o impacto da disseminação do Embaixada Equatoriana em Londres. ILOVEYOU.

Black Hat Hacker que não respeita a ética hacker e usa seu conhecimento para fins criminosos ou maliciosos. Também conhecido como cracker. Grey Hat Hacker intermediário entre o White e o Black que pode, por exemplo, invadir sistemas por diversão, mas evita causar dano sério e que copia dados confidenciais.

Lam(m)er Alguém que se considera hacker, mas que, na verdade, é pouco competente e usa ferramentas desenvolvidas por outros hackers para demonstrar sua suposta capacidade. Phreaker Hacker especializado em telefonia. Hacktivist Hacker que usa suas habilidades com a intenção de ajudar causas sociais e/ou políticas. 29

Tanto Assange quanto Snowden se tornaram, por suas ações, verdadeiros mitos do hacktivismo

Edward Snowden, por sua vez, é um analista de sistemas, ex-funcionário da CIA e excontratado da NSA (agência de segurança norte-americana) que tornou público detalhes de vários programas que constituem o sistema de vigilância dos EUA. A revelação de que a agência espionava governos de nações “amigas” como França, Inglaterra e Brasil gerou um grande mal-estar diplomático e o governo norte -americano acusou-o de roubo de propriedade governamental, comunicação não autorizada de informações de defesa e comunicação intencional de informações de inteligência para pessoa não autorizada. Snowden encontra-se exilado em Moscou. Tanto Assange quanto Snowden se tornaram, por suas ações, verdadeiros mitos do hacktivismo em prol da liberdade de informação e da transparência nas ações dos governos mundiais.

Do lado de cá dos trópicos e além

buscando um novo jeito de fazer política”. A THacker foi formada em outubro de 2009 a partir de um HackDay – um dia em que interessados na prática hacker que atuam diversas áreas se reuniram para desenvolver aplicações com informações governamentais e dados públicos. O desafio do grupo é desenvolver soluções para tornar possível o uso dessas informações por pessoas comuns. Em junho de 2011, a THacker lançou, através de uma plataforma de financiamento coletivo, o projeto do ônibus hacker – um laboratório sobre quatro rodas na qual hackers de diversas latitudes embarcam movidos pelo desejo de ocupar cidades brasileiras com ações políticas. O próprio Transparência Hacker define: “Por ação política, entendemos toda apropriação tecnológica, toda gambiarra, todo questionamento e exercício de direitos. Por ação, entendemos a prática do faça você mesmo uma antena de rádio, um projeto de lei, uma escola”.

No Brasil, o grupo Transparência Hacker é formado por “uma comunidade de prática Amalgamado à proposição do faça-vocêque reúne hackers, desenvolvedores, sociólo- mesmo, o hacking pode se inserir na esfera gos, palhaços, jornalistas e muito mais gente da vida cotidiana através de realizações 30

* HACKERS: SUBVERTENDO SISTEMAS *

pedestres. O conceito não se aplica mais somente a especialistas em computação ou criminosos digitais, mas a pessoas comuns interessadas em modificar, customizar ou subverter produtos de uso diário para melhorar suas funções, redirecioná -las ou apenas por diversão. Modernamente, o termo aplicado ao resultado desse tipo de interferência é “life hacking”, “object hacking” ou “product hacking”2, o que não é muito distinto da ideia de se fazer uma gambiarra. Nesse sentido, o hackeamento confunde-se com a prática gambiológica, pela qual um tubo de balas pode virar uma lanterna, uma roda velha de bicicleta pode ser transformada em relógio de parede, uma mala convertida em poltrona, garfos em ganchos de parede, garrafas em luminárias ou taças em instrumento musical. É de um hacker mineiro, aliás, o crédito por ter inventado uma lâmpada de garrafa pet, que, cheia com água e água sanitária, funciona através da refração da luz solar, sem necessidade de energia elétrica. A invenção de Alfredo Moser está hoje disseminada por cerca de quinze países, entre eles Filipinas, Índia, México e Colômbia. Nenhum objeto está a salvo. A internet tem contribuído para amplificar e disseminar o “life hacking”, na medida em que é possível encontrar em sites, blogs e fóruns tutoriais, vídeos, fotos e textos mostrando como é simples e ao alcance de qualquer um subverter a função de um objeto, ou de um sistema. DB 1"Times para Resposta em Emergências Computacionais" 2 Hackeamento da vida, de objetos, de produtos

HACKERS: SUBVERTING

SYSTEMS Currently widespread in the world media, linked to political and economic spheres, the concept of hacker has, in its origin, been used to name makeshifters. The term "hacker" can commonly be associated with the one responsible for that virus that appeared on your computer, with the person or group that invaded a particular site or news network, with who has appropriated sensitive data from a company, with piracy in the virtual environment, with Julian Assange, with the Anonymous. All these relationships are correct, but the concept of "hacking" is much broader and deeper than cyberactivism on one hand, or digital crime on the other. Even this antagonism, in fact, narrows the understanding about the hacker culture and practice.

Pioneers in line Rewinding history back to the 1950s may help to understand the origins, development, settings and all that now orbits the hacker concept - a term which its lexicon can either mean dry cut, abrupt, or makeshift. It was a group of train modellers from the Tech Model Railroad Club, associated to the MIT (Massachusetts Institute of Technology), who first embodied the word "hack" to describe what they were doing - basically creating quick, timely and efficient adjustments for rail operational control systems. An epic TMRC act was when they used a switching telephone station that had been thrown away to control their models deviations, what allowed them to create a much greater model than any other of their time at whimsy cost. The hacker, at that time, was the guy who make changes in electronic relays which control trains. It wasn't therefore connected to computers, as, in general, it is conceived today. From this origin, one of many possible definitions is that a hacker is someone who makes a system act in a way that wasn't expected by its designer, someone who might be able to master a system behavior, or of a part of it, in addition to what its creator had originally thought. The TRMC, still active in Massachusetts, is keen to be identified with the term's original concept. A widely publicized text says: "We at TMRC use the term ‘hacker’ only in its original meaning, someone who applies ingenuity to create a clever result, called a ‘hack’. The essence of a ‘hack’ is that it is done quickly, and is usually inelegant. It accomplishes the desired goal without 32

changing the design of the system it is embedded in. Despite often being at odds with the design of the larger system, a hack is generally quite clever and effective. This original benevolent meaning stands in stark contrast to the later and more commonly used meaning of a ‘hacker’, typically as a person who breaks into computer networks in order to steal or vandalize. Here at TMRC, where the words ‘hack’ and ‘hacker’ originated and have been used proudly since the late 1950s, we resent the misapplication of the word to mean the committing of illegal acts."

Garage Technology From the TRMC pioneers to the sphere of computing in itself, we land in the 1970's, with the creation, in the Silicon Valley, of the Homebrew Computer Club. Enthusiasts of new technologies came together in 1975 to debate the construction of personal computers. These meetings, which continued until 1986, booted the presentation of DIY computer prototypes, for the exchange of hardware parts and information about ongoing projects. From this group, several hackers and entrepreneurs of wide projection emerged, such as Bob Marsh, Lee Felsenstein, Adam Osborne, Steve Wozniak and Steve Jobs. The main objective of the Club was to make technology understandable and accessible to anyone, besides encouraging the use of personal computers to perform daily tasks. The first official meeting of HCC was in March 1975, in Gordon French's garage, located in the Menlo Park neighborhood. Today, the co-founder of Apple, Steve Wozniak, attributes to this first meeting one of the main inspirations for the development of the Apple I. From the 1980's, this same group plus other enthusiasts expanded the focus, centering the attention not only in hardware but also in software. With the expansion and popularity of home computers, the fertile ground for the emergence and strengthening of the hacker idea more directly related to the information technology environment was created. Already in that moment it was possible to identify the "good" hacker, which, alike the modelers of the Tech Model Railroad

Club, created ad hoc adjustments in digital systems, eventually helping to shape or develop software, and the "evil" hacker (called "cracker"), which employed their ability to intervene and modify a digital system with malicious intent.

Insecurity in the network In the sphere of computing, many hackers share information and collaborate on common projects, including conferences, activism and creation of open software, constituting a community with culture, ideology and specific motivations. This applies both to Anonymous - the global community of activists involved in diverse causes, such as the fight for freedom of expression, and whose emblem is the mask of Guy Fawkes character, from comic books and from the movie "V for Vendetta"- or as the Chaos Computer Club (CCC) - an association of hackers created in Germany aiming to guarantee freedom of access to information, freedom of expression and transparency of governments around the world. Founded in September 1981, the CCC has been involved in the first case of international cyberespionage: one group was caught mocking the US government systems and corporate computers and selling source code to the Soviets. Since organizations that act independently exist, such as CCC or crackers, there is also concern about security in the technological realm, since companies and governments are possible targets. As the sophistication of the hackers grew, they began to enter police and judiciary radars. In the 80s and 90s, American and British MPs have passed laws allowing hackers to be taken to court. A series of operations followed, culminating in the so-called Sundevil Operation, led by the US Secret Service in 1990. But these efforts failed in stopping hackers. With internet increasingly more present, new groups emerged, always eager to practice their skills. In 1998, members of a group of hackers called L0pht said before the US Congress that they could take the Internet down in 30 minutes. The hacker known as Mafiaboy showed what he was able to do by taking off big corporate sites like Yahoo, Amazon, eBay and CNN. Another, calling himself Dark Dante, used his knowledge to handle phone lines of a radio show so he could be the number 102 to call in a promotional campaign and win a Porsche 944. For Rik Ferguson, researcher of security at Trend Micro, actions such as these show how hackers cross the line between legal and illegal activities. "Groups can either be 'white hat' or 'black hat', sometimes 'grey', depending on their motivation", he says. Hackers may have arisen in the United States, but they became a global phenomenon. "More recently groups emerged all around the world, in places like Pakistan and

India, where there is a competition among hackers�, says Ferguson. In Romania, groups such as HackersBlog have attacked several companies. In China and Russia, it is believed that many hackers work as government agents. For all that, besides security in networks, the spread of viruses or "worms" have also become a global concern. In November 1988, Robert Tappan Morris, student at Cornell University, was at MIT launching what would be considered the first malicious code to be spread on the internet. The "Morris Worm", as it became known, spread rapidly and load many systems down. Estimates suggest that 10% of the 60 thousand computers that formed the worldwide network at that time were infected. The worm has surprised administrators and users as they had never seen a similar attack. Although the worm had no malicious charge, a problem in its programming overloaded some infected systems, preventing their operation. In addition to initiating the enhancement of security in software, the most notable consequence of this episode was the creation of CERT Computer Emergency Response Team), a team of experts responsible for communicating and handling security incidents. Many countries and even companies have, today, teams with the same goal. Robert Tappan Morris was convicted of fraud in computers in 1990. He hasn't gone to jail, but he had to pay a fine of 10,000 dollars and pay 400 hours of community service. When Robert spread the worm, his father, Robert Morris, worked at the US National Security Agency. Today, the "creator of the first virus" is a professor at MIT. If Morris worm has the status of pioneer between Internet viruses, it is by "LOVEYOU", created in 2000, possibly in the Philippines, the title of most harmful, having generated a loss of almost 10 billion dollars. Of all known viruses this was the one that brought more problems and losses around the world. The reason is obvious: everyone would open an email whose subject is "I Love You". It was estimated that 50 million computers have been infected in only ten days. Beyond ordinary users, large bodies of governments around the world had their PCs affected by the virus. Several of them, like the CIA, had to shut down their email system so to lessen the impact of the I LOVEYOU spreading.

Hacker culture + activism = hacktivism Two emblematic cases involving the issue of digital security and how it is present in the political and economic spheres are those of Julian Assange and Edward Snowden. After founding the Wikileaks in 2006, a confidential database built collaboratively, programmer and journalist Julian Assange was involved in the publication of documents on extrajudicial executions in Kenya, toxic waste in Africa and the treatment of prisoners at Guantanamo Bay, among

* HACKERS: SUBVERTING SYSTEMS *

33

others. In 2010, Wikileaks published details about US involvement in Afghanistan and Iraq wars. On November 28 of the same year, the Wikileaks site began publishing secret telegrams of US diplomacy. Assange thus became a kind of threat to the US government, which since then has him on target. Today, he lives in exile in the Ecuadorian Embassy in London. Edward Snowden, in turn, is a systems analyst, a former CIA and NSA (National Security Agency) employee who has made public details of several programs that make up the American global surveillance system. The revelation that the agency spied on governments of "friendly" nations such as France, England and Brazil was a big diplomatic issue. In reaction, the US government accused him of government property theft, unauthorized communication of national defense information and intentional disclosure of classified intelligence information to unauthorized person. Snowden is now exiled in Moscow. Both Assange and Snowden became, by their actions, myths of hacktivism for freedom of information and transparency in the actions of governments worldwide.

On this side of the tropics and beyond In this same context and beyond a strictly technological sphere, it is worth to mention, in Brazil, the Transparency Hacker group, which, according to its own definition, is "a community of practice that brings together hackers, developers, sociologists, clowns, journalists and many more people seeking a new way of doing politics". THacker was formed in October of 2009, from a HackDay - a day when interested in the hacker practice from various fields meet to develop applications with government information and public data. The group’s challenge is to develop solutions to make such information usable for ordinary people.

In June of 2011, THacker launched, through a collective funding platform, the project of the Hacker Bus - a laboratory on wheels in which hackers from different latitudes may board, moved by the desire to occupy Brazilian cities with political actions. The very Transparency Hacker defines: "For political action, we understand all technological appropriation, all hacks, all questioning and rights practice. For action, we understand the ‘do it yourself ’ of a radio antenna, a project, a school". Amalgamated to the DIY proposition, hacking can be inserted in the everyday life through pedestrian achievements. The concept no longer applies only to computer experts or cybercriminals, but to ordinary people interested in changing, customizing or subverting everyday products to improve their functions, redirect them or just for plain fun. Nowadays, the term applied to the result of this type of interference is called "life hacking", "object hacking" or "product hacking", which is not very different of the idea of makeshifts. In this sense, "hacking meets the gambiological practice, where a candy tube can turn into a flashlight, an old bicycle wheel into a wall clock, a suitcase into an armchair, forks into hooks, bottles into lamps or cups into musical instruments. It is of a Brazilian hacker from Minas Gerais state the credit for inventing a pet bottle lamp, which, filled with water and bleach, works by sunlight refraction, without electricity. Alfredo Moser's invention is now disseminated through about 15 fifteen countries, including the Philippines, India, Mexico and Colombia. No object is safe. Internet has contributed to amplify and spread "life hacking" to the extent that it is possible to find on websites, blogs, tutorial forums, videos, photos and texts, how simple and accessible it is for anyone to subvert the function of an object, or of a system.

HACKER VOCABULARY White Hat - a hacker who studies computer systems looking for flaws in their security, while respecting the principles of the hacker ethic. When White Hats find flaws, they usually communicate first to the responsible for the system, just so appropriate actions are taken. Black Hat - a hacker who doesn't respect the hacker ethic and uses her/his knowledge to criminal or malicious purposes, Also know as a cracker. Grey Hat - an intermediary hacker between White and Black, someone who, for example, break into systems for fun, but avoid causing serious harm and doesn't copy sensitive data.

34

Newbie - Often abbreviated NB, is the term used (in a quite pejorative sense) to designate a novice hacker. Lam(M)er - Someone who considers her/himself a hacker, but who actually is not very competent and uses tools developed by other hackers to demonstrate her/his supposed ability. Phreaker - a hacker specialized in telephony. Hacktivist - a hacker who uses her/his skills with the intention of helping social or political causes.

* HACKERS: SUBVERTING SYSTEMS *

Aaron em um evento da Creative Commons Foto: Fred Benenson (2008)

Aaron Swarz E A fantasmagoria da genialidade por Raquel Renn贸

A

aron Swarz tornou-se uma

celebridade. Para o grande público, principalmente depois de seu suicídio em 11 de janeiro de 2013, aos 26 anos. Em uma busca no Google encontramos em torno de 175 mil resultados para “Aaron genius” (Aaron gênio). Textos que detalham o retrato de um menino prodígio, possuidor de uma “genialidade” demonstrada precocemente ao desenvolver com outros colegas projetos como o Infogami (que foi incorporado depois ao Reddit), o Markdown e o RSS. Estes relatos se multiplicaram após sua morte, ofuscando de certa forma momentos dramáticos de sua vida, e em muitos casos associando sua inteligência a um quadro depressivo (embora nenhum diagnóstico médico comprove tal afirmação) e dificultando compreender o alcance do processo judicial que estava enfrentando na época de sua morte. Os projetos citados acima alcançaram grande sucesso comercial e Aaron foi convidado a ser 36

estudante em uma classe especial para alunos prodígios na Universidade de Stanford (EUA), o que colidia com seu interesse em espaços de livre criação e compartilhamento de informações. A universidade sempre esteve interessada na capacidade e potencial de Swarz, que nunca esteve inteiramente confortável neste ambiente (uma das razões pelas quais ele nunca chegou a terminar um curso formal de graduação, segundo ele próprio). Na universidade era possível estar em contato com pessoas interessantes que possuíam objetivos comuns aos dele, mas o conhecimento lá gerado era propriedade de poucos, mesmo com o potencial de difusão da internet. E Swarz já havia entendido que o poder na era das redes estava nas mãos de quem controlava os canais de informação e tornava disponível alguns conteúdos em detrimentos de outros, a partir de critérios que os próprios usuários não controlam. A pesquisa científica é realizada, em grande parte, a partir de financiamento público, mas a distribuição deste conhecimento fica nas mãos de sistemas de indexação privados,

* AARON SWARTZ E A FANTAMASGORIA DA GENIALIDADE *

Em 2012, protestando contra o SOPA - Stop Online Piracy Act (Lei de Combate à Pirataria Online). Foto: Daniel J. Sieradski