Tudo o que precisa de saber para se manter seguro quando está online SEGURANÇA na Internet Maisde dicas 500 l Identifique ameaças l Proteja as suas redes sociais l O que fazer em caso de ataque Número 26PVP (Cont.) €16,9O 5 607727 153153 00026

30 Proteja-se

32 Seja inteligente

34 As 10 melhores soluções antivírus e de segurança

36 Configurar a segurança do Windows

38 A importância de se manter actualizado

40 O que manter actualizado e como

42 Como melhorar a segurança do browser

44 Como melhorar a segurança da rede doméstica

46 O que são as normas de segurança

de redes sem fios

48 Como tornar uma rede sem fios mais segura

50 O que é a encriptação

52 Encriptar ficheiros com Windows

54 As melhores ferramentas de encriptação para Windows

56 O que é uma VPN

58 Como uma VPN pode melhorar a segurança do Windows

60 10 serviços de VPN

62 Como usar uma VPN para melhorar a segurança e privacidade

10 Segurança moderna

Tipos de ameaças

O que pretendem os

16 Engenharia social 18 Como funciona o

Os 10 vírus mais perigosos 22 Phishing, Vishsing e Smishing 24 Pharming 26 Segurança do Windows 28 Perguntas frequentes sobre segurança

12

14

hackers?

ransomware 20

6 Segurança online

Índice

64 Protecção online e recuperação após um ataque

66 Como a informação flui pela Internet

68 Como se intercepta tráfego na Internet

70 10 dicas para se proteger contra a intercepção

72 Como melhorar a segurança dos seus dispositivos móveis 74 Como se manter seguro no Facebook 76 Como se manter seguro no Twitter 78 Como se manter seguro no WhatsApp 80 O que evitar quando cria uma nova password 82 Geradores e ferramentas de gestão de passwords 84 Os 10 melhores gestores de passwords 86 A segurança nas compras online 88 Como remover um vírus ou malware

90 Dicas avançadas de segurança

120 Os riscos do online para as crianças

122 As redes sociais e as crianças

124 Segurança nos motores de busca

126 Educação online

128 Quão seguros são os sites que as crianças acedem?

130 O correio electrónico e a segurança das crianças

132 Como prevenir e lidar com cyberbullying

134 Ajudar as crianças a navegarem a Internet

136 As crianças e os jogos online

138 Como manter as crianças seguras

quando jogam online

140 Monitorizar o que se passa

142 A monitorização de actividade online para quem não é especialista

144 10 ferramentas de monitorização que se podem usar

148 Manter os adolescentes seguros no Facebook

150 Manter os adolescentes seguros no Twitter

152 Manter os adolescentes seguros no Instagram

154 Manter os adolescentes seguros no WhatsApp

156 Funcionalidades da conta família do Windows

158 Os problemas com compras nas aplicações

160 Dicas para limitar os gastos em aplicações online

de tráfego

92 Definições de privacidade do Windows 94 Como ver que aplicações estão a enviar informação 96 O que é uma firewall 98 Melhorar o a firewa ll do Windows 100 Como criar um plano de segurança 102 O que é uma sandbox 104 Executar o Windows numa sandbox

Instalar o VirtuaBox

Criar snapshots do Windows no Virtuabox 110 Criar a uma unidade de recuperação de sistema do Windows 112 Como fazer cópias de segurança do Windows 114 Como criar imagem de sistema Windows

de um PC Windows

106

108

Protecção das crianças quando estão online Mais dicas de protecção para adolescentes 146 118 7 Segurança online

Segurança moderna

Tipos de ameaças

Os vírus comuns não são as únicas ameaças à segurança dos seus dados. A nossa dependência dos serviços online causou o surgimento de novos tipos de ameaças.

Vírus

Os vírus informáticos existem há quase tanto tempo como os computadores. Mas desde as primeiras versões que, na prática, não passavam de brincadeiras, que aparecarm vírus capazes de destruir toda a informação que está guardada no computador.

Ransomware

Há alguns anos, apareceram novas ameaças que exploravam vulnerabilidades no sistema operativo Windows e que se espalharam rapidamente por muitas organizações estatais e privadas. Este malware tem como objectivo bloquear o acesso à informação e pedir um resgate aos utilizadores para recuperarem o acesso (daí o nome: “ransom” é resgate em inglês).

Worms

Apesar de os worms poderem ser categorizados como vírus, eles comportam-se de uma forma diferente, porque o objectivo não é o de simplesmente destruir informação. A ideia é replicar-se descontroladamente até ocupar a maioria dos recursos do computador.

Spyware

De uma forma geral, o spyware entra nos computadores através da instalação de outro software, como shareware ou freeware. Por isso, se quiser usar estes tipos de software mais ou menos gratuitos, tem de se certificar que os descarrega a partir de fontes seguras. O objectivo deste tipo de software é a recolha de informação acerca do utilizador e a sua transmissão a quem o criou.

Adware

O adware é muito parecido com o spyware, porque um dos seus objectivos é a monitorização das actividades dos utilizadores. Contudo, o adware vai para além disto e bombardeia o utilizador com publicidade, quando abre uma janela ou separado no browser de Internet.

12 Segurança online

Trojans

Tal como aconteceu durante a guerra de Tróia, em que foi usado um cavalo de madeira para o exército grego entrar na cidade sem ser notado, um Trojan é um malware que se faz passar por uma aplicação legítima, que depois de activado, permite o acesso ilegítimo à informação que está guardada no computador. Este método também é usado para disseminar outros tipos de ameaças de segurança.

Engenharia Social

O objectivo da Engenharia Social é enganar o utilizador para que forneça voluntariamente dados pessoais ou que permita o acesso ao seu sistema informático. Um exemplo disto são as chamadas vindas de centros de assistência técnica falsos, para resolver um qualquer problema inexistente no computador.

Rootkits

Os Rootkits são programas semelhantes a vírus que são activados antes do carregamento do software de protecção antivírus, quando o sistema operativo arranca. Estes programas, podem alterar a forma como o software antivírus analisa os ficheiros, permitindo a um vírus manter-se escondido à vista de todos e a salvo da detecção por qualquer software de segurança que esteja instalado no computador.

Phishing

Na prática, o Phishing é uma forma de Engenharia Social, porque serve para obter informação pessoal mascarando-se como um pedido legítimo de uma organização privada ou pública.

13 Segurança online

10 Os

vírus mais perigosos

Os vírus informáticos estão sempre a evoluir graças ao desenvolvimento de novos métodos de infecção e às alterações constantes que são feitas ao código para se adaptarem a novas vulnerabilidades de segurança dos sistemas operativos. É difícil prever qual será o próximo vírus perigoso, mas estes são os que já existem.

20 Segurança online Segurança moderna

1 Storm Worm

O Storm Worm apareceu em 2017 e presume-se que foi desenvolvido na Rússia. Este Worm é espalhado através de links em mensagens de email que têm, normalmente, um título que leva o utilizador a clicar nesse link. Quando o computador é infectado, abre-se uma backdoor no sistema. Este vírus infectou mais de 10 milhões de computadores em todo o mundo.

2 Conficker

O Conficker surgiu em 2008 e conseguiu infectar cerca de 15 milhões de computadores com Windows em todo o mundo. Este vírus espalhou-se través do Facebook, Skype e email e continha uma funcionalidade de registo dos toques nas teclas que gravava tudo o que o utilizador escrevia.

5 Duqu

O Duqu surgiu em 2011 e partilha muitas das suas características com o Stuxnet. No entanto, o Duqu tinha um papel diferente: funcionava como um keylogger para roubar certificados digitais, recolher informação acerca do PC infectado ou apagar completamente o conteúdo dos discos rígidos. Um aspecto interessante é que partes do código deste vírus foi escrito numa linguagem de alto nível que é desconhecida.

8 Regin

Este vírus, descoberto em 2014, espalhou-se através de site web falsos e infecto dezenas de milhões de computadores. Diz-se que foi criado pelos serviços secretos dos Estados Unidos e do Reino Unido, para servir como uma ferramenta de vigilância global, mas, até agora, este rumor não passa de uma teoria de conspiração. Ainda assim, este vírus envia a informação que recolhe para um servidor desconhecido.

3 Daprosy Worm

O Daprosy Worm foi lançado em 2009 e chegou a 20 milhões de computadores. Também este vírus contém um keylogger e como se mantém activo quando o Windows entra em Modo de Segurança, é bastante difícil de remover.

6 Shamoon

Este vírus foi descoberto em 2012 e foi desenvolvido para infectar o kernal do Windows (o sistema base que faz funcionar todo o sistema operativo).

Este vírus conseguiu apagar o conteúdo de milhões de discos rígidos e há indícios que é usado em espionagem na indústria da energia.

4 Stuxnet

Rumores indicam que o Stuxnet foi desenvolvido pelos serviços secretos norte americanos para infectar as centrais nucleares iranianas para impedir o desenvolvimento de material para a criação de armas nucleares.

7 CryptoLocker

A primeira infecção com CyptoLocker foi reportada em 2013. Tal como acontece com a maioria das infecções por ranswomware, bloqueia o acesso a todo o conteúdo que está no disco e pede um pagamento para o desbloquear. Um aspecto interessante deste vírus é que é capaz de se apagar e manter os ficheiros encriptados.

9 Rombertik’s Endless Loop

A primeira detcação deste vírus ocorreu em 2015 e quando infecta um computador, altera e apaga ficheiros de arranque do Windows e obrigo o computador a reiniciar. Como os ficheiros de arranque foram alterados, o computador entre num ciclo infinito de reinício até que o sistema operativo seja reinstalado.

10 Tiny Banker

Este vírus recolhe informação e analisa o tráfego de rede que grava todos os detalhes bancários que a vítima insere no computador. Essa informação é enviada para vários servidores. Essa informação pode depois ser usada para aceder aos serviços de banca online das vítimas. Através deste vírus, foram roubados centenas de milhões de euros.

21 Segurança online

Segurança do Windows

A Microsoft é acusada muitas vezes de desenvolver software inseguro e com erros. No entanto, a empresa tem melhorado bastante a segurança dos seus sistemas operativos e ao mesmo tempo tenta mantê-los simples de fáceis de usar. Este equilíbrio é difícil de manter e muitas vezes é a segurança que se torna

26 Segurança online Segurança moderna

Melhoramentos de segurança no Windows

Segurança baseada em virtualização

A VBS, ou Virtualization Based Security, é um dos mais importantes melhoramentos que foram feitos à segurança básica do Windows. Esta funcionalidade usa uma mistura de hardware e de software para criar um subsistema isolado para manter seguros os dados básicos do sistema operativo. Nada que não tenha a assinatura digital da Microsoft pode injectado no kernel do sistema ou executado.

Trusted Platform Module

A presença de um chip TPM (Trusted Platform Module) no computador, tornou-se um dos requisitos mínimos para se poder fazer a actualização do Windows 10 para Windows 11. Este chip é usado por funcionalidades de seguranças, como a Windows Hello, para autenticar o utilizador perante o sistema operativo, entre outras funcionalidades de segurança.

Actualizações constantes

O novo sistema de actualizações apresentado com o Windows 10 faz com que o sistema operativo tenha sempre as versões mais recentes do software do sistema operativo, aplicações e ferramentas de forma a manter o sistema o mais seguro possível.

Arranque seguro

O arranque seguro, ou Secure Booting, utiliza a UEFI (Unified Extensible Firware Interface), que substituiu a BIOS, em conjunto com o software Windows Trusted Boot e as capacidades ELAM (Eraly Launch Anti-Malware) para começar a proteger o computador assim que o liga.

Windows Hello

O Windows Hello pode parecer mais uma funcionalidade engraçada do que uma funcionalidade que promove a segurança do sistema, mas, na realidade, é um sistema de segurança impressionante. O Windows Hello pode ser usado com sistemas de autenticação biométrica sem necessidade de password, como o reconhecimento da íris, reconhecimento fácil 3D e reconhecimento de impressões digitais, em conjunto com um código PIN para proteger o acesso ao sistema operativo.

Credential Guard

O Credential Guard protege os dados pessoais do utilizador e as chaves de autenticação do Windows dentro da cama VBS. Isto isola o serviço de autenticação do sistema operativo contra ataques através de rede ou locais e consegue impedir keyloggers ou Worms de obterem as credenciais de acesso.

Segurança do Windows

Conhecido anteriormente como Windows Defender, este software antivírus é uma evolução substancial sobre as versões anteriores e agora oferece protecção contra vírus, worms, uma firewall e faz cópias de segurança dos ficheiros essenciais para prevenir ataques com recurso a ransomware.

Device Guard

O Device Guard foi lançado com o Windows 10. Trata-se de uma ferramenta segura que determina que programas e scripts devem ser executados no computador. Utiliza a camada VBS para proteger os ficheiros principais do sistema e, através de uma lista de permissões, consegue impedir a maior parte da execução de conteúdos maliciosos.

Mais funcionalidades

Para além das funcionalidades de segurança descritas acima, o Windows também inclui: User Account Control, Kerberos Armouring, Smartscreen, TPM Key Attestation, definições Advanced Auditing, Mandatory Integrity Controls, Virtual Smartcards, protecção através de EMET e muito mais.

27 Segurança online

Proteja-se

Como uma VPN pode melhorar a segurança do Windows

Já falámos das melhorias de segurança que a utilização de uma VPN pode trazer, mas quais são os benefícios de segurança que estes serviços trazem a um computador com Windows que já tenha um software antivírus?

Segurança para além do anonimato

Como já se sabe, quando se usa uma VPN, o anonimato online está mais garantido, mas há outras características de segurança que também beneficiam do uso de uma VPN.

Actividades online Os ISP conseguem saber porque sites anda e a que páginas acede e se esses dados forem roubados pode ter problemas. Quando usa uma VPN os dados de navegação estão escondidos de todos os rastreadores e mesmo dos ISP e isso impede que terceiros saibam o que anda a fazer online.

Antimalware Muitos fornecedores de serviços de VPN aplicam funcionalidades antimalware nas várias camadas de segurança. Isto melhora a segurança, porque filtra os downloads através dos servidores da VPN antes de chegarem ao seu computador.

Protecção contra ameaças Ainda falando de segurança, as VPN podem filtrar páginas web que são perigosas ou que contenham ameaças. Mesmo que tenha instalado um software antivírus, os browsers conseguem aceder a sites duvidosos. Com uma VPN esses sites não são carregados para o seu browser.

Encriptação de alto nível A ligação entre o seu computador e a VPN é encriptada ao mais alto nível. Isto torna quase impossível a qualquer elemento externo aceder aos dados que está a transmitir ou a receber. As VPN são ideais quando se estão a usar serviços bancários ou a fazer compras online.

58 Segurança online

Protecção do wifi Os pontos de acesso wifi públicos são muito pouco seguros. Qualquer pessoa com tempo e algumas ferramentas que se encontram na Internet consegue interceptar o tráfego e roubar os seus dados. Ao usar um VPN está a encriptar os seus dados e a proteger-se.

Multiplataforma

Praticamente todos os serviços de VPN têm clientes para dispositivos móveis iOS e Android. Isto quer dizer que, onde quer que esteja, os dados que envia e recebe da Internet, sejam através de apps ou através do browser, estão protegidos. As aplicações VPN para dispositivos móveis oferecem o mesmo nível de segurança que estão disponíveis nos programas para computadores.

Túnel seguro Se estiver a trabalhar fora do país, ou fora de casa, uma VPN pode manter os dados da empresa seguros. É quase impossível uma empresa assegurar-se de que os dados estão 100% seguros quando tem trabalhadores móveis, mas ao usar uma VPN a ligação aos seus servidores será feita através de um túnel que vai directamente do computador do trabalhador aos sistemas da empresa.

Usam HTTPS A utilização de HTTPS, em vez de HTTP, melhora a segurança das comunicações. É cada vez mais raro, mas alguns sites não usam este protocolo, ou está mal configurado. Por isso, muitas VPN forçam os sites que não usam HTTPS a usá-lo para melhorar a segurança da comunicação.

Bloqueio de publicidade Muitos serviços de VPN incluem também funcionalidades que bloqueiam a publicidade em sites. A publicidade online é uma necessidade, porque permite a sobrevivência de muitos sites gratuitos. No entanto, em certos casos, também pode conter ameaças aos seus dados.

Sem registos As leis de retenção de dados de alguns países são algo arcaicas. Por isso, os governos podem aceder ao histórico de navegação dos utilizadores. Um bom serviço de VPN não mantém nenhuns registos relativo aos sites usados pelos utilizadores e por isso não podem dar essa informação a quem lhes pedir.

59 Segurança online

Dicas avançadas de segurança

Como ver que aplicações estão a enviar informação

Muitas aplicações para Windows têm uma qualquer funcionalidade que serve para estabelecer um qualquer tipo de comunicação com o exterior. Essa comunicação pode servir para verificar se há uma nova versão, se há actualizações ou também pode ser um qualquer malware que está a enviar os seus dados pessoais para alguém.

Saiba o que se passa

Estão disponíveis várias formas de saber que programas estão a enviar dados para a Internet. Alguns destes métodos são mais eficazes que outros, por isso é bom saber qual é o que se adapta melhor às suas necessidades.

1 O primeiro sítio a ver para ajudar a saber que aplicações estão a aceder à Internet é o Gestor de Tarefas. Clique no botão ‘Iniciar’ e escreva ‘gestor de tarefas’ e clique no primeiro resultado que aparecer. Em alternativa, pode clicar com o botão direito na Barra de Tarefas, ou no botão ‘Iniciar’ e escolher ‘Gestor de Tarefas’. Também pode usar a combinação de teclas CTRL+Shift+ESC.

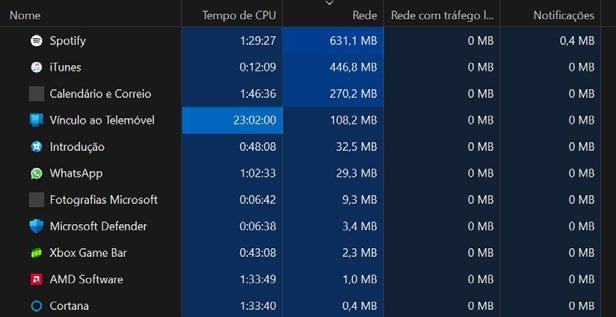

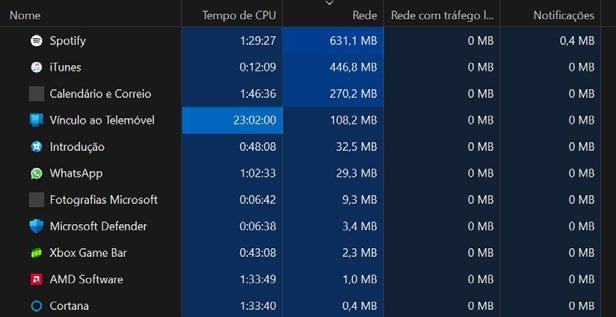

2 No Gestor de Tarefas, clique em ‘Histórico de aplicações’ na coluna da esquerda. A informação está organizada em cinco colunas. A primeira é o nome das aplicações, a segunda é o tempo de CPU que ocuparam e a terceira à o tráfego de rede que geraram enquanto estiveram a funcionar.

3 Se clicar no topo da coluna ‘Rede’, a visualização fica organizada pela quantidade de tráfego gerada por cada aplicação, para que possa ver melhor as apps que estão a aceder à Internet. De certeza que vai ter algumas surpresas.

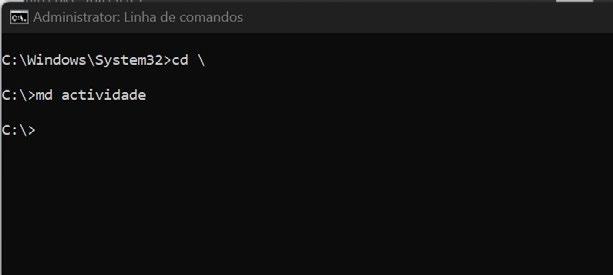

4 Outra forma de ver que aplicações estão a aceder à Internet é através do comando netstat. Para o usar, clique no botão ‘Iniciar’ e escreva ‘Linha de comandos’. Clique em ‘Executar como administrador’.

94 Segurança online

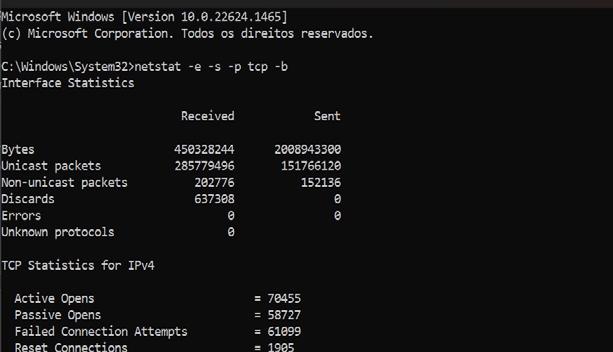

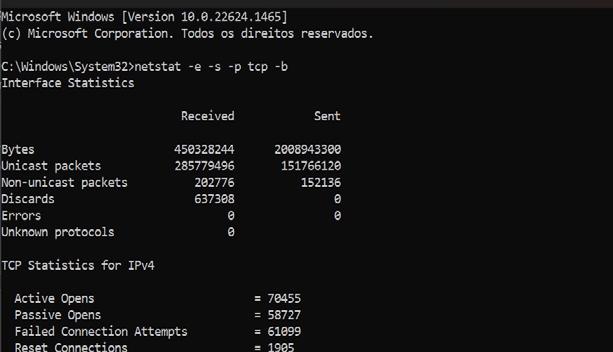

5 Na janela da linha de comandos, insira esta linha e prima enter: netstat -e -s -p tcp -b. Como a lista está a ser mostrada em tempo real, pode ter de fazer scroll para ver toda a informação.

6 A janela fica povoada com os nomes dos programas que estão a enviar dados e os endereços IP de origem e de destino das comunicações. Para parar o comando, prima a combinação de teclas CTRL+C.

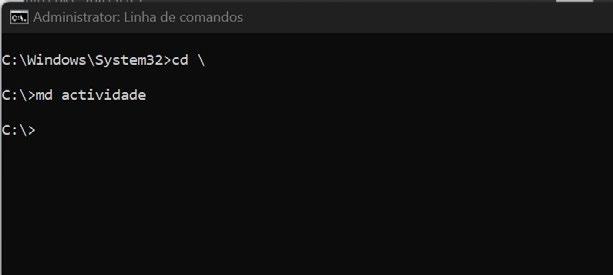

7 Se quiser usar este comando de uma forma mais amigável, pode colocar a listagem num ficheiro de texto. Primeiro cria-se uma pasta para guardar esse ficheiro na raiz da drive C: com os seguintes comandos: ‘cd \’ (muda a directoria ou pasta para a raiz) e depois ‘md actividade’ (o comando md cria uma pasta, também conhecida como directoria). Depois de criar a pasta, mude para lá com o comando: ‘cd actividade’. Não se esqueça de premir a tecla enter depois de cada comando.

8 Agora vamos inserir o comando netstat outra vez, mas agora, em vez de enviar o resultado para a janela da Linha de Comandos, vamos enviá-lo para um ficheiro de texto novo:

netstat -e -s -p tcp -b > actividade.txt

Para parar a execução do netstat, prima a combinação de teclas CTRL+C.

9 Para abrir o ficheiro actividade.txt, abra uma janela do Explorador de Ficheiros e aceda à pasta Actividade que está na raiz da drive C: Depois dê dois cliques em cima do ícone respectivo para abrir o ficheiro no Notepad.

10 Se quiser simplificar o processo e a informação que é guardada. Insira o comando: netstat -b 5 > actividade2.txt. Isto mantém a informação, mas só a guarda no ficheiro quando premir a combinação de tecla CTRL+C para o parar. Deixe este comando a funcionar durante pelo menos 2 minutos, para ter uma ideia do que se está a passar no seu computador.

95 Segurança online

Dicas avançadas de segurança

Dicas de segurança extrema para Windows

Existem muitas formas de melhorar a segurança e privacidade do Windows. A quantidade de segurança e privacidade depende de si e os passos seguintes destinam-se a quem não quiser deixar nada ao acaso.

Segurança extrema do Windows

Se é um fanático da segurança do Windows, siga estes passos para proteger completamente o seu PC.

1 Esta é a dica mais evidente e fácil: desligue o computador da Internet. Claro que isto pode causar alguns problemas, como por exemplo deixar de receber actualizações automáticas do Windows e dos programas que estão instalados. No entanto, de certeza que não recebe vírus e outro malware que venha pela Internet.

2 Clique no botão ‘iniciar’, aceda a ‘Definições’ e, coluna da esquerda, clique em ‘Privacidade e segurança’. Desligue todas as permissões que encontrar. Isto impede as aplicações e o sistema de verem muitas das coisas que faz com o computador.

3 Se estiver online, use uma VPN em conjunto com o browser Tor. Estas duas coisas combinadas aumentam o seu anonimato e segurança.

4 Se abandona o seu computador com frequência, tem de se certificar que ninguém o consegue usar. Clique no botão ‘Iniciar’, depois clique em ‘Definições’ e a seguir clique em ‘Opções de início de sessão’. Em ‘Bloqueio dinâmico’ clique em ‘Permitir de que o Windows bloqueie automaticamente o dispositivo quando estiver ausente’.

116 Segurança online

Dependendo do computador, pode ser possível definir uma password na BIOS que é pedida logo quando se liga o computador, antes do Windows arrancar. Consulte o manual do computador ou da motherboard para ver se é possível fazê-lo e se for, como se consegue.

5

7 Desligue as funcionalidades do Flash e Java no browser. Os browsers modernos já não usam estas tecnologias, mas se usar uma versão mais antiga, deve desligá-las.

9 Crie uma conta de email que não contenha nenhuma informação pessoal para se registar em serviços online não essenciais. Isto melhora a sua segurança porque não há o perigo de essas informações sejam roubadas e divulgadas.

6

Instale extensões no browser para melhorar a segurança e privacidade, como o Adblock Plus, Blur, No Script e outros. A utilização regular do browser Tor também é aconselhada.

8 A encriptação das drives que estão instaladas no computador e de quaisquer drives externas que utilize é uma boa forma de manter a sua informação longe de olhares indiscretos. E não necessita de ferramentas externas, se tiver qualquer versão Pro do Windows 10 ou 11 pode usar o Bitlocker para o fazer.

10 Use uma máquina virtual para navegar pela Internet. Essa máquina virtual pode até ter a mesma versão do sistema operativo que está instalado no seu computador. A diferença é que se esta máquina virtual for infectada, as hipóteses de o seu computador ser infectado são muito mais reduzidas.

117 Segurança online

Protecção das crianças quando estão online

126 Segurança online

Aliciamento online

De

as

Oaliciamento online envolve, obviamente, uma pessoa que tenta criar uma ligação emocional com as vítimas através de salas de conversação, jogos online, redes sociais, blogues e até caixas de comentários dos sites mais populares, como o YouTube. O acto em si é muito subtil. Quem alicia, começa normalmente por estabelecer uma qualquer forma de empatia com a vítima, talvez concordando com o que é dito num comentário. Tomemos o exemplo de um jogo online: A vítima escreve um comentário que indica que algo no jogo não funciona, a pessoa que a quer aliciar concorda com o comentário e inicia uma conversa com o objectivo de ganhar a confiança da vítima.

Segundo vários especialistas, este processo continua a acontecer durante o tempo em que quem alicia pensa que está a ganhar vantagem sobre a vítima. De seguida, o aliciador sobe de nível e começa a ter conversas mais pessoais, adoptando a identidade de uma pessoa jovem, mais ou menos com a idade da vítima. Talvez pergunte onde é que vítima vive ou onde se podem encontrar depois das aulas. Claro que nem sempre as coisas se passam desta forma, porque há muitas formas para os aliciadores satisfazerem as suas perversões sem necessidade de se encontrarem fisicamente com as pessoas que estão a aliciar.

Segundo os especialistas, os aliciadores podem ser estranhos, amigos da família, colegas de trabalho ou mesmo um membro da família, independentemente do género.

As razões mais usuais para o aliciamento são conversas de cariz sexual, receber fotos ou vídeos da criança aliciada, aceder à webcam (normalmente por razões de satisfação sexual) ou para ganhar conhecimento sobre a família. Estão documentados casos de aliciamento com objectivo de obtenção de credenciais de acesso a contas bancárias. Muitas vezes também está presente um qualquer elemento de chantagem, principalmente depois de a criança enviar imagens de cariz sexual, e depois o aliciador pede mais imagens ou dinheiro sob pena de publicar essas imagens na Internet.

Os sinais de aliciamento online variam bastante dependendo da pessoa que está a ser aliciada e até que ponto é que as vítimas foram aliciadas. No entanto, segundo os especialistas, os sinais principais são:

u A criança ou jovem ficam mais discretos, incluindo nas actividades online

u A existências de namorados ou namoradas mais velhas

u Deslocações a sítios não habituais para se encontrarem com amigos

u A obtenção de objectos novos, como roupa, dispositivos electrónicos ou quaisquer outros objectos que não conseguem explicar

Do ponto de vista da vítima, as actividades do aliciador passam normalmente por:

u Envio de muitas mensagens privadas

u Pede para manter as conversas secretas

u Tentam descobrir coisas sobre a vítima e a família

u Envia mensagens de cariz sexual, que começam normalmente como piadas

u Faz chantagem para o envio de imagens ou vídeos sob ameaça

As situações podem variar e os aliciadores sabem muito bem esconder as suas actividades e mentir sobre eles.

Os pais e cuidadores podem estar atentos a certos sinais que podem denunciar que a criança pode estar a ser vítima de aliciamento, independentemente se é online, via telefone, chat ou mesmo em pessoa:

u Mudanças de comportamento repentinas

u Isolamento

u Ansiedade

u Depressão

u Agressividade

u Problemas de sono

u Distúrbios alimentares

u Incontinência

u Faltas não justificadas na escola

u Alterações nos hábitos alimentares

u Pesadelos

u Uso de drogas

u Alcoolismo

u Automutilação

u Pensamentos suicidas

Para saber mais sobre esta e outras ameaças online, aceda ao site da Internet Segura em www.internetsegura.pt ou ao site da Associação de Apoio à Vítima em apav.pt.

entre

muitas ameaças que são dirigidas às crianças quando estão online, o aliciamento é dos piores. É também um dos mais difíceis de confirmar, porque quem se dedica a aliciar os mais novos, consegue despistar que os persegue. Mas é possível detectar alguns sinais do que se está a passar.

O “grooming”, ou aliciamento, acontece quando alguém cria uma ligação emocional com uma criança para ganhar a sua confiança para para fins de abuso sexual, exploração sexual ou tráfico.

127 Segurança online

Protecção das crianças quando estão online

Como manter as crianças seguras quando jogam online

Olhámos para os problemas de segurança dos jogos online e reunimos algumas dicas de senso comum que vão ajudar a manter os mais novos seguros enquanto jogos online.

Ready Player One

Aqui ficam várias dicas para ajudar a manter seguros os mais novos quando estão embrenhados no jogo que mais gostam.

Envolver os pais Os pais devem interessar-se pelo tipo de jogos que os mais novos usam. Aprenda um pouco sobre o jogo e dê uma vista de olhos à comunidade à volta dele para ter uma ideia do tipo de pessoas que o jogam.

Apropriado à idade Certifique-se de que o jogo é apropriado para a idade. Embora seja engraçado ter-se 10 anos e estar-se a jogar um jogo para maiores de 18 anos, estes jogos podem ter conteúdos que não são apropriados para os mais novos. Por isso é que os jogos têm uma certificação de idade.

Compra nos jogos Mesmo que seja muito tentador comprar um item de jogo ou mais conteúdos. Isto pode fazer com que gaste cada vez mais dinheiro, o que pode levar a despesas muito altas. Nenhum jogo deve necessitar que se gaste mais dinheiro para ganhar.

Conversas com cuidado Nem todos os jogadores têm a mesma idade. Há pessoas mais velhas que gostam de se fazerem passar por pessoas mais novas. Não se deixe levar por alguém que quer ser seu amigo, só porque joga o mesmo título. Os videojogos podem ser divertidos quando se joga com mais pessoas, mas não vale a pena combinar encontros fora do jogo.

138 Segurança online

Nada pessoal Nunca se deve dar informações pessoais numa janela de chat de um videojogo, através de comunicações por voz ou no fórum do jogo. Estas locais são usados por pessoas que querem recolher essa informação. Não use um nome de utilizador que o identifique directamente.

Abaixo os ‘griefers’ Tente não ficar zangado com alguém que está a portar-se mal no jogo. Essa pessoa pode estar a tentar fazer com que cometa um erro, ou pode ser um cyberbully que está à procurar de alguém para atormentar.

Evite a batota As batotas estão por todo o lado. Mesmo no jogo mais bem concebido, há-de aparecer alguém que lança um programa para fazer batota, como ser imortal, ter itens infinitos ou qualquer outra coisa que permita ganhar sempre. Pode gravar o que essas pessoas fazem e reportá-las aos administradores do jogo.

Evite os atalhos Não se inscreva num site que lhe oferece uma vantagem num videojogo através de software de batota. Algum destes programas e sites estão carregados de malware que depois pode infectar o seu computador.

Servidores alternativos Se for parar a um servidor com batotas, for o alvo de griefers ou quaisquer outras formas de bullying, saia desse servidor para ver se está disponível mais algum que não seja o poiso desse tipo de gente.

Evite as pechinchas Tenha cuidado com comentários que oferecem descontos em itens de jogo ou trocas. Embora alguns sejam legítimos, muita gente pode estar a tentar enganá-lo para ficarem com o seu dinheiro ou itens.

139 Segurança online

Protecção para adolescentes

146 Segurança online

Protecção para adolescentes O

s jovens ficam vulneráveis assim que começam a usar a Internet, principalmente porque uma das primeiras coisas que querem é ter uma conta em quase todas as redes sociais. Isto cria um conjunto de problemas de segurança online específicos a cada uma das redes. De seguida, vamos abordar a segurança em algumas redes sociais e como criar contas mais limitadas no Windows para utilização pelos mais pequenos.

148 A segurança dos jovens no Facebook

150 A segurança dos jovens no Twitter

152 A segurança dos jovens no Instagram

154 A segurança dos jovens no WhatsApp

156 Funcionalidades da conta família do Windows

158 Os problemas com compras nas aplicações

160 Dicas para limitar os gastos em aplicações online

147 Segurança online

Protecção para adolescentes

Manter os adolescentes seguros no Instagram

A maioria dos jovens mudaram-se do Facebook para o Instagram. Esta rede social é usada por todos os tipos de pessoas, desde celebridades a políticos. Hoje, mais 700 milhões de pessoas usam-na todos os dias. Obviamente estão lá muitas pessoas que não interessam a ninguém.

Evite as fraudes

dUma das coisas que muitas pessoas não sabem é que o Instagram pode ser geridos a partir da aplicação móvel ou a partir de um computador. A Meta, a empresa que detém o Facebook e o Instagram, concentrou todas as funções de configuração das contas numa página chamada ‘Central de contas’, que permite gerir todas as contas através de uma interface unificada.

dUma das coisas que o Instagram permite é a supervisão de contas. Esta funcionalidade permite ver quanto tempo o jovem passa no Instagram, definir limites de tempo, ver algumas das suas definições e das contas que segue, que o/a seguem e que bloqueou, ver as ligações partilhadas: contas que o adolescente segue que também seguem outras contas, receber notificações sobre a sua atividade. Por exemplo, quando ganha novos seguidores. A supervisão das contas pode ser feita a convite do jovem ou a pedido da pessoa que irá supervisionar.

dTal como no Facebook, uma das primeiras coisas que deve fazer é ligar a autenticação de dois factores para que a conta fique com uma camada extra de segurança, mesmo que alguém consiga obter o nome de utilizador e a password de acesso.

dAinda na central de contas, pode inserir informação sobre si, que será usada simultaneamente no Instagram e no Facebook. Insira apenas o mínimo possível para poder usar a rede social sem dar muitos detalhes sobre si.

152 Segurança online

Aqui estão algumas dicas para se proteger das pessoas que não interessam no Instagram.

dA lupa é a funcionalidade de busca do Instagram. Quando toca ou clica em cima dela, são mostrados conteúdos baseados nas suas preferências. Porém, por vezes, aparecem conteúdos que não são apropriados para menores.

dA única coisa que não se consegue fazer no Instagram através do browser do PC é carregar imagens. No telemóvel, quando se carrega uma imagem ou vídeo o utilizador pode aplicar filtros para mudar o estilo da imagem, marcar pessoas e até partilhar para outras redes sociais. Uma das coisas que não deve divulgar é a sua localização.

dTenha cuidado com o que vê no Instagram. Muitas contas replicam conteúdos de outras e há muitas fotos que são completamente manipuladas para denegrir ou promover uma pessoa ou pessoas.

dSe receber imagens inapropriadas ou comentários desagradáveis, mostre-os a alguém. Não responda, bloqueie ou deixe de seguir quem as enviou até ter mostrado esses conteúdos a alguém ou até ter tirado um screenshot que sirva de prova.

153 Segurança online

Protecção para adolescentes

Dicas para limitar os gastos em aplicações online

O excesso de despesas dentro das aplicações podem ser um problema para os pais quando as crianças usam os seus dispositivos móveis ou mesmo computadores. Mas há formas de manter os mais novos contentes sem arruinar os pais.

10 dicas para impedir o excesso de gastos

Não há nenhum problema em gastar dinheiro em videojogos, mas quando a despesa é muita, tem de ser controlada. Aqui estão algumas dicas.

1 A primeira é uma das mais simples: não deixe os mais novos sozinhos com um dispositivo enquanto usa um videojogo. Naturalmente que isto depende da idade da criança, este conselho dirige-se mais a quem tem crianças pequenas. É nas alturas em que estão sozinhas que as crianças gastam dinheiro sem se aperceberam.

3 Se estiver a usar um dispositivo iOS, aceda a ‘Definições’, ‘Geral’, ‘Restrições’ e ligue a opção de restringir o acesso à loja de aplicações e a outras aplicações através de um código PIN.

2 Se a conta de utilização do dispositivo for uma conta para crianças, pode facilmente controlar o dinheiro que é gasto porque normalmente não está incluída nenhuma informação de pagamento por cartão de crédito ou outra.

4 Nos dispositivos Android, o melhor é não incluir nenhuma informação de pagamento na loja de aplicações, pode também ligar a opção que pede sempre a inserção da password cada vez que se tenta fazer uma compra.

160 Segurança online

5 No caso da loja da Microsoft, crie uma conta de criança, como descrito anteriormente, e depois use o Portal de Família da Microsoft para restringir os gastos que a criança pode fazer.

6 Ainda no caso da Microsoft, a conta da criança pode ser carregada com um saldo que ela pode gerir para fazer as compras que quiser.

7 Pode também usar cartões pré-pagos que estão à venda em muitas lojas. Estes cartões contêm uma quantia fixa que pode ser usada nas lojas de aplicações e são uma óptima forma de controlar os gastos.

8 Se ligar o modo de avião do dispositivo impede que este comunique com a Internet o que, por sua vez, impede que se façam compras online. Não é uma solução ideal, mas funciona.

9 Falar com a criança e explicar-lhe o que são e como funcionam as compras dentro das aplicações. A criança também deve compreender os malefícios de gastar dinheiro a mais nas aplicações.

10 Antes de a criança descarregar e instalar uma aplicação ou jogo, perca um pouco de tempo para ler a informação que está na loja para ver se oferece compras. Nesta secção pode estar indicado o preço do que pode ser comprado e decidir se a aplicação deve ou não ser instalada.

161 Segurança online