20 minute read

L’impatto delle tecnologie

L’impatto delle tecnologie quantistiche sulla sicurezza dell’Industrial IoT e delle infrastrutture critiche

Man mano che i dispositivi e i sistemi delle nostre infrastrutture critiche diventano sempre più interconnessi, è importante garantire che dispongano anche di adeguate protezioni crittografiche. Ciò è particolarmente impegnativo e ancora più essenziale, data la possibile crescita dei vettori di attacco in questo ambito che verranno resi disponibili con l’avvento dei computer quantistici.

SSe ci riferiamo allo standard “de facto” IEC62443, che definisce i livelli di sicurezza Cyber di un sistema di controllo industriale, una delle componenti del modello di valutazione del “Security Level” si riferisce e valuta le modalità di cifratura dei dati in uso, a riposo, e in transito. Questa breve relazione esamina come l’emergere di nuove tecnologie quantistiche impatti la sicurezza crittografica IoT – con la creazione di nuovi vettori di attacco e vengono poi forniti alcuni suggerimenti di protezione che possono essere di applicazione immediata.Fra le più importanti aree applicative dei devices IIoT (Industrial IoT) dobbiamo considerare i sistemi SCADA (Supervisory Control and Data Acquisition) e i sistemi di controllo industriale (ICS) che oggi sono sempre più connessi e si stanno orientando sempre più verso moderni protocolli di rete standardizzati. Per comprendere meglio il perché della diffusione cosi pervasiva di questi dispositivi, pensiamo alla rete elettrica e alle reti ferroviarie, dove i comandi possono ora essere inviati su reti di trasmissione aperte utilizzando protocolli basati su IP; o pensiamo ai contatori intelligenti che creano collegamenti tra milioni di case e la rete, alla base delle future architetture Smart Grid per la distribuzione dell’energia elettrica; o, in futuro, ai milioni di auto intelligenti che guideranno autonomamente sulle nostre strade e che dipenderanno da dispositivi IoT integrati. Tali infrastrutture iper-interconnesse presentano, e presenteranno, nuove sfide e nuove minacce per fronteggiare le quali vanno introdotte opportune difese: • Dobbiamo essere consapevoli che i rapidi progressi tecnologici aggiungeranno nuovi vettori di attacco che non sono stati previsti o che non sono ancora disponibili al momento in cui i dispositivi sono immessi sul mercato • La scalabilità o rapidità di diffusione dei vettori di attacco può essere rapidissima e pervasiva, pensiamo al fatto che un singolo attacco riuscito può propagarsi rapidamente a milioni di Pensiamo anche al fatto che molti sistemi e dispositivi, che oggi sono di fatto isolati o confinati, diventeranno sempre più integrati come parti di un’infrastruttura critica in rete.

Requisiti di sicurezza Crittografica

Riferendoci allo standard IEC62443 o al CyberSecurity Framework del NIST, uno dei requisiti richiesti per la sicurezza delle moderne infrastrutture critiche

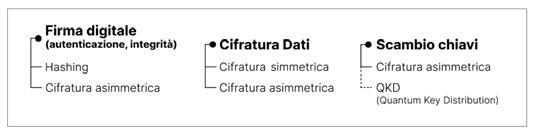

è direttamente legato alla confidenzialità dei dati e numeri interi, riprendendo alcuni concetti fondaquindi alle primitive crittografiche. Gli algoritmi di cifratura simmetrica mentali dei lavori di Galois (la cui storia è realmente consentono di criptare un messaggio utilizzando una Inoltre, per fissare le idee, ricordo quali sono le modainteressante e consiglio di approfondirla). Vengono utichiave di cifratura segreta, che deve rimanere tale. Sono molto efficienti e si utilizzano nella lità di cifratura e le conseguenti aree di applicazione: Gli algoritmi di cifratura simmetrica consentono di lizzate due chiavi: una pubblica ed una privata per la cifratura e decifratura dei messaggi e sono algoritmi trasmissione di dati. Come dimostrato da Kerchoff, il paradigma per mantenere la massima criptare un messaggio utilizzando una chiave di cifra“ragionevolmente” sicuri poiché attualmente, con chiavi sicurezza nella cifratura trasmissione dei dati prevede che l’algoritmo sia noto ed accessibile, tura segreta, che deve rimanere tale. Sono molto effidi almeno 2048, bit con i computer disponibili richiementre la chiave di cifratura deve essere realmente casuale e deve essere segreta. Oggi, cienti e si utilizzano nella trasmissione di dati. Come dimostrato da Kerchoff, il paradigma per mantenere la massima sicurezza nella cifratura trasmissione dei dati derebbero centinaia di anni per essere violati. La cifratura a chiave pubblica viene anche utilizzata per l’autenticazione e non ripudio nello scambio di docucome prassi comune, con un algoritmo simmetrico un testo in chiaro viene criptato utilizzando un algoritmo conosciuto da chi trasmette con la chiave segreta e, con la stessa chiave, viene prevede che l’algoritmo sia noto ed accessibile, mentre decriptato dal ricevente. menti e anche per lo scambio sicuro delle chiavi da utila chiave di cifratura deve essere realmente casuale e deve essere segreta. Oggi, come prassi comune, con un algoritmo simmetrico un testo in chiaro viene criplizzare nella cifratura e decifratura simmetrica. Minacce quantistiche alla crittografia di oggi L’hashing è un algoritmo unidirezionale in grado di trasformare un messaggio di qualunque lunghezza in una stringa alfanumerica con un numero di bit definito. La funzione di hashing si tato utilizzando un algoritmo conosciuto da chi trautilizza per “firmare” in modo digitale un documento. Al CES di Las Vegas del 2019 IBM ha annunciato smette con la chiave segreta e, con la stessa chiave, di avere reso disponibile commercialmente il primo Le soluzioni di cifratura asimmetrica (o a chiave pubblica), introdotte da Diffie-Ellman, hanno viene decriptato dal ricevente. L’hashing è un algoritmo unidirezionale in grado di trasformare un messaggio di qualunque lunghezza in computer quantistico, il “System One”, dando la possibilità di accedere alla potenza di calcolo “as service” di un computer quantistico in cloud. IBM è stata poi rivoluzionato la modalità di trasmissione dati, consentendo di trasmettere in modo sicuro, dei dati su un canale non sicuro. La sicurezza di questi algoritmi si basa sulla difficoltà di una stringa alfanumerica con un numero di bit defiseguita nel corso dell’anno da Google, mentre D-Wave fattorizzazione in numeri primi di grandi numeri interi, riprendendo alcuni concetti fondamentali nito. La funzione di hashing si utilizza per “firmare” in modo digitale un documento. Le soluzioni di cifratura asimmetrica (o a chiave pubaveva già da qualche anno lanciato a livello sperimentale alcuni sistemi di calcolo quantistici. Ci si è così resi conto che la minaccia per le primitive crittogradei lavori di Galois (la cui storia è realmente interessante e consiglio di approfondirla). Vengono utilizzate due chiavi: una pubblica ed una privata per la cifratura e decifratura dei blica), introdotte da Diffie-Ellman, hanno rivoluziofiche che sono alla base delle nostre infrastrutture e messaggi e sono algoritmi “ragionevolmente” sicuri poiché attualmente, con chiavi di almeno nato la modalità di trasmissione dati, consentendo di reti, è diventata reale, in particolare per la gli algoritmi 2048, bit con i computer disponibili richiederebbero centinaia di anni per essere violati. trasmettere in modo sicuro, dei dati su un canale non sicuro. La sicurezza di questi algoritmi si basa sulla di crittografia a chiave pubblica, come RSA, Elliptic Curve Cryptography e Diffie Hellmann. La cifratura a chiave pubblica viene anche utilizzata per l’autenticazione e non ripudio nello difficoltà di fattorizzazione in numeri primi di grandi Questa minaccia era nota fin dal 1994, quando il mate- scambio di documenti e anche per lo scambio sicuro delle chiavi da utilizzare nella cifratura e decifratura simmetrica.

Minacce quantistiche alla crittografia di oggi Al CES di Las Vegas del 2019 IBM ha annunciato di avere reso disponibile commercialmente il primo computer quantistico, il “System One”, dando la possibilità di accedere alla potenza di

matico Peter Shor, pubblicò il suo ormai famoso algoritmo quantistico in grado di risolvere il factoring di grandi numeri in numeri primi e per trovare logaritmi discreti molto più velocemente di qualsiasi algoritmo classico. Questi sono proprio i problemi matematici alla base delle primitive di cifratura a chiave pubblica. Un computer quantistico che esegue un algoritmo Shor è in grado di rompere tutti i sistemi crittografici basati su queste primitive, risolvendo in pochi minuti, problemi che i computer tradizionali impiegherebbero anni per risolvere. La velocità esponenziale dei computer quantistici deriva dal fatto che agiscono come potenti computer paralleli. Ciò è reso possibile da una stranezza di comportamento, assolutamente controintuitiva, ma possibile nella meccanica quantistica, nota come “sovrapposizione”, grazie alla quale i computer quantistici riescono a sfruttare la proprietà di un bit quantistico di rappresentare la coesistenza sovrapposta sia di uno stato 1 che di uno stato 0. Per garantire la necessaria stabilità ed il corretto funzionamento di un computer quantistico si devono però superare problemi ingegneristici tutt’altro che semplici, tanto che la “CPU” del computer quantistico IBM System One, deve essere mantenuta ad una temperatura prossima allo zero assoluto, cioè a -273°C. Google si è imposta l’obiettivo di dimostrare la supremazia quantistica (la capacità di un computer quantistico di risolvere alcuni problemi più velocemente dei migliori e più potenti processori convenzionali disponibili) ed ha annunciato di esservi riuscita nel 2019, anche se questa affermazione è stata soggetta a varie discussioni. Quindi è pertanto lecito porsi la domanda: quando un computer quantistico commercialmente disponibile sarà in grado di eseguire l’algoritmo di Sohr (o qualsiasi sua variazione) con con un numero di qubit sufficiente a violare le primitive crittografiche di oggi? Secondo Hartmudt Niven (di Google), se i processori quantistici si stanno sviluppando ad una velocità esponenziale e sono esponenzialmente più veloci dei processori classici, i sistemi quantistici si stanno sviluppando ad un tasso doppiamente esponenziale rispetto alle loro controparti classiche (legge di Niven). Quindi stiamo parlando di poco tempo.

Soluzioni per proteggersi dalle minacce “quantistiche”

Ma allora cosa si può fare per cominciare a proteg-

gersi dalle nuove minacce? Se pensiamo al ciclo di vita di sistemi ICS che dura mediamente 20 anni, dobbiamo già oggi pensare a come incorporare soluzioni, o rimedi, per essere resilienti ad attacchi che potrebbero arrivare in là nel tempo. Attualmente le tecnologie base disponibili per soluzioni quantum-sicure, nel mondo IoT sono i meccanismi di generazione di chiavi sicure sopra descritti (QRNG), gli algoritmi quantico resistenti che però sono ancora ad uno stadio di sviluppo, mentre a livello generale si può aggiungere la tecnologia di Quantum Key Distribution (QKD ad es. con protocollo BB84), che trova però applicazioni in un contesto più orientato alle applicazioni ICT. Vediamole più in dettaglio.

Rischi per l’hardware e generazione di chiavi sicure

Mentre gli algoritmi nei dispositivi possono essere aggiornati in remoto, le componenti hardware dei devices devono essere protetti fin dall’inizio, a meno che non vengano richiamati fisicamente per l’aggiornamento. I dispositivi mission-critical hanno una lunga durata operativa, anche di decenni, quindi l’hardware deve essere adatto, o adattabile, per contrastare le minacce future. Ciò è particolarmente rilevante nel caso di grandi quantità di dispositivi distribuiti sul campo (reti IIoT), che oggi vengono spesso impiegati senza alcuna delle minime protezioni di sicurezza o di aggiornamento necessari. Come detto, mentre individualmente ogni dispositivo, sensore o attuatore non può rappresentare una grave minaccia, in una rete un singolo dispositivo violato può fornire un punto di ingresso all’intero sistema. Pertanto, i sistemi critici dovrebbero già aver implementato protocolli crittografici forti su tutti i loro componenti, o almeno poter essere aggiornati nel loro ciclo di vita. Un altro aspetto cruciale per la sicurezza, sono i generatori di numeri casuali (Random Numbers Generator –RNG). Generare chiavi forti, basate sulla vera casualità, è un punto fondamentale della sicurezza: le chiavi “buone” devono essere uniche, imprevedibili e veramente casuali. Avere forti algoritmi crittografici con chiavi deboli è simile a mettere un enorme lucchetto sulla porta d’ingresso e poi nascondere la chiave sotto il tappetino. Quando si parla di generazione di numeri casuali oggi si fa riferimento a due tipologie di generatori: software e hardware. Va però ricordato che gli RNG basati su software possono non essere sufficientemente sicuri, poiché i programmi per computer che li generano sono puramente deterministici (i numeri generati da tale tipologia di algortmi sono infatti chiamati pseudo-random) e non possono generare vera casualità senza il contributo di sorgenti esterne di entropia. Pertanto, gli RNG dovrebbero essere basati su har-

Dall’epoca dei cambiamenti, al cambiamento di un’epoca...

In questo periodo di profondi mutamenti, noi di DKC continuiamo ad essere un punto di riferimento con una vasta gamma di soluzioni innovative, efficienti e solide per sistemi portacavi e per la protezione, il trasporto, la distribuzione e il controllo dell’energia per infrastrutture civili e industriali. Anticipiamo le esigenze, formulando proposte su misura, per migliorare la competitività, nel tempo, dei nostri clienti. La nostra storia è quella di chi è abituato a continue sfide: da sempre, operiamo per dare valore alle persone e alle comunità nelle quali ci sentiamo parte attiva e responsabile. Facciamo al meglio la nostra parte nella consapevolezza che, insieme, supereremo anche questa prova per un futuro che rappresenta il nostro progetto più bello.

Password rubate e vulnerabilità continu ano a far paura: l’evoluzione del nel report 2020 di IBM Security

Al cyber crime non servono per forza sofisticate frodi digitali per mettere a segno le proprie malefatte: il 60% degli attacchi viene realizzato con il furto delle credenziali o sfruttando le vulnerabilità dei software. Lo rivelano i dati del report di IBM Security, l’IBM X-Force Threat Intelligence Index 2020. Dall’indagine emerge l’evoluzione del modus operandi dei criminali informatici, per permettere di riflettere sullo scenario attuale e valutare contromisure efficaci.

FIBM X-Force ha condotto le proprie ricerche monitorando più di 70 miliardi di eventi giornalieri nell’area della security, in oltre 130 Paesi. I dati sono stati raccolti da più fonti – tra cui X-Force Iris, X-Force Red, IBM Managed Security Services – per poi essere esaminati. IBM X-Force fa girare migliaia di spam traps in tutto il mondo e monitora quotidianamente decine di milioni di attacchi spam e phishing, oltre ad analizzare miliardi di pagine Web e immagini per rilevare attività fraudolente e abusi nei confronti dei brand. L’X-Force Threat Intelligence Index di IBM indica i fattori che contribuiscono all’evoluzione delle tecniche, analizzando i tre principali vettori da cui partono gli attacchi: • Il phishing si è rivelato un vettore di successo delle violazioni nel 31% degli incidenti identificati, rispetto al 50% del 2018. • Lo scanning e l’exploiting delle vulnerabilità sono stati indentificati nel 30% degli incidenti osservati nel 2019, rispetto all’8% dell’anno precedente. A tal proposito, le vulnerabilità già note in Microsoft Office e Windows Server Message Block sono state sfruttate in modo significativo anche nel 2019. Nel 29% degli attacchi informatici analizzati, l’uso di credenziali di accesso rubate è sempre più frequente. Secondo il report, nel 2019 sono stati compromessi grazie a questa risorsa oltre 8,5 miliardi di file, segnando un aumento del 200% delle violazioni rispetto agli anni precedenti. “Oggi la mole di record esposti a rischio rivela come gli hacker non abbiano bisogno di ricorrere a metodi sofisticati per sferrare un attacco informatico ma necessitino solo delle credenziali di accesso con cui entrare”, spiega Wendi Whitmore, Vice President, IBM X-Force Threat Intelligence. “Misure di protezione, come l’autenticazione a più fattori e il single sign-on, sono fondamentali per la cyber-resiliency delle organizzazioni e la protezione e la privacy dei dati degli utenti”.

I trend principali

• Configure it Out: l’analisi di IBM ha rilevato che nel corso del 2019 la violazione di 7 miliardi di record, su un totale di oltre 8.5 miliardi, è imputabile ad una non corretta configurazione dei server cloud o errate configurazioni di sistema.

Si tratta di un brusco cambio di rotta rispetto al 2018 quando i record violati per queste cause costituivano il 50% del totale. • Banking on Ransomware: alcuni dei trojan più attivi nel settore bancario, come TrickBot,

bilità continu ano a far paura: cyber crime

sono stati oggetto di un monitoraggio intenso da parte degli hacker che li hanno usati per preparare attacchi ransomware. In effetti, il nuovo codice utilizzato dai trojan bancari e dai ransomware ha superato le classifiche rispetto ad altre varianti di malware discusse nel rapporto. Fiducia nelle tecnologie per il phishing: dalla ricerca IBM X-Force emerge che i brand tech, dei social media e dello streaming di contenuti siano nella “Top 10” dei marchi contraffatti dai cybercriminali nei loro tentativi di phishing. Ciò denota una crescente fiducia nei confronti dei brand tech, rispetto a quelli del retail e della finanza, storica

mente affidabili. Tra i primi dieci brand colpiti dal fenomeno del cybersquatting compaiono Google, YouTube e Apple.

L’evoluzione degli attacchi ransomware

Secondo il report, gli attacchi ransomware a livello globale sono indirizzati sia al settore pubblico sia a quello privato; inoltre il fenomeno delle attività ransomware nel 2019 ha registrato un incremento. Il Team IBM X-Force, costantemente impegnato nel fronteggiare le attività ransomware in 13 diversi settori in tutto il mondo, evidenzia come questi attacchi siano perpetrati indistintamente in ogni settore. Mentre lo scorso anno oltre 100 enti governativi statunitensi sono stati colpiti da attacchi ransomware, nel 2019 sono stati significativamente compromessi i settori retail e manifatturiero, ma anche l’industria dei trasporti. Ciò è dovuto al fatto che le società operanti in questi settori sono interessanti per i criminali cyber in quanto gestiscono informazioni preziose, come i dati personali dei clienti, che risultano facilmente monetizzabili e spesso si avvalgono di tecnologie datate. Nell’80% dei tentativi di attacchi ransomware rilevati,

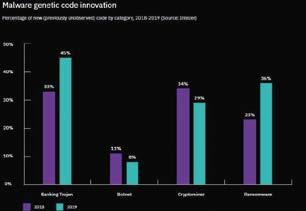

gli hacker hanno sfruttato le vulnerabilità di Windows Server Message Block. Si tratta della tattica già utilizzata per propagare WannaCry, il ransomware che nel 2017 ha paralizzato le aziende in 150 Paesi. I costi sostenuti dalle organizzazioni vittime di attacchi di ransomware nel corso del 2019 sono superiori ai 7,5 miliardi di dollari, e per il 2020 si prevede che questi crimini informatici non si arresteranno. Il report di IBM, in collaborazione con Intezer, informa che è stato intercettato un nuovo codice malware nel 45% dei trojan bancari e nel 36% dei ransomware. Ciò indica che gli hacker sono costantemente impegnati nella creazione di nuovi codici per non essere identificati. Allo stesso tempo, IBM X-Force ha osservato una forte relazione tra ransomware e trojan bancari. Questi ultimi vengono utilizzati per ottenere l’accesso ad una rete infetta, dove viene successivamente inoculato il ransomware. Ad esempio, Trickbot, che secondo il report è il malware più attivo in ambito finanziario, è sospettato di diffondere Ryuk su reti aziendali, mentre altri trojan bancari, come QakBot, GootKit e Dridex, si stanno anche diversificando per varianti di ransomware.

Il phishing punta a contraffare brand tech e social

Con l’accrescere della consapevolezza da parte degli utenti in merito alla dannosità delle e-mail di phishing, le tecniche di phishing stesso diventano sempre più sofisticate. In collaborazione con Quad9, IBM ha rilevato la tendenza da parte dei cyber criminali a impossessarsi in modo illegale dei profili dei brand consumer tech per indurre gli utenti a cliccare link malevoli – a social media o a contenuti in streaming – che nascondono azioni di phishing. Tra i primi dieci brand contraffatti, sei avevano domini di Google e YouTube, mentre i domini Apple (15%) e Amazon (12%) sono stati violati soprattutto per i loro dati monetizzabili. IBM X-Force, infatti, rileva proprio nell’elevata opportunità di monetizzazione la causa degli attacchi verso tali brand. Anche Facebook, Instagram e Netflix

sono nella lista dei primi dieci brand che hanno subito il furto di identità digitale sui social media, anche se in misura inferiore. Ciò può essere dovuto al fatto che questi siti, in genere, non contengono dati direttamente monetizzabili. Poiché gli hacker fanno spesso affidamento sul riutilizzo delle stesse credenziali per ottenere l’accesso agli account più redditizi, IBM X-Force ritiene che il riutilizzo frequente delle password sia una delle principali cause di vulnerabilità di questi brand, bersaglio per gli hacker. In effetti, il Future of Identity Study di IBM ha scoperto che il 41% dei millennial intervistati riutilizza la stessa password più volte e la generazione Z detiene in media solo cinque password, evidenziando l’abitudine molto diffusa tra i più giovani a riutilizzare le medesime password. Riuscire a identificare domini falsificati può essere estremamente difficile, ed è proprio questa la complessità su cui fanno affidamento i criminali informatici. I primi 10 marchi falsificati elencati nel rapporto offrono agli hacker un ampio target di potenziali destinatari di attacchi, aumentando la probabilità che un utente ignaro clicchi su un link apparentemente innocuo, ma in realtà contraffatto.

Le vittime

Il report permette anche di analizzare quali siano i set

tori e le aree geografiche maggiormente colpite: • Il settore Retail tra i più presi di mira: da quanto si evince nel report, il settore retail è stato il secondo maggiormente attaccato nel corso del 2019, subito dopo il settore bancario. La scorsa estate sono stati ben 80 i siti e-commerce compromessi da Mage

Cart, il virus progettato per il furto di credenziali, dati delle carte di credito e altre informazioni sensibili. Secondo IBM, il settore retail è stato vittima di attacchi ransomware. • Gli attacchi ai sistemi di controllo industriale (ICS) e l’operational technology (OT) salgono alle stelle, registrando una crescita del 2000% rispetto agli ultimi tre anni. Gli attacchi informatici sono stati perpetrati a causa di vulnerabilità rilevate nel sistema SCADA e nell’hardware utilizzato nei sistemi di controllo industriale (ICS), così come attraverso il password-spraying, la tecnica volta a tentare di accedere a più utenze con semplici password comunemente diffuse. • Il Nord America e l’Asia sono le aree maggiormente colpite: queste regioni hanno registrato il maggior numero di attacchi e hanno subito le maggiori perdite di dati nell’ultimo anno, con -rispettivamente – oltre 5 miliardi e 2 miliardi di record violati.

I cyber criminali pensavano di attaccare una vera fabbrica, ma in realtà sono rimasti invischiati in un honeypot. E così gli esperti di Trend Micro hanno potuto smascherare i loro modus operandi.

Unhoneypot

per smascherare gli attacchi

LLa storia dell’indagine, durata sei mesi, è stata raccolta nel report “Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats”. Trend Micro ha riprodotto l’ambiente OT di una fabbrica, fungendo da esca: il sistema è stato prima compromesso per il mining di crypto valute, poi colpito da due diversi attacchi ransomware e infine utilizzato per compiere frodi dirette ai consumatori.

La strategia di Trend Micro

Nel dettaglio, per comprendere al meglio come gli attacchi colpiscono gli ambienti ICS (Industrial Control System), Trend Micro Research ha creato un prototipo altamente realistico di un’organizzazione industriale. L’honeypot era costituita da vero hardware ICS, oltre a un insieme di host fisici e virtuali che simulavano le attività aziendali. Da notare l’uso di veri controlli logici programmabili (PLC), interfacce uomomacchina (HMI), componenti robotici, workstation per la programmazione della produzione e file server. “Pensare che le minacce cyber ai sistemi di controllo industriale riguardino solo quelle infrastrutture sofisticate che si trovano a livelli alti di pubblica sicurezza è un errore frequente. La nostra ricerca dimostra come gli attacchi colpiscano anche i sistemi più comuni”, ha dichiarato Greg Young, vice president of cybersecurity Trend Micro. “Per questo i proprietari di piccole industrie o impianti non dovrebbero dare per scontato che i cybercriminali li lasceranno in pace. La mancanza di protezione può aprire le porte ai ransomware o ad attacchi cryptojacking che possono fare seri danni”.

Il consiglio

Per difendersi, Trend Micro consiglia ai proprietari delle piccole industrie di ridurre al minimo il numero di porte che vengono lasciate aperte e di rendere più severe le policy di accesso. Oltre a implementare soluzioni di cybersecurity progettate appositamente per le fabbriche, come quelle offerte da Trend Micro.

Pinza Co-act EGP-C SCHUNK La prima pinza industriale certificata per applicazioni collaborative. SCHUNK Co-act EGP-C Gripper The first certified Industrial Gripper

Modulo di presa Certified gripping certificato secondo unit in accordance ISO/TS 15066 with ISO/TS 15066

che semplifica la certificazione dell‘intero sistema saves time and effort when carrying out the safety assessment of the Display di stato overall application

integrato

per visualizzare lo stato dell‘applicazione Integrated

status display

Plug & Work for viewing the application’s condition con Cobots di Universal Robots, KUKA e Fanuc

Plug & Work

Controllo digital I/O with Cobots by Universal Robots, per una facile messa in funzione ed KUKA and Fanuc una rapida integrazione nel sistema esistente

Control via digital I/O

for easy commissioning and rapid integration into existing systems

© 2019 SCHUNK GmbH & Co. KG