PILLOLE SICUREZZA

COSA SONO

Alcune brevi pillole che trattano temi inerenti la sicurezza informatica, utili in azienda e nella vita quotidiana.

INFO

Qui troverai ,delle informazioni sulla sicurezza Informatica e sui pericoli che ci sono su Internet.

Troverai molti consigli su come “difenderti” dalle insidie di Internet e come impostare o comportarti in caso di pericoli.

I N F O R M A T I C A

L'AUTENTICAZIONE IN DUE FASI

E' un metodo più sicuro per proteggere l'accesso ai nostri account Come funziona un 'autenticazione a due passaggi? Da tempo ci si è accorti che la password da sola non può essere considerata come uno strumento completo per la sicurezza. Per questo esistono diversi metodi alternativi di autenticazione, e tra questi uno dei più sicuri è l'autenticazione in due passaggi. Il primo passo consiste sempre nell'inserimento di una coppia di informazioni (identificativo utente e password) Il secondo prevede una terza password " usa e getta" che può essere veicolata via SMS o generata con un 'applicazione per smartphone. Questo metodo non esclude in maniera definitiva il furto di credenziali ma ne diminuisce significativamente le possibilità.

ALCUNI ESEMPI

Su Gmail ad esempio, andare in “Gestisci il tuo account”, cliccare su Sicurezza e sotto la voce Verifica a due passaggi selezionare la voce “Attiva”

Su Facebook, andare nelle Impostazioni, nella freccetta in alto a destra, scegliere“Protezione e Accesso” e poi fare click su “Modifica” nel menù Autenticazione a due fattori.

L'autenticazione è consigliata per gli account di servizi aziendali e sugli indirizzi di posta elettronica. E ovviamente per i siti di e-commerce, o quelli dove abbiamo lasciato i dati del nostro conto

A U T E N T I C A Z I O N E A C C O U N T A U T E N T I C A Z I O N E A C C O U N T

PILLOLA N. 1

WHATSAPP E L'ULTIMA TRUFFA: "VUOI TESTARE LA NUOVA APP?"

Vuoi testare WhatsApp?". L'ultima truffa legata all'app di messaggistica mette in pericolo gli aspiranti collaudatori

E' il profilo @Wabetainfo, autentico vademecum, a fornire indicazioni e a mettere in guardia le potenziali vittime.

In sostanza, bisogna guardarsi bene da eventuali 'inviti' a collaudare le novità di WhatsApp e ad entrare nel programma Beta Tester dopo il pagamento di una somma "Se qualcuno dice che c'è posto per entrare nel programma e usa un invito TestFlight chiedendo soldi, non fidatevi.

E' una truffa. Il programma Beta è chiuso da 281 giorni.

PILLOLA

2 W H A T S A P P E L ' U L T I M A T R U F F A W H A T S A P P E L ' U L T I M A T R U F F A

N.

GESTORE DELLE PASSWORD

Usa un gestore delle password Si tratta di un software pensato per memorizzare in modo organizzato le credenziali dei differenti servizi di cui si fruisce. Alcuni dispongono di funzionalità di riempimento automatico delle credenziali per i differenti servizi. Software di questo tipo sono disponibili per tutte le tipologie di sistema operativo e per ogni tipologia di smartphone

SOFTWARE PIU' NOTI

Dashlane: offre la condivisione sicura di file, valutazioni complete sulla sicurezza online e avvisi personalizzati che aiutano a conoscere i rischi di sicurezza non appena si presentano.

Keeper: protegge le password con una solida crittografia, fornendo molteplici metodi di autenticazione a due fattori

LastPass: robusta crittografia e interfaccia user-friendly che include un generatore di nome utente e password, oltre all’archiviazione sicura dei dati relativi a carte di credito e assicurazioni

iPassword: crittografia end-to-end, interfaccia a prova di principiante ed esclusiva tecnologia WebCrypto per garantire la riservatezza delle tue password

RoboForm: acquisizione automatica e memorizzazione delle password direttamente in cartelle organizzate, che facilita l’individuazione di quel che cerchi.

KeePass: gestore delle password open source. Interfaccia spartana ma con molteplici funzionalità e supporto a plugin esterni.

PILLOLA N. 3 G E S T I O N E P A S S W O R D G E S T I O N E P A S S W O R D

TRUFFE VIA MAIL

Attenzione alle truffe di tipo Business Email Compromise (BEC)

Se arriva una mail aziendale che richieda operazioni sensibili (effettuare pagamenti, creare utenze, ecc..) occorre essere sospettosi.

Quando si clicca un link su una mail occorre eseguire alcune verifiche.

I truffatori sono soliti rinominare il link Ad esempio, se all’interno della mail troviamo l’indirizzo https://www poste it e, una volta cliccato si apre un sito con indirizzo https://www.poste.it.12377hg.mascor.ru vuol dire che siamo in presenza di un tentativo di frode. Solitamente, questi tipi di siti generano delle segnalazioni di sicurezza dal browser perché il certificato SSL è autogenerato Altre volte, purtroppo, ciò non avviene perché oggi è diventato più facile ottenere un certificato valido gratuitamente (https://letsencrypt.org/).

Esistono alcune strategie applicabili. La prima è quella di verificare che il link presente nell’email e quello del sito effettivamente aperto coincidano.

Altro trucco che si può utilizzare in fase di inserimento delle credenziali (se non siamo sicuri che il sito sia attendibile), è quello di inserire credenziali volutamente errate

Se il sito non è quello ufficiale, non sarà in grado di accorgersene e vi farà credere di aver correttamente effettuato l’accesso In tal caso, chiudete immediatamente la pagina E’ un tentativo di phishing!

T R U F F E V I A M A I L T R U F F E V I A M A I L

PILLOLA N. 4

TRUFFE E CORONAVIRUS

Dalle email con malware, alle donazioni false, queste sono solo alcune delle più comuni truffe a cui dovremmo prestare attenzione durante questa pandemia. Lo scoppio della malattia di Coronavirus ha causato apprensione a livello globale, causando blocchi, divieti di viaggio, acquisti dettati dal panico e turbolenze sui mercati finanziari.

Anche i truffatori lo hanno notato. Le emergenze infatti offrono agli artisti della truffa opportunità d’oro per lanciare campagne fraudolente Come principale fonte di informazioni sull'epidemia, l’Organizzazione mondiale della sanità (OMS) è tra le autorità più impersonate nelle campagne di truffa in corso I truffatori fingono di offrire informazioni importanti sul virus nel tentativo di convincere le potenziali vittime a fare clic su collegamenti dannosi che possono installare malware, rubare informazioni personali o tentare di acquisire credenziali di accesso e password.

L’OMS fornisce consigli sul proprio sito Web su come comunica:: “Assicurati che il mittente abbia un indirizzo email come ” person@who.int “ . Se c’è qualcosa di diverso da “who.int” dopo il simbolo “@”, questo mittente non proviene dall’OMS. L’OMS non invia email da indirizzi che terminano con “@ who com ” , “@ who org ” o “@ who-safety org ” Google Trends mostra che i volumi di ricerca per termini come ”disinfettante per le mani” e “maschere per il viso” stanno raggiungendo livelli senza precedenti

CONSIGLI UTILI

Evitare di fare clic su qualsiasi collegamento o di scaricare eventuali allegati in e-mail o testi non richiesti da fonti sconosciute o anche in fonti attendibili a meno che non si sia assolutamente sicuri che il messaggio sia autentico. Fare particolare attenzione alle email che aumentano il senso di allarme e incoraggiano ad agire immediatamente o offrire vaccini o cure COVID-19.

T R U F F E C H E S F R U T T A N O L A P A U R A D E L C O R O N A V I R U S T R U F F E C H E S F R U T T A N O L A P A U R A D E L C O R O N A V I R U S

PILLOLA N. 5

AUTENTICAZIONE

TIFATTORE

dei casi, le violazioni di sistemi informatici vocate dal furto di password o dall’uso di ali “deboli” La soluzione è quella di nare i sistemi di autenticazione basati su e e password per passare al multi-fattore.

Per il momento la sua implementazione si basa ancora su due elementi che possiamo definire “volontaristici”: la predisposizione di un sistema da parte di chi eroga i servizi o gestisce le infrastrutture da una parte, l’adesione degli utenti dall’altra

La mancanza di strumenti standard per l’autenticazione a più fattori, limita la scelta al classico sistema di verifica tramite l’invio di un codice via SMS, certamente più sicuro dell’uso della password ma troppo macchinoso per diventare una procedura quotidiana.

La soluzione migliore è quella di abbandonare le tecnologie software per passare a sistemi gestiti direttamente a livello hardware Una filosofia sposata con grande convinzione da Intel, che ha introdotto nella sua piattaforma Intel vPro una serie di soluzioni di autenticazione multi-fattore che offrono una serie di vantaggi in grado di cambiare le carte in tavola.

La soluzione mette a disposizione diversi strumenti di autenticazione alternativi: dal riconoscimento facciale alla lettura dell’impronta digitale, (sistemi biometrici) passando per l’interazione con dispositivi mobile (tramite collegamento Bluetooth) e la verifica “logica” della posizione

I VANTAGGI DEI SISTEMI BIOMETRICI

ESi tratta di tecniche che uniscono un elevato livello di sicurezza alla facilità d’uso indispensabile per l’utilizzo quotidiano in ambito aziendale. Sotto il profilo della sicurezza, si tratta di strumenti che non possono essere utilizzati in remoto Un eventuale intruso, anche se dovesse trovare un metodo per aggirarne i controlli, dovrebbe garantirsi l’accesso fisico al terminale

PILLOLA N. 6 I L F U T U R O D E L L ’ A U T E N T I C A Z I O N E M U L T I - F A T T O R E È H A R D W A R E I L F U T U R O D E L L ’ A U T E N T I C A Z I O N E M U L T I - F A T T O R E È H A R D W A R E

SMART HOME

smart home stanno diventando sempre più uni; i prodotti di domotica sono sempre più alla ata di tutti e di quasi tutte le tasche.

rgono però anche nuove minacce che mettono a ntaglio la sicurezza degli utenti. Un dipendente di persky ha invitato i ricercatori dell’azienda a minare il sistema smart implementando nella ria abitazione conceden

do ai ricercatori l’accesso al controller della sua smart home. È stato scelto il controller perché è in grado di collegare e supervisionare tutte le operazioni dell’intera smart home e, in caso di compromissione, consentirebbe ad un criminale informatico di penetrare nell'intero ecosistema domestico ed effettuare qualsiasi tipo di operazione, dallo spionaggio al furto fino al sabotaggio fisico

La fase iniziale ha portato gli esperti a identificare i vari vettori potenziali di attacco ovvero il protocollo di comunicazione wireless Z-Wave ampiamente utilizzato per la domotica, l’interfaccia web del pannello di amministrazione e l’infrastruttura cloud che si è rivelata il vettore di attacco più efficace rilevando una vulnerabilità nel processo di autorizzazione e la possibilità di esecuzione del codice a distanza.

Combinati tra loro, questi vettori permetterebbero a terzi di accedere a tutti i backup caricati sul cloud da tutti i Fibaro Home Center Lite e di caricare, sempre sul cloud, backup infetti e, in seguito, di scaricarli su uno specifico controller, pur non avendo diritti di amministrazione sul sistema Gli esperti di Kaspersky hanno effettuato un test di attacco sul controller preparando uno specifico backup con uno script protetto da password e sviluppato separatamente. Successivamente, tramite cloud, hanno inviato un ’email e un SMS al dispositivo del proprietario, invitandolo ad aggiornare il firmware del controller. Come richiesto, la “vittima” ha accettato e scaricato il backup infetto. Questo ha permesso ai ricercatori di ottenere i diritti di amministratore sullo smart home controller, consentendo loro di manipolare l’ecosistema connesso In questo modo che i cybercriminali hanno ottenuto l’accesso allo smart hub e a tutti i dispositivi che esso gestiva

PILLOLA

C O M E F U N Z I O N A L A S M A R T H O M E E C O M E È P O S S I B I L E H A C K E R A R L A ! C O M E F U N Z I O N A L A S M A R T H O M E E C O M E È P O S S I B I L E H A C K E R A R L A !

N. 7

ZOOM

ware di videoconferenza è al centro delle he sulla possibilità che la stessa azienda con a San Jose rastrellasse informazioni sensibili erso la sua piattaforma, addirittura usando le zioni delle videoconferenze. Tutto questo atamente si è dimostrato infondato. Le ioni di utilizzo di Zoom prevedono che non sia a alcuna informazione

dai dati trasmessi e ricevuti nelle conversazioni. Qualche polemica è sorta invece riguardo alla possibilità che alcune connessioni passassero per i datacenter situati in Cina Dal 18 aprile, l’azienda permetterà ai suoi utenti con licenza a pagamento di impostare il routing dei dati in modo da avere la certezza di evitare “passaggi a rischio” come quelli attraverso i datacenter cinesi

Zoom, è bene ricordarlo, non utilizza un sistema di crittografia end to end, ma una “semplice” crittografia TLS come quella usata da tutte le connessioni su protocollo HTTPS. La preoccupazione per un ’eventuale intercettazione, quindi, non completamente infondata e rende il suo utilizzo sconsigliabile per comunicazioni particolarmente riservate.

Tra gli allarmi circolati in questi giorni, c’è anche quello che vedrebbe un massiccio attacco hacker che avrebbe portato al furto di 500 000 credenziali di utenti Zoom che sono finite in vendita sul Dark Web

IL VERO ALLARME

vero allarme, però, è arrivato con la notizia riportata da Motherboard riguardante la disponibilità di un exploit zero-day che sfrutterebbe una vulnerabilità critica del client per Windows Il bug, di cui non si conoscono i dettagli tecnici, consentirebbe di avviare l’esecuzione di codice in remoto Tradotto: permetterebbe di usare Zoom come vettore per un attacco malware.

Il suggerimento, per il momento, è quello di eseguire regolarmente gli aggiornamenti di Zoom per avere la certezza di utilizzare la versione più sicura del software.

Z O O M : I L P U N T O D E L L A S I T U A Z I O N E S U L L A S I C U R E Z Z A Z O O M : I L P U N T O D E L L A S I T U A Z I O N E S U L L A S I C U R E Z Z A

PILLOLA N. 8

L'INFOTAINMENT DELLE AUTO

quanto pare per un hacker è possibile collegarsi a ualsiasi tecnologia connessa in wi-fi o bluetooth e ubare qualsiasi cosa sia custodita all’interno delle memorie o a quelle degli accessori collegati. Inghilterra sono state trovate due auto il cui stema infotainment di “tecnologia connessa ”

avrebbe dei lati deboli e sono la Ford Focus e la Volkswagen Polo Stando a quanto riporta dettagliatamente il magazine Which? alcuni hacker si sarebbero collegati a questi sistemi informatici per la navigazione e avrebbero rubato dati personali e sensibili dal telefonino collegato all’apparato. Ma in teoria possono anche appropriarsi dei contenuti fotografici, clonare gli account social, inviare informazioni sbagliate al sistema di navigazione o spedire attraverso di esso messaggi phishing a utenti eventualmente collegati. Una cosa del tutto nuova anche per il codice inglese. Alcuni esperti del CIS, il Context Information Security, hanno lanciato l’allarme invitando i costruttori a provvedere a un sistema di sicurezza In particolare gli hacker che hanno effettuato i test hanno evidenziato che il sistema di trazione della Polo può essere disinnestato con un semplice collegamento telefonico al sistema di gestione dell’auto attraverso il GPS Sulla Focus invece si è visto che con un semplice laptop e un’interfaccia di collegamento che si trova on line a 35€, si può ingannare il sistema e persino dire all'auto che le gomme sono sgonfie. E mandarla in protezione. Pare che durante il test un hacker sia anche riuscito ad accedere ai dati sensibili sul telefonino che riguardavano la sua agenda, la sua rubrica e i suoi spostamenti in auto Tragitti compresi

L'INCHIESTA DEL MAGAZINE INGLESE "WHICH"

Il magazine sta conducendo una battaglia per far adeguare il codice di sicurezza alle case costruttrici anche se la Volkswagen ha risposto che lo scenario di hacker a caccia di informazioni sulle auto non è praticabile aggiungendo che “ nessuna delle criticità presentate dall’inchiesta mette a rischio la sicurezza dei veicoli e dei loro conducenti”

G L I H A C K E R S F R U T T A N O L ' I N F O T A I N M E N T D E L L E A U T O G L I H A C K E R S F R U T T A N O L ' I N F O T A I N M E N T D E L L E A U T O

PILLOLA N. 9

LA TRUFFA SU WHATSAPP

Riceverai un coupon entro due ore ” Forse molti si sono visti arrivare un messaggio su WhatsApp in cui scoprivano pochi semplici passi per ottenere buoni per fare la spesa in supermercati come Coop o Esselunga.Basterebbe cliccare su un link, ma la Polizia Postale ha subito smascherato la truffa che comporta un furto di dati personali.

Da più di un mese sono aumentati in maniera esponenziale i reati informatici, che fanno leva soprattutto sull'emergenza coronavirus «Se arrivare una mail da un medico o una zione urgente relativa allo stato di allerta navirus, è facile essere tratti in inganno non si è degli sprovveduti, basta un distrazione», ha dichiarato Nunzia Ciardi, del Servizio Polizia Postale Sul sito della stale è possibile segnalare una truffa o un petto in qualsiasi momento Il fake dei esa gratis è soltanto l’ultimo scovato nelle ttimane e fa il nome di diverse catene della Grande Distribuzione per rendere

l’imbroglio forse meno evidente Come riferiscono le autorità una delle frasi che vengono scritte per rubare i dati è “Il supermercato Conad ha annunciato che regalerà un coupon gratuito di 500 euro durante lo stato di emergenza ” . Tutto falso, naturalmente. Tante le truffe online, ma non solo. La Polizia Postale ha denunciato il caso di falsi rappresentanti dell’AMA che a Roma ritirerebbero i rifiuti a domicilio per tutti i pazienti positivi al Covid 19 in isolamento. «Non tutti sanno però – spiegano le autorità sul sito – che il servizio aggiuntivo di ritiro a domicilio dei rifiuti speciali per questa categoria di persone è svolto da AMA ed è totalmente gratuito per tutto il tempo della quarantena o della malattia»

PILLOLA N. 10 E N N E S I M A T R U F F A S U W H A T S A P P : B U O N I S P E S A G R A T I S E N N E S I M A T R U F F A S U W H A T S A P P : B U O N I S P E S A G R A T I S

ACCO A WORDPRESS

WordPress, ancora una campagna di a tutto campo che cercano di garantire ai formatici un accesso ai siti Internet per ne il controllo e inserire al loro interno dei menti a pagine nocive. La segnalazione a Defiant, che ha rilevato un’insolita attività che sta prendendo di mira alcune bilità di plugin per WordPress

In questo caso, spiegano i ricercatori, i pirati informatici non si stanno muovendo sulla base di nuove falle di sicurezza, ma sembrano puntare più che altro sulla legge dei grandi numeri I cyber criminali, infatti, starebbero utilizzando una serie di vulnerabilità piuttosto datate, nella speranza di individuare siti Internet i cui amministratori non hanno eseguito gli aggiornamenti che le correggono.

Una strategia che, purtroppo, rischia di dare i suoi frutti. Molti utenti WordPress, infatti, hanno un atteggiamento piuttosto “lassista” negli aggiornamenti e nemmeno le ultime novità introdotte dagli sviluppatori del Content Management System (che prevede l’aggiornamento automatico dei plugin) sembra poter arginare questo tipo di attacchi

LE VULNERABILITA'

Nel dettaglio, i cyber criminali starebbero sfruttando cinque vulnerabilità relative ad alcuni plugin e più precisamente Easy2Map; Blog Designer; WP GDPR Compliance; Total Donations e nel tema Newspaper La maggior parte delle vulnerabilità sono semplici XSS (Cross Site Scripting) e la maggior parte delgi attacchi sono quelli che sfruttano la falla in Easy2Map, corretta nell’agosto del 2019.L’attacco sfrutta due modalità. Nel caso in cui l’amministratore non abbia effettuato l’accesso, lo script usato dai pirati imposta un dirottamento del sito verso un indirizzo malevolo. Se invece l’amministratore ha eseguito l’accesso, cerca di iniettare una backdoor nel file PHP La soluzione, concludono i ricercatori, è piuttosto semplice: aggiornare i plugin in questione

PILLOLA N. 11 A T T A C C H I A 9 0 0 . 0 0 0 S I T I W O R D P R E S S A T T A C C H I A 9 0 0 . 0 0 0 S I T I W O R D P R E S S

KER E MUSICA

dietro la musica possono nascondersi dei malware Lo rivela una ricerca degli esperti ersky Lab, che ha scoperto l’esistenza di file nascosti all’interno di tracce che vano provenire da alcuni dei DJ più famosi o, legati alla rivista di musica elettronica DJ uesto episodio aggrava ulteriormente il già drammatico dello scenario dei festival musicali, tutti rinviati o cancellati a causa dell’emergenza legata al Covid-19. Secondo Kaspersky Lab, gli utenti dovrebbero usare cautela se questa emergenza li spinge a scaricare una delle tracce di questo genere musicale. I ricercatori di Kaspersky hanno infatti trovato migliaia di file dannosi nascosti all’interno di file spacciati per nuove tracce prodotte da superstar globali del panorama Electro house come David Guetta e Calvin Harris

L'ANALISI

L’analisi condotta dai ricercatori di Kaspersky dei malware, confrontata con l’annuale elenco dei 100 migliori DJ al mondo di DJ Mag, , ha rivelato che David Guetta, Alan Walker, DJ Snake, Calvin Harris e Martin Garrix sono i nomi più comunemente usati dai criminali informatici per diffondere file dannosi sfruttando gli interessi dei fan di questi artisti Tali file contengono una serie di minacce, tra cui adware e Trojan dannosi, utilizzati per distruggere, bloccare, modificare o copiare dati o per compromettere le prestazioni di computer o reti

Gli esperti di Kaspersky hanno rilevato principalmente le seguenti tipologie di file

dannosi:

HEUR: Trojan.Script.Generic, UDS: DangerousObject.Multi.Generic, Win32.Agentb.bqyr

not-a-virus:HEUR:AdWare.AndroidOS.Agent.f, HEUR: Trojan.Win32.Generic

PILLOLA

12 M A L W A R E : G L I H A C K E R C O L P I S C O N O L A M U S I C A E L E T T R O N I C A M A L W A R E : G L I H A C K E R C O L P I S C O N O L A M U S I C A E L E T T R O N I C A

N.

DESERVICE

ma Node js ed è un linguaggio di mmazione utilizzato normalmente per lo o in ambito Web Server Qualcosa di o inusuale per realizzare malware, al punto o utilizzo ne rende difficile il rilevamento. arlo sono stati i cyber-criminali che hanno e diffuso QNodeService, un trojan che per tempo è riuscito a passare “sotto i radar” proprio grazie a questo stratagemma Il malware, probabilmente, è stato diffuso attraverso una campagna di phishing che fa leva sulla pandemia di Covid-19

Il file che ne avvia il download, infatti, ha un nome (Company PLP Tax relief due to Covid-19 outbreak CI+PL.jar) che lascia pensare a una documentazione relativa a sgravi fiscali legati all’emergenza Coronavirus.

L’elemento più interessante, però, riguarda la sua struttura. Come spiegano in un report i ricercatori di Trend Micro, il file utilizzato come vettore è infatti un downloader Java che è in grado di scegliere e scaricare il payload appropriato (32 o 64 bit) per la macchina infettata

IL RISULTATO

Risultato: secondo gli esperti di sicurezza, in una prima fase il trojan veniva rilevato soltanto dagli antivirus ESET Tutti gli altri programmi di sicurezza venivano invece “ingannati” dalla sua struttura

Una volta installato sul computer, il trojan è in grado di rubare le credenziali inserite nei più diffusi browser ma, ancora più importante, può scaricare ed eseguire ulteriori moduli e codici malevoli.

Il sistema contiene anche uno strumento per l’esfiltrazione dei dati verso il server Command and Control

PILLOLA

13 Q N O D E S E R V I C E : I L T R O J A N ( Q U A S I ) I N V I S I B I L E A G L I A N T I V I R U S Q N O D E S E R V I C E : I L T R O J A N ( Q U A S I ) I N V I S I B I L E A G L I A N T I V I R U S

N.

EASYJET E I DATI VIOLATI

La compagnia ha rivelato di aver subito un attacco cyber da parte di ignoti, che ha permesso di violare i dati di nove milioni di clienti Non è chiaro quando sia avvenuto l’attacco, secondo fonti inglesi la compagnia avrebbe scoperto il data breach a gennaio 2020. Sembra che l’attacco, descritto da EasyJet come “molto sofisticato”, abbia consentito di accedere a indirizzi e-mail e dati relativi ai viaggi dinovemilionidiclienti,dicui2298hannosubitolaviolazionedeidatidellecartedi credito.

Mancanoattualmentemoltidettaglirelativiallanaturadell’incidentesubitodaEasyJet, sesisiatrattatadiunaviolazionedell’appodelsito,sel’attaccosisiasvoltodall’esterno otramitealtrisistemicomeilphishing Idatirubati–compresigliindirizzie-mail,i dettagli della carta di credito e le informazioni di viaggio dei clienti – offriranno informazionipreziosissimeaicybercriminali”.

OCCHIO ALLE OFFERTE, CONTROLLARE IL CONTO CORRENTE

David Emm, Principal Security Researcher di Kaspersky, afferma: “Coloro che sono stati colpiti dalla violazione dovrebbero prestare molta attenzione ed evitare di rispondere ai messaggi non richiesti, poiché è molto probabile che i criminali sfruttino la situazione per inviare messaggi di phishing con offerte troppo belle per essere vere ” Il suggerimento da parte di Kaspersky inoltre è di “controllare regolarmente i propri conti bancari per verificare che non vi siano attività sospette”.

In più, “consigliamo a tutti gli utenti di proteggere i propri dispositivi con una protezione di sicurezza affidabile e di aggiornare sempre il sistema operativo e le applicazioni. Sollecitiamo inoltre le persone a utilizzare password uniche e complesse per tutti gli account online e laddove possibile, approfittare dell’autenticazione a due fattori o a due fasi”

PILLOLA N. 14 E A S Y J E T , V I O L A T I I D A T I D I N O V E M I L I O N I D I C L I E N T I E A S Y J E T , V I O L A T I I D A T I D I N O V E M I L I O N I D I C L I E N T I

MUNI ALIAS FUCKUNICORN

corso in Italia una campagna malspam che ta l’emergenza Covid-19 per diffondere il omware FuckUnicorn camuffato da app uni, scaricabile da un sito che imita quello a Federazione Ordini Farmacisti Italiani: il virus ca il PC e poi chiede un riscatto di 300 euro. volta scaricato ed eseguito sul computer della ma, il ransomware FuckUnicorn mostra subito

unafintamappaconladiffusionedelcontagiodelvirusSars-CoV-2

FuckUnicorniniziasubitoacifrareifilepresentisulsistemaWindowsusandol’algoritmo AESCBCeunapasswordgeneratainmanieracasualeAltermine,visualizzasuldesktop dellavittimalanotadiriscattoconleistruzioniperilpagamentodi300euroinBitcoin necessariperotteneredinuovol’accessoaifilebloccatiL’indirizzoe-mailindicatonella richiestadiriscatto,però,nonèvalidoeciòrendeimpossibilel’invioall’aggressoredella provadipagamento.DalleevidenzeottenutedalCERT-AgID,comunque,almomento nonsembranoessercistatetransazioniregistratesulwalletdicriptovaluteindicatonella notadiriscatto.

COME DIFENDERSI DALLA NUOVA TRUFFA

Dal punto di vista del codice”, il programma malevolo è basato su Hidden Tear, una versione pubblica di malware facilmente modificabile, che indica come i criminali non siano stati particolarmente precisi nel codificare qualcosa di nuovo o indecifrabile Poiché FuckUnicorn prende di mira gli utenti Windows, possiamo difenderci da un attacco utilizzando Windows Defender preinstallato e attivo di default su tutte le installazioni Windows oltre che:

effettuare un backup dei file più importanti prestare sempre la massima cautela quando si ricevono e-mail di provenienza

sospetta

evitare di aprire gli allegati di posta elettronica

PILLOLA N. 15 A P P " I M M U N I " , A T T E N T I A L L A M A I L T R U F F A A P P " I M M U N I " , A T T E N T I A L L A M A I L T R U F F A

PILLOLA N. 16

GGIORNAMENTI GIUGNO 20

l’Android Security Bulletin di giugno Google ha ciato gli aggiornamenti di sicurezza per 34 erabilità individuate in diverse componenti del sistema operativo mobile Di queste, 2 sono e classificate come critiche e sono di tipo RCE mote Code Execution), 32 con un indice di ità elevato.

Le più gravi delle vulnerabilità (CVE-2020-0117 e CVE-2020-8597) corrette con gli aggiornamentidelnuovoAndroidSecurityBulletinsonostateindividuatenelleversioni 8,9e10delsistemaoperativoepotrebberoconsentireadunattaccanteremotodi eseguirecodicearbitrarioadistanzanelcontestodiunprocessoprivilegiato

Asecondadeiprivilegiassociatiall’applicazione,unaggressorepuòquindiinstallare programmi,visualizzare,modificareocancellaredatiocrearenuoviaccountcontuttii dirittidell’utente.

Alsolito,gliaggiornamentidelbollettinodisicurezzaAndroidsonostatisuddivisiindue livellidipatchprogressiviidentificaticome2020-06-01 securitypatchlevele2020-06-05securitypatchlevel

QUALCHE PICCOLO DETTAGLIO

Il primo pacchetto di patch è raggruppato in base al componente di sistema che influenzano e sono: il modulo Framework, il modulo Media framework il modulo System

Le patch di sicurezza contenute nel secondo pacchetto di aggiornamenti di sicurezza Android di giugno 2020, identificato come 2020-06-05 security patch level, dovrebbero essere applicate a seconda dell’hardware e del sistema operativo installati sul dispositivo.

A G G I O R N A M E N T I D I S I C U R E Z Z A A N D R O I D G I U G N O 2 0 2 0 A G G I O R N A M E N T I D I S I C U R E Z Z A A N D R O I D G I U G N O 2 0 2 0

PP DI TRACCIAMENTO

eck Point Software Technologies sta valutando icurezza delle app di contact tracing

po un ’analisi iniziale, i ricercatori hanno denziato una serie di preoccupazioni intorno alle dalità di implementazione di queste app, divise in quattro punti:

IdispositivipossonoesseretracciatiPoichéalcuneapplicazioniditracciamento,tra cuil’AppitalianaImmuni,siaffidanoalBluetoothLowEnergy(BLE),idispositivi trasmettono pacchetti handshake che facilitano l’identificazione del contatto attraversoaltridispositivi Senonimplementatocorrettamente,glihackerpossono tracciareildispositivodiunapersonamettendoincorrelazioneidispositiviconi rispettivipacchettidiidentificazione

Idatipersonalipossonoesserecompromessi.Naturalmente,leappmemorizzanosui dispositiviilogindeicontatti,lechiavidicifraturaealtridatisensibili Idatisensibili dovrebberoesserecriptatiememorizzatinell’applicazionesandboxenoninluoghi condivisiPerfinoall’internodisandbox,ottenendoiprivilegirootol’accessofisicoal dispositivo,sipotrebberocompromettereidati,soprattuttosevisonomemorizzate informazionisensibili,comeleposizioniGPS.

Intercettazionedeltrafficodiun’app Gliutentipossonoesseresoggettiadattacchi “man-in-the-middle” e all’intercettazione del traffico dell’app se tutte le comunicazionisalvatesulserverdell’applicazionenonsonoadeguatamentecriptate Possibile circolazione di falsi rapporti sanitari. I ricercatori affermano quanto sia importante che le applicazioni di contact tracing eseguano l’autenticazione nel momentoincuileinformazionivengonoinviateaipropriserver,comequandoun utente pubblica le proprie diagnosi e i registri dei contatti. Senza un ’adeguata autorizzazione, infatti, si potrebbero riempire i server con falsi rapporti sanitari, compromettendol’affidabilitàdell’interosistema.

1 2. 3 4.

PILLOLA N. 17-1 Q U A N T O S O N O S I C U R E L E A P P D I T R A C C I A M E N T O ? Q U A N T O S O N O S I C U R E L E A P P D I T R A C C I A M E N T O ?

·

PILLOLA N. 17-2

Le app per il tracciamento Covid-19 mantengano n delicato equilibrio tra privacy e sicurezza, in uanto una scarsa implementazione degli standard sicurezza potrebbe mettere a rischio i dati degli tenti a una prima analisi sull’app Immuni sembra che i ati raccolti siano effettivamente quelli dichiarati e he quindi la nostra privacy sia garantita.

IlserverSogeiperlaraccoltaestoccaggio(temporaneo)deidatièprotettoinmodo solidoequindisidubita chesipossanotemeremanipolazioniofurtididatidali,anche perchésitratterebbediinformazionidipocovaloreperdeglihackerIlrischiomaggiore cèchevengascaricataun’appfakecheovviamentenonsilimiterebbeafarequelloche dovrebbefareImmunimapotrebbecompromettereilnostrosmartphone.”

COME RIMANERE PROTETTI?

·Scaricare app solo dagli store ufficiali Installare le applicazioni di tracciamento solo dagli app store ufficiali, in quanto risultano i soli ad essere autorizzati dalle agenzie governative a pubblicare tali applicazioni. Attenzione anche ai link per scaricare l’app che ci arrivano da altri canali, come messaggi o email.

Utilizzare soluzioni per la sicurezza mobile. Scaricare e installare una soluzione di sicurezza mobile per la scansione delle applicazioni, al fine di proteggere i dispositivi contro malware e verificare che non siano stati compromessi

Q U A N T O S O N O S I C U R E L E A P P D I T R A C C I A M E N T O ? Q U A N T O S O N O S I C U R E L E A P P D I T R A C C I A M E N T O ?

ELASTICSEARCH

Non si arrestano gli attacchi ai server ElasticSearch esposti su Internet a causa di configurazioni errate

Anzi: secondo quanto riportano i ricercatori di Comparitech, che hanno provato a fare un piccolo esperimento per testare la capacità di reazione dei pirati informatici.

Lasocietàdisicurezzahamessoonlineunhoneypot,cioèunserverElasticSearch utilizzatocome“esca”perregistraregliattacchiportatidaicyber-criminali.

Ilrisultatodell’esperimentoèsconcertante:ilserverinquestionehainfattisubitouna mediadi18attacchialgiornoL’elementoancorapiùcuriosoriguardailfattocheipirati informaticisonoistatiingradodiindividuareilservermoltopiùrapidamentediqualsiasi motorediricercaGlianalistidiComparitechlohannomessoonlinel’11maggioMentre Shodanhaimpiegatocinquegiorniperindividuarlo,ilprimoattaccodeipiratièarrivato doposolo8oree35minuti.

Lamaggiorpartedegliattacchi,sispieganelreport,avevanol’obiettivodisfruttareuna falladisicurezzarisalenteal2015perinstallaresuiserverdeiminerperlagenerazionedi cripto-valuta. Altri,invece,puntavanoasfruttarelastessavulnerabilità(CVE-2015-1427) per rubare le credenziali di accesso.La tipologia di attacchi, in ogni caso, è stata estremamentevariaeil“colpodigrazia”èarrivatoil29maggio,quandounbotha individuatoilserverehacancellatotuttiifilelasciandoalloropostounmessaggiocon unarichiestadiriscattoUnastrategiacuiabbiamogiàassistitoinpassato(neabbiamo parlatoinquestoarticolo)eche,aquantopare,nonèaffattopassatadimoda.

PercontrastaregliattacchiaiserverElasticSearchènecessarioquindipredisporretutte lemisuredisicurezzapossibilieimmaginabili.Dopoquestoesperimento,infatti,unasola cosaècerta:saràsottopostoaunveroepropriobombardamentodiattacchi

18 D A T A B A S E E L A S T I C S E A R C H N E L M I R I N O D E I P I R A T I D A T A B A S E E L A S T I C S E A R C H N E L M I R I N O D E I P I R A T I

PILLOLA N.

PILLOLA N. 19

XNET2

o indietro di qualche anno: 2006, parte one "Olimpic Games" gestita da USA e con lo scopo di interferire con le operazioni himento dell'uranio nella centrale di Natanz

rmina - si fa per dire - nel 2010 quando un ore della Kaspersky si accorge che su C legati a sistemi informatici dell'indotto

dellecentralinucleari,anchenonlegatistrettamenteall'Iran,èpresenteunsimpatico malwaredestinatoadinterferireconleproceduredifunzionamentodellecentrifughe perl'arricchimentodell'uranio

L'analisi del codice ricondusse poi ad attività di intelligence da parte dei sopra menzionatistati,cheovviamentenonlariconobberoufficialmente.Insomma,ilmalware destinatoadunaspecificacentraleetrasmessoviaportatiliinfettiechiavetteUSBsiera poidiffusocomel'epidemiadiCovidandandoacolpireanchechinoneralegatoalle attivitàiranianeTorniamoalpresente,l'Iranhadichiaratochel'incendioeun'esplosione verificatisinellasuacentralenuclearediNatanzdel2diluglioscorso,potrebberoessere statecausatedaunattaccoinformaticoestaminacciandoritorsionicomerisposta

L'Organizzazioneiranianaperl'energiaatomicanonhafornitoinformazionisullecause del nuovo incidente, né ha rivelato la quantità di danni subiti, ma ha condiviso un'immaginedell'edificiobruciato,aggiungendoche"severràprovatochel'eventosiè verificatoacausadiunattaccoinformatico,l'Iranrisponderàdiconseguenza"

Almomentononvisonoprove,senonsupposizioni,sulleoriginidell'eventualeattaccoe sullatipologia,madubitochepossaproveniredagliUSAdoveunpiùcheindaffarato TrumpdevefarefronteadunadilaganteepidemiadiCovideleelezionipresidenzialiin arrivo,ilchelasciacomepossibileattoreIsraeleinrispostaaitentatividiinfiltrazione delleinfrastrutturedigestionedell'acquapotabiledapartedell'Iran.

S T U X N E T 2 - I N C I D E N T E , S A B O T A G G I O O A T T A C C O I N F O R M A T I C O S T U X N E T 2 - I N C I D E N T E , S A B O T A G G I O O A T T A C C O I N F O R M A T I C O

ENAC SOTTO ATTACCO

Il 10 luglio 2020 il sito web dell’ENAC è diventato irraggiungibile a causa di un attacco hacker ai sistemi informatici con inoltre il blocco del sistema di posta elettronica interno.

A colpire i sistemi informatici dell’ENAC sarebbe stato un ransomware di cui però non si hanno finora ulteriori dettagli ma che, probabilmente, non avrebbe creato danni irreparabili proprio grazie ai

backupdidaticonfiguratodalrepartoITdell’ente.Ilransomwarerappresentaoggiuna minacciabennota,chesiinfiltrasilenziosamentenelleaziendeperpoibloccareifilein modoincredibilmenterapidodanonlasciareaiteamdisicurezzanemmenoiltempodi reagireÈquellocheparesiasuccessoancheadENAC:unattaccodiffusoaunavelocità straordinaria”.Sitrattadunquediunattaccochepotrebbeavererisvoltiimportantianche perchéalcunedellecomunicazionigestitedall’ENACsonoclassificatecomesegreti dellaNato,l’Alleanzaatlantica

L’attacco hacker è l’occasione per fare il punto sui sistemi di protezione delle infrastrutturecritichedelnostroPaese

NicolaVanin,DataGovernance&InformationSecuritySeniorManageraffermache... “tuttodeveesserefattoperlimitarelaminacciaerendereilpiùdifficilepossibilepergli aggressorilaviolazionedeisistemidisicurezzadell’organizzazione.Nonèpossibile raggiungerequestoobiettivosenzainvestireinteamITeinteamOTchelavorano insiemesullasicurezzainformatica”.

Sempre più spesso i team di sicurezza vengono battuti sul tempo da attacchi automatizzaticomequesto,edèperquestomotivochesirivolgonoall’Intelligenza Artificialeperrispondereistantaneamentequandovengonocolpiti

Lasicurezzacybernonèunproblemarisolvibile,oggiperòdisponiamoditecnologie all’avanguardiacheconsentonoalleorganizzazionidinondoverperforzafermarei sistemiquando,vittimediunattaccocomequesto,vienerichiestolorounriscatto.

PILLOLA N. 20 1 0 L U G L I O 2 0 2 0 - L ' E N A C S O T T O A T T A C C O H A C K E R 1 0 L U G L I O 2 0 2 0 - L ' E N A C S O T T O A T T A C C O H A C K E R

- VPN

ma UFO VPN e offre una connessione a prezzi davvero convenienti: 3 euro al per navigare su Internet in completo ato e con la garanzia di affidarsi a un che segue la politica del “ no log”, cioè non accia dei siti visitati dai suoi utenti.

o che UFO VPN non solo registri mente la cronologia di navigazione dei suoi

utenti,maliabbiaconservatiinchiaroinundatabaseElastiSearchespostosuInternet senzaalcunsistemadiautenticazioneperl’accesso Inaltreparole:idatidegliiscrittia UFOVPNsonostatiaccessibiliachiunque.

Dopolasegnalazionedell'illecito,UFOVPNhaeliminatoilserver,giustificandolasua esposizionesenzaalcunamisuradisicurezzacondeiproblemilegatiallapandemiada Covid-19,cheavrebbeinqualchemodo“impedito”aisuoitecnicidigestirloinmaniera appropriata Al di là dell’incredibile pasticcio, di cui purtroppo ci sono numerosi precedenti,ilveroproblemaèlatipologiadidaticheeranomemorizzatinelserver.Il database,contenente894GBdidati,sembravacontenereilogdituttigliutentidiUFO VPN,siaquellicheusufruisconodelserviziogratuito,siaquelliabbonatialservizioa pagamento

itrattadipiùdi20milionidipersone,icuidatipersonali,metodidipagamentoeindirizzi IPpotevanoessereconsultatidachiunque.Nonsolo:ilservercontenevaanchele credenzialidiaccessoalservizioinchiaro

UFOVPN,però,èinbuonacompagnia.UnreportpubblicatodaVPNmentordimostra infattichelostessocomportamentohainteressatoFASTVPN,FreeVPN,SuperVPN, FlashVPN,SecureVPNeRabbitVPNSecondoglianalistinonsitratterebbediuncaso: tuttiesetteiservizifarebberoriferimentoallostessosviluppatore.

SitrattadiDreamfii,sviluppatorespecializzatoinVPNche,però,somiglianomoltodipiù aunospyware

V P N ( I N ) S I C U R I I D A T I D E G L I U T E N T I V P N ( I N ) S I C U R I I D A T I D E G L I U T E N T I

PILLOLA N. 21

GARMIN SOTTO ATTACCO

A sentirla sembra una storia incredibile E invece è l'incubo informatico in cui è piombata da qualche giorno Garmin

Da ormai quasi quattro giorni, l’azienda di Kansas City è vittima di un attacco hacker ferocissimo, basato su malware di tipo ransomware che ha di fatto preso in ostaggio ogni servizio online legato alla società

Emilionidiutenti,intuttoilmondo,sonoallepreseconproblemidiconnessioneai servizi che hanno fatto di Garmin una delle aziende più importanti nel mondo del tracciamentosportivo

L'ATTACCO

Tutto è iniziato il 23 luglio 2020 con i primi problemi segnalati dagli utenti. Col passare delle ore, Garmin è stata travolta da uno tsunami informatico. Tanto che ora anche le email dei dipendenti e i call center sono fuori uso Solo i canali social e il sito web sono rimasti al riparo da questa azione L'attacco, secondo quanto si apprende, è basato sul ransomware WastedLocker, un malware che cripta i dati di un server e li rende inutilizzabili. Si tratta di un virus creato dall'organizzazione cybercriminale russa Evil Corp, già nota per altri attacchi pesanti ad aziende americane nel corso degli ultimi anni. Secondo quanto scrivono alcuni blog specializzati, i russi sono stati capaci di bucare i sistemi di Garmin grazie a una falla trovata in un server aziendale con sede in Taiwan. Da lì, WastedLocker si è esteso a tutta l’infrastruttura di Garmin I cybercriminali che hanno preso possesso delle macchine hanno già fatto recapitare a Garmin un messaggio eloquente: 10 milioni di dollari di riscatto per sbloccare il sistema Come ogni attacco ransomware, tuttavia, non v'è certezza che dopo il pagamento del riscatto – che si concretizza tramite pagamenti blindatissimi in bitcoin - arrivi l’effettivo ripristino dei server. Sarebbero al sicuro, per ora, i dati degli utenti. Questa tipologia di ransomware, infatti, notoriamente non ruba dati.

PILLOLA N. 22 G A R M I N O S T A G G I O D E G L I H A C K E R G A R M I N O S T A G G I O D E G L I H A C K E R

PILLOLA N. 23-1

TALIA BERSAGLIO HACKER

La pandemia da Covid-19 in Italia ha influito pesantemente sulla sicurezza informatica anche post emergenza

Stando al secondo Rapporto sulle minacce nformatiche nel 2020 in Italia, elaborato dall’Osservatorio sulla Cybersecurity di Exprivia,giugno è stato il mese in cui dall’inizio dell’anno si sono verificati la maggior parte di

attacchi, incidenti e violazioni della privacy a danno di aziende, privati e pubblica amministrazione.

Analizzando40fontidiinformazionepubblicheèrisultatochetrailprimotrimestre dell’anno(quandogliattacchieranostati47)eilsecondo(ben171)l’incrementoèstato superioreal250%conunpicconelmesedigiugno(ben86attacchi).

Complicil’incrementodellosmartworking,unamaggioreconnessioneaisocialnetwork durantel’emergenzaelariaperturadelleindustriesubitodopoillockdown

Lamaggiorpartedegliattacchisonodamettereinrelazioneall’emergenzaCoronavirus eoltreil60%degliepisodihaprovocatocomedannoilfurtodeidaticonunacrescitaa triplacifrarispettoalprimotrimestre(+361%),superandodigranlungasialeviolazioni dellaprivacy(11%deicasi)cheleperditedidenaro(7%)

EgliespertidiExpriviapongonol’accentosull’elevatorischiochestannocorrendoi sistemidivideosorveglianzapresidimiradaglihacker,chegiànelprimotrimestre hannomessoapuntounpericolosoattaccoconilmalwareMirai.

“In questo periodo diversi siti illegali – spiega Domenico Raguseo, direttore CybersecurityExprivia–hannosfruttatoterminicome‘CoronaAntivirus’esimiliper introdurre software malevoli nei computer delle vittime, compromettendone il funzionamento.

L ' I T A L I A S E M P R E P I Ù B E R S A G L I O D E G L I H A C K E R - A G I U G N O I L P I C C O L ' I T A L I A S E M P R E P I Ù B E R S A G L I O D E G L I H A C K E R - A G I U G N O I L P I C C O

PILLOLA N. 23-2

Dal secondo report dell’Osservatorio di Exprivia si evince inoltre che nel secondo trimestre in Italia sono cresciuti del 700% gli attacchi di matrice ‘hacktivistica’, ossia pratiche di azione digitale in stile hacker, un fenomeno emergente spesso collegato a campagne internazionali su temi di grande attualità come “black-lives-matter” e “ revenge-porn ” .

Quadruplicano,inoltre,letruffetramitetecnichediphishingesocialengineering(307% rispettoalprimotrimestre,oltreil37%deicasi),cheingannanol’utentefacendolevasu messaggi“esca”viae-mailosutecnichesubdoletramitesocialnetworkpercarpiredati finanziari(ilnumerodicontocorrenteodellacartadicredito)oppurerubareicodicidi accessoaiserviziacuilapersonaèabbonata.

Il 17% degli attacchi, invece, è avvenuto tramite malware – software o programmi informaticimalevoli–chehannosfruttatoilCoronavirusperattirarel’attenzionedegli utentiTraquestiilprogramma“CoronaAntivirus”o“Covid9Antivirus”,unmalwareche permetteaicriminaliinformaticidiconnettersialcomputerdellevittimeespiarneil contenuto,rubareinformazionioutilizzarlocomevettoreperulterioriattacchiEancora “CovidLock”,unransomware–tipologiadimalwarecherendeunsistemainutilizzabile esigendo il pagamento di un riscatto per ripristinarlo – che prende di mira gli smartphone Android quando si cerca di scaricare un ’ app di aggiornamenti sulla diffusionedelCoronavirus

Tra gli ambiti individuati che hanno ricevuto più attacchi c'è quello della Pubblica AmministrazioneedelCloud,lecuipiattaforme,anchedopoillockdown,continuanoa risentiredellostressperillavorodaremoto.IsettoriFinanceedEducationrimangono ancoranellalistadegliambitipiùvulnerabili(inparticolareagiugnouniversitàescuole impegnatecongliesami),masiregistraunanewentryperilsettoreIndustriachea giugnosegnaunpiccodiattacchievidentementecollegatoalleriaperturedimolte fabbrichedopoilperiododiemergenza

L ' I T A L I A S E M P R E P I Ù B E R S A G L I O D E G L I H A C K E R - A G I U G N O I L P I C C O L ' I T A L I A S E M P R E P I Ù B E R S A G L I O D E G L I H A C K E R - A G I U G N O I L P I C C O

BOOM UTILIZZO API

Il dialogo tra software e piattaforme attraverso l’utilizzo di API specifiche permette di rendere molto più facile la vita degli amministratori IT nella gestione dei servizi. Esiste però un “lato oscuro ” di questa modalità di gestione e, ancora una volta, riguarda la sicurezza.A spiegarlo, in un post sul blog ufficiale di Kaspersky,è il ricercatore Jason Kent,che mette a

fuococomelutilizzointensivodiAPIneisistemiaziendalirappresentiilveroanello debolealivellodicybersecurity.

UtilizzandounsempliceproxyèinfattipossibileintercettarelecomunicazionidelleAPIe ottenereinquestomodotuttiidatichevengonoscambiatiduranteilsuoutilizzo.

Il problema, spiega Kent, è che quando viene creata un’API spesso non vengono consideratialcuniaspettirelativiallasicurezza.Ilricercatore,nelsuopost,spiegache unodeiproblemipiùcomunièquellolegatoalfattocheicomponentiinvianotroppe informazioni

L’esempioriportatoèquellodiuntentativodiloginfallito:selarispostaall’inserimento dellecredenzialiètroppodettagliata(peresempioindicandoqualetrausernamee passwordnoncorrisponde)uneventualepiratapuòtrarneunvantaggiofondamentale.

Allostessomodo,moltedellecomunicazionicontengonoinformazionitecnichechenon sonodinessunautilitàperl’utentemedioecherappresentanoinveceunarisorsaperchi statentandodiattaccareisistemiSecondoKent,nellacreazionedelleAPIbisognerebbe quindi fornire solo le informazioni strettamente necessarie e utilizzare strumenti e procedure che consentano di offuscare le comunicazioni per rendere più difficile l’analisideidatitrasmessi.

Piùingenerale,ilricercatorerilevacomelalogicadella“securitybydesign”stenti ancora ad affermarsi in questo settore, in cui gli sviluppatori sembrano essere più preoccupatidigarantirelaqualitàdell’esperienzautentechelasicurezzadeisistemi

B O O M N E L L ’ U T I L I Z Z O D E L L E A P I , M A P E R I P I R A T I È U N A M A N N A B O O M N E L L ’ U T I L I Z Z O D E L L E A P I , M A P E R I P I R A T I È U N A M A N N A

PILLOLA N. 24

PILLOLA N. 25

ATENEO SOTTO ATTACCO

IÈ iniziato venerdì’ 4 settembre l’attacco informatico che sta mettendo in ginocchio l’università romana di Tor Vergata, uno dei principali atenei d’Italia

.L’attacco ha reso inutilizzabili alcuni documenti fondamentali come quelli che contengono le ricerche e le terapie per contrastare Covid 19

Lapartitapervincerelacorsaalvaccinosigiocasemprepiùsulterrenocybereanche l’Italianonneèimmune,bastipensarealtentativodiintrusionenell’istitutoSpallanzani.

Inpocheoresonoriuscitiacriptareifilepresentineidischirigidi,mettendoarischiogli sforzidellacomunitàscientificaperbloccareladiffusionedelcoronavirus Studisulle molecolechepossonoimpedirel’ingressonellecelluleumaneosuibiomarcatoridella vocepereffettuareladiagnosiattraversol’intelligenzaartificiale.

Manonsolo,l’attaccoatuttoilsistemahacolpitoricercheprezioseinognicampo,dalle nuovefrontiereperpazientiparalizzatiallepossibiliformedivitanegliesopianeti In praticatuttiidocumentidistudentieprofessoricheusufruivanodelsistemacloudsono staticifrati,compresiidatisensibili,compromettendooltre100computeradisposizione delpersonale

Esièbloccataancheladidatticaadistanza,proprioquidoveerastataimplementatain solicinquegiorni,permettendoduranteillockdowndiproseguirenellaformazioneedi farsostenere71milaesami

IconsulentidiCybersecutitystannoanalizzandoilogdeisistemi,gliindirizziipestrattied altri indicatori di compromissione, comprese le tattiche utilizzate Individuare i responsabilinonsaràsempliceeadaffiancarlicisaràanchelaPoliziaPostaleperché quellodiTorVergatanonèuncasoisolato Nelmirinocisonoaltriatenei,colpitidi recenteproprioconlestessemodalità.

A T E N E O D I T O R V E R G A T A S O T T O A T T A C C O H A C K E R A T E N E O D I T O R V E R G A T A S O T T O A T T A C C O H A C K E R

IMMUNI"

di sicurezza, Serge Vaudenay e x, hanno scoperto un bug nell’API per il tracciamento Covid-19 con vacy, usato anche dalla nostra app

è stata trovata nel software GAEN source), ossia la Google-Apple ation

mavoltanell’appSwissCovidl’app p

SergeeMartinhannoscopertocheilsistemabasatosuBluetoothLE(BluetoothLow Energy)lasciaquellichesipossonochiamaresassolinididati,chepossonoessere utilizzatipertracciareeidentificareimovimentidelproprietariodellosmartphone.

Insostanza,SergeeMartinhannoscopertochel’indirizzonumericodiBluetoothLEel’ID di prossimità mobile del framework non si aggiornano necessariamente in contemporanea,lasciandoapertepiccolefinestreincuil’indirizzoBluetoothcorrisponde alvecchioID,cheèunsassolinodatracciare

PercorreggereilbugsidovrebbeconvincereAppleeGooglearendereapertol’intero codicedelframeworkCovidInquestomodo,lasocietàscientificapotrebbevalutareil codicerisolvereibugtrovatipiùvelocemente.

Ilrischiodiattaccoècomunquemoltobasso,peressererealizzatoeavereinformazioni utilidasfruttare,occorrerebberimanereperlungotempo(sistimanoalmeno24ore) nellevicinanze(circa10metri)dellavittima

PILLOLA N. 26 B U G D I I M M U N I ( S I S T E M A A P P L E - G O O G L E ) , Q U A L E R I S C H I O ? B U G D I I M M U N I ( S I S T E M A A P P L E - G O O G L E ) , Q U A L E R I S C H I O ?

BLURTOOTH

Si chiama BLURtooth la nuova vulnerabilità scoperta dai ricercatori dell’École Polytechnique Fédérale de Lausanne (EPFL) e della Purdue University che riguarda ancora una volta la tecnologia Bluetooth.

Tale vulnerabilità identificata come CVE-202015802 riguarda il processo di accoppiamento CTKD

(Cross-TransportKeyDerivation)utilizzatoproprioperlanegoziazioneel’impostazione dellechiavidiautenticazione

NellospecificolacomponenteCTKDsioccupadiconfigurareduediversiinsiemidi chiavidiautenticazione,rispettivamenteperglistandardBluetoothLowEnergy(BLE)e BasicRate/EnhancedDataRate(BR/EDR),peraverlisempreprontiall’usoinmodotale chesianoidispositiviadecidere,durantelafasediassociazione,qualeversionedello standardutilizzare.MentreilprotocolloBR/EDRvieneadoperatoperleclassiche connessioniinradiofrequenza(cuffieealtoparlanti),quelloabassaenergiaBLEviene impiegatosolitamenteperinterconnetteredispositiviIoTsmart.

A causa di questa vulnerabilità un malintenzionato che si trovi nel raggio d’azione wireless(chevariainbaseallaclassedipotenzaditrasmissione)diundispositivo BluetoothvulnerabileavrebbelapossibilitàdicompromettereilprocessoCTKDcosìda sovrascriverelechiavidiautenticazionesuundispositivo,garantendosiunaconnessione nonautorizzataesferrareunattaccodeltipoMiTM(ManinTheMiddle).

Attualmentenonsonodisponibilipatchcorrettiveenonèpossibilesapere,quandolo sarannoeseperiltramitediaggiornamentideisistemioperativiodeifirmwaredeivari dispositivi.

PILLOLA

B L U R T O O T H , L A N U O V A V U L N E R A B I L I T À D E L L E C O M U N I C A Z I O N I B L U E T O O T H B L U R T O O T H , L A N U O V A V U L N E R A B I L I T À D E L L E C O M U N I C A Z I O N I B L U E T O O T H

N. 27

VULNERABILITA' INSTAGRAM

I ricercatori di Check Point Software hanno scoperto che a causa di un errore in una delle componenti dell'app di Instagram, basta un'immagine creata nel modo giusto per trasformare il nostro smartphone in una perfetta microspia, senza che l'utente abbia alcun indizio sul fatto di essere sotto attacco.

LavulnerabilitàèpresentesianellaversioneiOSdiInstagramsiainquellaAndroid. L'immaginecheinnescalavulnerabilitàpuòessereinviataalbersagliousandounmodo qualsiasi:e-mail,WhatsappoinclusainunapaginaWeb.Vabenetutto,bastachealla finel'utentelascarichisullosmartphoneinmododaesseredisponibilenellagalleria immagini Peravviareunattacco,sicuramenteWhatsapprisultailmetodopiùefficace perchéilpopolareprogrammadimessaggisticasalvaautomaticamentenellagalleriale immaginiinarrivodainostricontatti

Aquestopunto,quandosiapreInstagramesiaccedeallafunzione“post”,dietrole quinte si attiva il codice malevolo che prende letteralmente il controllo dell'app, uscendoanchedalsuosolitoambitodiutilizzo.Unpuntocrucialediquestavulnerabilità, infatti,èchesitrovainunaappacuivengonoconcessemolteautorizzazioni

Diconseguenza,chiseneimpossessapuòpostareocancellareimmaginianomedel proprietario,gestirel'accountmaancheaccedereall'elencodeinostricontatti,aifile registrati nella memoria del dispositivo e alla posizione geografica. Come se non bastasse,l'accessoavideocameraemicrofonopermetteditrasformarelosmartphoneo iltabletinunamicrospiad'altaqualità.

ilproblemaèstatorisolto Iricercatori,infatti,hannocomunicatotuttiidettaglidella vulnerabilitàaFacebook,chehacompratoInstagramnel2012,

Bastaquindiusarel'ultimaversionedell'appperevitarequalsiasiproblema.

S C O P E R T À V U L N E R A B I L I T À S U I N S T A G R A M S C O P E R T À V U L N E R A B I L I T À S U I N S T A G R A M

PILLOLA N. 28

SVUOTA I CONTOI CORRENTI DELLE VITTIME

Si chiama Alien un nuovo insidioso trojan bancario per Android scoperto dai ricercatori di Threat Fabric che consente di sottrarre le credenziali da 226 app mediante presentazione all’utente di schermate di login fittizie consentendo poi al malintenzionato di accedere al dispositivo da remoto ed effettuare, come riportato dallo CSIRT

Italia,unaseriedioperazioniIlmalwarederivadaunasofisticazionerispettoalsuo predecessoreCerberus.PierluigiTorriani,SecurityEngineeringManagerdiCheckPoint, sottolineacomelefeaturedeltrojanderivatedaCerberusincludanounaseriepiuttosto vastadifunzionalità,fracuilaregistrazionedituttelesequenzeditastisuldispositivo (credenzialiincluse),ilfurtodeidatidiservizidiautenticazioneequalsiasiSMSricevuto (two-factor authentication incluso) e il comando del dispositivo da remoto tramite TeamViewer.

IlfattocheAliencomederivatodiCerberussiaanch’essounMalware-as-a-Service (MaaS)consenteachiunquedi“noleggiare”isuoiservizipercostruireilpropriopayload econfigurare,comandareecontrollaretuttiidispositiviinfettatidaesso

MaxHeinemeyer,DirectorofThreatHuntingdiDarktrace,lodefinisceunmalwaredi “generazioneZ”perchéprendedimiraleappmobile,lecomunicazionisuisocialmedia elecriptovaluteesottolineacomelatipologiadiMalware-as-a-Servicestiadiventando sempre più popolare perché consente ai criminali scarsamente abili, di condurre attacchiinformaticialtamenteprofessionaliGliautoridiAliensisonofocalizzatisucome eludere l’autenticazione a più fattori, considerando che si tratta di una misura di sicurezzafondamentaleoggi,ma“nonèaprovadiproiettile”

LoCSIRTItalianoperlaprevenzionesuggeriscedownloadsolodastoreufficialiemolta attenzione da parte dell’utente finale per i permessi richiesti dall’app in fase di installazioneperindividuarerichiestefuoriluogo,improprie,otroppo”invadenti”.

PILLOLA N. 29 A L I E N , I L M A L W A R E C H E I N F E T T A L E A P P A N D R O I D A L I E N , I L M A L W A R E C H E I N F E T T A L E A P P A N D R O I D

ECCO COSA CAMBIA NELLA GESTIONE DEL PROPRIO ACCOUNT

Nelle prossime settimane, in occasione del mese dedicato alla National Cybersecurity Awareness Google presenterà una serie di novità e misure tecniche che consentiranno di avere un maggior controllo sulla privacy e sulla sicurezza degli

accountutenteedellesingoleapplicazioni.Inparticolare,l’obiettivodiGoogleèquello di “mantenere le informazioni al sicuro, trattarle in modo responsabile e dare alle personeilcontrollochedesiderano”,garantendoquindiun’integrazionepiùspintadelle protezionidirettamentenell’accountGoogleeneglialtriprodotti

Lenuovefunzionalitàriguarderannoprincipalmentegliaccounte-mail,mainteressanti novitàsarannopresentateancheperleMappediGoogle,incuilacronologiadelle posizioni potrà essere gestita dagli utenti attraverso modifiche “rapide”, e per l’Assistente,incuisaràdisponibileunamodalità“Guest”che,seattiva,eviteràchele interazioniconl’assistentevirtualevenganomemorizzatesuldispositivoinuso

ICUREZZA CON LA EZIONE ATTIVA

iù interessante annunciata da Google è te la nuova protezione attiva degli tente. In particolare, verrà attivata una i allerta che consentirà agli utenti dei vari ogle di essere avvisati in tempo reale in spetta violazione dei loro account tramite otifica via cellulare

G O O G L E , P I Ù P R I V A C Y E S I C U R E Z Z A G O O G L E , P I Ù P R I V A C Y E S I C U R E Z Z A

PILLOLA N. 30-1

PILLOLA N. 30-2

La nuova funzione di sicurezza notificherà agli utenti direttamente all’interno del servizio Google che stanno utilizzando Ad esempio, qualora venisse rilevata un ’attività sospetta mentre si sta utilizzando Gmail, nell’interfaccia dell’applicazione l’utente vedrà comparire una popup informativa che avvisa sulla possibilità che l’account potrebbe essere stato compromesso. Tali alert non sono falsificabili in quanto protetti da possibili attacchi di tipo spoofing.

Lutente,quindi,avràsemprelacertezzacheprovengonorealmentedaGoogle.

MODALITA' “OSPITE” SULL’ASSISTENTE DI

GOOGLE: PRIVACY GARANTITA

Sarà possibile attivare la modalità Guest (ospite) attraverso un semplice comando vocale. “Questo eviterà di registrare le interazioni con l’Assistente sul proprio account personale. In qualsiasi momento la si potrà disattivare per tornare all’esperienza completa dell’Assistente Google”.

ED INOLTRE ...

Anche Google Maps riceverà, alcuni aggiornamenti che, tra le altre cose, permetteranno di rendere molto più semplice la rimozione dei luoghi salvati nella cronologia delle posizioni dell’utente.

Altre interessanti novità riguarderanno anche Google Workspace, il nuovo contenitore virtuale per tutti gli strumenti di produttività che prenderà il posto della famosa G Suite

Infine, anche la Chat di Google sarà resa più sicura grazie a nuovi strumenti di sicurezza che consentiranno di identificare comportamenti potenzialmente dannosi come phishing o esfiltrazione di dati dell’utente.

G O O G L E , P I Ù P R I V A C Y E S I C U R E Z Z A G O O G L E , P I Ù P R I V A C Y E S I C U R E Z Z A

PILLOLA N. 31

Ricercatori di sicurezza Google hanno individuato tre vulnerabilità dello stack del protocollo BlueZ, progetto open-source. BlueZ fornisce supporto al Bluetooth di sistemi basati su Linux come, ad esempio, PC e sistemi IoT (Internet of Things). Il nome d’arte assegnato all’insieme di queste falle di sicurezza è BleedingTooth Tecnicamente BleedingTooth appartiene alla famiglia degli attacchi zero-click. Nome attribuito per il fatto che è possibile portare a termine gli attacchi senza

nessunainterazioneumanaconildispositivotarget

Ogni singola vulnerabilità ha un suo specifico impatto con associato un suo grado di severità, i e , CVE-2020-12351, CVE-2020-12352, CVE-2020-24490

In linea generale un malintenzionato, grazie a BleedingTooth, è potenzialmente in grado di eseguire codice sul dispositivo target, innalzare il livello autorizzativo con cui accede o causare un disservizio, i e , Denial of Service (DoS)

Qui di seguito un possibile scenario di attacco, descritto con un alto livello di astrazione, che ha il solo fine di comprendere meglio l’impatto che potrebbe avere lo sfruttamento di tali falle Il protagonista dei passi seguenti è un attaccante che si trova in prossimità deldispositivodellavittimamasenzaavernel’accessofisico:

vieneeseguitodelcodicemalevolesuldispositivovittima,comeadesempiol’installazionediunabackdoor; sifaprivilegeescalationverticale:siottengonoautorizzazionidiamministratoresuldispositivovittima; sisfruttaildispositivovittima,oramaicompromesso,persferrareunattaccoadaltremacchinealuicollegate siesportanodatistrategiciconservatisuunadellemacchinecompromesse

Nel caso in cui si proietta tale attacco all’interno di un sistema di automazione, dove la disponibilità è un requisito fondamentale, un DoS può essere tradotto in un costo economico importante. Un fattore degno di nota è che un attaccante che sfrutta BleedingTooth, potrebbe potenzialmente eludere la prima linea di difesa cyber di una qualsiasi realtà aziendale Questo diventa ancora più rilevante in relazione al fatto che persegnaleBluetootha24GHz,incontestipiuttostoaperti,siparladidistanzemassime di circa settanta metri Distanza che definisce, di fatto, lo spazio entro il quale il dispositivovittimaèpotenzialmentevulnerabile

F A L L A B L U E T O O T H I N S I S T E M I B A S A T I S U L I N U X F A L L A B L U E T O O T H I N S I S T E M I B A S A T I S U L I N U X

A cura della Struttura Security Operation

PILLOLA N. 32

Enel è stata vittima di un attacco ransomware nei mi giorni di ottobre.

a seconda volta che accade in questo 2020 e esta volta l'azienda si trova davanti ad una iesta di riscatto di ben 14 milioni di dollari, da te del gruppo hacker Netwalker, per poter rare in possesso della chiave di cifratura ed are inoltre che gli attaccanti rilascino svarati abyte di informazioni sottratte illecitamente.

Il gruppo hacker afferma di aver sottratto 5 terabyte di informazioni, e è pronto a renderne pubblica una parte entro una settimana qualora la società non pagasse il riscatto. Non solo: gli hacker hanno promesso di analizzare minuziosamente tutte le informazioni trafugate alla ricerca di "materiale interessante" da pubblicare sul loro sito

Secondo alcune fonti sarebbero stati hackerati alcune cartelle contenenti i dati relativi alle centrali elettriche del Gruppo (in Italia e all’estero), D Impiantiedatidinaturaaziendale Si tratta di una strategia collaudata che ha lo di mettere pressione sulla vittima per costrin pagare il riscatto, e che spesso trova su permettendo all'attaccante di intascarsi un sa quattrini. La richiesta di riscatto, come detto milioni di dollari, è stata richiesta in poco più d bitcoin

All'inizio del mese di giugno la rete inter Gruppo Enel è stata bersaglio del ranso Snake, noto anche come EKANS, ma il tenta attacco è stato bloccato sul nascere prima malwarepotessediffondersi.

E N E L V I T T I M A D I U N E N N E S I M O A T T A C C O R A N S O M W A R E E N E L V I T T I M A D I U N E N N E S I M O A T T A C C O R A N S O M W A R E

PILLOLA N. 33

I ricercatori di Kaspersky hanno identificato un ovo Trojan, più specificatamente un RAT, minato Ghimob sviluppato da un gruppo minale Brasiliano di nome Guildma.

llo specifico con RAT (Remote Access Trojan) si ende un Trojan che permette un accesso moto di tipo amministrativo non autorizzato ckdoor) I target di Ghimob sono le applicazioni obile riconducibili ad istituti di credito installate dispositivi Android.

p g p o,essereilprincipalevettorediinfezione.Una voltacheilTrojanèstatoinstallato,sfruttadellefunzionalitànativedeisistemiAndroid perdisabilitarelapossibilitàdidisinstallarlomanualmentee,girandoinbackground, riesceanascondersiperfettamente.Unavoltacheundeviceèstatoinfettato, l’attaccantepuòaccederedaremotoaldispositivovittimaNormalmente,ilTrojanèin gradodiregistrarequellochevienedigitatosultelefonoemanipolareilcontenutodello schermo. L'attaccanteha,difatto,pienoaccessoaldispositivovittimaepuòbypassare granpartedellemisureimplementatesiaalivellodeldispositivostessochealivello degliistitutibancariNellospecifico,perquantoriguardal'autenticazionedeldispositivo, ilTrojanmemorizzailcodicedisbloccoinseritodall'utente,oltreallediversepassword. Perquantoriguarda,invece,leprotezionialivellodellebanche,l'attaccantesfruttaun accessolegittimofattodall'utenteperpoieseguire,senzaesserevisto,operazioninon autorizzate.Inpratica,unavoltacheèavvenutol'accesso,vienemostratoallavittima qualcosa,adesempiounaschermatanera,conilsoloscopodidistoglierel'attenzione dall’azionechepermetteiltrasferimentodifondiIsistemiantifrodedellebanchenon invianonessunallarmeproprioperilfattochel'accessovienefattoconlecredenziali dell'intestatariodelconto,compresouneventualesecondofattorediautenticazione Inquestomodoagliistitutifinanziarinonrisultanoattacchiailorosisteminétantomeno anomalie,l'eventualedannoeconomicovaaricaderecompletamentesullavittima Sarebbeopportunocheleistituzionifinanziariesiadoperinoamigliorareletecnologie antifrodeediautenticazioneconun’otticadimitigazionedeirischirispettoaqueste nuoveminacce

D A L B R A S I L E U N N U O V O M A L W A R E C H E A T T A C C A L E A P P L I C A Z I O N I B A N C A R I E M O B I L E D A L B R A S I L E U N N U O V O M A L W A R E C H E A T T A C C A L E A P P L I C A Z I O N I B A N C A R I E M O B I L E A cura della Struttura

Security Operation

Si chiama RegretLocker il nuovo ransomware in grado di danneggiare i dischi virtuali sulle macchine Windows sfruttando funzioni proprietarie e legittime del sistema operativo stesso. Come noto, i drive virtuali sono dei dispositivi riconosciuti dai sistemi operativi attraverso l’uso di software emulatori che leggono delle immagini disco anziché dei veri e propri dischi fisici Ma perché un ransomware specializzato in macchine virtuali?

Per capirlo, è necessaria qualche premessa La prima riguarda gli obiettivi dei pirati informatici: è da tempo che i criminali specializzati in attacchi ransomware hanno tra i loro bersagli privilegiati le aziende. Una strategia piuttosto comprensibile: colpire un’impresa consente infatti di estorcere somme molto più consistenti rispetto a quanto sia possibile spillare a un comune cittadino. Il fenomeno della digitalizzazione e il passaggio ai sistemi virtualizzati basati su piattaforme cloud, però, i pirati hanno cominciato a riscontrare qualche difficoltà Le macchine virtuali, infatti, usano unità disco che sono “racchiuse” in singoli file di dimensioni notevoli, che i crypto-ransomware faticano a compromettere in tempi brevi In altre parole: quando un ransomware deve “prendere in ostaggio” tanti singoli file di piccole dimensioni, riesce a farlo più rapidamente di quando si trova ad avere a che fare con un unico file di grandi dimensioni. La conseguenza è che i sistemi di protezione (o gli amministratori di sistema) hanno a disposizione più tempo per accorgersi di ciò che sta succedendo e bloccare l’attacco

Gli autori di RegretLocker, però, hanno trovato un sistema per aggirare l’ostacolo, il malware utilizza un software per montare il disco virtuale e avviare la crittazione dei dati all’interno di un ambiente che gli consente di agire come su una macchina fisica. Nel dettaglio, RegretLocker utilizza il sistema di virtualizzazione di Windows basato su API per montare il file e accedervi. Il malware, inoltre, adotta anche una serie di accorgimenti, come quello di utilizzare l’Api Windows Restart Manager per terminare tutti i processi e i servizi che mantengono aperto uno dei file che sono sottoposti a crittografia, impedendone così il recupero per vie traverse

PILLOLA

R E G R E T L O C K E R , I L R A N S O M W A R E C A P A C E D I C R I T T O G R A F A R E I D I S C H I V I R T U A L I D I W I N D O W S R E G R E T L O C K E R , I L R A N S O M W A R E C A P A C E D I C R I T T O G R A F A R E I D I S C H I V I R T U A L I D I W I N D O W S

N. 34

Difficile a credersi, ma una falsa app IO risulta in questi giorni tra le più popolari per gli utenti Android.

Il suo nome, per intenderci, è “Cashback di Stato –Italia“ , mentre al quarto posto di questa particolare classifica troviamo “Cashback di Stato Italia App“ . Hanno un costo pari rispettivamente a 0,99 euro e 0,49 euro, ma nessuna delle due funziona Niente transazioni visualizzate e pagamento associato al download, nonostante sia risaputo che l'applicazio

ne ufficiale sia del tutto gratuita Come si può facilmente immaginare, la doppia app IO Cashback di Stato non funziona, non accetta bancomat e risulta in tutto e per tutto una truffa Qualche sviluppatore, infatti, ha pensato di sfruttare la popolarità di nomi solo apparentemente connessi all’applicazione ufficiale, per piazzarne alcune negli store Al momento, da Google e Apple non ci sono filtri e in tanti, completamente ignari di ciò che sta avvenendo, procedono con download e pagamento.

L’immagine ad inizio articolo è chiara. La notizia che le due app “Cashback di Stato –Italia”e “Cashback di Stato Italia App” è assolutamente vera Ricordate che l’app IO è gratis, mentre queste “ingannevoli” non fanno altro che calcolare il 10% della somma che inserisce un utente

Dunque, non funziona nulla e bisogna prestare attenzione al bancomat se non si vogliono ulteriori brutte sorprese dopo aver pagato qualche spicciolo per il loro download.

Il fatto comunque che siano a pagamento e non gratuite potrebbe essere ragione sufficiente per tirare un sospiro di sollievo: con buona probabilità, chi le ha create ha pensato che fosse un modo per fare cassa rapidamente; se dietro ci fosse stato un tentativo di phishing o maladvertising sarebbero state gratuite per raggiungere un pubblico più grosso.

PILLOLA

F I N T A A P P I O “ C A S H B A C K D I S T A T O ” F I N T A A P P I O “ C A S H B A C K D I S T A T O ”

N. 35

Alcuni gruppi di cybercriminali avrebbero messo le aziende coinvolte nella distribuzione ni per il Covid-19. Obiettivo colpire la el freddo” necessaria per far arrivare le nciare l'allarme è Ibm che avrebbe in informazioni dettagliate su tutti gli aspetti su quella che si presenta come una campagna di phishing contro chi sta al vaccino Come spiegano i ricercatori , bbe di una tecnica usate nelle truffe he usa la posta elettronica.

Le mail sono inviate a nome di dirigenti di fornitori di catene del freddo specializzati nel trasporto di vaccini e nella conservazione di campioni biologici Si cliccano e all’interno hanno software malevoli. Secondo IBM Security X-Force che si occupa di monitorare e rispondere alle minacce informatiche messaggi di posta elettronica di questo tipo hanno raggiunto circa dieci società e organizzazioni diverse Nel mirino ad esempio la Direzione Generale della Commissione Europea per la Fiscalità e l'Unione Doganale ma anche aziende specializzate nei pannelli solari che saranno usati per alimentare i frigoriferi nei Paesi caldi, produttori di ghiaccio.

Sappiamo che i vaccini hanno bisogno di temperature molto basse per mantenere intatta l’efficacia Quindi occorre garantire una catena del freddo sicura per la distribuzione delle dosi e una organizzazione logistica per garantire la possibilità di accesso negli ospedali e nelle strutture dedicate. Entrare nei server attraverso i quali passano le informazioni sulle distribuzioni di vaccino vuol dire ottenere informazioni riservate sulle politiche sanitarie e sulle strutture dedicate. La sanità da alcuni anni è diventata sempre più un bersaglio sensibile degli hacker. Entrare nell’healtcare vuole dire avere una capacità di ricatto senza precedenti

PILLOLA

36 L A " C A T E N A D E L F R E D D O " D E L V A C C I N O A N T I - C O V I D 1 9 N E L M I R I N O D E G L I H A C K E R L A " C A T E N A D E L F R E D D O " D E L V A C C I N O A N T I - C O V I D 1 9 N E L M I R I N O D E G L I H A C K E R

N.

La SonicWall, azienda che produce dispositivi di rete tra cui VPN e Firewall ha subito un “attacco sofisticato” che avrebbe (probabilmente) sfruttato una falla di sicurezza sconosciuta, presente nelle stesse appliance di sicurezza SonicWall. prodotti individuati in un primo momento dall’azienda come possibili bersagli dell’attacco sono due: i clienti NetExtender VPN e i gateway Secure Mobile Access (SMA) SonicWall ha specificato che il campo è stato ristretto ai dispositivi SMA della serie 100, escludendo che il problema possa trovarsi nel client VPN

Mentre gli esperti di SonicWall continuano a investigare per definire i contorni e le dinamiche dell’attacco subito dall’azienda, i suoi tecnici si sono preoccupati di comunicare alcuni accorgimenti che permetterebbero di mitigare il rischio di attacchi per gli utenti che usano i due prodotti in questione

Nel dettaglio, il loro suggerimento è di limitare le connessioni ai dispositivi SMA attraverso la predisposizione di una White List che consenta di bloccare eventuali comunicazioni malevole.

Questo, spiegano i tecnici, può essere fatto attraverso un firewall o utilizzando gli stessi sistemi di configurazione di SMA L’attacco a SonicWall conferma una nuova tendenza, emersa in queste ultime settimane, che vede evidentemente i pirati informatici particolarmente interessati agli strumenti e alle tecnologie in uso alle società di sicurezza.

Prima dell’azienda californiana, infatti, a subire le “attenzioni” dei cyber criminali sono stati FireEye, Microsoft e Malwarebytes

PILLOLA N. 37 S O N I C W A L L S U B I S C E U N A T T A C C O C H E H A S F R U T T A T O U N A F A L L A I N U N S U O F I R E W A L L S O N I C W A L L S U B I S C E U N A T T A C C O C H E H A S F R U T T A T O U N A F A L L A I N U N S U O F I R E W A L L

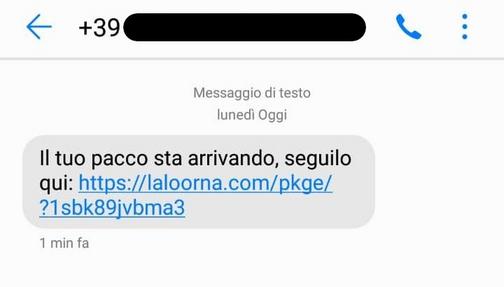

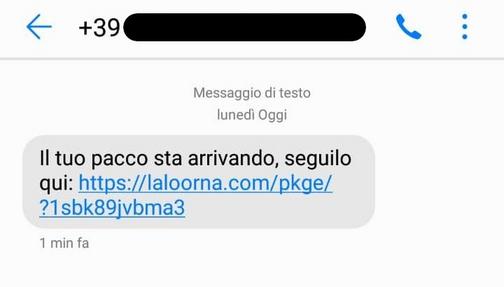

La crescita dell'ecommerce prosegue, e di pari passo le truffe associate agli acquisti online, soprattutto in tema di consegne. Una ricerca edita da SAP certifica che le restrizioni ai movimenti hanno fatto aumentare l’acquisto online di generi alimentari e prodotti per la pulizia rispettivamente del 78% e del 49% Bitdefender Antispam Lab ha osservato un aumento del 30% nella diffusione di campagne di phishing che sfruttano i nomi di società di spedizioni rinomate e affidabili come DHL, TNT, FedEx, e UPS.

L'attivitàdiBitdefenderAntispamLabhaevidenziatocheil18gennaio2021il61%ditutta la corrispondenza in entrata che sembrava provenire da DHL è stata contrassegnata come spam. Nel complesso, quasi il 30% di tutto lo spam ricevuto relativo al servizio di consegnasièrivelatoessereuntentativodiphishingoavevaallegatidannosi.

Lamaggiorpartediquestimessaggiinformaildestinatariochelaconsegnadelpaccoè insospeso Mostraloghiaziendalipiùomenocredibili,numeriditrackingofatturefasulli che aggiungono credibilità alle email truffa Inoltre vengono utilizzati vari escamotage per costringere l’utente ad accedere all'allegato, come un indirizzo di consegna errato, regoledisicurezzainmeritoalCOVID-19,eccetera.

E'benediffidaredimessaggiprovenientidaaziendeditrasporto Difficilmenteunvero corrierescriverebbenell'oggetto"Abbiamobisognodellatuaconfermaperspedireiltuo ordine" Chihaeffettivamenteordinatomerceonline,neldubbiofaràbeneacollegarsial sitodiecommerceecontrollaredalìlostatodell'ordine.

Chi apre queste email e clicca su link o allegati scarica malware che possono causare danniaidispositivieportarealfurtodiinformazionipersonali Leemailtruffariportatein questapaginasonoininglese,manestannocircolandomolteancheinitaliano

D H L , T N T , U P S E P O S T E I T A L I A N E : I P R O B L E M I D I C O N S E G N A S O N O P H I S H I N G ! D H L , T N T , U P S E P O S T E I T A L I A N E : I P R O B L E M I D I C O N S E G N A S O N O P H I S H I N G !

PILLOLA N. 38

La società di sicurezza informatica SentinelOne ha duato una vulnerabilità di Microsoft Windows der che è rimasta inosservata per almeno 12 colosso di Redmond ha corretto il problema gli aggiornamenti del patch tuesday di dì 9 febbraio 2020 Il problema, secondo le mazioni divulgate dai ricercatori, riguarda un che Windows Defender usa per eliminare uali file e strutture invasive che possono e create da un malware quando romette il sistema. Nel momento in cui tale driver rimuove un file dannoso lo sostituisce con

una sorta di "segnaposto" durante le operazioni di riparazione I ricercatori hanno però notato che il sistema non va ad eseguire una nuova verifica su quel file-segnaposto creato: ciò lascia aperta la possibilità per un attaccante di inserire collegamenti di sistema opportunamente orchestrati così che spingano il meccanismo di Windows Defenderasovrascrivereilfilesbagliatooaddiritturaadeseguirecodicedannoso.

Microsoft ha classificato la vulnerabilità, identificata dalla sigla CVE-2021-24092, come rischio "alto" , anche se è bene precisare alcuni dettagli. Anzitutto la vulnerabilità può essere attivamente sfruttata solamente se un attaccante abbia già avuto modo di ottenere accesso, fisico o remoto, ad una macchina Ciò significa che il problema individuato da SentinelOne, non è in grado da solo di permettere ad un attaccante di aprirsiunvarcod'accessoalsistema.

Lavulnerabilitàèrimastasconosciutaperunperiodocosìlungopoichéilmeccanismodi funzionamento del driver "incriminato" è abbastanza particolare Esso infatti non rimane installatoinmanieraperpetuacomeaccadeperunqualsiasialtrodriverdiperiferica,ma sitrovainuna"libreriadicollegamentodinamico"chepermetteaWindowsDefenderdi caricarlosolamentequandosipresentalanecessitàedicancellarlodaldiscounavolta cheildriverhaespletatolesuefunzioni

W I N D O W S D E F E N D E R : S C O P E R T A ( E R I S O L T A ) V U L N E R A B I L I T À V E C C H I A D I 1 2 A N N I W I N D O W S D E F E N D E R : S C O P E R T A ( E R I S O L T A ) V U L N E R A B I L I T À V E C C H I A D I 1 2 A N N I

PILLOLA N. 39

I computer Apple hanno spesso fama di essere inattaccabili dai virus, ma - come dimostra la recente scoperta di Red Canary - ciò non è vero.