Hace pocos días realizamos un summit sobre soluciones de seguridad para centros penitenciarios y dentro de este evento virtual ofrecimos un panel, moderado por mí, denominado: “La infraestructura penitenciaria enfocada a la seguridad electrónica”. En este espacio hablamos con tres expertos. Entre todos los valiosos aportes que se tocaron allí, destaco dos temas importantes:

• El primero tiene que ver con la capacitación: nuestros invitados destacaron la necesidad de seguir capacitando a toda la cadena de valor de la industria, sobre a todo a integradores y a los jefes o directores de seguridad. Lamentablemente y por más que se insista en este tema, se siguen presentando muchas fallas en la educación, las cuales deben analizar y seguir mejorando, pues la educación es una actividad que permite que se den oportunidades de buenas prácticas y ética.

• El otro punto, tiene que ver con el buen uso de la tecnología y el aprovechamiento de las soluciones que se ofrecen hoy en día. Nuestros panelistas enfatizaron en el uso de productos con altos estándares, que tengan ejemplos de casos de éxito y que sean de plataforma abierta, buscando siempre la compatibilidad, la oportunidad de crecimiento y de expansión para evitar temas de obsolescencia.

Lo que personalmente me llama la atención es que, aunque parece que estos temas están puestos sobre la mesa una y otra vez, siguen siendo aspectos que se vuelven el centro de cualquier discusión y es increíble que a estas alturas sigamos demandando un aumento de estas buenas prácticas.

No cabe duda de que siempre se debe enfatizar en ello, subrayarlo como una necesidad, pero tampoco me quedan dudas de que este seguirá siendo un tema recurrente mientras sigan existiendo empresas y usuarios finales a quienes solo les importe el precio y sacar el proyecto a como dé lugar sin hacer proyecciones y medir resultados.

Mi invitación es a que sigamos escuchando a los expertos, a que aprovechemos cualquier espacio donde ellos estén para seguir aprendiendo y bajando la brecha de desconocimiento, un factor que no permite que este mercado crezca más de lo que lo hace en la actualidad.

Editor

dchaverra@ventasdeseguridad.com

Es una publicación periódica propiedad de Latin Press, Inc.

Producida y distribuida para Latin Press, Inc. por Latin Press Colombia y Latin Press USA

Max Jaramillo / Manuela Jaramillo

Duván Chaverra dchaverra@ventasdeseguridad.com

EDITORA

Iris Montoya imontoya@ventasdeseguridad.com

GERENTE DE PROYECTO

Sandra Camacho scamacho@ventasdeseguridad.com

GERENTES DE CUENTA MÉXICO

Verónica Marín vmarin@ventasdeseguridad.com

COLOMBIA

Fabio Giraldo fgiraldo @ventasdeseguridad.com

Maria Eugenia Rave mrave@ventasdeseguridad.com

Fabio Franco ffranco@ventasdeseguridad.com

DIAGRAMACIÓN Y DISEÑO

Jhonnatan Martínez jmartinez@ventasdeseguridad.com

PORTADA Industrial Photograph - Canva

TELÉFONOS OFICINAS: Latin Press USA Miami, USA Tel +1 [305] 285 3133

LATIN PRESS MÉXICO Ciudad de México Tel +52 [55] 4170 8330

LATIN PRESS COLOMBIA Bogotá, Colombia Tel +57 [601] 381 9215

São Paulo, Brasil Tel +55 [11] 3042 2103

Miembro de Sirviendo a los miembros de

Colaboran en esta edición:

• Gigi Agassini • Basilio Angel Holowczak

• Germán Cortés • Ricardo Vernezzi • José Ignacio Olmos

• Jaime Moncada • Roberto Ricossa

Las opiniones expresadas por los autores de los artículos en esta revista no comprometen a la casa editora.

Impreso por Panamericana Formas e Impresos S.A. Quien solo actúa como impresor Impreso en Colombia - Printed in Colombia

ISSN 1794-340X

CALENDARIO 2022

06

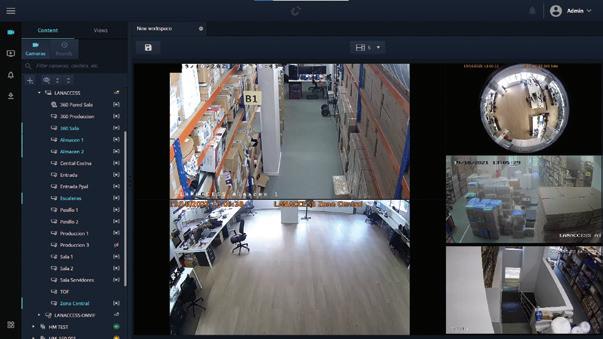

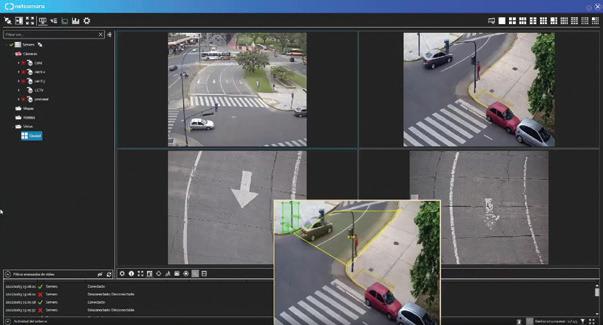

VMS: gestión, innovación y resiliencia para la videovigilancia

El Video Management System (VMS), ofrece beneficios estratégicos para la gestión de la seguridad. Por eso es impensable, para ciertas verticales, la instalación de CCTV sin esta solución de administración, que entrega alternativas innovadoras, así como resiliencia tecnológica.

12

Y tú, ¿cómo te relacionas?

Estamos dejando de atender cosas importantes porque “no las vemos”, no las sentimos o simplemente porque “confiamos” en que no ocurrirá nada.

28

Protección, monitoreo e inteligencia artificial en casino de Rosario

El Casino de Rosario, ubicado en la zona sur de Rosario, Santa Fe, cuenta con soluciones de protección y de monitoreo de Johnson Controls que incorporan inteligencia artificial.

Gestión

Presentamos

El Video Management System (VMS), ofrece beneficios estratégicos para la gestión de la seguridad. Por eso es impensable, para ciertas verticales, la instalación de CCTV sin esta solución de administración.

Como lo explica Miguel Gimeno, Business Development & Marketing Director en Scati, los VMS llevan años adaptándose y desarrollándose al ritmo que marcan las nuevas tecnologías, mientras se van demo cratizando y extendiendo su uso.

En ese sentido, la implementación de Inte ligencia artificial (IA), el cloud-computing, el IoT y la ciberseguridad están siendo rá pidamente impulsadas en estas soluciones, las cuales también se han apropiado del Big Data y del Business Intelligence.

Para Gimeno el VMS “está convergien do en una plataforma de gestión unifi cada para aumentar la colaboración y ayudar a la dirección a tomar mejores decisiones, basadas en datos y análisis más completos. Son varios los actores que están enfocando el VMS como un VSaaS, pero este tipo de operación va a depender mucho de los condicionantes particulares de cada usuario”.

Si bien esta es una tendencia interesante, pues exige innovación de parte de los fabricantes, no todos los VMS que están en el mercado tienen este enfoque y versatilidad en su funcionamiento. De ahí que valga la pena entender cuáles son las características que tiene un Video Manage ment System idóneo.

En palabras de Juan Guillermo Gómez, Regional Sales Manager para Colombia y Ecuador en ISS (Intelligent Security Systems), un VMS faculta tres cosas: primero, “sacar el máximo provecho a los periféricos que implementan en el sistema”. Segundo, “asegurar la disponibilidad, confidencialidad e integridad de los datos que maneja”. Y tercero, pero no menos importante, automatizar procesos de seguridad.

Esto último quiere decir que, como herramienta, su labor es facilitar el trabajo a quien la utiliza. “Permitir mediante alarmas, mensajes, una interfaz de usuario amigable,

analíticos e interacción con otros subsistemas, centrar la atención en los eventos importantes y, a partir de la real gestión del video, mejorar la eficiencia de la operación, sin depender al 100 % de la intervención humana”.

Gimeno asegura que a la hora de escoger un VMS se busca que sea abierto, escalable, seguro y fácil de usar. “Tiene que servir adecuadamente, tanto para proyectos de gran des instalaciones como para otras más pequeñas y distri buidas. Además de poder configurar de forma centralizada toda la plataforma de CCTV, monitorizar eficientemente en tiempo real las imágenes y recibir alarmas propias del sistema de vídeo, así como estar abierto a integraciones con otros sistemas de seguridad”.

A nivel físico el experto dijo que lo deseable es que tenga el hardware redundado en modo ‘failover’, pues así “dará un plus de fiabilidad” y, del mismo modo, la instalación de este hardware se debe realizar “en ambientes adecuados y controlados para su funcionamiento ininterrumpido 24x7”.

Por su parte, Gustavo Battista, director comercial y de marketing para Lati noamérica en Netcamara, contabiliza como tres las áreas en las que un VMS da respuesta. Desde lo administrativo, limitar el acceso y la extracción de in formación a los usuarios acreditados.

En la seguridad debe tener funciona lidades básicas, como detectar personas o actividad en áreas u horarios restringidos. Y, desde lo operativo, tiene un llamado a “facilitar el acceso a la información y a los resultados que este procesa de forma automatizada”.

En complemento a esto, Daniel Llanas, Director Comercial para Latam en La naccess, considera que un buen VMS da la opción de conexión a un servidor de streaming, para el acceso de los usuarios remotos. “Esto es útil, por ejemplo, para los bancos conectados con las fuerzas del orden”. De igual manera, este ingeniero sugiere la integración con otros dispositivos, como el control de acceso, asunto deseable para mitigar riesgos de seguridad adicionales.

Respecto a dicha integración con otros dispositivos, Camilo Sánchez, Business Development Manager en Genetec, indicó que, debido a que en el mer cado actual hay videocámaras muy avanzadas, la idea es poder explotar al máximo las características que ofrecen desde el VMS.

Por eso, para Sánchez un VMS ideal “es flexible a las ne cesidades del cliente y escalable. De modo que se pueda iniciar en un determinado número de cámaras e ir crecien do. Más ahora que muchos proyectos se hacen por fases. Además, porque los usuarios finales tienen su propio ritmo de crecimiento, incluido en esto las migraciones desde tecnología análoga”.

El especialista de Genetec agregó que no se debe perder de vista los requerimientos de ciberseguridad, más cuando hoy en día todos los actores involucrados en la escogencia, instalación y operación de las soluciones de seguridad somos responsables, “fabricantes, integradores y usuarios finales debemos incrementar esa conciencia”.

Al respecto, su recomendación es “trabajar con fabri cantes comprometidos con este tema y que cuenten con estándares que lo soporten, como el UL 2900. Esto es una evidencia de que hay un tercero que está certificando el desempeño y la capacidad que tenga el software, en este caso el VMS, para protegerse”.

Ahora bien, las fallas no son ajenas a estos sistemas, máxi me si se tiene en cuenta que son productos que mejoran con el tiempo y añaden funcionalidades.

Israel Austria, ingeniero de soluciones de Milestone Sys tems para América Latina, explicó que el VMS, al igual que

cualquier otro tipo de sistema, no está exento de un cierto nivel de falla. “A la par de los desarrolladores de nuevas metodologías y procedimientos en ciberseguridad, traba jan aquellos que buscan encontrar las vulnerabilidades de estas y, por otro lado, tenemos el factor humano, en donde no importa cuán sofisticado pueda ser una herramienta de seguridad, si esta no es bien implementada u omitida, abrirá la posibilidad de que ocurran incidentes”.

Gustavo Battista coincide en que dichas desventajas “sue len estar asociadas al factor humano, como negligencia en cuanto a la configuración, resguardo de credenciales o la incorrecta parametrización de eventos y alertas, que luego son ignoradas por los operadores”.

Mientras que Juan Guillermo Gómez se inclinó por expli car las limitaciones que pueden tener los VMS, desde dos grandes grupos, por un lado los ‘monomarca’, aquellos que son desarrollados por la misma casa fabricante de los periféricos, y por el otro los que son abiertos.

Para el primer caso, “la interoperabilidad entre el VMS y los dispositivos periféricos del mismo fabricante se integran de manera nativa y por ende su operación es usualmente más “transparente” para la implementación y configu ración. Sin embargo, cuando el cliente desea interoperar con equipos de marcas diferentes, existen limitaciones bastante marcadas, o incluso incompatibilidades, en su mayoría de índole comercial.”

Es decir, integrar de manera más directa las videocáma ras y los VMS con terceros restaría ventaja competitiva al portafolio. De ahí que muchos fabricantes prefieran centrar las ventajas en sus propios dispositivos, sumado a la garantía de manejar protocolos y encriptación en los mismos lenguajes.

En el segundo escenario, cuando los VMS son abiertos o desarrollados por marcas cuyo portafolio no se centra

en periféricos, “la principal limitación se da porque los estándares, que buscan homogenizar el soporte entre VMS abierto y las cámara, no van a la misma velocidad que los desarrollos de funciones que tienen los fabricantes de los periféricos”.

Otro punto frente a las vulnerabilidades lo expuso Glenn Patrizio, presidente de LAR para Latinoamérica y repre sentante de marcas, quien explicó que es poco probable que un VMS sufra un ciberataque, más no imposible, y que cuando sucede suele ser a través de las cámaras. Glenn señaló que esto pasa por la falta de conocimiento y precaución de los usuarios, pues se dispone de mucha información online y actualizada acerca de las terminales que tienen esas fallas.

Igualmente, apuntó que la falta de actualización del software genera las mayores brechas en la operatividad. “Las actualizaciones mejoran la ciberseguridad y el fun cionamiento, por eso es sumamente importante que se realicen cada 4 meses”. La misma idea fue expuesta por Daniel Llanas, quien afirmó que “si bien estos dispositivos no suelen ser el objetivo último de la ciberdelincuencia, pueden actuar como la puerta de acceso de los ciberata ques a las redes corporativas”.

Evidentemente, ya que las fallas suelen estar asociadas al factor humano, del mismo modo el desaprovechamiento de las bondades de un Video Management System está marcado por la conducta u omisiones del usuario final.

Para Battista “la falta de comunicación entre los distintos clientes potenciales internos de las organizaciones hace que se desconozca el beneficio para las diferentes áreas funcio nales. Por ejemplo, cuando el VMS es impulsado solo por las unidades de seguridad, suele pasar que las áreas relacionadas con la gestión de clientes, mercadeo y otras nunca se enteran que pueden sacar provecho de este sistema”.

Israel Austria apunta a algo similar. Pues expone que los distintos usuarios desconocen los diversos tipos de fun ciones que ofrecen sus sistemas y que están subutilizando. También se da el caso de que no saben que cuentan con ciertas características. Este fenómeno se desprende “de la manera en que los fabricantes se acercan a sus potenciales usuarios y su esfuerzo por comunicar su oferta”.

Glenn Patrizio comunicó que otro desaprovechamiento es que, aunque varios VMS venden una solución com pleta, con control de acceso, cámaras con IA y otros dispositivos, no se hace provecho de las integraciones que ofrecen. Asunto que nuevamente re cae en el usuario final, quien tiene la responsabilidad de encontrar un VMS que capture todas sus necesidades de seguridad y esté integrado. “De modo que no tenga que cambiar todos los periféricos que ya tiene y que pueda sacar provecho a sus capacidades operativas”.

La resiliencia tecnológica, fue definida por el Departa mento de Ingeniería Audiovisual y Comunicaciones de la Universidad Politécnica de Madrid como “un retorno a un desarrollo y consumo responsable y sostenible de la tecnología”. Mientras que, Rebeca Sosa García, profesora investigadora de la Universidad Autónoma del Estado de Hidalgo, señala que como definición en sistemas tecnológicos, la resiliencia es “la capacidad de un sistema de soportar y recuperarse ante desastres y perturbaciones”.

Ambas definiciones indican que los VMS deben sobre ponerse a ataques con el menor daño posible, así como desarrollar estrategias de mejoramiento continuo. No en vano es una cualidad que está transitando de ser deseable a indispensable, especialmente en las soluciones tecnoló gicas para entornos industriales e infraestructuras críticas.

En ese marco, Gómez indicó que “cualquier solución tecnológica y más aún, una enfocada en seguridad, debe fortalecer y mejorar sus procesos de evolución de manera

tal que le permitan, no solo sobreponerse a los desafíos, sino anticiparse a ellos y así brindar soluciones que ayuden a prevenir, tanto los inconvenientes que se presenten en la operación del sistema, como en el día a día de quienes utilizan dichas soluciones tecnológicas”.

Austria ve la importancia de la resiliencia en los VMS desde dos puntos de vista. Primero, como componente de su sistema, pues al ser una solución que entrega fiabilidad se espera que se mantenga operativo a pesar de los pro blemas a los que se vea enfrentado. Segundo la resiliencia como producto, ser una opción que entregue confianza a los usuarios, desde una posición sólida dentro de su mercado, a través de una buena estrategia de producto y comercio.

Finalmente, como lo sugiere el representante de Milestone, las capacidades de análisis inteligente de contenidos y las posibilidades de aplicaciones de IA, deberán ser la ten dencia que sigan los sistemas VMS, ya que es un impulso sustancial a su función primordial, el manejo de video, y una mejor explotación de lo que se puede obtener de esta solución, pues aumenta la eficiencia obtenida y, por lo tanto, justifica plenamente la inversión que pudiera conllevar inicialmente.

De acuerdo con la firma de investigación Technavio “se espera que la cuota de mercado del software de gestión de vídeo aumente en 11 920 millones de USD entre 2021 y 2026, y que el impulso de crecimiento del mercado se acelere a una CAGR del 22,62 %”. Con la característica de que el 41% del crecimiento se originará en América, Europa, África, y la región de Asia-Pacífico.

Asimismo, el informe “Mercado de software de gestión de video por usuario final y geografía: pronóstico y análisis 2022-2026” asegura que dos factores han impulsado particularmente la creciente demanda de VMS. Por un lado, la oferta de videovi gilancia con dispositivos conectados a IoT que per miten análisis en tiempo real y toma de decisiones; por el otro, el surgimiento de las ciudades inteli gentes que demandan estas tecnologías.

Por su parte, Vantage Market Research coincidió casi en la misma cifra, en cuanto a la tasa de creci miento anual compuesto (CAGR) pues proyectó un 22,7%. Pero en términos generales apuntó mayo res valores. Aseguró que este mercado, valorado en 9,8 mil millones de USD en el año 2021, “se proyecta que alcance un valor de 33,4 mil millones de USD para el año 2028”.

La modernidad ha traído varios cambios relevantes en la sociedad y nos ha llevado a que sea más flexible, más voluble, lo que im plica una fragmentación de las vidas exigien do a los individuos a que estén dispuestos a cambiar de tácticas.

por GIGI AGASSINI,Lo anterior dio comienzo con la globalización y se ha acelerado exponencialmente con el uso de la tecnología, la digitalización y el uso de aplicaciones como las redes sociales, las cuales nos dan acceso casi inmediato a lo que ocurre en otras partes del mundo; estos cambios no son ajenos a nuestro día

Estamos dejando de atender cosas importantes porque no las vemos, no las sentimos o simplemente porque confiamos en que no ocurrirá nada.

a día y mucho menos para el profesional de la seguridad.

A finales del 2019 nos enteramos por las redes sociales de un virus que cambió nuestra vida exponencialmente, impactando nuestros hábitos, llevándonos a generar nuevos procesos y a dar mayor importancia a la higiene; acelerando también la digitalización de los negocios y retándonos a innovar en la manera de relacionarnos y de hacer negocios.

Y esto es solo un pequeño ejemplo de los cambios diarios a los que estamos expuestos y para los cuales debemos ajustarnos para dar continuidad a los negocios y como sociedad.

Ciertamente, después de casi 3 años de pandemia (y lo que falte) y dependiendo de las medidas que tengamos según nuestro país, ciudad y corporación, hemos ido retomando actividades: algunas como antes, otras de manera diferen te y otras probablemente las eliminamos de nuestra lista.

Por mencionar algunos de estos cambios en nuestras actividades están:

• Incremento del comercio electrónico.

• Trabajos: algunos híbridos, entre remoto y las oficinas, reduciéndose significativamente los espacios de uso.

• Eventos masivos: algunos lugares con mayor afluencia y otros con mucho menos.

• Aumento significativo de aplicaciones para webinars y reuniones, las cuales llegaron para quedarse.

• Congresos: muchos híbridos para poder llegar a más lugares. Las personas prefieren reuniones dirigidas (de pende el país y la ciudad) con menos personas y más personalizado.

• Educación: varias clases, diplomados, maestrías, espe cializaciones (dependiendo la materia) se movieron a híbridos, para permitir mayor globalización tanto de especialistas como de participantes.

Y la lista puede seguir sobre la cantidad de actividades que en nuestra vida diaria, en los ámbitos personal, familiar, social, laboral, así como en la manera de hacer negocios, se modificaron y siguen en esa transformación.

Con todos estos dinamismos del día a día es fácil descuidar algunas otras áreas que requieren de nuestra atención, precisamente para atender de manera eficiente y gestionar los riesgos que nacen de este mundo dinámico.

Te pregunto amigo lector: dentro de tu día a día y sobre los cambios que están surgiendo para ti y este mundo de nuevos hábitos que aumentaron considerablemente el uso de tecnologías, aplicaciones, tecnologías de la

información, interconexión con otros sistemas, con otros países y más, ¿estás consciente y activo sobre las amenazas que esto conlleva? Y probablemente respon derás un tajante “sí” con un sabor de “obviedad” ante la pregunta expuesta.

Y es que a veces damos por hecho que ciertos procesos o actividades siguen su curso normal, y están bien, porque probablemente hasta hoy no nos ha ocurrido nada, o pro bablemente, no nos hemos dado cuenta (lo que es grave) o tal vez seguimos en la negación de que a nosotros no nos pasa o si nos pasa, será poquito.

El mundo es cada vez más dinámico, tanto que existe una tendencia a la “normalización” de lo que está sucediendo en nuestro alrededor: la violencia, la delincuencia, el cri men organizado, la venta de drogas, los ciberataques, los fraudes, el robo de información, el robo de identidad, las guerras, el robo al transporte, los disparos, los homicidios, los robos, etc.

No debemos ignorar que el mundo físico y el mundo digital hoy son “uno solo” pero se protegen de manera diferen te, y aunque varios estándares convergen en ambos, hay varios que son específicos para cada uno de esos mundos.

Lo cierto es que todo lo anterior nos lleva al hecho de que estamos dejando de atender cosas importantes porque no las vemos, no las sentimos o simplemente porque confiamos en que no ocurrirá nada; la tendencia al ex ceso de confianza en los intangibles crece con el uso de la tecnología, pues no vemos lo que pasa entre todas las conexiones, información compartida y más.

La manera más sencilla de probarlo es comenzando con nuestros hábitos personales; y te pregunto lector, ¿cuántas veces cambias tus contraseñas? ¿Qué tan robustas son? O, ¿eres de las personas que usa la misma contraseña para todo porque es difícil recordarlas todas?

Este es un pequeño ejemplo que nos permitirá medir que tanto ponemos atención a cosas que parecen pequeñas pero que pueden afectarnos de manera significativa, al grado de no permitirnos la continuidad de cualquier ne gocio e incluso la desaparición de este.

Es innegable que la colaboración de muchas áreas es inminente para dar, brindar y garantizar la continuidad del negocio, pero es muy común asentir que “es res ponsabilidad del otro” cuando en un mundo divergente como el actual, que cambia a cada instante y en el que no nos alcanza el tiempo para adaptarnos a la velocidad del cambio, se siguen abriendo huecos más grandes.

Las áreas claves como “tecnologías de la Información, legal y seguridad” se vuelven la piedra angular para garantizar la continuidad de todo negocio. Seguir trabajando en silos lo único que hace es agrandar la posibilidad de un riesgo que pueda ser imposible de recuperarse como un secuestro

de información o una penalización millonaria, todo por no cumplir debidamente las normatividades y estándares según el giro al que nos dediquemos.

Esto es solo un pequeño vistazo sobre los impactos a los que el negocio puede ser sujeto; y es verdad que mucho se habla de ciberseguridad, de cibercrimen y de los di ferentes delitos que crecen rápidamente alrededor del mundo, pero, ¿estamos realmente trabajando con TI para garantizar desde nuestra responsabilidad el cumplimiento de las políticas de ciberseguridad según el framework que rige a la compañía? O, ¿estamos trabajando con TI y Legal para garantizar el manejo adecuando de la privacidad y los datos personales, así como seguridad de la información?

Estas son solo unas pocas preguntas que te dejo en la mesa para que pienses si desde tu responsabilidad (cualquiera que esta sea) estás haciendo lo propio para aportar al cumplimiento normativo, de estándares y de reducir el riesgo para el negocio.

Entonces… ¿cómo te relacionas hoy? Sigues trabajando en silos, en tu cueva o realmente estás haciendo la diferencia colaborando con otras áreas y aportando a garantizar la continuidad real del negocio.

Como mencioné al inicio, estamos en un mundo “líquido” cambiante y dinámico, si hoy no estás tomando decisiones para las nuevas tecnologías como 5G, permíteme decirte que vas a llegar tarde.

¡Hasta la próxima!

* Gigi Agassini, CPP Consultora Internacional de Seguridad GA Advisory gigi.agassini@gmail.com

En esta primera parte compartiremos once de los 22 errores señalados en el listado para esta clase de infraestructuras.

Una empresa integradora de tecnología me llamó en plena cuarentena de Covid19, para que le ayudara a solucionar una situa ción incómoda que tenía con un cliente: no le pagaban el saldo del proyecto comprado, porque a su juicio, le había hecho incurrir en sobrecostos importantes, por no haber planeado adecuadamente.

por ING. GERMÁN

por ING. GERMÁN

No es la primera vez que esto sucede y realmente rebatir los argumentos se con vierte muchas veces en un conflicto largo y tedioso, que al final desgasta tanto la relación comercial que no se logra lo ideal:

tener satisfecho al cliente para que el proceso comercial se repita muchas veces.

En esta ocasión me di cuenta que efectivamente el Integrador había fallado desde el mismo momento en que inició la relación de venta (le dijo que podía iniciar la instalación al otro día). Sus errores (seguramente involuntarios) ocasionaron serios problemas en el proyecto y debo reconocer que el propietario del proyecto tenía toda la razón. Tenía sobrecostos que se atribuían al Integrador, simplemente por falta de planeación.

Esta situación que probablemente a usted le ha pasado, po dría haberse evitado si le diéramos la importancia necesaria a lo que llamamos la “Infraestructura de Comunicaciones” para un sistema de Alta Tecnología. Muchos pueden cono cer la generalidad, pero en la minucia y los detalles es donde encontramos a los verdaderos profesionales y expertos, que sacan adelante proyectos exitosos y rentables.

Para anticiparme a la conclusión, debo decirle que a veces esta infraestructura es mucho más importante que los mismos equipos, la tecnología usada o el software de última generación.

Definamos qué es la infraestructura y veamos algunas fallas importantes, que he tratado de aclarar para que no le ocurran a usted.

La palabra infraestructura proviene del latín infra (“deba jo”) y structus (“construido”). Se utiliza este término para referir a una estructura que -aunque a veces no se ve-, sustenta a otra, actuando como su base.

La infraestructura de comunicaciones es el conjunto de medios técnicos que permiten la correcta instalación y funcionamiento de los sistemas electrónicos durante toda su vida útil. Son los espacios, ducterías y elementos básicos para que los diferentes subsistemas de seguridad, comunica ciones, audio/video y control, puedan tener una operación eficiente y realmente le sirvan al propietario del sitio.

Los que trabajamos en tecnología le damos una impor tancia desmedida a los equipos electrónicos, al software;

pero olvidamos los cables, tubos, bandejas, soportes, accesorios y los espacios necesarios para que todo esto opere de forma satisfactoria. Olvidamos las actividades de mantenimiento y actualización. Desconocemos normas, buenas prácticas y finalmente es allí donde radica el éxito de un sistema o numerosos inconvenientes que hacen poco rentable y desmotivador un sistema.

Creemos falsamente que toda la infraestructura es solo un pequeño porcentaje del costo de la “verdadera” tec nología y entonces solo en el momento de la obra civil e instalación, pensamos en esos detalles que pueden generar sobrecostos, aumento de tiempo, disminución de calidad y desmotivación total del propietario del proyecto, como le pasó a la empresa que me contrató.

El principal error en que incurrimos es el mismo de siempre: NO PLANEAR. Por ejemplo, no diseñar con anticipación toda la solución detallada. Creemos falsamente que como lo “importante” es el hardware y software, con una coti zación de lo que cada empresa vende es suficiente.

Conozco propuestas económicas donde se indica que el precio de cables y canalizaciones es un 10% del total del proyecto. Y ahí comienzan los errores, las improvisaciones y quizás las pérdidas.

Y es que todos sabemos que una deficiencia importante en nuestro gremio es que un gran porcentaje de la fuerza comercial no es profesional; reconozcamos que muchas veces llega a ese trabajo no por méritos, sino porque no consiguió trabajo en lo que deseaba. Por lo tanto, de pla neación técnica, de gerencia de proyectos, de metodología para analizar la factibilidad de un proyecto saben poco.

Entonces por el afán de cerrar una venta, comprometen a la empresa en numerosos errores -que son invisibles-, ante la falta de planeación.

Es una falla compartida entre el arquitecto del proyecto y el in geniero diseñador. Se requiere en proyectos nuevos negociar con el Arquitecto espacios amplios, generosos y suficientes para las redes que vamos a instalar. Teniendo en cuenta las normas de EIA/TIA y recomendaciones como BICSI o locales.

Casi siempre se requiere un espacio más amplio que el que usted cree, y ese es 10 veces más grande que el que el arquitecto considera. Esto es vital para poder desarro llar las redes de comunicaciones en el tiempo de forma ordenada y segura.

Algunos arquitectos están acostumbrados a las redes de telefonía y piensan que con un tubo de ½” pulgada es suficiente. Hay que mostrarles fotos reales de cuartos de control, de cuartos de interconexión y acometidas, de bandejas de la gran cantidad de espacio que se requiere.

Mi sugerencia es enseñar de la forma más didáctica po sible, mostrando casos reales. Cuando de arquitectura se entiende, se convierten en un aliado muy especial y los proyectos fluyen de forma especial.

En proyectos ya construidos, definir con anticipación el acuerdo con arquitectura es aún más importante, porque casi siempre implica obras civiles para readecuar y cambiar el uso de algunas zonas. Esto implica concertar con los propietarios la mejor opción no solo para los cuartos de interconexión y control, sino los ductos verticales entre pisos y ductos horizontales encima de cielo falso. Muchas veces se debe trabajar de noche y en fines de semana, porque el impacto de la obra civil es fuerte en caso que el sitio continúe operando.

Por precio y facilidad de instalación, muchos prefieren las canalizaciones abiertas tipo malla, que se instalan a veces a la vista. Pero estas bandejas de cables son más adecuadas para un ambiente como un centro de datos, controlado, seguro y amplio.

En la vida real, la mayoría de este tipo de elementos van

encima del cielo falso, compartiendo espacio con elemen tos eléctricos, hidráulicos y de aire acondicionado, por lo tanto, se ensucian más de lo normal, hacen que los cables se ensucien, no protegen los conductores contra interferencias electromagnéticas o de radiofrecuencia, no protegen a los conductores de “manos inquietas” que terminan moviendo todo.

Las bandejas correctas son ductos cerrados por encima y por debajo, con tapa tipo click o similar que no dañe los cables (evitar a toda costa tornillos para las tapas), que por un costo un poco mayor (pero poco significativo respeto a la totalidad del proyecto) solucionan lo mencionado.

Muchos problemas de obra consisten en que los tubos o cañerías se sobre utilizan, llenándose de más (la norma recomienda usar solo el 40% de su capacidad, dejando el 60% libre), porque no hubo un adecuado conteo de con ductores y porque no se tiene en cuenta el diámetro real de cada conductor, todo se hace de manera aproximada (como dice un amigo: en escala “1 al ojo”) y esa aproxi mación falla en muchos casos. De igual forma no se hacen las sumas de todos los tubos que recoge la bandeja porta cable. A veces veo extremos que no cumplen la norma por exceso o a veces otros en donde se usa bandeja de 30cm de ancho para llevar 2 cables UTP. En ambos casos no es lo deseable.

Por ejemplo, creer que el 60% que se deja libre un ducto es para expansiones. No lo es. Ese espacio que se deja libre es para poder retirar un conductor sin mayor problema en caso de mantenimiento. Cuando se llena el ducto con conductores, será necesario retirarlos todos para poder quitar uno dañado, entonces a veces es más fácil y eco nómico colocar un nuevo ducto adicional.

Entonces, si usted está planeando una instalación y desea dejar cierto espacio para posibles expansiones a futuro, deberá tener esto dentro de sus cálculos y usar menos del 40% permitido de capacidad máxima.

Otro error común es no hacer cálculos de atenuación de voltaje. Como hoy en día se usa mucho la alimentación a

través del mismo cableado bajo protocolo 802.11acx (lo que llamamos PoE), entonces se nos olvidan las leyes de la electricidad. La ley de Ohm es vital para escoger el calibre del conductor adecuado cuando estamos transmitiendo energía eléctrica ya sea alterna o directa.

En este caso acatar estrictamente las normas eléctricas de la NFPA70 es fundamental. Entonces a veces creemos que se debe usar un cable del tipo A, cuando el que se requería era otro y ese puede ser de un diámetro diferente, lo que ocasiona errores en el diámetro de la tubería y de la bandeja.

Existen otros cálculos que se deben hacer, pero que co rresponden a otras situaciones de especificaciones que no alteran la infraestructura.

Un error que viene ocurriendo en las últimas décadas es creer que no existen más conductores diferentes al cable UTP para uso de Voz y Datos. Este tipo de cable, si bien es económico y se desempeña bien para transmisión de datos, no es el adecuado para otras aplicaciones. Enton ces he visto en proyectos construidos en su totalidad en cable UTP y obviamente para sonido, contactos secos, energía DC e incluso algunas aplicaciones de datos, no es el recomendado.

Cada fabricante de equipos recomienda el uso de un tipo de cable con el que garantiza el funcionamiento esperado. Si usted usa otro tipo de cable, su instalación tendrá más probabilidad de fallas.

En ocasiones, además de las fallas 6 y 7, he visto que no se tiene un conocimiento detallado y exacto de algunos subsistemas. Por ejemplo, cuando se instala un sistema de

Detección de Incendio, y no se tienen en cuenta los con ductores para energía de strobbers, parlantes, teléfonos de emergencia y la señal de audio, además de la señal de datos interna en el loop del circuito que se usa. Entonces muchas veces se coloca un ducto de ¾” que permite el cable del loop y se debe pasar por allí mismo el resto de conductores. Resultado: se incumple la norma y muchas veces se debe quitar ese ducto y reemplazarlo por uno mucho mayor, a veces superior a 1 ¼” y entonces también se deben cambiar las cajas de paso que unen.

Este fue uno de los inconvenientes que la empresa del primer párrafo argumentó, pero no solo por el cambio y desperdicio de material (que asumió el integrador), sino por el tiempo, mano de obra y alteración a otros contratistas.

Poco a poco el gremio de tecnología en Latinoamérica ha entendido que las cosas no se hacen como ellos creen o quieren, sino como debe ser. Y ya casi todo está inventado, por lo tanto, hay normatividad vigente en otros países o recomendaciones de buenas prácticas que con el paso del tiempo se convierten en más importantes que las mismas normas. El problema es que pocas de ellas son de uso obligatorio en nuestras naciones latinas.

He dictado cursos de normatividad a innumerables ingenie ros que se asombran al saber todo lo que ya está escrito y que corresponde exactamente a su rutina diaria, sin ellos tener idea que existía. Solo se dan la importancia, cuando se encuentran con un informe de comisionamiento o in terventoría que menciona el incumplimiento a esa norma. Es muy importante conocer normas y estándares a nivel europeo o norteamericano, pero mucho más importante, interpretarlas bien y cumplirlas a cabalidad en las instala ciones que hacemos.

Ya sé que, debido a nuestra idiosincrasia latina, es muy difícil que -sin exigencia, hagamos las cosas como son. Pero acudo a su buen juicio y sentido de ética profesional. En caso que no haya un servicio de supervisión y comisio namiento, es importante ser autoexigentes para mejorar paso a paso la calidad de nuestras instalaciones.

En los cuartos de Interconexión o en el propio centro de control principal, se requiere organizar la mayor cantidad

de equipos, algunas veces para ser ubicados en racks de 19” de ancho, otras veces para ser ubicados en superficies horizontales o verticales.

En los diseños detallados, que deben hacerse ANTES de comenzar una instalación, deben existir los gráficos de planta con la ubicación de equipos y los gráficos de alzado o corte con el detalle de ubicación de cada equipo sobre pared o rack.

Esto permite conocer el tipo de rack (altura, expresada en unidades de rack U), profundidad en caso de servidores o equipos muy básicos y las características internas del gabinete que protege el rack, como organizadores de ca ble, regletas multi tomas, ventiladores, puertas, costados desmontables, patas niveladoras, orificios de acometidas de conductores, seguridad, entre muchos otros detalles.

También permite conocer con claridad el espacio libre que se deja para una posible expansión o flexibilidad del sistema y obviamente nos indica la cantidad de gabinetes con rack necesarios en ese espacio de interconexión.

No sirve imaginarse que se requieren 2 gabinetes de 42U, cuando al final se requerían 3. Las normas de EIA/TIA son claras y flexibles, apoyando la generosidad de espacios.

Cuando los equipos no vienen para instalación en rack, sino para techo, pared o piso, se debe seguir la guía exac ta del fabricante. No intente ser creativo y recursivo en situaciones en donde el calor o la incomodidad generan mayores problemas. Si se usan las paredes de un cuarto de interconexión o cuarto de control, recuerde verificar por donde están pasando las redes eléctricas o hidráulicas y aléjese de ellas. Y recuerde que las puertas de todos los equipos se deben poder abrir fácilmente sin incomodar a los otros.

Se debe recordar que todos los equipos requieren mante nimiento preventivo y correctivo y por lo tanto es nuestro deber dejar los espacios para abrir, medir, cambiar o ajustar toda la tecnología adquirida. Y aunque le parezca obvio, debo recordar que son humanos los que hacen estos tra bajos, por lo tanto, se deben dejar los espacios mínimos necesarios alrededor de cada equipo, permitiendo abrir las puertas de gabinetes de piso o pared y que el humano debe poder entrar de pie y permanecer de forma cómoda y confortable en ese trabajo que dura más de lo pensado, muchas veces.

El principal espacio de un sistema electrónico suele ser el cuarto de control. Muchas veces es lo único que ve el usuario final, sin darse cuenta de toda la infraestructura necesaria para que todo funcione como se espera, por lo tanto, debemos poner especial atención a su ubicación y condiciones necesarias internas y externas. En otros artícu los de Ventas de Seguridad hemos hablado anteriormente de lo necesario dentro del cuarto de control, entonces si desea más detalle lo invito a que busque ediciones pasadas y pueda aprender un poco más al respecto.

Quiero solamente recordar dos cosas: Ubicación y área. La primera es que debe ser lo más cerca posible al punto tridimensional más central de toda la edificación, con la salvedad que no debería estar en un piso superior al 4, por normatividad de bomberos. Eso implica que el sótano no es el mejor lugar para el cuarto de control. Es húmedo, inseguro, muy expuesto, sucio y casi siempre ubicado en un extremo de la edificación, lo que obliga a cables muy largos y otros muy cortos, generando problemas de sincronismo y latencia que pueden oca sionar problemas.

Sobre el área, les recuerdo que no existe una norma que nos indique cual es el área adecuada, pero debo informarle que eso depende de los servicios que vaya a prestar el cuarto de control al resto de la edificación. Entonces entre más ope radores necesitemos, más área debemos tener, entre más subsistemas involucremos, más área debemos contemplar.

Además les recuerdo que el cuarto de control debe ser seguro en todos los sentidos, amplio, confortable, pro ductivo, debe incluir servicios para los humanos que lo operan como baños, mini cocina, lockers, archivadores, oficina del jefe o supervisor, exclusas de ingreso, espacio para operadores y espacio para equipos, espacio para otros sistemas como aire acondicionado, UPS, bancos de baterías y archivo de repuestos de primera mano, ilumina ción adecuada en zona de equipos, zonas de operadores y en el resto, entre muchos otros aspectos, por lo tanto no cabe en un solo espacio debajo de las escaleras o de la rampa de carros.

La norma habla de entre 400 y 1000 pies cuadrados para instalaciones medianas y de al menos 1500 pies cuadrados para instalaciones grandes. Pero esto es solo un referente, muchas veces se exceden estas áreas. Para instalaciones pequeñas el cuarto de control depende del sitio donde se ubique, pero en todo caso no puede ser inferior a 120 pies cuadrados.

La invitación es entonces a leer nuevamente el error 1 y 2, al inicio de este artículo en donde es imperativo acordar los espacios arquitectónicos antes que cualquier otra cosa.

Nota: En la próxima edición compartiremos los once errores finales relacionados con la infraestructura para redes electrónicas.

* Ing. Germán Alexis Cortés H. gcortes@insetron.com - gcortes@alfil.com.co

Las entidades financieras deben estar a la vanguardia tecnológica y listas para afrontar los retos en un mundo donde lo digital adquiere cada vez mayor relevancia y en el que desafíos como proteger la inte gridad de los datos, combatir las amenazas cibernéticas y ofrecer soluciones seguras y convenientes a los usuarios, son necesidades de primer orden.

En ese sentido, una de las posibilidades que ofrece la tecnología actual es permitir que los sistemas de control de acceso que eran exclusivos para autenticar al personal y

La implementación de un sistema de control de acceso multipropósito cobra mucha más relevancia en el contexto digital actual.

proteger los espacios de los bancos, hoy puedan ser utilizados en funciones más allá de la seguridad, con el objetivo de mejorar los servicios y ofrecer una mejor experiencia tanto para los empledos, como para los clientes.

Con la misma combinación de soluciones como lectores, controladores y credencia les móviles, es posible gestionar el acceso e identificar la presencia de empleados y clientes, obteniendo así una gran canti dad de beneficios.

La implementación de un sistema de con trol de acceso multipropósito cobra mu cha más relevancia en el contexto digital actual, del cual el sistema financiero no es ajeno, trayendo consigo información y datos valiosos para las entidades.

Además, el perfil del cliente está en constante evolución y cada vez adquiere mayor práctica en el uso de aplicativos móviles para hacer de su experiencia una más similar a los canales digitales de frecuente uso.

Al mismo tiempo, como resultado de la pandemia, las sucursales físicas se re dujeron en número o implementaron la modalidad de trabajo híbrido. A manera de ejemplo, Citibank activó como regla esta característica de trabajo, poniendo en práctica tres días por semana de la bores con presencia física dentro de sus oficinas.

Asimismo, las sucursales de algunos bancos están ofreciendo servicios adi cionales como los “Work Café”, en el caso del Banco Santander, o espacios de co-working en general. En perspectiva futura, algunas entidades ya piesan en servicios de estadía por noche para el público millennial, lo que era impensado tan solo algunos años atrás.

El mercado actual está en la capacidad de ofrecer lectores multipropósito, tecnología que— a pesar de ser nativa digital— permite también el uso de cre denciales físicas.

El término “Phygital” hace referencia a la conexión de estos dos entornos: el online y el offline, es decir, combina la experiencia digital de los clientes y empleados con espacios físicos.

El término “Phygital” hace referencia a la conexión de estos dos entornos: el online y el offline, es decir, combina la experiencia digital de los clientes y empleados con espacios físicos.

Esta característica posibilita distintas integraciones con el dispositivo móvil para ser utilizadas por los usuarios y garantizar mayores niveles de segu ridad, por ejemplo, la autenticación para acceder a sucursales fuera del horario bancario y utilizar sus cajeros automáticos.

Gracias a tecnologías como la Beacon que traen algunos lectores de control de acceso, se puede detectar la pre sencia del usuario. Esta característica puede traducirse en muchos benefi cios, no solo para los bancos, quienes ahora pueden saber con exactitud quién está en sus locaciones, sino también para los clientes, quienes pueden agilizar trámites como el check in automático o la asignación de citas.

Los lectores aprovechan las ventajas que ofrece la geolocalización de los dispositivos móviles para advertir la presencia de un usuario dentro de una sucursal, es importante aclarar que el protocolo de reconocimiento se activa solo cuando está cerca del lector, además usa los mismos permisos y requisitos a los que los usuarios se acogen cuando utilizan su ubicación para buscar la sucursal más cercana.

Asimismo, el cliente puede ingresar a las instalaciones físicas sin ser mediado por personal de seguridad —gracias a esta combinación de experiencia— y tiene la oportunidad de gestionar o acceder a nuevos servicios por medio del teléfono móvil de una forma fluida y sin in terrupciones, interactuando a través de su App, la cual se comunica con el sistema de control de acceso y este a su vez está integrado con los

sistemas del banco y sus reglas de negocio.

En el caso de los empleados, esta com binación de tecnología puede usarse para el control de acceso a ciertas áreas del banco, previniendo el ingreso en zonas restringidas. Trae también una

serie de ventajas para las entidades, en cuanto al manejo de sus flujos de traba jo con los empleados y colaboradores, adicional a que pueden organizar mejor los horarios de trabajo y medir la dispo nibilidad de sus espacios a propósito del tema de trabajo híbrido y la disminución de sedes físicas.

Cualquier aumento de la comodidad y experiencia de usuario exige a la vez un aumento de la seguridad, por lo que la biometría está presente en estos nuevos procesos, puesto que es un método confiable para establecer la autenticación de las identidades verdaderas.

Así, los estándares de seguridad con esta tecnología al alcance de todos aumenta al utilizar mínimo dos factores de identificación: PIN, reconocimiento facial, escaneo dac tilar, etc., evitando la suplantación, lo que puede facilitarse con una credencial física al ser prestada a otra persona.

Hoy en día, la mayoría de los teléfonos inteligentes están habilitados biométricamente: una persona puede hacer un escaneo facial y vincular esa imagen para habilitar el desbloqueo del teléfono.

Existen procesos confiables para verificar digitalmente la identidad y la dirección del cliente: el KYC (por sus siglas en inglés, Electronic Know Your Customer). Para anclar la confianza de forma remota, por ejemplo, el usuario sim plemente podría usar su teléfono inteligente para tomar una foto de su identificación emitida por el gobierno y un escaneo facial (selfie).

El software de lectura de documentos comprueba la identificación, mientras que la comparación biométrica compara la selfie con la imagen fotográfica del documento. Los clientes del banco pueden utilizar su rostro para validar la transacción y la identidad y el toque de un dedo para validar la intención de firmar, por ejemplo.

Existen regulaciones legales que protegen la privacidad de los datos de las personas: dichas normativas están enfocadas en la protección de los usuarios de los sistemas financieros y son de estricto cumplimiento.

En ese sentido, el cliente otorga o no el permiso a los bancos en el momento de instalar la aplicación. Según datos del sector, el 90 % de los clientes lo aceptan porque requieren seguridad en el momento en que se efectúa una transacción desde un lugar que no es habitual, etc.

Además, el fabricante nunca interactúa con la información otorgada por los usuarios o clientes, se utiliza un código cambiante para realizar transacciones seguras en los ca nales digitales.

Las normas son claras: por ejemplo, en Estados Unidos, la reciente Ley de privacidad de la información biométrica de Illinois, o BIPA, define el alcance ético y el uso adecuado de esta tecnología, por los que los usuarios pueden tener un parte de tranquilidad.

En Europa, el GDPR que engloba la protección y privacidad de los datos de las personas y el Open Banking , es decir, la apertura de la información, bajo autorización previa del usuario, con otras entidades, para agilizar procesos de préstamos o financiación, entre otros beneficios, y PSD2, regulaciones enfocadas en la protección y seguridad del consumidor en el mercado de pagos, son consideradas los estándares para la privacidad y protección de datos.

Para preservar la confianza del cliente, las instituciones financieras deben estar preparadas para las necesidades futuras, con el fin de combatir las amenazas cibernéticas, proteger la integridad de los datos y al mismo tiempo crear un entorno de trabajo seguro para los empleados y los clientes.

Es así como al implementar esta tecnología que se conec ta con las inversiones que hacen los bancos en cuanto a Inteligencia artificial, Big DATA, IoT y biometría, las áreas de tecnología IT y seguridad ya pueden invertir juntos.

Así garantizan que cada una de las transacciones móviles, en línea y las que se realizan en sucursales físicas, sean confiables, estén al alcance de todos y a la vanguardia con los más altos estándares de seguridad.

* Ricardo Vernizzi, director de desarrollo de negocio de HID Glo bal para el sector financiero.

El Casino de Rosario, ubicado en la zona sur de Rosario, Santa Fe, cuenta con soluciones de protección y de monitoreo de Johnson Controls que incorporan inteligencia artificial.

Desde su apertura, el Casino de Rosario estableció como su prioridad cubrir la se guridad de clientes, personal, visitantes, proveedores y el patrimonio, gracias a esto adelantó un primer proyecto en conjunto con la empresa Instalros, uno de los inte gradores de la marca en Argentina, que incluía la instalación de sistemas de gestión de video, equipos de grabación, cámaras, control de acceso y un sistema de detección de incendios.

Para el año 2019 fue necesario iniciar la actualización de la tecnología preinstalada a

sistemas IP, la meta del Casino de Rosario era tener sus instalaciones protegidas por un sistema de seguridad de vanguardia y con las más altas medidas de ciberseguri dad que permitieran el desempeño de la actividad de forma segura, eficiente y de bajo mantenimiento.

“Para esta nueva fase del proyecto con sultamos a la empresa Instalros, la cual nos presentó la mejor opción a nivel de traspaso, ya que en ningún momento perderíamos la operación diaria de los distintos controles en las áreas de casino y del complejo”, comentó Anibal Bian chini, jefe de monitoreo del Casino de Rosario S.A

Según Pablo Dorigatti, director de la compañía Instalros, fue necesario estu diar y adecuar una solución específica

desde Johnson Controls para casinos de gran magnitud como este. “Generamos desarrollos puntuales que permitieron optimizar todo el sistema con el elevado grado de seguridad que requiere un establecimiento con las dimensiones y cantidad de público que maneja City Center Rosario”.

Por este motivo se instaló la plataforma Victor/VideoEdge, que permitió incor porar los Intellex existentes y realizar de manera progresiva la actualización sin que se viera afectada la operación permanente del casino. Además, estas soluciones cuentan con una muy buena experiencia de desempeño.

La instalación y actualización del sistema sumó soluciones de CCTV con cámaras Illustra PTZ, Illustra mini Domo, Illustra Compacto, equipos Intellex Network client, victor, VideoEdge IP e Hybrido; 22 unidades de Control de accesos C•CURE 9000, iSTAR Pro y 4 unidades de red incluido el software gráfico TSW de Detección de incendios Simplex 4100.

“Generamos desarrollos puntuales que permitieron optimizar todo el sistema con el elevado grado de seguridad que requiere un establecimiento con las dimensiones y cantidad de público que maneja City Center Rosario”

Para Roberto Salas Rozas, Regional Sales Manager de Control de Acceso y Video Soluciones (ACVS) de Johnson Controls para el Sur de Latinoamérica, “es un or gullo escuchar directamente de parte de la gerencia de Casinos Rosario, del alto grado de satisfacción que a lo largo de los años han podido recibir de todas nuestras soluciones de ACVS. Estas se han imple mentado armónicamente, permitiendo integrarlas en diferentes capas y niveles con un funcionamiento continuo 24/7”.

Analíticas de IA y la automatización de funciones, mejoran la capacidad de respuesta

La empresa fabricante explicó que a tra vés de analíticas e inteligencia artificial aplicada, así como la automatización de funciones, se facilita la tarea de los operadores de monitoreo. Al contar con un sistema desarrollado e integrado, se

pueden detectar en tiempo real posibles trampas, fraudes y optimizar el control del dinero en cada sector de la sala. Así, se evitan robos, el pago con billetes falsos y muchos intentos de estafas que suceden a diario en un casino.

“La actualización progresiva de nuestra tecnología a lo largo de estos años, nos ha permitido que hoy en día podamos brindar a nuestros clientes la certeza de estar en un sitio que no solo les brinda todo el confort, sino también la seguridad que se requiere gracias a que contamos con la sala de monitoreo de casino más avanzada de Latinoamérica.” concluye Anibal Bianchini, jefe de monitoreo del Casino de Rosario S.A

Instalros y Johnson Controls confirmaron que en el momento están trabajando en el desarrollo del BMS y automatización del Casino como próximo paso a seguir.

La actualización progresiva de nuestra tecnología a lo largo de estos años, nos ha permitido que hoy en día podamos brindar a nuestros clientes la certeza de estar en un sitio que no solo les brinda todo el confort, sino también la seguridad que se requiere

El 2022 fue un año cargado de eventos que marcaron el regreso definitivo de la presencialidad. Desde ALAS, tuvimos la oportunidad de reencontrarnos con toda nuestra comunidad a lo largo de los países latinoamericanos y en las principales ferias del sector. Así mismo, la virtualidad, que tomó tanto protagonismo durante los años de pandemia siguió siendo vigente como una gran oportunidad de contacto, de negocios y de actualización.

Estando ya en el último trimestre del año, aún quedan algunas actividades que ALAS realizará o será partícipe. A continuación, les contamos lo que se viene para finalizar el año:

Con estas actividades y algunas adicionales específicas de los Comités Nacionales, estaremos cerrando un 2022 lleno de éxitos. Desde ya, la Asociación está trabajando en el armado

gira

oferta

calendario 2023 que traerá

regreso del

con las Mesas de Café,

Durante el marco de la Cumbre Ge rencial ALAS 2022 el pasado jueves 8 de septiembre en Miami, se llevó a cabo la premiación de los Premios ALAS 2022, reconociendo así a los mejores proyectos de seguridad de Latinoamérica por su desarrollo e impacto en la sociedad.

Primer lugar

Durante la convocatoria se recibieron 36 proyectos entre categoría pública y privada de 10 países diferentes de la región los cuales fueron evaluados por 6 jurados, profesionales especialistas y destacados de la industria, que gracias a su conocimiento y experiencia aportaron para elegir a los proyectados más destacados del año.

CERI 911 Ciudad Juárez presentando por Jomtel – México.

En este proyecto, el equipo de Jomtel destaca la implementación de un conjunto de pantallas, que juntas con forman el videowall más grande de México, que servirán para visualizar las más de 900 cámaras instaladas en el municipio, que incluyen las incorporadas en las patrullas de seguridad pública. La restauración comprende tres sistemas de visualización (video wall), conmuta dor 911, plataforma de software CAD (Centro Automático de Despacho), y analíticos de video y videovigilancia.

El proyecto también abarca el reco nocimiento de rostros, vehículos y placas, inteligencia policial, APP móvil de servicios policiales, visualización de

alta resolución, plataforma pública que incluye la cartografía de los municipios: Guadalupe Distrito Bravos, Villa Ahu mada, Praxedis, Palomas, Janos y Casas Grandes, además incluye parametriza ción de cada módulo y submódulo de la plataforma de acuerdo a los procesos y procedimientos establecidos por la dependencia, y capacitación técnica y operativa de cada uno de los módulos.

En total serían 1 mil 108 cámaras que habrán de conformar el Sistema de Videovigilancia, instaladas por el mu nicipio y el estado, aunque a algunas solo se les dio mantenimiento, al ser cámaras viejas instaladas en pasadas administraciones.

Segundo lugar Visibles Migración Colombia presentado por Herta Security – Colombia.

El proyecto Visibles realizado en Mi gración Colombia es una plataforma completa para el registro, control bio métrico y biográfico de los migrantes venezolanos que ingresan a territorio

Colombiano atendiendo el problema del incremento significativo de ingresos irregulares en los últimos años. Para ello se utilizan tecnologías biométricas de reconocimiento facial, dactilar e iris.

Tercer lugar Proyecto de implementación de tecnologías de información y comunica ción (tic’s), presentado por el Cantón Simón Bolívar, Provincia del Guayas – Ecuador.

El proyecto permite reducir la brecha digital en la población del cantón Simón Bolívar, especialmente a nivel rural, op timizar la prestación de varios servicios públicos de competencia municipal, tener información en tiempo real para una mejor respuesta ante catástrofes naturales, ya que además es una he

rramienta que contribuye a fortalecer la gestión del Comité de Operaciones de Emergencias Cantonal (COE) en articu lación con las diferentes dependencias del Estado, que tienen competencias en temas de seguridad, atención de emergencias y catástrofes, en aras de contribuir a la seguridad ciudadana.

Sistema de seguridad integral para el Museo del Banco de México presentado por Engeneering and Design Process – México.

En el proyecto se realizó toda la ingeniería y diseño, así como el suministro e instala ción, de los sistemas de seguridad para el nuevo Museo del Banco de México. Es un museo de numismática, ubicado en 3 pisos del edificio principal del Banco de México, edificio patrimonio ubicado en el centro de CDMX, en el cual se alberga una gran colección de monedas, incluyendo un lingote de oro y bienes de un valor invalua ble, como es el acta del Banco de México.

Esto requirió de mucho trabajo por parte de un equipo multidisciplinario, con múltiples sistemas de seguridad interco nectados, que pudieran asegurar todos los bienes, cumpliendo con los estánda res del Banco de México, junto con los requerimientos de arquitectura y diseño por parte del equipo de Museografía.

+80 cámaras AXIS de distintos modelos, interconectados a un VMS Genetec (Ex tensión de licenciamiento y configuración del mismo, para el interconexión con el VMS central del Banco de México).

+120 sensores de de movimiento con ángulo de detección de 360°, senso res de movimiento dual, detectores volumétricos de interior, contactos magnéticos, protectores de activos, sensores de ruptura de cristal, repetido res inalámbricos, tampers inalámbricos, conectados a una consola de comando

y control marca Honeywell Vindicator

+ Detectores de humo marca Edwards, de distintos tipos, fotoeléctricos, de calor para cuartos de máquinas, así como por láser (tipo photo beams) y por aspiración temprana. Estos último utilizados dada la compleja arquitectura y distribución de las experiencias de numismática en el Museo.

+ Sistema de voceo para alertamiento a través del sistema de detección de humo.

+ 7 torniquetes de última generación marca Dormakaba, para el acceso de vi sitantes del museo a través de un sistema QR (Lectores ZK conectados a paneles de control de acceso Axess TMC), así como vía RFID (Lenel), para los empleados del Banco y proveedores del mismo.

+ 2 arcos detectores de metales marca CEIA

+ 2 túneles de rayos X marca Smith Detection

+ Botones de apertura y pánico para controlar todas las puertas desde pun tos estratégicos, incluyendo 2 botones de cierre general.

+20 Access Points marca Cisco para la interconexión de las distintas experien cias vía WiFi.

+ Red Cisco Enterprise, con redun dancia, en arquitectura CORE-Acceso, con Firewall y controladores de red inalámbrica.

+ 1 SITE principal (MDF) y 5 SITES se cundarios (IDFs) interconectados por fibra óptica con enlaces redundantes.

Segundo lugar Audio evacuación y detección sísmica presentado por DMS Ingeniera –Colombia.

En el Colegio Nueva Granada de Bogo tá, Colombia se implementó un sistema de audio evacuación PA/VA que ayuda a salvar vidas humanas, asegurando una ordenada evacuación de las ins talaciones pues aseguran una difusión acertada de los mensajes de alarma por voz, ya que las personas reaccionan de

mejor manera ante este tipo de estímu los a diferencia de las alarmas sonoras convencionales como lo son las sirenas. Nuestras líneas de productos integran en una sola solución el sistema de alarma por voz, sistema de sonido am biental y perifoneo disminuyendo con siderablemente los costos de inversión.

El proyecto consta en la instalación de la plataforma Security Center de Genetec, que unifica a través de sus módulos VMS: Omnicast un total de 118 cámaras IP de diferentes fabri cantes, Sistema de Control de Acceso Synergis con 38 lectoras. Además de la integración del Sistema de Detección de Incendio a través del protocolo Bacnet, integración de las lectoras Biométricas

de Morpho, redundancia en los servido res de directorios. Últimamente se está agregando un plugin RSA (Restricted Security Area) para la detección y segui miento de las personas que aparezcan en los pasillos que se generan entre los contenedores. Todo administrado en una única interface y con proyección a seguir agregando otros sub sistemas a la plataforma principal.

En la actualidad la organización y tendencia, tanto en el día a día como en el cumplimiento de sus objetivos futuros, de los departamentos de seguridad corpora tivos, se articula con base en las siguientes características:

JOSÉ• El director de seguridad como gestor de riesgos: más allá de lo que la normativa na cional de seguridad privada establece entre sus funciones, el director de seguridad se ha convertido, siguiendo el modelo anglosajón, en un gestor de los diferentes riesgos que pueden afectar a su corporación, aglutinan

Presentamos una serie de tendencias de gestión de la seguridad en grandes corporaciones desde una visión desde España con ámbito internacional.

Figura 1. Fuente: elaboración propia

do las diversas ramas de la seguridad integral. En ese mo delo ideal de organización, que aún no es predominante entre las compañías, seguridad depende de la Alta Direc ción y todas las materias de seguridad dependen de ella.

Ver Figura 1.

• La seguridad como proceso científico: la segu ridad no es un proceso aleatorio, ni una moda como parece darse con frecuencia hoy día en la instalación de sistemas, sino que es un proceso científico basado en la lógica; por eso es necesario un estudio detallado y un análisis de riesgos adecuado antes de implantar cualquier tipo de medidas.

La construcción del modelo debe girar en torno al director de seguridad como profesional reputado y de una alta cua lificación, que debe ejercer un rol absolutamente basado en el liderazgo respecto de su equipo y del departamento que dirige, asumiendo responsabilidades y ejecutando la toma de decisiones.

• Dependencia de la Alta Dirección: el director del departa mento de seguridad debe tener dependencia directa del más alto estamento ejecutivo de la compañía, debido a la criticidad para la empresa de las materias que son competencia de su departamento. El director de seguridad debe ser un elemento recurrente en las acciones de importancia de la compañía, adoptando una posición estratégica dentro de la misma.

• Objetivos del departamento de seguridad en sintonía con los objetivos de la compañía: el departamento de seguridad no debe ser una isla dentro de la organi zación, no puede hacer la guerra por su cuenta ni tener unos objetivos propios diferentes de los de la compañía.

Los objetivos del departamento tienen que estar alineados con los de la corporación, ya que, como cualquier depar tamento de la compañía, sirve a los intereses de esta. Eso pasa por la necesidad imperiosa de conocer el negocio, tanto a nivel de sector como de funcionamiento interno de la propia empresa donde está encuadrado.

• El Departamento de Seguridad como parte de la empresa: seguridad es un departamento más de la em presa y puede aportar valor diferencial a la organización (Modelo ESRM- Enterprise Security Risk management). Los directores de seguridad deben hablar el mismo lenguaje que el resto de los directivos para tener peso en el Comité de Dirección.

• Evolución hacia un sistema de gestión: paso de un modelo mecanicista, que considera a la seguridad como un servicio, producto o persona, hacia un modelo de gestión que considera la seguridad como un proceso estratégico, utilizando una metodología basada en la gestión de la calidad.

• Considerando la seguridad como un objetivo estratégico.

• Utilizando una metodología de gestión adecuada, basada en la gestión de la calidad.

• Gestionando la seguridad como un proceso

• Considerando a la seguridad como un servicio (general, complementario)

• Como un producto (cerradura, barrote, CCTV) ó.

• Como una persona (VS oDS)

Figura 2. Fuente: José Manuel García Diego

• Aprovechamiento de la tecnología: el avance que supone la tecnología permite llegar más lejos y optimizar los recursos, reduciendo presupuestos.

• Big data: Tratamiento del dato como elemento esencial para conocer qué está pasando en tiempo real, y que apoya en la toma de decisiones y ayuda a justificarlas.

En la actualidad, respecto a los servicios de seguridad y lo que apuntábamos anteriormente, se dan las siguientes características:

• Tendencia generalizada a la disminución de servicios armados, excepto donde existe obligación legal y en las infraestructuras críticas.

• Importante disminución de los servicios de vigilancia puros tal y como venían concibiéndose tradicionalmente. Los avances tecnológicos permiten disminuir el elemento humano y, además, financieramente los medios técnicos pueden amortizarse; por tanto, nos encaminamos a un escenario en que se realiza una combinación de la tecno logía con el recurso humano.

• En consonancia con lo anterior se está produciendo una transformación de la vigilancia en supervisión, realizando servicios en remoto y por otro lado dando servicio de respuesta concretas ante incidentes; como vemos hay disminución de los elementos humanos por un lado y una transformación de estos por otro, acompañados del respal do técnico y de las posibilidades que permite la tecnología.

• Importancia de la especialización del director de seguri dad como profesional cualificado y de su liderazgo en la gestión de los especialistas de su equipo como recurso.

• Conforme a las dos premisas anteriores, es imprescindible la adecuada formación en todos los niveles y particular mente en el ámbito tecnológico dentro de la vigilancia y en el ámbito del liderazgo en los directivos de seguridad.

Bajo mi punto de vista, en ese entorno cambiante se dan nuevas amenazas que nos obligan a buscar nuevas solu ciones en materia de seguridad y de su gestión.

Entre las nuevas amenazas podemos señalar:

• Entorno VUCA: hace referencia a los términos en inglés: Volatility, Uncertainty, Complexity and Ambiguity. Volati lidad (volatility). En la realidad actual, sobre todo aplicado al entorno empresarial, es la velocidad a la que se puede producir una gran cantidad de cambio.

• Crisis: en la actualidad y tras la pandemia del Covid se está dando no sólo en el ámbito económico, sino también hay una crisis de valores, un choque cultural importante fruto de la globalización, y una crisis existencial en lo personal que está repercutiendo en el mercado laboral.

• Globalización: como señalábamos, para lo bueno y lo malo la globalización afecta y se globalizan también las amenazas (movimientos migratorios, delincuencia orga nizada transnacional, ciberdelincuencia…).

• Aumento de la delincuencia, como consecuencia de

algunos de los factores señalados antes, que provocan y van a seguir provocando cada vez mayores distur bios sociales.

• Terrorismo Internacional, sigue estando presente, en particular el de etiología yihadista, con algunos pequeños repuntes locales.

• El ciberespacio como nuevo campo de juego para los delincuentes.

Estas nuevas amenazas nos obligan a nuevas soluciones, algunas de las cua les ya hemos señalado, y que podrían resumirse de la siguiente manera:

• Tecnológicas: basadas en aprove char los avances tecnológicos para implementar soluciones que incidan sobre los riesgos y optimicen costes.

• Digitalización: Obtención, recopi lación y tratamiento del dato para la toma de decisiones. Permite conocer la situación en tiempo real y justificar las decisiones adoptadas.

• Normalización: Tendencia a certifi cación bajo estándares. Cada vez es más común el obtener certificaciones en normas internacionales; esto be neficia a la empresa y garantiza un determinado nivel de cumplimiento frente al estándar. Cobra aquí espe cial relevancia la del profesional de la gestión de la seguridad como experto que asesora en temas de consultoría y capaz de auditar competentemente tanto de forma interna como externa en las compañías; interesante figura, además como asesor externo de compañías sin departamento de se guridad o como figura “implant” en departamentos con pocos recursos humanos propios.

• Inteligencia, análisis, prospectiva: Se busca una seguridad predictiva frente a la tradicional seguridad “forense”. Buscamos la anticipación para la me jor gestión de riesgos entendidos de

una forma global y poder contribuir al negocio.

• Seguridad Integral: todo ello bajo el enfoque de la convergencia de las seguridades en una única seguridad, basada en el director de seguridad como figura fundamental que lidera y en el departamento de seguridad

como eje fundamental de la gestión y el cambio, haciendo que la seguridad pase a ser un proceso estratégico para las compañías, bajo estándares y regidos por la eficacia y eficiencia en la consecución de resultados y totalmente alineados con los objetivos empresariales.

Podemos hablar de que el concepto de seguridad, y por ende el de su departamento, está en evolución continua; así, podemos señalar diferentes fases:

• En un primer momento podemos hablar de una seguridad subjetiva, en la que la seguridad es básicamente un producto. Es una seguridad eminentemente disuasoria, con vigilantes armados y predominio de las medidas de seguridad físicas, y muy centrada en una relación exhaustiva de amenazas.

• En un segundo momento, en el que nos encontraría mos en la actualidad de forma mayoritaria, hablamos de una seguridad tecnológica, en la que la seguridad se

constituye como un departamento más. Es una seguridad marcada por la aparición de las TIC; se desarrollan de forma vertiginosa el hardware y el software. Es una se guridad en la que se implementan los sistemas de control de accesos, videograbaciones, etc., y hay abundancia de información; al mismo tiempo la seguridad sigue siendo disuasoria y supervisada desde centros de control.

• El escalón final, al que se debería tender, es aquel com puesto por una seguridad organizativa, en la que la segu ridad se constituye como un proceso. Aquí, la seguridad forma parte de la dirección estratégica, que es siempre lo ideal. La seguridad se gestiona y se establecen objetivos. Aparecen los sistemas de gestión y esa gestión se ejecuta contra estándares. Existen indicadores de seguridad que pueden ser revisables por la alta dirección.

Así pues, hay dos principales enfoques de la seguridad: administrar frente a gestionar. La mera administración no necesita de figuras especializadas, pero no aporta ningún valor a la organización. El ámbito de la gestión, sin embargo, hace referencia a llevar adelante una iniciativa o proyecto, e implica planificar, desarrollar, controlar y actuar.

* José Ignacio Olmos Casado, Jefe de control operativo de seguri dad en Renfe EP

* Para más información, visita el sitio web INISEG. Encontrarás la mejor formación y oportunidades profesionales en el área de la Seguridad Global: www.iniseg.es

Una serie de recomendaciones sobre cómo debe actuar un Inspector de Incendios y cuáles son sus competencias y alcances dentro de esta importante labor.

Uno de los trabajos más importantes que se ejecutan en seguridad contra incendios es la “Inspección de Incendios” de un edificio o instalación. Los sistemas de protección contra incendios no pueden simplemente ser instalados y no volver a ser inspeccionados.

Estas inspecciones pueden ser tediosas y generalmente no son apreciadas, e incluso pueden pasar desapercibidas. Sin embargo, la Inspección de Incendios tiene importantes consecuencias. No sólo para el propietario, sino para el asegurador y principalmente para los que visitan, trabajan o viven en

la instalación siendo inspeccionada. Este trabajo no es siempre fácil y tampoco es glamoroso, pero puede ser crucial, y para el Inspector de Incendios es una labor que está llena de satisfacciones.

Está llena de satisfacciones porque encontrar una deficien cia que puede impactar la seguridad de las personas que usan un edificio, al ser identificada, puede por consecuen cia ser resuelta y así evitar una tragedia o una importante pérdida de dinero, o la eliminación de sitios de trabajo por un incendio.

Calificaciones del Inspector de Incendios – El Inspector tiene que aprender a manejar adecuadamente diversos trabajos. Él o ella es, al mismo tiempo, un detective, un consultor, un vendedor, un profesor y un predicador de las mejores prácticas de la seguridad contra incendios.

La inspección debe impulsar al que recibe la inspección a tomar acciones correctivas para reducir el riesgo de in cendio; debe también estimular la mejora de las actitudes hacia la seguridad contra incendios y debe aportar un informe con hallazgos claros, justos y concisos, que tengan justificación normativa.

Durante la Inspección de Incendios el inspector debe ser profesional y ético, no puede ser grosero o prepotente. Su actuación debe ser concisa y no debería hablar de más. El Inspector tiene también que ser persuasivo, es decir, tiene que identificar el porqué de una violación, cuál es su razonamiento y por qué es importante corregir la violación o incumplimiento. Esto es más efectivo cuando se hace en persona que cuando, días después de la inspección, aparece en el reporte de inspección. Si la violación es descubierta o confirmada más tarde, cuando se escribe el reporte, es una buena idea tener una teleconferencia con el usuario de la inspección, para explicarle los contenidos de las deficiencias en más detalle.

El Inspector no debería dar opiniones y, si no está seguro sobre una deficiencia, debería esperar a que pueda revisar los códigos y las normas aplicables o comentarlos con otros profesionales, antes de dar su opinión. Es decir, el inspector debe buscar no perder su credibilidad.

Durante la inspección, el inspector debería concentrarse en las cosas más importantes y antes de terminar la ins pección, debería dar una entrevista final a las personas responsables que reciben la inspección.

NFPA desarrolló la NFPA 1031, la Norma sobre Calificacio

nes Profesionales para Inspectores de Incendios y Exami nadores de Planos. Para aclarar, el Inspector de Incendios es una persona que inspecciona edificios existentes para detectar riesgos de incendios y garantizar que se cumplan los códigos y las normas de incendios. Por otro lado, el Examinador de Planos es una persona que revisa los planos y los diseños antes de la construcción o durante la remo delación de un edificio para garantizar que se cumplan los códigos y normas de incendios.

NFPA 1031 establece unos Requisitos de Desempeño de Trabajo (RDT) que el Inspector de Incendios debería cumplir. De acuerdo con esta norma, el inspector debe conocer varias normas y códigos de la NFPA, entre los que se encuentran:

• NFPA 1 - el Código de Incendios,

• NFPA101 - el Código de Seguridad Humana,

• NFPA 13 - la Norma sobre Sistemas de Rociadores Au tomáticos,

• NFPA 72 - la Norma sobre Sistemas de Alarma y De tección,

• NFPA 25 - la Norma sobre Inspección, Prueba y Mante nimiento de Sistemas Contra Incendios.