INFO

SECURITY MAGAZINE

JAARGANG 18 - MEI 2019 - WWW.INFOSECURITYMAGAZINE.NL

STOP DE WAPENWEDLOOP IN CYBERSECURITY

VIJF STAPPEN VOOR EEN VEILIGER PRINTERBEHEER

VEILIGE OF FOUTVRIJE PROGRAMMACODE: UTOPIE OF HAALBAAR?

WATERWEGEN ONNODIG LANG KWETSBAAR

CERTIFICERING EN TRAINING

ALS HET GOED IS, IS HET GOED. Maar verbetering zit in een klein hoekje.

Certificeren? Dan moet u voldoen aan de norm. DNV GL toetst u snel en goed. Maar iedereen houdt van opstekers, niet van standjes. Daarom kijken we bij certificering ook naar wat goed gaat en zelfs nog beter kan. Op die gebieden die voor uw bedrijf of organisatie belangrijk zijn. Aandachtspunten waarop u zélf beoordeeld wilt worden. Certificering die net even verder voert. Want verbetering zit in een klein hoekje. U kunt ons bereiken via 010 2922 700 of www.dnvgl.nl

SAFER, SMARTER, GREENER

Stappenplan ISO 27001/NEN 7510 Download kosteloos de whitepaper 'Stappenplan naar informatiebeveiliging' www.dnvgl.nl/whitepapers

EDITORIAL: ROBBERT HOEFFNAGEL

Veilig? Echt niet! COLOFON Infosecurity Magazine is het enige onafhankelijke vakblad in de Benelux dat zich expliciet bezighoudt met informatie beveiliging. Het blad beweegt zich op het snijvlak van technologie en beleid. Vanaf het hekwerk tot in de boardroom. Toezending van Infosecurity Magazine vindt plaats op basis van abonnementen en controlled circulation. Vraag uw abonnement aan via abonnementen@vakbladen.com.

Tegen de tijd dat veel mensen op vakantie gaan, komen veel security-bedrijven steevast met persberichten en blogs die ingaan op de vraag hoe je op reis veilig van internet gebruik kunt maken. Eén van de adviezen die zij dan altijd geven is: maak geen gebruik van public wifi. Want, zo redeneren zij, die zijn niet veilig.

Abonnementen kunnen iedere maand ingaan en worden jaarlijks automatisch verlengd. Opzeggingen, uitsluitend schriftelijk, dienen uiterlijk twee maanden voor het einde van de abonnementsperiode in ons bezit te zijn.

Uitgever Roeland Dobbelaer

Hoofdredacteur Robbert Hoeffnagel +31 (0)6 - 51 28 20 40 r.hoeffnagel@vakbladen.com

Advertentie-exploitatie Jos Raaphorst +31 (0)6 - 34 73 54 24 j.raaphorst@archermedia.nl

Redactie-coördinatie Ab Muilwijk

Abonnementen abonnementen@vakbladen.com +31 (0)88 -22 666 80

Vormgeving Content Innovators, Den Haag

Druk Veldhuis Media B.V., Raalte Niets uit deze uitgave mag op enigerlei wijze worden overgenomen zonder uitdrukkelijke toestemming van de uitgever.

Meer informatie: www.infosecuritymagazine.nl Infosecurity Magazine is een uitgave van

Dat woordje ‘public’ moeten we hierbij natuurlijk breed interpreteren. Het gaat om ieder draadloos netwerk dat wordt aan geboden op bijvoorbeeld vliegvelden en stations en in hotels en resorts.

Anders gezegd: hij wil vraag uitlokken naar secure wifi en daarmee de aanbieders tot actie aan zetten. Een sympathiek idee. Maar daar zit natuur lijk gewoon een commercieel argument achter, zegt u nu ongetwijfeld. Dat zou best kunnen, maar is dat erg? Ik denk het niet. Veel mensen - thuisgebruikers, maar ook zakelijke gebruikers en ik denk zelfs veel IT-mensen - gaan er vanuit dat een volgens de laatste stand van zaken beveiligd draadloos netwerk ook daadwerkelijk secure is. Als dit niet zo is en er staan firma’s op die wél veilige wifi-omgevingen willen creëren, dan vind ik een commercieel argument daarvoor geen enkel probleem.

Gebruik alleen netwerken waarop je moet inloggen, lijkt men daarmee te suggereren. Want die zijn wel veilig. Een simpele test met een pentester laat zien dat dit niet klopt. Het blijkt in de praktijk redelijk eenvoudig om toegang te krijgen tot vrijwel ieder wifi-netwerk - ook de omgevingen die met WPA2 zijn ‘beveiligd’. Dat komt, zo vertelde een product manager van WatchGuard laatst, omdat veilige wifi eigenlijk helemaal niet bestaat.

Twijfels

De industrie richt zich volledig op aspecten als gebruiksgemak en performance, meent hij, en maakt geen werk van daadwerkelijk goede wifi security. Op bedreigingen als rogue access points, evil twin AP’s, neighbour AP’s, rogue clients, ad-hoc networks en verkeerd geconfigureerde access points heeft de industrie misschien wel technische antwoorden, maar men neemt deze maatregelen niet in de product roadmaps op. Of beter gezegd: nog niet.

Trusted Wireless Environment Want deze product manager wil de industrie in beweging krijgen. Dat doet hij op een interessante manier. Hij wil het algemene publiek mobiliseren door een ‘movement’ te beginnen: de Trusted Wireless Environment geheten. Hij vraagt iedereen die veilige wifi belangrijk vindt online een petitie te ondertekenen op www.watchguard.com/ wgrd-solutions/join-the-movement.

Waar ik nu vooral nieuwsgierig naar ben, is de vraag of deze ‘movement’ inderdaad op gang komt. Lukt het de - zeg maar eindgebruikers-community daadwerkelijk om aanbieders zover te krijgen dat zij veilige wifi serieus gaan nemen en de hiervoor genoemde bedreigingen wegnemen? Ik hoop het wel. Maar eerijk gezegd heb ik toch mijn twijfels. Want net als de industrie kijken veel afnemers toch vaak vooral naar prestaties en - we zijn en blijven Nederlanders kosten. Zeer goede veiligheid zou het derde selectiecriterium moeten zijn. En daarbij dient security even zwaar te wegen als kosten en prestaties. Gaat u die petitie ondertekenen? Ik wel. ROBBERT HOEFFNAGEL is hoofdredacteur van Infosecurity Magazine (NL/BE)

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 3

Inhoud

INFOSECURITY MAGAZINE NUMMER 2 - MEI 2019 - JAARGANG 17

06 Veilige of foutvrije programmacode: utopie of haalbaar?

06

Veilige programmacode - bestaat die eigenlijk? Het lijkt een beetje op de vraag of er foutvrije software bestaat. Bij het Nederlands Instituut voor de Software Industrie (NISI) zijn ze van mening dat het maken van software geen exacte wetenschap is. De enorme vrijheidsgraad in het programmeren van code maakt het te complex en lastig om veiligheidsgaranties te geven voor software.

12 Vijf manieren waarop AI en ML kunnen helpen 14 Financiële dienstverlening opnieuw meest aangevallen 16 Stop de wapenwedloop in cybersecurity 20 De noodzaak van een gebalanceerde beveiligingsaanpak 22 Vijf stappen voor een veiliger printerbeheer 24 Trusted Wireless Environment streeft standaard voor wifi-security na De huidige aanpak rond wifi-security werkt niet. Dat is de stellige overtuiging van Ryan Orsi. “Wat hebben we aan een beveiligingsmethode als WPA2 als ik met een eenvoudige pentester in vrijwel ieder ‘beveiligd’ draadloos netwerk binnen kan komen?”

28 Containers: hoe zit het met de security? 30 Brancheorganisatie CompTIA breidt uit naar Nederland 34 ‘Ondernemers beseffen niet dat cybercrime belangrijk bedrijfsrisico is’ Het dreigingslandschap verandert voortdurend, zeker voor ondernemers. G DATA lanceerde daarom onlangs G DATA Business LineUp 14.2 Een gesprek met Jerrel Abdoel, country manager van het bedrijf in Nederland.

12

14

20

36

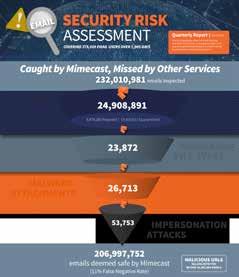

36 ‘Grotere afhankelijkheid van technologie maakt organisaties kwetsbaarder’ 40 Maak in 2019 de beveiligingsexpert productiever 42 Mimecast: steeds meer gevaarlijke URL’s glippen door beveiliging 4 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

38

WATERWEGEN ONNODIG LANG KWETSBAAR

De Algemene Rekenkamer heeft alarm geslagen bij het ministerie van Infrastructuur en Waterstaat omdat de Operationele Technologie (OT) van onze waterwegen niet goed beveiligd is tegen digitale aanvallen. Oudere apparatuur, die draait op oudere software, is onvoldoende bestand tegen moderne dreigingen vanuit cyberspace.

16

26

‘VEEL ZORGEN OVER THIRD-PARTY CYBERRISICO’S’ INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 5

STRATEGIE

Bewapeningswedloop in cybersecurity vraagt om beveiliging aan de bron

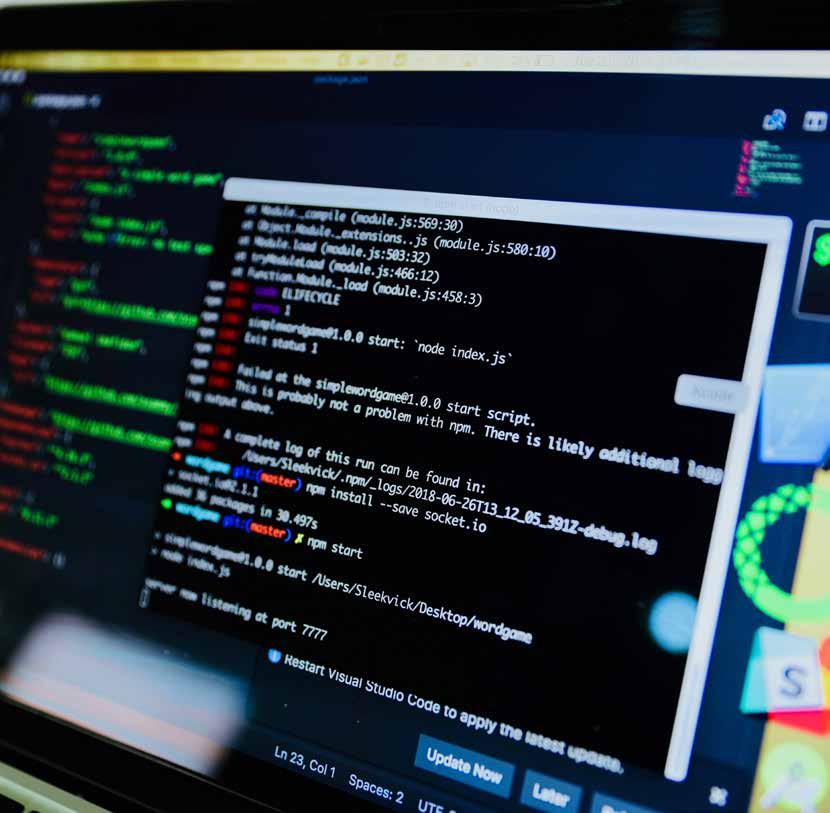

Veilige of foutvrije programmacode:

utopie of haalbaar? Veilige programmacode - bestaat die eigenlijk? Het lijkt een beetje op de vraag of er foutvrije software bestaat. Bij het Nederlands Instituut voor de Software Industrie (NISI) zijn ze van mening dat het maken van software geen exacte wetenschap is. De enorme vrijheidsgraad in het programmeren van code maakt het te complex en lastig om veiligheidsgaranties te geven voor software. Er doen zich altijd omstandigheden voor waar je vooraf geen rekening mee hebt kunnen houden. Programmatuur bevindt zich nooit in een status quo; de code ondergaat continu aanpassing. Inmiddels dreigt de bewapeningswedloop in cybersecurity onbetaalbaar te worden en zijn we gedwongen na te denken over beveiliging aan de bron: de code. Anders gezegd: al bij het ingeven van de eerste regels code moet de focus gericht zijn op beveiliging. 6 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

“Elke ontwikkelaar behoort veiligheid van de code integraal in zijn werk mee te nemen”, aldus dr. Jan Vlietland. Hij is verbonden aan het Nederlands Instituut voor de Software Industrie (NISI), een instelling gehuisvest op het terrein van de Universiteit van Utrecht. NISI biedt een cursusblok aan over ’secure design’ als onderdeel van de omvangrijke leergang cloud software engineering. Vlietland: “Op de architectuur-stack met bovenin de bedrijfsprocessen en onderin de hardware kun je drie verschillende cloud-niveau’s plotten: infrastructure as a service, platform as a service en software as a service. Welke van de niveaus je ook afneemt van de provider, verwacht niet dat het automatisch veilig is. Dat hangt sterk af van wat je precies aanklikt. Kies je bijvoorbeeld als PaaS een Linux-platform, dan krijg je automatisch een reeks voorgeconfigu reerde firewall-poorten.” “Kies je een Apache-webserver, dan moet je de firewall van de web engine zelf configureren. Bij alle software die je gebruikt, moet je de vraag stellen of die wel veilig is. Zo is het bijvoorbeeld van groot belang om bij een invoerveld van een website in een Linux-omgeving na te gaan wat er wordt ingegeven en hierop controleren.” Een prachtige manier om hiermee zelf te experimenteren, noemt Vlietland de ’damn vulnerable web application’. “Op deze Linux-instance krijgt de program meur met een configuratiescherm de mogelijkheid om het security-niveau in te stellen. Is die ’low’, dan kun je via het invoerveld allerlei commando’s aan de Linux-instance doorgeven, waarop je een file met alle gebruikte wachtwoorden kan terugkrijgen. Dit maakt inzichtelijk hoe belangrijk validaties op dit soort invoer velden zijn.”

‘Elke developer behoort veiligheid van de code integraal in zijn werk mee te nemen’

slaan. Een ander voorbeeld is encryptie. In welke laag in de architectuur-stack pas je encryptie toe? Met name bij services in de cloud is het belangrijk om goed te kijken welk verkeer encrypted is en welk verkeer niet. Bij machine naar machine-communicatie zal de ontwikkelaar moeten nagaan hoe de data over de lijn gaat. KPN kan zeggen dat ze voorziet in encryptieboxen, maar die bereiken alleen de onderste lagen in de stack. Alle functionaliteit daarboven is niet versleuteld.”

Individuen bepalen uitrol Linux-kernel Terwijl de softwarecode van Microsoft door het omvangrijke gebruik voor hackers een aantrekkelijk jachtterrein vormt, is deze naar de mening van Vlietland niet per definitie onveiliger dan bijvoorbeeld open source code, zoals Linux. “Het hangt sterk af van de situatie, zoals de ontwikkelaar, het testtraject en wie er allemaal naar de code heeft gekeken. Ik zie Linux een steeds grotere rol spelen in de serverwereld. Ook in de Microsoft Azure-cloud groeit Linux als kool. Ik ben zelf een

actieve participant in de Linuxgemeenschap, maar zie ook dat met die grote verzameling kleine communities met verschillende belangen de uitrol van nieuwe, stabielere productieversies van de kernel een proces is dat sterk afhangt van individuen. Op zich geweldig natuurlijk, maar de vraag is wel wie nu precies verantwoordelijkheid neemt.” Als voorbeeld van een veiligheidsrisico onder Linux komt Vlietland met Heartbleed, de hack in de populaire open source OpenSSL cryptografische software-bibliotheek. Het protocol schreef een controlemethodiek voor met een ‘ping’ vanuit de client naar een server, waar het bericht werd gekopieerd en teruggestuurd. De client kon de lengte van het bericht aangeven met een variabele. Maar binnen deze component had de schrijver van de software niet gecheckt of die variabele wel het daadwerkelijk meegestuurde aantal te kopiëren bytes aangaf. Vlietland heeft de gewraakte - in C ontwikkelde - code bekeken en begrijpt waarom niemand in de open source gemeenschap de kwetsbaarheid eerder had opgemerkt.

“En als we het toch over wachtwoorden hebben”, zo vervolgt Vlietland, ”dan verwijs ik naar het bericht van enige tijd geleden waarin stond dat Facebook de wachtwoorden onbeveiligd en onversleu teld had opgeslagen. Echter, je kan het wachtwoord opslaan na het versleutelen met een algoritme. Die versleuteling voer je ook uit met het ingegeven wachtwoord, waarna je het vergelijkt met het versleutelde wachtwoord in de database. Je hoeft dus wachtwoorden helemaal niet als blanke tekst op te INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 7

Strategie Authenticode op embedded software Nu is het overgrote deel van de gebruikte software bij veel bedrijven niet meer in eigen beheer ontwikkeld. Standaard pakketsoftware geniet al heel lang de voorkeur. Bij softwareselectie is het voor de afnemers in alle geledingen van een onderneming vanwege het gebrek aan kennis over het programmeren van code in eigen huis, heel lastig om de programmatuur te kwalificeren op security. Voor de bestuurlijk administratieve omgeving heeft de Stichting Zeker Online dat wel gedaan voor een reeks financiële applicaties.

Andere opzet compiler voor veilige broncode Hij verwacht ook niet dat partijen die de kernel gebruiken en distribueren, zoals Red Hat, Suse, Mint en Ubuntu, de software uit den treure testen alvorens deze voor productie vrij te geven. Dat is simpelweg niet meer te doen door de schaal waarop de Linux-kernel overal in embedded systemen met een mix van pluriforme componenten is geconfigureerd. Dat varieert van apparaten voor industriële toepassingen of medische applicaties tot aan mediaspelers voor thuisgebruik. Toch hamert Vlietland erop dat overal en altijd in de leveringspijplijn van software de betrokkenen zich committeren aan de veilige code, bijvoorbeeld door met OWASP 10 (Open Web Application Security Project) de kwaliteit en veiligheid te testen, zoals statische en dynamische code-analyses of het afvangen van verkeerde code door bijvoorbeeld een fout XML-bericht naar een API te sturen en te kijken wat er wordt teruggegeven. Er zijn partijen die zich daar wel mee bezighouden. Hij weet te vertellen dat onder Kali Linux er 600 penetratie-tools worden gedistribueerd, die voor de verschillende lagen van het OSI-model pentesten activeren. Daaronder valt ook een ’sniffer’ onder de naam Wireshark voor het loggen en traceren van TCP/ IP-verkeer. Jan Vlietland denkt niet dat het heel sterk inperken van de vrijheden van programmeurs invloed heeft op de

veiligheid van softwarecode. Wie vroeger in assembler programmeerde, had op machineniveau meer instructies tot zijn beschikking dan een C-programmeur of tegenwoordig een Java- of .Net-ontwikkelaar. De productiviteit is met de hogere programmeertalen inmiddels wel sterk toegenomen, omdat standaard aspecten als het opzetten van arrays en pointers goed zijn geregeld. Maar omdat daardoor de gerealiseerde programma code meer complexe systemen aanstuurt, is de software er naar de

Op de fabrieksvloer in de OT-omgeving wil men nog wel eens de eigen plc’s programmeren, maar voor het overgrote deel zijn ook daar buitenstaanders verantwoordelijk voor de bouw, implementatie en technische onder steuning van software voor de ICS/ SCADA-voorzieningen. Bij de meeste productiemachines wordt die software niet apart geladen vanaf een server, maar is die ingebouwd in de hardware. Het is gebruikelijk dat de ontwikkelaar de veiligheid van embedded softwarecode garandeert door middel van een elektronische handtekening of waarborg, een zogeheten private key. Een onafhankelijke, betrouwbare partij

‘In Duitsland vertrouwen veel machinebouwers op het beveiligingsmechanisme van WibuSystems, zeker nu hun producten dankzij Industrie 4.0 onderhevig zijn aan de gevaren van cybercriminaliteit’

mening van de NISI-docent niet veiliger op geworden. “We zijn nu meer afhankelijk van de compilers. Qua opzet zijn die van nature niet gemaakt om per se veilige code te maken. Ik vind het wel een interessante gedachte om vanuit een andere opzet van de compilers programmatuur veiliger te maken. Daarvoor moet je dan wel de hele stack herzien.”

8 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

verbindt de identiteit van de ontwikkelaar aan een goedkeurings verklaring, een certificaat via een public key. Op die manier kan de gebruiker de betrouwbaarheid van de software verifiëren. Zo bevat Windows functionaliteit (Authenticode) om een computergebruiker erop te wijzen dat hij of zij software activeert van onbekende oorsprong, dus niet voorzien van de

certificaatkenmerken. Dit authenticatiemechanisme met certificaten, private keys en public keys wordt door het van oorsprong Duitse Wibu-Systems toegepast bij een als CodeMeter aangeduid platform voor het beveiligen en tevens in licentie uitgeven van software. Wie geld wil verdienen met het leveren van software, wil er zeker van zijn dat degene die deze gebruikt er ook voor betaalt. Met de controle daarop voorkom je niet alleen ongeoorloofd gebruik, maar bescherm je de software ook tegen hacken. Wie de private en public key niet gecombineerd kan overleggen, zoals vastgelegd in bijvoorbeeld een certificaat, komt er eenvoudigweg niet in. Dus al zou je software gratis willen verstrekken, dan is het nog handig om er een licentiebeveiligingsmodel omheen te bouwen, want dan weet je zeker dat ook niemand de code kan misbruiken of stelen. CodeMeter kan onder meer broncode afschermen, door deze onder te brengen in een encrypted omgeving: een container. Die kan bestaan uit een chip, apart geplaatst van CPU en het werkgeheugen, een zogeheten Trusted Platform Module (TPM) of in de vorm van aanvullende hardware, een externe USB-dongle. Via binding met de unieke kenmerken van de betreffende computer

is het laadproces van de uitvoerbare softwarecode alleen op te starten vanuit een dongle, corresponderend met het betreffende computersysteem.

Broncode encrypten via hash-codes Beveiliging aan de bron impliceert dat software-ontwikkelaars met behulp van een CodeMeter-SDK ook hun broncode kunnen beveiligen door het encrypten van vitale delen. Het proces onder scheidt de volgende stappen: • calculatie van de hash-waarden van de originele software code • de ondertekening van de hash-waarde met de private key van de software leverancier • encryptie van de originele software volgens een sleutel, gegenereerd uit de ‘seed value’ (pseudorandom nummergenerator) van de oorspron kelijke software; aanmaken van een geheime sleutel van de leverancier, gecombineerd met parameters geselecteerd door de software uitgever • hechting van het publieke deel van het handtekeningcertificaat aan de versleutelde software. Tussen de diverse lagen vanaf de hardware of bootloader, operating

system, applicatie run-time en de geconfigureerde applicatie vinden er voortdurend controle-checks plaats met ofwel een dongle als extern referentie punt naar de geldige licentiewaarden van de software ofwel een referentie met de recent aangekondigde CodeMeter cloud-variant. In Duitsland vertrouwen veel machine bouwers op het Wibu-Systems beveiligingsmechanisme. Zeker nu hun producten in de stroom van Industrie 4.0 in toenemende mate onderhevig zijn aan de gevaren van cybercriminaliteit. Al veel langer deden deze fabrikanten hun voordeel met deze technologie bij de export van hun producten met afscherming van intellectual property (IP) naar vooral Aziatische afnemers. Ook in Nederland zijn er diverse internationaal opererende bedrijven die op deze manier hun digitaal vastgelegde gedachtegoed beschermen tegen ongeoorloofd kopiëren door partijen in landen, waar ze copyrights zien als het recht om ongeremd te kopiëren. Het blijft raadselachtig waarom ze bij ASML deze of een soortgelijke methode niet hebben toegepast om hun intellectuele eigendomsrechten beter te beschermen tegen diefstal.

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 9

Strategie

Het Outsystems-platform omvat een voortdurend aangroeiende lijst van cyberrisico’s en controlemechanismen op de beveiliging daartegen Low-code elimineert foute code “Veiligheid wordt vaak door ontwikkelaars ‘vergeten’, aangezien ze veel meer met de functionaliteit van de op te leveren applicaties bezig zijn”, aldus Robert-Jan de Roos, directeur marketing & business development bij Phact. Deze in Venray gevestigde IT-dienstverlener richt zich vooral op de logistieke bedrijfstak. Daarbij bedienen de systeembouwers van Phact zich veelvuldige van het populaire low-code platform van Outsystems. “Doordat binnen OutSystems security volledig is geïntegreerd, wordt voorkomen dat er mogelijke lekken ontstaan, zegt De Roos. ”Maar dit neemt niet weg dat onze ontwikkelaars nog steeds over security moeten nadenken. Met de standaard in het platform aanwezige integratie vermijden we de eerste risico’s. Dankzij het ontwikkelen in OutSystems leveren we ook code die vrij is van fouten. Een van de mogelijke ingangen voor hackers zijn ontwikkelfouten die makkelijk ’op straat’ komen te liggen. Het platform dwingt de ontwikkelaar om code te generen zonder fouten. Foute code laat zich gewoonweg niet publiceren.” Low-code platformen als Outsystems en Mendix bieden de middelen om heel snel applicaties te maken zonder echt te coderen. Anders dan bij het gebruik van een traditionele programmeertaal volstaat een visuele ontwikkelings aanpak voor het in elkaar zetten van een toepassing, ook wel aangeduid als Rapid Application Development (RAD). De ontwikkelaar selecteert de benodigde functionele componenten uit een bibliotheek en sleept ze naar een visueel weergegeven workflow. Daarmee leent de methode zich bij uitstek voor appontwikkeling door een grotere groep mensen dan alleen programmeurs. Met

een grondige kennis van de te automatiseren materie moet dat lukken. In het algemeen komen toepassingen sneller en een stuk efficiënter tot stand. Omdat ook niet professionele applicatiebouwers bedrijfskritische systemen kunnen opleveren, hebben de Portugese bedenkers van OutSystems security tot uitgangspunt van hun geesteskind gemaakt. Het platform omvat een voortdurend aangroeiende lijst van cyberrisico’s en controle mechanismen op de beveiliging daartegen. De makers van het low-code platform claimen dat hun ingebouwde voorzieningen bescherming bieden tegen de OWASP 10 van ’Most Critical Web Application Security Risks’, en de OWASP 10 van mobiele bedreigingen. En dat is niet gering als je beseft dat 48 procent van de ontwikkelaars het belang van security inziet, maar onvoldoende tijd heeft om er aandacht aan te schenken (cijfers uit het 2018 DevSecOps-rapport). Forrester boezemt nog meer angst in met de voorspelling dat belangrijke merknamen op de wereldmarkt in 2019 naar schatting 25 procent van hun waarde gaan verliezen als gevolg van cyberaanvallen.

Code herstellen met DevSecOps Met de vermelding van het DevSecOpsrapport komen we terecht bij een ander fenomeen dat inmiddels een stempel drukt op de ontwikkeling van softwarecode. DevOps (Development and Operations) is het maken van software en het gelijktijdig testen daarvan in de conceptuele fase, zodat daarna via een iteratief proces aan de hand van functionele prioriteit direct de operationele oplevering plaatsvindt. Volgens Andre Sibov, country manager van het Benelux-kantoor van Eficode, kwam door het ontwikkelen van softwarecode via een infrastructurele

10 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

agile werkwijze security veel eerder bovendrijven dan bij de oude watervalmethode, toegepast in een omgeving met organisatorische silo’s. “Tussen de fase van code-ontwikkeling en het operationeel in gebruik nemen zit geen barrière meer. DevSecOps is een holistische benadering van een gedachtengoed waarbinnen security het fundament vormt voor alle vormen van software engineering”, zegt Sibov. De Finse DevOps-specialisten van Eficode voorzien in een product dat luistert naar de naam ROOT. Dit is een raamwerk van tools voor de automatische leveringspijplijn van software. Die elimineert zoveel mogelijk de fouten van de manuele ontwikkel methode door het automatisch genereren, testen en uitrollen van programmacode. Andere automatische functies binnen ROOT richten zich op statische code-analyse, afhankelijkheid scans (JFrog Xray of Sonatype NexusIQ) en infrastructuur als code. Volgens de specialisten van Eficode leert de praktijk dat DevSecOps werkt. Zij citeren daarbij een observatie van CSO Magazine uit 2018. Zij geven aan dat een gemiddelde afnemer van tools voor softwareontwikkeling ongeveer 174 dagen nodig heeft om een zwakke plek te repareren in reeds operationele code. Dat gebeurt dan met behulp van dynamische analyse-gereedschap. Bij die organisaties waar DevSecOps was geïmplementeerd nam de reparatie maar 92 dagen in beslag. In sommige gevallen duurde zonder DevSecOps het herstelwerk niet meer dan 10 dagen, maar dan betrof het slechts 15% van alle uiteindelijk te repareren zwakheden. Ook hier scoorden de DevSecOps-adepten beter, door binnen dezelfde 10 dagen maar liefst 53 procent van de risicodragende plekken in de code op te sporen en te versterken. FRANS VAN DER GEEST is journalist

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 11

STRATEGIE

Grote kansen bij fraudebestrijding

Vijf manieren waarop AI en ML kunnen helpen

Het zijn vandaag twee van de populairste begrippen: artificiële intelligentie (AI) en machine learning. Dat is niet verwonderlijk: beide concepten zorgen immers voor een omwenteling in zowat alle bedrijfstakken en disciplines. Ze helpen bedrijven om interne processen te stroomlijnen en zo efficiënter te werken, kunnen enorme hoeveelheden data analyseren om tot een intelligente beslissing te komen en creëren nieuwe, innovatieve diensten om de klantenervaring te verbeteren. Een van de sectoren waarin AI en machine learning in het bijzonder een grote impact hebben, is de financiële dienstverlening. Dit geldt vooral voor de fraudebestrijding: die groeit voortdurend, aangezien criminelen steeds nieuwe manieren vinden om toegang te krijgen tot gebruikersaccounts. Een voorbeeld: een van de meest hachelijke fraudetypes is account takeover. Dat is een vorm van identiteits diefstal waarbij een cybercrimineel illegaal toegang krijgt tot het bankaccount van een slachtoffer met 12 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

behulp van bots. Het aantal fraudegevallen verdrievoudigde de voorbije twaalf maanden en de verliezen liepen op tot meer dan vijf miljard dollar. Maar hoe kunnen AI en machine learning helpen om deze groeiende fraude tegen te gaan? We zetten vijf manieren op een rijtje.

1. Accurate data-analyse Een van de belangrijkste kenmerken van de algoritmes van machine learning is, dat ze grote

hoeveelheden transactiegegevens kunnen verwerken en met grote accuraatheid in realtime verdachte transacties kunnen signaleren. Deze op risico’s gebaseerde analytische aanpak herkent complexe patronen die moeilijk te detecteren zijn voor analisten. Dankzij de technologie kunnen banken en financiële instellingen meer fraude vaststellen, wat hen operationeel efficiënter maakt. De algoritmes houden rekening met verschillende factoren, zoals de locatie van de gebruiker, het toestel dat hij gebruikt en andere contextuele data die samen een gedetailleerd beeld geven van elke transactie. Deze aanpak verbetert de realtime beslissingen en beschermt gebruikers tegen fraude, zonder te raken aan de gebruikers ervaring. Deze trend zal zich verder doorzetten in de komende jaren. Dankzij sterke technologische ontwikkelingen zullen bedrijven steeds meer op de algoritmes van machine learning rekenen, om te bepalen of transacties al dan niet verdacht zijn.

2. Meer ademruimte voor fraudeanalisten Door de snelle opmars van nieuwe cyberbedreigingen en de grote hoeveelheden data die geanalyseerd moeten worden, heeft de fraudeanalist een schier onmogelijke taak om alles wat verdacht lijkt te gaan bepalen. Financiële instellingen moeten dus een innovatieve aanpak voorzien, waarbij ze snel een analyse kunnen maken van de crosschannelgegevens en zo de fraude in realtime kunnen tegengaan. Met AI wordt die data-analyse uitgevoerd in milliseconden. De ingewikkelde patronen worden snel en efficiënt gedetecteerd, terwijl het voor een analist veel moeilijker is om die te herkennen. AI vermindert het manuele werk dat nodig is om alle transacties te monitoren, omdat er minder cases moeten worden nagekeken door een fraudeanalist. Zo zal de kwaliteit en de efficiëntie van hun werk toenemen en zal de werklast wat verminderen. Zo kunnen ze zich concentreren op die gevallen die wél hun aandacht verdienen, zoals wanneer het risico het hoogst is. Dat drukt de kosten van de fraudebestrijding en verhoogt de efficiëntiegraad.

‘Machine learning zorgt dat organisaties data met context kunnen analyseren over verschillende toestellen, applications en transacties heen’ 3. Minder vals-positieven

5. Voldoen aan de regelgeving

De term ‘vals-positief’ wordt vaak geassocieerd met de strijd tegen fraude. Het geeft aan dat het voor banken nog steeds een grote uitdaging is om het aantal vals-positieven te beperken, wat moet leiden tot besparing van tijd en geld, en tot minder gefrustreerde gebruikers.

Fraudebestrijding die gebaseerd is op manueel gedefinieerde regels en principes, kunnen niet meer mee in het huidige ecosysteem van digitaal bankieren. Om vooruit te blijven, moeten financiële instellingen naar een systeem voor fraudebestrijding dat kan rekenen op AI, en de supervised en unsupervised machine learning.

AI en machine learning spelen hierbij een belangrijke rol. Omdat ze in staat zijn om grote volumes data te analyseren en verbanden te leggen tussen eenheden en fraudepatronen - waaronder ook ongekende fraudescenario’s - kan de aanwezigheid van vals-positieven drastisch verminderd worden. Dat betekent dat er minder gebruikers abusievelijk worden geweigerd door een vermoeden van fraude. Daardoor zullen medewerkers minder tijd en werk nodig hebben om de gesignaleerde transacties te onderzoeken.

4. Een effectieve fraudedetectie Zoals al eerder vermeld, kunnen de algoritmes van machine learning patro nen herkennen in grote hoeveelheden gestructureerde en ongestructureerde data. De technologie is dus aanzienlijk beter dan mensen om nieuwe fraude aanvallen te identificeren.

Machine learning zorgt dat organisaties data met context kunnen analyseren over verschillende toestellen, applicaties en transacties heen. Bovendien vraagt het weinig manuele input. Dat betekent dat principes en regels voortdurend aangepast kunnen worden, wat essentieel is om aan de regelgeving te blijven beantwoorden doorheen de tijd. Dit kan de banken veel tijd besparen, en vermindert ook de kans op boetes. Uiteindelijk is het belangrijk om te onthouden dat deze verschillende elementen niet los van elkaar bekeken mogen worden. Het zijn allemaal belangrijke stukken van de grote puzzel om fraude tegen te gaan. Samen vormen ze het geheel dat de bankindustrie en zijn klanten beschermt tegen het grote probleem van financiële fraude waar de sector mee kampt.

De technologie kan piekverkeer vanuit ongewone bronnen voorspellen, of een gedetailleerd profiel van een gebruiker opstellen en anomalieën detecteren nog voor ze zich volledig ontwikkelen. Dat wil dus zeggen dat een efficiëntere detectie van aanvallen een van de bepalende voordelen is van AI en machine learning. En aangezien deze tools steeds doortastender worden, zal het voordeel voor de banken en financiële instellingen exponentieel toenemen.

TIM BEDARD is Director Security Product Marketing bij OneSpan

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 13

ONDERZOEK

NTT Security:

‘Financiële dienstverlening

opnieuw meest aangevallen’ Securitybedrijf NTT Security publiceerde onlangs de 2019-editie van zijn Global Threat Intelligence Report (GTIR). Daaruit blijkt dat de financiële wereld in de EMEA-regio de meest aangevallen sector is. Deze branche is goed voor dertig procent van alle aanvallen, wereldwijd is dat zeventien procent. Vorig jaar stond de zakelijke dienstverlening - met twintig procent van alle aanvallen - nog op nummer 1 als meest aangevallen sector.

NTT Security baseert zijn bevindingen op data uit biljoenen logs en miljarden aanvallen. Voor het GTIR zijn trends in dreigingen geanalyseerd op basis van logs, gebeurtenissen, aanvallen, incidenten en kwetsbaarheden. Deze data was afkomstig van bedrijven die onder de vlag van NTT Group opereren. Ook voor de 2019-editie analyseerde NTT Security aanvallen tegen achttien sectoren en deelt het zijn observaties van de uitdagingen waar organisaties over de hele wereld mee te maken hebben. 14 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

Top vier De financiële wereld voert dus de lijst aan van meest aangevallen sectoren in de EMEA-regio en wordt gevolgd door de zakelijke dienstverlening (24 procent), technologie (17 procent) en productie (9 procent). Deze top vier is grotendeels tot stand gekomen door aanvallen op webapplicaties. Die zijn namelijk goed voor 43 procent van de kwaadaardige activiteit tegen deze sectoren. Wereldwijd ligt dat gemiddelde op 32 procent.

De financiële wereld in de EMEA-regio zag een aanzienlijke toename van het aantal webaanvallen. Dat verdubbelde vorig jaar namelijk bijna, van 22 procent naar 43 procent. Daarmee is de sector steeds kwetsbaarder voor cyberaan vallen. De productiesector kende eveneens een enorme groei qua web aanvallen (van 9 procent naar 42 procent). En dat terwijl de algehele hoeveelheid aanvallen in de EMEA-regio juist afnam.

Doelgerichte aanvallen Kai Grunwitz, SVP van NTT Security EMEA: “De financiële wereld staat wederom op de eerste plaats als het gaat om doelgerichte aanvallen. Dat móét wel genoeg bewijs zijn om directies ervan te overtuigen dat investeringen in cybersecurity geen overbodige luxe zijn. Helaas nemen veel financiële organisa ties security niet mee in hun digitale transformatie. Hoewel legacy-methoden en -tools nog altijd een redelijk effectieve basis bieden voor beperking, worden er continu nieuwe aanvals methoden ontwikkeld. Verantwoordelijken voor security moeten ervoor zorgen, dat de basis effectief blijft. Maar als ze écht waarde willen bieden, moeten ze ook naar innovatieve oplossingen kijken.” Grunwitz: “Van de meest voorkomende activiteiten in de EMEA-regio in het afgelopen jaar had een deel te maken met aanvallen op webapplicaties. En dat is geen verrassing. Deze aanvallen maken vaak gebruik van een bloot gelegde, ongepatchte kwetsbaarheid of een verkeerd geconfigureerd systeem en zijn gericht op organisaties met grote hoeveelheden gevoelige data. De gevolgen kunnen rampzalig zijn. Denk maar aan het gebruik van deze data voor financieel gewin, voor het verbeteren van de concurrentiepositie of voor bedrijfs

‘Deze aanvallen maken vaak gebruik van een ongepatchte kwetsbaarheid of een verkeerd geconfigureerd systeem’

spionage. Ons rapport benadrukt nog eens het feit dat kritische kwets baarheden - zowel oud als nieuw - in klantomgevingen zo snel mogelijk gepatcht moeten worden. Vooral gezien het feit dat IT steeds meer samenvalt met operationele technologie.”

Daling In het GTIR is ook te lezen dat het aantal aanvallen vanuit China tegen alle doelwitten in de EMEA-regio daalde van bijna 40 procent tot 13 procent. 16 procent van de aanvallen kwam vanuit de Verenigde Staten. Dit betekent echter niet dat de daadwerkelijke aanvaller veranderd is - alleen de bron van de aanvallen veranderde. Opvallend is dat de vijf meest aangevallen sectoren in de EMEA-regio meer aanvallen vanuit de regio zelf (75 procent) zagen dan vanuit elk ander gebied. Dit bevestigt de algemene opvatting dat aanvallers geneigd zijn gebruik te maken van aanvalsbronnen vlakbij hun doelwitten. Fumitaka Takeuchi, Security Evangelist, Vice President, Managed Security Service Taskforce, Corporate Planning bij NTT Communications: “Veel organisaties bevinden zich nu in een situatie waarin ze ofwel een oplossing kopen voor een probleem dat er niet is, ofwel een oplossing kopen die meer kost dan het eventuele verlies waartegen ze dan beschermd zijn. Ons advies voor

‘Veel organisaties bevinden zich nu in een situatie waarin ze ofwel een oplossing kopen voor een probleem dat er niet is, ofwel een oplossing kopen die meer kost dan het eventuele verlies waartegen ze dan beschermd zijn’

organisaties - in welke sector ze ook actief zijn - is om vast te houden aan bestaande relaties met experts die ze vertrouwen en om in de gaten te houden of ze zich wel voldoende ontwikkelen op cybersecuritygebied. Maar allereerst is het essentieel om te weten waar zich de grootste risico’s voordoen en op basis daarvan oplossingen ontwikkelen.”

In ontwikkeling Stefaan Hinderyckx, Senior Director Security Europe van Dimension Data: “Het GTIR van dit jaar toont duidelijk aan dat cybersecurityaanvallen voortdurend in ontwikkeling zijn. Het aantal aanvallen neemt niet altijd toe, maar er komen ontegenzeggelijk wel steeds nieuwe dreigingen bij. In 2018 werd er zelfs een recordaantal nieuwe kwetsbaarheden vastgesteld. NTT Group werkt al vijftien jaar samen met onze klanten om hen te helpen zich te verdedigen tegen het veranderende dreigingenlandschap, dat steeds complexer wordt. Inzicht in dreigingen helpt onze klanten potentiële risico’s in de digitale wereld te voorspellen en te verkleinen.” Dieter Loewe, Managing Director Sales and Markets van NTT DATA voor de EMEA-regio: “Uit het GTIR blijkt dat de verscheidenheid aan aanvallen niet zo breed is als het lijkt, hoewel de Verenigde Staten en China vaak worden aangewezen als de meest voorkomende aanvalsbronnen. Sectoren die vaak worden aangevallen, zoals de financiële dienstverlening, beschermen hun bedrijf tegen deze gewiekste cybercriminelen. Daarbij is een volledig beveiligde infrastructuur - van endpoint tot core van het grootste belang, zodat managers zich weer kunnen richten op de dagelijkse werkzaamheden.” VAN DE REDACTIE

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 15

KEYNOTE

Duurzame digitale economie heeft baat bij aanpak via publiek private samenwerking

Stop de wapenwedloop in cybersecurity De investeringen in cybersecurity lopen op en blijken daardoor steeds lastiger financieel te verantwoorden. De zegeningen van de digitale transformatie dreigen ten onder te gaan. Zitten we in een ratrace of gaan we ooit de oorlog winnen van de cybercriminelen? Heliview organiseerde onlangs een inspirerende dag in het Congrescentrum 1931 in Den Bosch, waar gerenommeerde deskundigen uit verschillende disciplines ons anders naar IT & Information Security lieten kijken. 16 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

“We zitten inderdaad in een soort van wapenwedloop, waarvan we ons moeten afvragen of we die financieel wel kunnen veroorloven”, aldus Ad Krikke, Chief Information Security Officer (CISO) bij Koninklijke DSM. “Onze primaire reactie op de cyberdreiging is gevoed door angst. Misschien moeten we voor een passend antwoord eens kijken naar andere sectoren en ontwikkelingen in het verleden.” Als voorbeeld noemt hij de Berlijnse muur. Die kwam nadat een prikkeldraadversperring de vlucht van mensen uit Oost-Duitsland naar het Westen niet kon verhinderen.

Berlijnse muur-scenario Krikke weet te vertellen dat er van de muur zes verschillende versies zijn geweest. Telkens als deze was verhoogd, bleek toch iemand in staat eroverheen te klimmen. Op den duur begon men de zinloosheid van deze grensbewaking in te zien. De politieke ontspanning tussen oost en west deed de rest: Duitsland verenigde zich, er was geen muur meer nodig. In de strijd tegen cybercrimi naliteit wil de DSM-functionaris voorkomen dat we blijven steken in het muur-scenario. Hij pleit voor minder angst en meer samenwerken. Krikke ontvouwde zijn visie in een boek, getiteld ‘Een Duurzame Digitale Economie’. In voor iedereen herkenbare voorbeelden schrijft hij hoe we de angst achter ons kunnen laten. We innoveren en daarmee pakken we de echte problemen aan. Het resultaat: we hoeven minder te beveiligen. We bouwen bruggen in plaats van muren. Getuigt dat niet van wensdenken zonder realiteitszin? Krikke: “Natuurlijk moeten we op korte termijn ons volop inspannen in het beveiligen van onze OT- en IT-voorzieningen. Maar daar kunnen we niet mee blijven doorgaan wanneer de uitgavetrend zich voortzet. Vijf jaar

Ad Krikke: “Het hoeft niet heel veel tijd te kosten om een redelijke set van beveiligingseisen samen te stellen.”

geleden sprak ik met collega’s van andere ondernemingen en schatten wij de kosten voor informatiebeveiliging op 3% van het totale IT-budget. Enkele jaren later bleken deze te zijn gestegen naar 5 tot 7% en nu hoor ik percentages van 15 en 16%.”

Analogie met autogordel Vanuit een positieve instelling zoekt de DSM CISO de oplossing in de publiek private samenwerking. Wat een bedrijf individueel niet voor elkaar krijgt, lukt wel wanneer overheid en bedrijfsleven een gezamenlijk belang nastreven. Voor een beveiligde IT-infrastructuur laten zich minimale eisen formuleren waaraan hardware, software en diensten moeten voldoen alvorens ze op de markt worden gebracht. Hij maakt een analogie met de veiligheidsgordel in auto’s. “Die gordel is ooit bedacht door de autofabrikanten, maar verplicht gesteld door de overheid mede op basis van rapporten van verzekeraars. Alle belanghebbenden zagen het aantal auto-ongelukken toenemen en dat de schade vaak veel hoger uitviel door het lichamelijk letsel bij de inzittenden. Ze sloegen de handen ineen en stelden met elkaar een norm. Zou je toen als individuele automobilist apart gordels bij je garage hebben besteld, dan was je duur uit geweest. Tegenwoordig is het een standaardvoorziening voor alle auto’s. Niemand vraagt hoeveel ze kosten en wie ervoor betaalt. Als nu de IT-securityman binnen een bedrijf maatregelen voorstelt, volgt direct de vraag wie voor de kosten opdraait. Mijn reactie luidt dan: jij vraagt toch ook niet wie jouw autogordels betaalt”, aldus Krikke.

Gelijk speelveld zonder weerstand Met die eis van autogordels ontstond volgens hem een gelijk speelveld voor de autofabrikanten. “Niemand kon ze weglaten en daaruit kostenvoordelen halen. Je haalt dus met die gemeen schappelijke normstelling voor cybersecurity ook de weerstand en belangenverstrengeling weg.” Cybercriminaliteit is grensover schrijdend. De regelgeving kan zich dus

niet beperken tot Nederland. “Klopt, ik ben dus ook blij met de berichten dat we op Europees niveau willen komen tot beveiligingsstandaarden voor bijvoorbeeld IoT-apparaten.” Is de kans niet groot dat deze initiatieven gaan ontaarden in jarenlang oeverloos overleg? “Het hoeft niet heel veel tijd te kosten om een redelijke set van beveiligingseisen samen te stellen. We hebben met Notpetya al een securityramp gehad met een wereldwijde schadepost van tien miljard euro. Daarna zijn toch veel bedrijven in beweging gekomen. Echter, we moeten waken voor kortetermijnmaatregelen en toenemende regeldruk. Zonder echt effectief te zijn, maken we de zaken alleen maar complexer en duurder. Gerichte wetgeving, tot stand gebracht via publiek-private samenwerking, draagt pas echt bij aan een verduurzaming van de digitale economie.”

’Just’ cultuur zonder claims We moeten volgens Krikke beseffen dat de relatief jonge IT-sector een nog onvolwassen deel van onze economie vormt. Hij verwijst in dat verband naar de zogeheten ‘just’ cultuur zoals die inmiddels is geïmplementeerd in de luchtvaart en de medische wereld. Het was lange tijd in die sectoren gebruike lijk om calamiteiten onder het tapijt te vegen uit angst voor claims. De ‘just’ cultuur bood de mogelijkheid voor het geven van openheid van zaken zonder dat daar direct enorme financiële consequenties aan vast zaten. Iedereen wordt geïnformeerd over hetgeen er fout is gegaan en is daardoor in de gelegen heid passende maatregelen te treffen. Pas nadat een soortgelijk incident zich weer voordoet, kan een organisatie aansprakelijk worden gesteld als ze niets met die informatie hebben gedaan. Zo’n aanpak, gebaseerd op publiek-private samenwerking, getuigt van volwassen heid en is bovendien stimulerend voor de sector. “Als we ook in de IT dit soort stappen maken, dan kunnen we het aantal en de impact van cyberincidenten verlagen”, verwacht Ad Krikke. FRED FRANSSEN is journalist

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 17

Keynote

‘We innoveren en daarmee pakken we de echte problemen aan. Het resultaat: we hoeven minder te beveiligen. We bouwen bruggen in plaats van muren’

18 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

SOMM EN SOC

Nieuwe serie blogs:

De noodzaak van een

gebalanceerde beveiligingsaanpak Overal in de wereld staan organisaties voor de uitdaging om hun data en applicaties te beschermen tegen steeds geavanceerdere cyberaanvallen. Traditionele benaderingen zijn niet langer afdoende. In een serie blogs beschrijven we hoe een organisatie met het Security Operations Maturity Model (SOMM) een effectief en efficiënt Security Operations Center (SOC) inricht.

In 2018 ondervroeg de CyberEdge Group 1.200 security-professionals van over de hele wereld, werkzaam bij bedrijven met meer dan 500 medewerkers. Maar liefst 77 procent van de bedrijven had de twaalf maanden voorafgaand aan het onderzoek te maken gehad met een beveiligingsincident. 79 procent gaf aan het security-budget te verhogen. En een doorsnee organisatie besteedde volgens het onderzoek 12 procent van het IT-budget aan security. 20 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

De bedreigingen waar organisaties mee te maken hebben, komen van alle kanten: sommige actoren hebben puur financiële motieven, andere handelen vanuit ideologisch perspectief en weer andere hebben politieke motieven. In de meeste gevallen zijn deze actoren zeer gemotiveerd en beschikken ze over veel financiële middelen. Bovendien zijn ze erg goed ingevoerd in softwareontwikkeling, wat heeft geleid tot een echte industrie. Volgens schattingen van deskundigen is de Cybercrime as a Servicemarkt (CaaS) goed voor meer dan een biljoen dollar. Naast deze snelle toename van dreigingen hebben

organisaties ook nog te maken met het groeiende aantal regels en wetten rond hun data. Denk aan de Payment Card Industry (PCI), Data Security Standard of de Algemene verordening gegevens verwerking.

Onvoldoende Tot nu toe is security vooral gericht op preventie, het goed regelen van toegang en het blokkeren van bekende bedrei gingen. Die aanpak werkt goed voor bekende aanvallen, maar biedt onvoldoende bescherming tegen opkomende, geavanceerde dreigingen, social engineering en insider threats. Daardoor hebben veel organisaties hun focus verlegd naar snelle detectie en respons. Gevolg is dat de markt voor security-hardware, software en diensten heel snel groeit. Hier gaat volgens IDC in 2022 133,7 miljard dollar om. Veel van de investeringen richten zich op het ontwikkelen van een Security Operations Center voor snelle detectie en respons.

Valkuilen Het inrichten van een SOC is toe te juichen, omdat het illustreert dat een organisatie security serieus neemt. Keerzijde is dat er de nodige valkuilen zijn als het gaat om de software die een SOC inzet. We zetten de zes belang rijkste op een rij: Informatie-overload door te veel meldingen - veel beveiligingssoftware kan niet differentiëren tussen risico’s met hoge en lage dreigingsniveaus. Ook zijn oplossingen niet goed in staat om false positives te voorkomen. Dat leidt tot een stortvloed aan alerts, waardoor echte dreigingen het gevaar lopen onopgemerkt te blijven. Gebrek aan goed forensisch inzicht - hoewel veel organisaties hebben geïnvesteerd in logmanagement en SIEM-tools blijft het lastig om breed en diep inzicht te creëren in alle aspecten van de IT- en operationele omgevingen. Dat komt omdat deze middelen niet goed in staat zijn om in te spelen op het groeiend aantal typen machinedata, vooral binnen cloud applicaties en -infrastructuren. Te veel verschillende oplossingen - veel organisaties hebben geïnvesteerd in verschillende puntoplossingen. Dat betekent dat teams constant moeten

‘De oude aanpak werkt goed voor bekende aanvallen, maar biedt onvoldoende bescherming tegen opkomende, geavanceerde dreigingen’

switchen tussen verschillende interfaces om te kijken waar een melding vandaan komt en hoe serieus die is. Dat kost tijd en geld en is daarnaast foutgevoelig. Ineffectieve holistische dreigingsdetectie - een van de meest voorkomende obstakels bij het detecteren en bestrijden van bedreigingen is een gebrek aan een centraal en holistisch inzicht in alle bedreigingen binnen het uitgebreide IT-landschap. De SIEM-platforms van de eerste generatie en andere punt oplossingen voor analyse hebben geprobeerd om in deze behoefte te voorzien, maar ze missen de breedte van gecentraliseerde forensische gegevens. Bovendien zijn ze niet in staat om analyses uit te voeren voor alle aanvalsoppervlakken - of dit nu een gebruiker, netwerk of eindpunt is. Producten die gericht zijn op het uitvoeren van analyses van specifieke aanvalsoppervlakken zijn kwetsbaar voor zowel hogere aantallen false negatives - zonder zichtbaarheid van het volledige scala van dreigingsindicatoren, als voor false positives - waar potentiële bedreigingsactiviteit uitgesloten zou kunnen worden met additionele context. Gefragmenteerde workflow - voor hun onderlinge communicatie gebruiken de leden van verspreide security-teams vaak verschillende, losstaande communicatiemiddelen en -technieken,

waaronder systemen voor IT-ticketing, e-mail, spreadsheets en het online delen van documenten. Dit verhindert de juiste afstemming van mensen en processen en leidt tot inefficiënte workflows en een onvermogen om consistente, herhaalbare processen te creëren. Ook verlengt het de inwerktijd van nieuwe teamleden. Gebrek aan automatisering organisaties moeten tal van verschil lende taken uitvoeren om bedreigingen effectief te detecteren, onderzoeken en neutraliseren. Veel van deze taken zijn routinematig, repetitief en tijdrovend. Met automatisering kunnen analisten zich richten op activiteiten met meer waarde. Het wordt echter steeds moeilijker om automatisering te implementeren als een organisatie verschillende puntoplossingen gebruikt waarbij de data in verschillende silo’s staan. Zonder automatisering van vooraf goedgekeurde acties kunnen beveili gingsteams niet optreden bij een acute dreiging. Daarnaast blijven systeem veranderingen vaak uren of zelfs dagen hangen in wachtrijen in IT-ticketing. Om echt werk te maken van cyber bedreigingen, is dus meer nodig dan de inzet van traditionele middelen. SANDER BAKKER is Sales Manager Noord Europa bij LogRhythm

Blog-serie over SOMM en SOC In een serie blogs beschrijven we hoe een organisatie met het Security Operations Maturity Model (SOMM) een effectief en efficiënt Security Operations Center (SOC) inricht. Kijk voor volgende afleveringen op www.infosecuritymagazine.nl en zoek op ‘blogs LogRhythm’ of scan de QR-code.

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 21

NIEUWS

Om bedrijfsgegevens te beschermen

Vijf stappen voor een

veiliger printerbeheer

Meer dan 60% van de bedrijven vermoedde in 2016 dat ten minste één data-inbreuk veroorzaakt was door drukwerk. Daarnaast haalt 20% van de mensen hun documenten nooit op bij de printer. Slecht printerbeheer heeft gevolgen voor de veiligheid van bedrijven en de vertrouwelijkheid van hun gegevens. PDF-encryptie, is zeer effectief om ongeoorloofd kopiëren of verzenden van gevoelige informatie te ontmoedigen.

Stap 3: verbeter de gegevensbeveiliging Versleutel gegevens en gebruik elektronische handtekeningen op berichten om hun integriteit en oorsprong te verifiëren. Daarnaast is het van belang om gebruik te maken van een overschrijvingstool om gegevens te wissen als een printer wordt verplaatst of weggegooid. Deze tool verwijdert alle scan-, afdruk-, kopieer- en faxgegevens van de harde schijf van de printer.

Stap 4: laat geen documenten in de printerlade achter Implementeer gebruikersauthenticatie om te voorkomen dat niet-opgehaalde documenten in een printerlade achterblijven. Niet-opgehaalde documenten kunnen salarisgegevens, financiële plannen of gevoelige personeelsgegevens bevatten. Deze documenten wilt u niet in verkeerde handen laten vallen.

Stap 5: print uw eigen documenten Om mogelijke datalekken te voorkomen, moeten bedrijven van elke omvang proactief omgaan met hun printerbeheer. Xerox helpt bedrijven graag met vijf gemakkelijke stappen.

Stap 1: authenticatie Zorg dat alle apparaten het juiste authenticatie- of toegangscontroleniveau hebben. Dit betekent dat alleen bevoegde personen toegang hebben en dat de vertrouwelijkheid wordt gewaarborgd.

Stap 2: bescherm de documenten zelf Beveilig printers die door hackers als netwerkpoort gebruikt kunnen worden. Vroegtijdige detectie van kwaadaardige aanvallen en inbraken op deze apparaten kunnen dienen als eerste beschermlaag tegen een mogelijk lek. Digitaal rechtenbeheer, zoals veilige watermerken, digitale handtekeningen en 22 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

Draag bij aan goede afdrukbeveiliging door alleen uw eigen werk af te drukken. Collega’s op afstand moeten mobiel printen gebruiken en niet iemand anders hun bestanden laten afdrukken. Dit kan er namelijk toe leiden dat documenten onveilig worden opgeslagen of achtergelaten. Het goede nieuws is dat er printoplossingen beschikbaar zijn die geschikt zijn voor alle bedrijven, ongeacht hun grootte. De nieuwste beveiligings opties zijn flexibel, betaalbaar en eenvoudig te activeren, zoals Convenience Authentication van Xerox. Om kostbare datalekken te voorkomen en waardevolle gegevens te beveiligen, kunnen kleine en middelgrote ondernemingen de optie kiezen die het beste bij hun past. VAN DE REDACTIE

13 juni 2019 | NBC Congrescentrum Nieuwegein

BLACK HAT SESSIONS 2019 PROTECTING YOUR CRITICAL SYSTEMS

Wilt u in één dag op de hoogte zijn van de laatste ontwikkelingen op het gebied van IT Security? Kom dan op 13 juni naar de Black Hat Sessions in het NBC Nieuwegein en laat u informeren door dé experts uit het veld.

PROGRAMMA KEYNOTES Victor Gevers (@0xDUDE), de onvolprezen kampioen in Coordinated Vulnerability Disclosure: 5.400 online kwetsbaarheden gevonden, gerapporteerd en gefixed. Jos Wetzels, Principal Security Consultant en expert op het gebied van embedded systems bij Secura. Elsine van Os, klinisch psychologe. Elsine werkt wereldwijd en is gespecialiseerd in dreigingsinschattingen en analyses op het gebied van terrorisme, zware en georganiseerde (cyber) criminaliteit en andere dreigingen door individuen, groepen en organisaties. SECTOR CASE STUDIES Geert Pater, Manager Vehicle Standards Development bij RDW Max Geerling, Executive Advisor bij Betaalvereniging Nederland Ben Kokx, Director Product Security bij Philips Anderson Domingues, Information Security Manager bij LyondellBasell Paul Wijninga, Advisor bij Agentschap Telecom Wouter Wissink, Principal Cyber Risk Engineer & Technology Industry Practitioner bij Chubb Liesbeth Holterman, Beleidsadviseur bij Cyberveilig Nederland TECHNISCHE TRACK Carlo Meijer, PhD kandidaat bij de Digital Security group van Radboud Universiteit Nijmegen Ali Abbasi, Post-Doctoral researcher bij de Chair for System Security van Ruhr University Marc Heuse, Oprichter van “the Hacker’s Choice” en auteur van de thc-ipv6 attack suite Robin Massink, Threat and vulnerability analyst binnen het IT Security team van Alliander Marina Krotofil, ICS/SCADA security professional bij BASF

10% korting op ticket: gebruik code InfoSecurity@BHS19

REGISTREER NU: BLACKHATSESSIONS.COM GOLD SPONSOR: PARTNERS:

SPONSORS:

WIFI-SECURITY

Initiatief van WatchGuard

Trusted Wireless Environment streeft standaard voor wifi-security na De huidige aanpak rond wifi-security werkt niet. Dat is de stellige overtuiging van Ryan Orsi. Hij is director of product management bij WatchGuard. “Wat hebben we aan een beveiligingsmethode als WPA2 als ik met een eenvoudige pentester in vrijwel ieder ‘beveiligd’ draadloos netwerk binnen kan komen?”, vroeg hij zich retorisch af tijdens een bezoek aan Nederland. Het wordt tijd dat we wifi-security serieus gaan nemen, meent hij. Daarom is Orsi gestart met een project dat luistert naar de naam ‘Trusted Wireless Environment’, een poging om samen met alle relevante spelers in de wifi-wereld tot een serieuze standaard voor wifi-security te komen.

Ryan Orsi van WatchGuard: “Het blijkt niet mee te vallen om de industrie hierin mee te krijgen.” 24 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

“De wifi-industrie heeft veel te lang voorrang gegeven aan prestaties boven veiligheid”, stelt Orsi. “Het is tijd om de status quo te veranderen. Want al jaren maken cybercriminelen gebruik van de gaten in de wifi-beveiliging om geld en gegevens te stelen van zowel bedrijven als consumenten.”

Kinderlijk eenvoudig Hoe zij dat doen is vaak kinderlijk eenvoudig, meent Orsi. Ten eerste zijn er op de markt volstrekt legale apparaten als pentesters te koop. Daarmee kan iedereen een serieuze poging doen om een draadloos netwerk binnen te komen. “Ook in dit hotel lukte dat, net als in vrijwel ieder andere wifi-omgeving die ik test”, vertelt Orsi tijdens zijn bezoek aan ons land. “Terwijl ook hier weer het wifi-netwerk zogenaamd beveiligd is.” Wellicht nog erger zijn rogue access points. Hierbij wordt gebruikgemaakt van een aanpak die ook wel ‘evil twin attack’ wordt genoemd en die vooral in openbare ruimtes populair is bij cyber criminelen. Het gaat om access points die in alle opzichten lijken op officiële wifi-basisstations, terwijl zij dit niet zijn. Met name op stations en vliegvelden komen we deze veel tegen. Doordat veel gebruikers denken dat het om een officieel netwerk gaat, vertrouwen zij erop dat deze wifi-netwerken goed beveiligd zijn. Vaak gaat het echter om een access point dat door criminelen is opgezet, met als doel malware op de aangesloten apparaten te plaatsen en zo inloggegevens en andere waardevolle informatie te stelen. Maar ook het vertrouwen dat mensen hebben in zogenaamd wel goed beveiligde draad loze netwerken klopt dus niet, meent Orsi. Zoals zijn pentester-voorbeeld wel laat zien.

‘Ik ben blij als we in Wifi 7 echte security hebben ingebakken’

prioriteit is. “Terwijl dit voor de afnemers - zowel bedrijven, overheden als consumenten - uitermate belangrijk is.”

direct gemakkelijk kunnen herkennen. “Bijvoorbeeld met eenvoudige iconen.”

WPA3 geen goed antwoord Daarom is Orsi op het idee gekomen om - zeg maar - het publiek te mobiliseren. Dat doet hij via de zogeheten Trusted Wireless Environment Movement. Dit moet letterlijk uitgroeien tot een beweging die de fabrikanten prikkelt of zelfs onder druk zet om security serieus te gaan nemen. Wie dit thema belangrijk vindt, kan dit laten weten via de website https://www.watchguard.com/wgrdsolutions/join-the-movement.

Nieuwe standaard

Beweging

Doel van Orsi is om te komen tot een standaard op het gebied van wifisecurity. Die standaard beschrijft wat hem betreft waaraan apparatuur moet voldoen als het gaat om beveiliging tegen wifi-dreigingen. Dat geldt voor zowel netwerk hardware zoals access points en routers, als voor de apparatuur die via het wifi-netwerk contact legt. Denk aan tv’s, laptops, smartphones, beveiligingscamera’s, koelkasten en domotica.

Hier moet iets aan gebeuren, vindt hij. Maar het blijkt niet mee te vallen om de industrie hierin mee te krijgen. Of dat een kwestie van commerciële belangen is of andere prioriteiten, durft Orsi niet te zeggen. Feit is in ieder geval wel dat hij nauwelijks fabrikanten tegenkomt die roadmaps hebben opgesteld waarin het verder verbeteren van wifi-security een

Volgens Orsi is de opvolger van de huidige Wifi 6-standaard (IEEE 802.11ax) een prima kans om veiligheid een prominente plek te geven. “Ik ben blij als we in Wifi 7 echte security hebben ingebakken”, zegt hij. Daarnaast moeten ook niet-technische gebruikers veilige wifi-netwerken volgens hem

In de loop van dit jaar komen producten op de markt die WPA3 ondersteunen, een nieuwe standaard voor de versleuteling van draadloos netwerk verkeer. Deze standaard is een goede ontwikkeling, maar volgens Orsi beslist geen ultieme oplossing. Zo biedt WPA3 volgens Orsi standaard geen weerstand tegen een evil twinaanval. Daarbij zetten aanvallers een wifi-netwerk op met een naam die sterk lijkt op die van het originele wifi-netwerk. Zo verleiden ze gebruikers met dat netwerk contact te leggen. Eenmaal verbonden kunnen de aanvallers het netwerkverkeer eenvoudig onder scheppen en op die manier bijvoorbeeld wachtwoorden en creditcardgegevens achterhalen. WPA3 biedt daar geen enkele bescherming tegen. WatchGuard heeft inmiddels zelf het voortouw genomen en een raamwerk ontwikkeld voor veilige wifi-netwerken: het Trusted Wireless Environmentframework. Dit framework biedt bescherming tegen wat Orsi de 6 belangrijkste wifi-bedreigingen noemt: rogue AP’s, evil twin AP’s, neighbour AP’s, rogue clients, ad-hoc networks en verkeerd geconfigureerde AP’s. VAN DE REDACTIE

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 25

ONDERZOEK

Onderzoek BitSight en Center for Financial Professionals:

‘Veel zorgen over third-party cyberrisico’s’ BitSight en het Center for Financial Professionals (CeFPro) hebben een gezamenlijk onderzoek gepresenteerd naar de uitdagingen waar financiële instellingen mee te maken hebben op het gebied van third-party cyberrisico’s. Het rapport, getiteld ‘Third Party Cyber Risk for Financial Service: Blind Spots, Emerging Issues & Best Practices’, concludeert dat het beheren van third-party cyberrisico’s noodzakelijk is, maar dat onder andere een gebrek aan continue monitoring en consistente rapportages ertoe leiden dat organisaties kwetsbaar zijn voor datalekken. Veel organisaties werken met honderden thirdparties, waardoor risico’s ontstaan die actief moeten worden beheerd. Met name spelers in de financiële sector hebben te maken met een groot zakelijk leveranciersnetwerk van juridische organisaties, accountancy- en HR-organisaties, consulting en outsourcing, IT- en softwareleveranciers. Al deze leveranciers zijn een potentiële kwetsbaarheid

26 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

wanneer de opdrachtgever het intrinsieke risico bij de uitwisseling van gevoelige data niet actief beheert.

Bedrijfsbeslissingen “Het beheren van third-party cyberrisico’s is een topprioriteit voor bedrijven”, zegt Jake Olcott, Vice President of Communications and Government

Affairs bij BitSight. “In de financiële sector wordt al veel gedaan om risico’s te beheren. Het rapport toont echter aan dat er veel ruimte voor verbetering is, met name als het gaat om monitoring en effectieve rapportage.” Third-party cyberrisico’s sturen belangrijke bedrijfsbeslissingen. Bijna 97% van de respondenten zegt dat cyberrisico’s die invloed hebben op thirdparties een groot probleem vormen. Bijna 80% zegt dat ze een relatie hebben opgezegd of zouden weigeren vanwege de cybersecurity-prestaties van een leverancier. Een op de tien organisaties heeft een functie in het leven geroepen die zich bezighoudt met risico’s van leveranciers of third-parties.

Consistente metingen Er is een gebrek aan consistente metingen en rapportages van third-party risico’s. Slechts 44% van de respon denten rapporteert regelmatig aan hun managers en directie. Het gebrek aan consistente rapportages verklaart

mogelijk waarom een op de vijf respondenten denkt dat de directie of managers hun aanpak van third-party risicobeheer (TPRM) niet begrijpt. Een meerderheid van de organisaties gebruikt geen kritieke tools. Respon denten vertrouwen nog steeds op methodieken zoals jaarlijkse on-site assessments, vragenlijsten en rondleidingen om de houding van third-party ten aanzien van security te beoordelen. Hierdoor ontstaat slechts een beperkt beeld van third-party cyberrisico’s. Ondertussen maakt slechts 22% van de organisaties gebruik van een leverancier van security ratings om de prestaties van derden continu te monitoren, dit terwijl 30% aangeeft te kijken naar een leverancier van security ratings.

praktische waarde van risico-assessment data en over de onduidelijkheid over wie binnen een organisatie verantwoordelijk is voor dit type risicobeheer. Kijkend naar de toekomst richten respondenten zich op het ontwikkelen van effectievere security-programma’s, up-to-date blijven op het gebied van nieuwe regelgevingen en het prioriteren van continue monito ring en zichtbaarheid.

TPRM-uitdagingen

Potentiële oplossingen

Third Party Risk Management (TPRM)uitdagingen en zorgen voor de toekomst blijven groeien. Bedrijven maken zich zorgen over de nauwkeurigheid en

“Dit rapport roept een aantal interes sante vragen en uitdagingen op voor de industrie. C-level managers nemen verantwoordelijkheid en het is duidelijk dat de meerderheid van de respondenten begrijpt hoe groot third-party risico’s kunnen zijn. Daarnaast is ook duidelijk dat er helderheid moet zijn, met meer communicatie op directieniveau”, zegt Andreas Simou, Managing Director bij CeFPro. “Hoewel er de laatste jaren een significante groei is in effectiviteit, aandacht en resources voor third-party cyberrisico’s, is er nog steeds veel te doen. Bijvoorbeeld het inzetten van effectievere tools en technieken om de groeiende dreigingen binnen de industrie het hoofd te bieden, waarmee onder meer third- en fourth-party cyberrisico’s - zogenaamde concentratierisico’s worden aangepakt. Dit rapport toont een aantal potentiële oplossingen en mogelijkheden.” Er komen steeds meer tools en best practices op de markt om organisaties te helpen bij belangrijke uitdagingen en zorgen die bij het onderzoek naar boven zijn gekomen. Om de risico’s effectief te beheren en toekomstige uitdagingen het hoofd te kunnen bieden, moeten organisaties gebruikmaken van best practices en continue monitoring zoals security ratings om cyberrisico’s te meten en te beheren met accurate third-party data. VAN DE REDACTIE

INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 27

CONTAINERS

Veranker beveiliging in elke laag van containerprocessen

Containers: hoe zit het

met de security?

Containers zijn ‘cool’: 26 procent van de bedrijven zetten containers al in als onderdeel van hun IT-strategie. 451 Research verwacht dat het aantal bedrijven dat investeert in containers zal groeien met 40 procent per jaar, tot een totale investering van 2,7 miljard dollar wereldwijd in 2020. Containers helpen software- en operationele teams sneller en efficiënter nieuwe business-applicaties te ontwikkelen en te implementeren. Ook vereenvoudigen ze het DevOps-model door het bouwen, testen en draaien van applicaties gemakkelijker te maken. Maar als bedrijven containers in plaats van traditionele IT willen inzetten, vergt dat flinke aanpassingen.

Gecontaineriseerde applicaties versnellen het tempo van softwareontwikkeling, waardoor het mogelijk is containers zonder tussenkomst van operationele- en securityteams te bouwen en in te zetten. Dat kan betekenen dat ze niet grondig gecheckt zijn op securityfouten en kwetsbaarheden. Ook gaat een update of verandering doorvoeren bij containers heel anders dan bij applicaties die op fysieke-, virtuele- of cloudinstances draaien. Genoeg reden dus voor CISO’s en securityteams om te kijken hoe ze security kunnen verankeren in de processen, voor de daadwerkelijke implementatie van containers. Containersecurity moet flexibel en geautomatiseerd zijn zodat het niet het ontwikkelproces belemmert. 28 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

Maar het moet tegelijkertijd wel de juiste richtlijnen volgen om te zorgen dat veiligheid en compliance gewaarborgd zijn.

Het containersecurity-model Voor de meeste mensen in de IT-wereld is het OSI-model wel bekend. Helaas past de security van containers niet helemaal binnen dit model omdat het net als een ui - uit verschillende lagen bestaat. Deze lagen moeten teams allemaal in overweging nemen. Elke laag heeft namelijk zijn eigen problemen en risico’s die voor securityuitdagingen kunnen zorgen. Het is belangrijk dat securityteams deze problemen en risico’s constant in hun achterhoofd houden bij het inzetten van containers en orkestratietools. Het eerste potentiële probleem is de aanwezigheid van niet-gevalideerde externe software binnen container images. Dit omvat alle software componenten die zijn gedownload van onbetrouwbare bronnen en toegevoegd aan containerimages. Dit vormt een uitdaging voor beveiligingsteams bij het effectief beoordelen en beheren van de image-integriteit van containers die niet door het bedrijf zijn gecontroleerd en beheerd. Daarnaast kan er sprake zijn van niet-gestandaardiseerde configuraties en inzet van containers. Dit betekent dat er binnen de containerimages elementen worden opgenomen die er niet horen, wat IT-omgevingen een hoger risico geeft op cyberaanvallen en mogelijk het verlies van gevoelige informatie, vooral omdat deze elementen niet worden bijgewerkt of hersteld. Een derde probleem kan zich voordoen op het gebied van container-tocontainer-communicatie - ook wel bekend als East-West-verkeer - via openstaande poorten. Securityteams doen er goed aan om deze communicatie te monitoren. Dit omdat het de normale op host gebaseerde monitoringopties omzeilt en het detecteren van specifieke aanvalsmanieren, zoals lateral movement, verhindert.

‘Bij implementatie van containers moet security geen bijzaak zijn’

dan weer te verdwijnen zodat ze aan de flexibele behoeften van klanten omgevingen kunnen voldoen. Dat betekent dat containersecurity dynamischer dan ooit moet zijn, wat kan leiden tot beperkte governance en ongeautoriseerde toegang. En als laatste gaat het updaten van containers anders dan bij standaard IT-beheerprocessen, of deze assets nu fysiek, virtueel of cloudgebaseerd zijn. In plaats van een patch door te voeren binnen specifieke software of besturings systemen bij te werken, heeft elke containerimage een aantal eigen componenten. Dat maakt het update proces op zich niet moelijker, maar vereist wel een alternatieve aanpak. Om al het containerverkeer veilig te maken, moeten securityteams dus vier dingen kunnen: • Op de eerste plaats moet discovery en het volgen van containeromgevingen mogelijk zijn. Aangezien containers constant ontstaan en weer verdwijnen, is het essentieel om bij te houden hoeveel containerimages er zijn. • Ten tweede moeten securityteams kunnen voorzien in effectief vulnera bility-management, complianceprocedures en container-native Intrusion Detection & Prevention. Traditionele tools gaan niet samen met de inzet van containers. Het is dus zaak dat securityteams vanaf het

begin agents inbouwen in de basiscontainerimages. • Ook moeten bedrijven voor een optimale samenwerking tussen security- en DevOps-teams adaptieve security-frameworks hebben die het team kan integreren met de DevOpsprocedures en die kunnen werken als onderdeel van Continuous Integration en Continuous Deployment. In de praktijk betekent dit dat beveiliging moet worden geïntegreerd in iedere Jenkins- of Circle CI-instance. Hiermee is het mogelijk het gehele proces te beheren in plaats het als een afzonderlijke service uit te voeren. • Tot slot is het ook belangrijk dat organisaties hun operationele monitoring en incidentresponsestrategieën updaten. Softwareteams moeten ook nadenken over hun release-strategie, zodat security processen eerder worden meegenomen. Al met al hebben containers veel potentie. Steeds meer organisaties onderzoeken deze nieuwe manier om op grote schaal applicaties in te zetten. Bij het implementeren van containers moet security echter geen bijzaak zijn. Bedrijven halen alleen het meeste uit deze nieuwe aanpak, als ze weten hoe ze containers veilig beheren. MARCO ROTTIGNI is Chief Technical Security Officer EMEA bij Qualys

Verder kan het tijdelijke karakter van containers voor securityteams een probleem vormen. Containers zijn namelijk bedoeld om snel te ontstaan en INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 29

COMMUNITY

Organisatie certificeert ICT-professionals bij bedrijven, channel en overheden

Jim Hamilton, Vice President van CompTIA.

Brancheorganisatie CompTIA breidt uit naar Nederland Wie denkt met tientallen jaren ervaring in de ICT-sector alles gezien en gehoord te hebben, kan bedrogen uitkomen. Zo blijkt in de sector al bijna veertig jaar een branchevereniging te bestaan die technologiebedrijven bijstaat bij het delen van kennis en ervaring rond een hele reeks hete hangijzers, waaronder het latente gebrek aan voldoende instroom van nieuwe medewerkers. CompTIA is een wereldwijd actieve associatie van technologie bedrijven, maar ook een van de best bewaarde geheimen. Voor de Benelux komt daar nu verandering in. CompTIA start ook in onze streken met een open, leveranciersonafhankelijke community. Het is CompTIA’s missie de IT-industrie te versterken door bedrijven te laten groeien en bekwaam technisch personeel op te leiden. De leden variëren van Fortune 500-bedrijven, zoals Microsoft, 30 | MEI 2019 | NR. 2 | INFOSECURITY MAGAZINE

Apple en Google, tot kleine technische dienstverleners die de implementatie en het beheer van technologie ondersteunen. De door leden gerunde communities van CompTIA vormen de

bouwstenen van hun op de industrie gerichte initiatieven, onderwijs, onderzoek en programma’s. De snelle groei van de ICT-sector wordt gevoed door innovatieve bedrijfsoplossingen die gebruikmaken van de nieuwste opkomende technologieën, zoals slimme gebouwen/steden, SaaS, blockchain, cybersecurity, nieuwe bedrijfsmodellen en een sterke ondernemerscultuur. Nancy Hammervik, Executive VicePresident Industry Relations van CompTIA: “Dit is een geweldige kans voor leveranciers van ICT-diensten en -producten om deel uit te maken van een boeiende, nieuwe technologiecommunity voor de Benelux. Als brancheorganisatie kijken we uit naar het werken met technische professionals in de regio om de toekomst van onze industrie vorm te geven.” Hammervik was in Nederland tijdens het ISE-evenement (Integrated Systems Europe) om de CompTIA-plannen te onthullen voor een open, leveranciers onafhankelijke community die volledig gericht is op de behoeften in de Benelux. Die gemeenschap moet bedrijven helpen succes te boeken in een tijd waarin veranderingen sneller gaan dan ooit.

‘Als brancheorganisatie kijken we uit naar het werken met technische professionals in de regio om de toekomst van onze industrie vorm te geven’

toepassingen en cybersecurity analysis en penetration testing.” “Die laatste zijn behoorlijk omvangrijk, omdat een ’pentest’ zich vanuit twee gezichtspunten laat uitvoeren: vanuit de criminelen, aangeduid als Blackhats, en vanuit de verdedigers, de Whitehats. Doordat we als organisatie geen winst nastreven, waren we vanaf het begin in staat, geld te steken in het verzamelen en delen van technologiekennis.

Wij blijven vooroplopen in het helpen van solution providers bij het inrichten en uitvoeren van hun dienstverlening, om zo te opereren als Managed Services Providers. We staan echter ook open voor certificeringen van activiteiten in geheel nieuwe sectoren met een sterke IT-invloed. In de Verenigde Staten bijvoorbeeld bestond er tot voor kort nauwelijks een vorm van regulering voor bedrijven actief met drones. Wij leveren daarvoor nu een certificaat.”

350.000 certificaten De basis voor CompTIA werd bijna veertig jaar geleden gelegd, toen de verkoop en levering van computer apparatuur en software steeds vaker verliep via het indirecte afzetkanaal. De dealers hadden behoefte aan een basistraining in de technische ondersteuning van hun producten en wilden als proeve van bekwaamheid hun vaardigheden vastleggen via een certificeringsprogramma. Volgens Nancy Hammervik werd een goudmijn aangeboord toen de Amerikaanse overheid een CompTIAcertificaat ging vereisen van haar ICT-toeleveranciers. Per jaar verstrekt de organisatie ruim 350.000 certificaten. “Het feit dat we ICT-professionals vendor-onafhankelijk certificeren, verklaart een groot deel van ons succes”, aldus Hammervik.

Certificaat voor drones “Naast het nog altijd meest verkochte certificaat CompTIA A+ leveren we Network+ en Security+. Nieuw in ons gamma zijn de certificaten voor cloud-

Nancy Hammervik, Executive Vice-President Industry Relations van CompTIA. INFOSECURITY MAGAZINE | NR. 2 | MEI 2019 | 31

Community Aangesloten leden In de beginjaren richtte de branche organisatie zich voornamelijk op de leden, waarvan zo’n 2.000 behoren tot de wereldwijd opererende ICTorganisaties. Van hun medewerkers zijn er ongeveer 40.000 actief met de diensten en sessies voor kennisdelen van de brancheorganisatie. Terwijl die met de certificeringsactiviteiten 95 procent van de inkomsten genereert, zijn de bijdragen van de aangesloten leden goed voor de resterende vijf procent. Het geld wordt onder meer geïnvesteerd in het faciliteren van de diensten ten behoeve van de aanwas van nieuwe participanten die geen lid zijn, maar wel via de brancheorganisatie informatie vergaren of van gedachten willen wisselen met andere bedrijven op congressen of tijdens netwerk bijeenkomsten. Via de site hebben zich wereldwijd 180.000 individuen gemeld voor het gratis lidmaatschap. Om die samen met de reguliere leden in staat te stellen autonoom en afgestemd op gemeenschappelijke thema’s informatie te delen, zijn er vanuit CompTIA zogeheten ‘communities’ gestart. De eerste richt zich vooral op het samenstellen en delen van praktische richtlijnen, de zogeheten ’best practices’. Verder zijn er communities actief op het gebied van Technology, Managed Services, Workforce, Services, Emerging Technology en Future Leaders. Hammervik weet te vertellen dat de laatstgenoemde gemeenschap aanvankelijk als ‘de Millenniums’ werd aangeduid. De leden wilden van naam veranderen, omdat zij als demografische populatie inmiddels al de hete adem van de volgende generatie in hun nek voelen: de Generatie Z (GenZ). De indeling in doelgroepen speelt ook een rol bij de opsplitsing van de Workforce-community in de Verenigde Staten, waarvan er een zich specifiek richt op vrouwen in de ICT-sector en de ander participanten trekt vanuit hun etnische identiteit, zoals African-Americans en Hispanics.

Strikte voorwaarden Het community-lidmaatschap van CompTIA is zich inmiddels als een olievlek aan het verspreiden. Na de Verenigde Staten volgden er groepen in