14 minute read

CYBERSECURITY

CRESCONO LE MINACCE DIGITALI

Una ricerca condotta da The Innovation Group scatta la fotografia della sicurezza informatica nelle aziende italiane. Poi, però, il Covid-19 ha mischiato di nuovo le carte di una partita già complessa.

La pandemia da Coronavirus, a partire da fine febbraio 2020, ha messo i responsabili della Security in una situazione completamente nuova, in cui la priorità è stata garantire la sicurezza delle persone e la resilienza e continuità operativa del business. La risposta è stato un ricorso generale allo smart working, in uno scenario in cui i rischi cyber diventavano giorno dopo giorno più numerosi (l’Italia è stata immediatamente presa di mira dagli hacker con attacchi di phishing e malware mirato) e il personale operativo da remoto richiedeva maggiori misure di sicurezza e supporto. Il mondo che esce dalla pandemia da Coronavirus è profondamente cambiato: il digitale è entrato in ogni ambito della vita personale, e la domanda di cybersecurity (oltre che di poter scegliere per la propria privacy) è oggi altissima. Con la sua survey annuale sui temi del Cyber Risk Management, The Innovation Group ha puntato a misurare il livello di maturità raggiunto dalle aziende italiane, facendo luce sulle sfide attuali, le frustrazioni e le speranze di chi lavora per la resilienza della propria organizzazione. Lo scenario che emerge dalla survey è, ancora oggi, molto preoccupante, come è stato discusso durante il Cybersecurity Summit Live 2020 che è “andato in onda” il 2 luglio scorso. Dai risultati della survey “Cyber Risk Management 2020”, condotta tra dicembre 2019 e gennaio 2020, si osserva una situazione complessa: le minacce cyber osservate dalle aziende sono numerose e la lista aumenta di anno in anno; in molti casi gli incidenti informatici subiti in conseguenza di attacchi cyber hanno

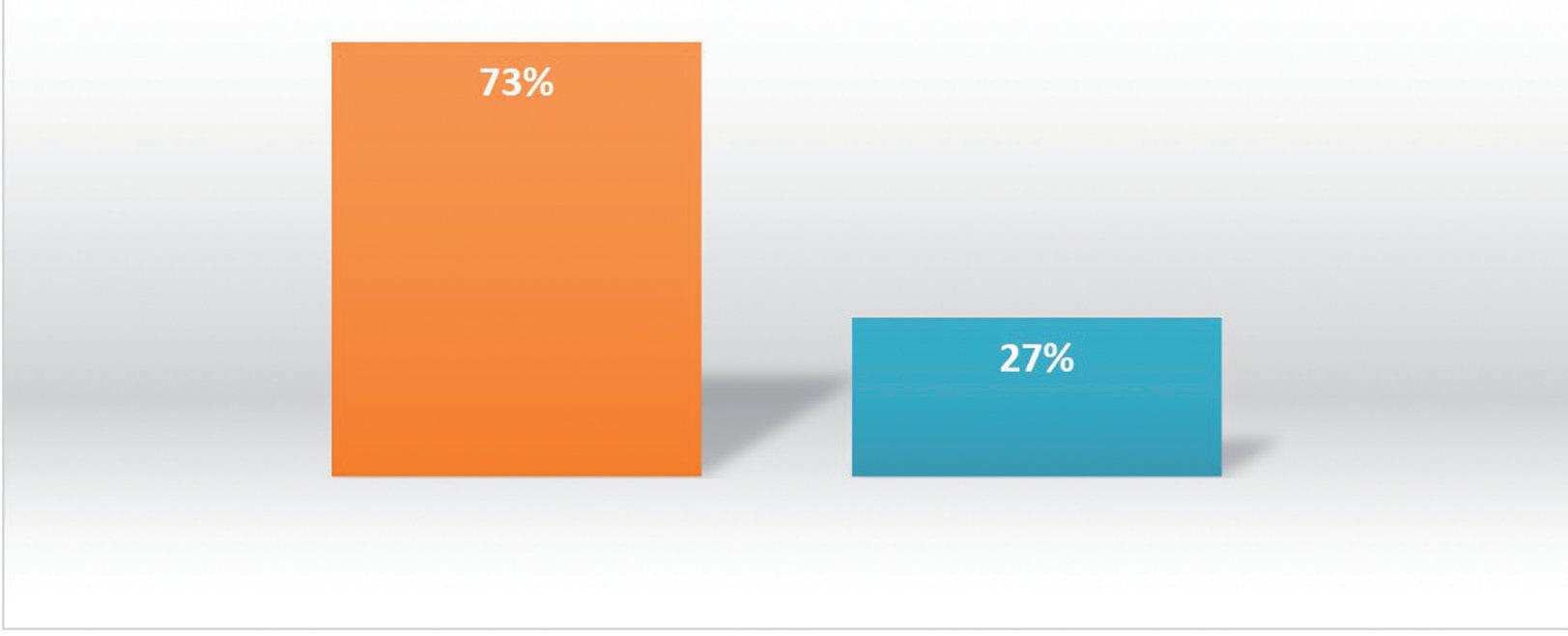

conseguenze gravi; identità degli utenti ed endpoint aziendali sono gli ambienti Cosa spinge a investire in Cybersecurity? più colpiti, ma i problemi non si limitano al perimetro noto dell’azienda, perché anche il cloud e l’Internet degli oggetti sono oggi vulnerabili. La gravità della situazione richiede sempre di più il coinvolgimento del vertice aziendale su più fronti della cybersecurity; dall’altro lato, le aziende devono valutare attentamente quali sono gli impatti più gravi di un eventuale incidente, in modo da essere pronte ad affrontarlo. I principali Insight In termini di minacce osservate con maggiore frequenza, il phishing lo è stato nel FONTE: The Innovation Group, Risk Management 2020 Survey, gennaio 2020. N=71 aziende italiane 2019 per il 71% delle aziende (+29% rispetto al 2017); a seguire, il malware le conseguenze tra chi ha avuto un imrity, va segnalato che il rischio di non per il 58% (+12% rispetto al 2017) e il patto negativo da incidenti di cybersecucompliance e multe pesanti è percepiransomware per il 43% (-12% rispetto al rity, al primo posto (54% delle risposte) to dalle aziende come molto elevato, il 2017). figurano i “leggeri disagi” per le persone. 65% delle aziende lo considera uno dei Solo l’8% delle aziende (il campione dei Perdita di dati e mancata produttività principali driver per prendere provverispondenti è composto da realtà di tutti delle persone sono quindi gli impatti con dimenti in ambito sicurezza Ict. Segue i settori e dimensioni) non ha osservaconseguenze economiche rilevanti: quelli a breve distanza il danno reputazionato alcuna minaccia di cybersecurity. Un che le aziende devono temere di più. Non le, con possibile perdita di fiducia dei numero in diminuzione rispetto al 2017 è un caso che il ransomware sia diventato clienti, che è temuto da un 58% delle (quando non aveva osservato minacce un fenomeno così devastante: porta conaziende. Altri impatti negativi che si tel’11% dei rispondenti). temporaneamente ad entrambi gli effetti, mono, perché strettamente correlati ad Identità degli utenti ed endpoint dell’acrittografando i dati (in mancanza di baincidenti di sicurezza, sono la perdita di zienda sono gli ambienti che più spesso ckup si rischia quindi di perdere del tutproduttività, il costo per il recovery dei sono stati coinvolti in incidenti cyber: rito) e rendendo le macchine inutilizzabili. sistemi e il rischio di controversie legali. spettivamente nel 48% e nel 46% dei casi. Parlando di quelli che sono i principali L’eventuale costo legato a una richiesta di Analizzando nel dettaglio quali sono state driver degli investimenti in Cybersecuriscatto (ransomware) è invece all’ultimo posto (4% delle risposte). La diffusione

In generale, l'ITC security è vista nella Sua azienda come: del ransomware è purtroppo correlata a questo aspetto: gli attaccanti sanno bene che spesso le aziende preferiscono pagare il riscatto piuttosto che incorrere in tutti gli altri inconvenienti. La rilevazione e la risposta in caso di incidente porta a dotarsi sempre più spesso di strumenti e servizi ad hoc: ai primi posti, Network Intrusion Detection (Ids, Ips) con il 66% delle risposte, Network trafUn centro di costo Una funzione abilitante il business fic monitoring (62%), Log monitoring (60%), Endpoint Detection & Response (Edr) (52%).

FONTE: The Innovation Group, Risk Management 2020 Survey, gennaio 2020. N=71 aziende italiane Elena Vaciago

CYBER READINESS: ANCORA MOLTI ASPETTI IRRISOLTI

La preparazione e la resilienza delle aziende stanno migliorando, ma questo non impedisce agli attacchi di fare sempre più danni, anche economici.

Negli ultimi anni è molto cresciuto il livello di preparazione delle aziende in tema di cybersecurity, la “Readiness” o preparazione per l’eventualità di un incidente di sicurezza. Secondo quanto riporta lo "Hiscox Cyber Readiness Report 2020", realizzato dalla società di assicurazioni Hiscox, analizzando e confrontando con gli anni precedenti la “prontezza” in ambito cyber di imprese di 8 paesi (Belgio, Francia, Germania, Irlanda, Olanda, Spagna, Uk e Usa), la percentuale di aziende che ha raggiunto lo status di "esperto" nel modello di cyber risk management è cresciuta, passando dal 10% nel 2018 al 18% nel 2019. Le aziende statunitensi e quelle irlandesi hanno ottenuto i risultati migliori, con un 24% di organizzazioni “esperte”. La Francia registra invece il miglioramento più alto, con un 18% delle imprese classificate come esperte e un incremento del 6% rispetto all’anno precedente. Anche secondo il “Cyber Resilient Organization Report”, lo studio annuale di Ponemon Institute (promosso da Ibm Security), volto a misurare il livello di preparazione delle aziende nei confronti del rischio di attacchi informatici, negli ultimi 5 anni molte delle organizzazioni intervistate hanno adottato piani di security strutturati: dal 18% nel 2015 si è passati al 26% nell’ultimo anno, con una crescita complessiva del 44% in 5 anni.

Ma le buone notizie sono finite.

Dai risultati del primo studio, della società di assicurazioni Hiscox, si ottiene che le perdite legate a incidenti cyber sono aumentate di quasi 6 volte nel corso dell’ultimo anno, passando da un costo medio per azienda intorno a 10mila dollari fino a 57mila dollari. La perdita più

elevata è stata nel 2019 pari a 87,9 milioni di dollari (per una società di servizi finanziari del Regno Unito): i settori più colpiti sono infatti il mondo dei servizi finanziari, energy, manifatturieri e tecnologici, media e Tlc. Lo studio ha anche rilevato una crescita di coperture assicurative contro incidenti informatici: la percentuale di intervistati che dichiara di aver acquistato l'assicurazione informatica (cyber insurance) in seguito a un evento che ha riguardato l’area It è aumentata costantemente negli ultimi tre rapporti, dal 9% a, oggi, il 20%.

Considerando solo le aziende “esperte” in tema di cyber risk management, quasi la metà (45%) afferma di essersi dotata di un copertura cyber specifica. "Il ricorso a una cyber insurance stand alone, tuttavia, è molto disomogeneo" ha detto Gareth Wharton, Cyber Ceo di Hiscox. “Oltre la metà delle aziende ha in genere una copertura assicurativa più ampia, non specifica per i rischi cyber. Questo ci stupisce molto: quasi sicuramente le aziende si dotano di coperture per incendio e furto, mentre sappiamo che la probabilità di subire un incidente informatico è 15 volte più alta." Sempre secondo la ricerca di Hiscox, non bisogna pensare che siano soltanto le grandi organizzazioni a subire attacchi informatici, perché oggi questi sono rivolti ad aziende di tutte le dimensioni. "Le imprese di trasporto e distribuzione più piccole sono particolarmente vulnerabili, con il 59% che afferma di non avere figure deputate alla cybersecurity, interne o esterne" riporta il report. E dove si dipende da un provider esterno di servizi gestiti, questa può diventare una vulnerabilità ulteriore qualora sia l’Msp ad essere attaccato. Un'altra spiegazione sulla particolare vulnerabilità delle imprese più piccole è la loro mancanza di contromisure efficaci. "L'analisi suggerisce che le aziende con meno di 12 computer, dove l'antivirus o l'antispyware sono distribuiti in modo poco coerente in tutta l'organizzazione, sono particolarmente suscettibili ad attacchi cyber." L’analisi di Hiscox sottolinea quanto stia cambiando l’attenzione sul tema della formazione dei dipendenti in ambito cybersecurity: le aziende che affermano di voler investire in security awareness sono infatti passate in un anno dal 34% al 40%. Inoltre, oltre un terzo (35%) sta pianificando di incrementare lo staff dedicato alla cybersecurity, rispetto al 26% di 2 anni fa. Dall’analisi Ponemon emerge che i

Contromisure adottate per le minacce più comuni

Attacchi DDos

Malware: spyware, virus, trojan e worm

Azioni fraudolente dall’interno

Phishing

Ransomware

Email compromesse

Advanced Persistent Threats (Apt)

0% 10% 20% 30% 40% 50% 60% 70%

Relazione tra numero di soluzioni adottate e capacità di difesa

70%

Più di 50 tool utilizzati

Meno di 50 tool utilizzati

FONTE: Ponemon, 2020

60%

50%

40%

30%

20%

10%

0%

Capacità di rilevare un attacco Capacità di rispondere a un attacco

Cybersecurity incident response plans (Csirp), utili per minimizzare la business disruption in caso di incidente cyber, stanno crescendo in adozione (+44% rispetto al 2015), ma, ciò nonostante, il 51% dei rispondenti ha affermato che il proprio Csirp non è impiegato in modo diffuso attraverso tutta l’organizzazione e che è soltanto informale. Anche tra chi ha definito un piano formale, solo un terzo ha previsto dei playbook (guide comprensive di tutte le azioni da mettere in campo) per la risposta a specifici attacchi, come DdoS e Malware. Ancora meno quelli che hanno previsto azioni per attacchi emergenti e a grande impatto come il ransomware. Inoltre, le organizzazioni di maggiore dimensione utilizzano oggi un gran numero di tecnologie e ambienti di security separati: il 30% ne ha in uso oltre 50. Questo aspetto aumenta la complessità della gestione e riduce la capacità complessiva di cyber resilience. Le aziende con un numero di strumenti superiore a 50 risultano infatti meno efficaci sia negli aspetti di detection di un attacco, sia nell’efficacia della risposta. E.V.

La diffusione del coronavirus ha sospeso la vita delle persone e delle economie di ogni parte del mondo, ma grazie a un più diffuso ricorso al digitale, è stata garantita la continuità delle relazioni e del lavoro. È un punto di non ritorno, che avrà conseguenze importanti, in futuro anche sugli aspetti di sicurezza informatica.

GLI IMPATTI DEL COVID-19 SULLA CYBERSECURITY

Negli ultimi mesi molte cose sono cambiate. Con il diffondersi dell’epidemia, la priorità è stata quella di gestire l’emergenza (verificando per tutti gli asset critici quali sarebbero state le regole di operatività nella fase di emergenza sanitaria generale) e successivamente, mettere in sicurezza il lavoro da remoto. Tanto più che gli attaccanti sono stati molto veloci e da subito, già da febbraio, hanno fatto evolvere le proprie tecniche per sfruttare tutte le “debolezze” della situazione che si andava creando. IlCome hanno dovuto reagire i team di It security per adattarsi al nuovo contesto? gli sforzi sono andati chiaramente in due direzioni principali. Da un lato, supportare tutte la nuova organizzazione del lavoro e la soluzione di remote working scelta per ogni singola attività, assicurando la sicurezza di sistemi, accessi e comunicazioni, in un contesto in cui il traffico e l’utilizzo di Pc era profondamente mutato. Dall’altro lato, ma contemporaneamente, cercare di fermare o anticipare gli hacker, che si stavano muovendo in modo da poter colpire una più estesa superfice d’attacco, oltre che un “fattore umano” indebolito dalla distanza dall’ufficio e dal fatto di essere emozionalmente meno stabile. Le priorità per la security nel giro di pochi giorni sono diventate: la protezione della continuità delle attività online (collaborazione, e-commerce e così via) che durante il periodo sono state particolarmente critiche per l’operatività delle aziende; la sicurezza degli endpoint utilizzati da un gran numero di persone dalla propria abitazione (si stima ad esempio che negli Usa si è passati da un 3% di aziende nel 2019 che aveva oltre i tre quarti della forza da lavoro in remoto, a una quota attuale del 75% delle aziende che lo ha permesso; la messa in sicurezza di ambienti di collaborazione e meeting online, abbandono di strumenti “consumer” e investimenti in cloud security, per prevenire che questi diventassero il target degli attaccanti, come del resto è avvenuto (basta ricordare i fatti per la piattaforma Zoom), con sottrazione di credenziali e accesso a dati confidenziali condivisi dagli utenti; la sicurezza delle comunicazioni e degli accessi (si è osservato fin dall’inizio del lockdown un incremento molto elevato di collegamenti Vpn, che ha però poi comportato complessità,

trattandosi di ambienti che hanno proprie vulnerabilità, e in particolar modo, possono diventare essi stessi un punto critico da proteggere da attacchi esterni, assumendo di fatto un ruolo molto importante per la continuità del business). Sono state così individuate soluzioni per proteggere le Vpn, come sistemi anti-DdoS o Vpn tunneling con traffico direttamente al cloud, con servizi come cloud firewall o altro per ulteriore ispezione di sicurezza. Infine, la formazione delle persone e policy per il lavoro da remoto. L’emergenza ha costretto lo staff di security a focalizzarsi sul supporto alle persone alle prese con una situazione complessa, che dovevano collegarsi da remoto alla rete aziendale, utilizzando device come Pc e smartphone non sempre gestiti dall’azienda. La consapevolezza di un maggior numero di attacchi come phishing e malware rivolto alle persone, elemento più debole, ha costretto a intervenire con attività di formazione o policy e servizi di help desk per aiutarele a evitare di cadere nei tranelli degli hacker, o essere in grado di intervenire in caso di eventuali malfunzionamenti.

Quali le lezioni apprese?

Innanzi tutto, va osservato che per molti professional dell’It, la situazione vissuta negli ultimi mesi è stata uno stress test eccezionale sul funzionamento delle misure e dei processi presenti in azienda. Dove esisteva un piano di gestione delle crisi, questo è entrato immediatamente in funzione; dove l’architettura Ict lo ha permesso, grazie a un mix già presente di soluzioni fisiche e virtuali (e nelle situazioni più fortunate, scelte di smart working già adottate e pronte all’uso), tutto è stato attivato velocemente, in modo da garantire la continuità e ridurre l’impatto sugli utenti. È emerso insomma il ruolo centrale dell’It e la sua capacità di adattarsi a situazioni diverse, mantenendo il focus sui principi base della disponibilità dei servizi e della protezione dei dati e del business. L’utilizzo pregresso di soluzioni cloud-based si è dimostrato vincente in questo passaggio proprio per la rapidità e la scalabilità messa a disposizione: evitare perdite di tempo e ritardi ha permesso in definitiva, a chi aveva un’infrastruttura IT moderna e resiliente, di evitare perdite del business, lungaggini sulla supply chain, e di annullare il rischio di perdere clienti e fatturato. Dove invece le infrastrutture da adeguare erano in casa (firewall, Vpn, Vdi, sistemi di amministrazione multivendor, ecc.) lo staff It si è trovato a dover risolvere tutta una serie di difficoltà, a identificare soluzioni alternative, a ridisegnare i collegamenti, a dover acquistare nuovi sistemi, ampliare la banda disponibile e quant’altro. Ora che l’adeguamento è stato fatto, molte aziende prevedono di mantenere il nuovo status quo per tutto il resto dell’anno, ma cosa servirà ancora dal punto di vista della cybersecurity?

Il Covid-19 sarà l’occasione per modernizzare l’approccio alla sicurezza?

Innanzi tutto, molte rilevazioni indicano una diffusa intenzione delle aziende di proseguire con il lavoro da remoto nei prossimi mesi, si presume per molti almeno fino alla fine dell’anno. Per l’area It, e per la cybersecurity, questo significa proseguire gli sforzi iniziati negli ultimi mesi, e poter rilanciare il proprio ruolo nell’organizzazione. Purtroppo, dovremo aspettarci per i prossimi mesi, nei settori più colpiti dalla pandemia, tagli ai budget It e quindi anche una riduzione di risorse per investimenti in cybersecurity. Già adesso, l’attenzione dei responsabili per la cybersecurity si è probabilmente focalizzata sulla gestione dell’emergenza, con il conseguente abbandono di progetti che erano stati pianificati e che sono stati spostati più avanti nel tempo. Quello che però non dovrà mancare, è l’aver appreso da questa esperienza come è possibile far fronte a situazioni eccezionali e inaspettate; come è anche importante essere preparati (nel futuro) e quindi essere in grado di far scalare velocemente supporto e formazione delle persone. Qual è il valore della collaborazione (oggi abilitata da strumenti digitali, quindi ottimizzata da molteplici punti di vista) e quindi come sfruttarla al massimo, per ridurre le distanze che in passato hanno mantenuto la cybersecurity lontana da altre aree del business. Il Covid-19 è stato quindi in definitiva un banco di prova, un esame che tanti hanno superato bene: i cambiamenti alla cybersecurity saranno inevitabili, visto che la strada verso una modernizzazione più spinta degli ambienti IT è oramai tracciata. Si tratterà semplicemente di guidare questi cambiamenti, tenendo presente che ora il perimetro aziendale è dissolto, le risorse da proteggere sono ovunque, gli accessi vanno controllati molto più di prima, i rischi sono più alti, le persone hanno un enorme bisogno di fiducia, di garanzie concrete sull’uso corretto dei propri dati.