securit y dossier 2017 | chan n e lco n n ec t

Distributeurs | Pim Hilferink

Cees Quirijns, Chief Operations Officer bij Portland

‘ Mkb-bedrijven moeten minimaal de basis beveiligen’

Distributeur Portland wil haar resellers, vooral MSP’s, helpen met totaalpakketten voor security voor mkb-bedrijven. “De beperkte mogelijkheden en budgetten van dit segment zijn een kans voor onze MSP’s”, zegt Cees Quirijns.

68

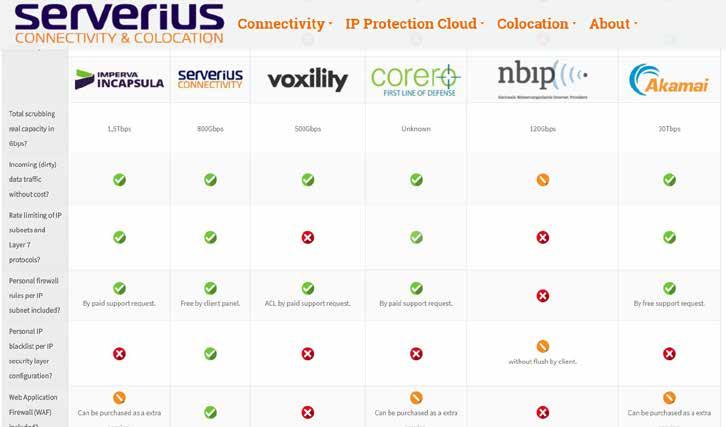

“Bedreigingen kunnen zowel van binnen naar buiten voorkomen, als van buiten naar binnen. Inbound zijn de bedreigingen richting de bedrijfsnetwerken, outbound-bedreigingen zijn onder meer e-mails met attachments die persoonsgegevens of andere confidentiële data bevatten”, vervolgt Quirijns. “Dat is ook het geval met gegevens die in cloud apps zitten. Om de problematiek wat visueel vorm te geven, illustreren we dit met wat wij het ‘GDPR-fort’ noemen. Binnen dit schema vormt de gracht de eerste verdedigingslaag die uit een security-assessment bestaat. Daaruit vloeien een managed firewall,

3rd Line of Defense

GDPR IT FORT

2nd Line of Defense

“Een eerste uitwerking daarvan is ons GDPR-pakket,” zegt Chief Operations Officer (COO) Cees Quirijns van Portland. “De GDPR verplicht bedrijven om voor een ‘adequate’ beveiliging van privacygevoelige data te zorgen. Om er achter te komen wat in dit verband de term adequaat betekent, zijn we allereerst gaan kijken hoe een typische kantooromgeving eruit ziet. Waar worden bedrijven dan mee geconfronteerd? Van buiten naar binnen geredeneerd, heb je te maken met het wereldwijde web waar hackers op actief zijn. Die komen in eerste instantie bij de firewall uit. Komen zij daar eenmaal doorheen, dan kunnen zij bij endpoints komen, zoals servers, workstations, smartphones, Wifi access points en andere mobiele apparaten. Naast de interne structuur hebben bedrijven vaak ook extern gehoste websites en gebruiken ze steeds vaker SaaS-oplossingen. Samen vormen deze elementen het speelveld waar gemiddelde mkb-ondernemingen infrastuctuurtechnisch mee te maken hebben.”

In- en outbound-bedreigingen

1st Line of Defense

De aanvalsmethoden van cybercriminelen zijn inmiddels zo geraffineerd en gericht dat alleen een combinatie van verschillende, elkaar aanvullende tegenmaatregelen nog effect hebben. De distributeur ziet het als één van haar taken om haar resellers, en dan vooral de MSP’s, te ondersteunen en te faciliteren door voor het mkb geselecteerde oplossingen als totaalpakket te bundelen.

Data

1st

Line of Defense

2nd

Line of Defense

3rd

Line of Defense

www.portland.eu

endpoint security en backup- en disaster recovery voort. Vervolgens heb je de wallen of muren, secure file & sync, secure surf, mobile device- en patchmanagement, als tweede verdedigingslaag. Het hart van het fort, waar de privacygevoelige data zich bevindt, kan met de inzet van een Security Operations Center (SOC) en een dataleak-prevention oplossing extra worden versterkt.”

Begin bij de basis “Het probleem is dat gemiddelde mkbondernemingen meestal een beperkt budget hebben en niet alles in een keer kunnen doen. Voor onze MSP’s zien wij dat als een kans. Wij zeggen: ‘Vergeet in eerste instantie die tweede en derde laag, maar zorg er in elk geval voor dat de ‘gracht’ rondom de gevoelige data is gegraven.’ Vervolgens hebben bedrijven een keuzemoment om te bepalen hoeveel extra maatregelen ze willen treffen en of daar budget voor is. Onze MSP’s kunnen we helpen bij het bepalen van wat essentiële aanvullingen zijn. Voor inbound-bedreigingen zijn het port-scans om te bepalen welke poorten openstaan. Verder hebben eindklanten te maken met ransomware, e-mails met malafide bijlages, patchbeleid en de risico’s van ongecontroleerde netwerktoegang via smartphones en tablets die niet door hen worden beheerd. Outbound-bedreigingen zijn onder meer e-mails met privacygevoelige gegevens die de deur uitgaan, het ongecontroleerd bezoek van websites waardoor